Как блокировать или разрешать запуск приложений в Windows

Быстрые ссылки

- Домашние пользователи: блокировка или ограничение приложений через Редактор реестра

- Pro и Enterprise: блокировка или ограничение приложений через Локальную групповую политику

Если вы хотите ограничить, какие приложения может запускать пользователь на ПК, Windows предоставляет два подхода. Вы можете блокировать отдельные приложения или разрешать запуск только конкретного набора программ. Ниже — пошаговые инструкции и сопутствующие рекомендации.

Важно: убедитесь, что вы вносите изменения в ту учётную запись, которую действительно хотите ограничить. Всегда заранее имейте резервную административную учётную запись без ограничений для отмены изменений. Особенно осторожно при включении ограничений, так как пользователь может потерять доступ даже к таким инструментам, как Редактор реестра и Локальная групповая политика. Рекомендовано создать точку восстановления перед началом.

Короткое объяснение термина

Редактор реестра — системный инструмент Windows для редактирования параметров конфигурации ОС. Локальная групповая политика — графический интерфейс для применения политик к пользователям и компьютерам в рамках данного устройства.

Для домашних пользователей: блокировка или ограничение приложений через Редактор реестра

Этот метод применим пользователям Windows Home. Поскольку в Home нет Локальной групповой политики, изменения вносятся напрямую в реестр. Процедура должна выполняться в контексте каждой учётной записи, которую вы хотите ограничить: войдите под этой учётной записью и измените реестр.

Важно: Редактор реестра — мощный инструмент. Неправильные правки могут сделать систему нестабильной. Сделайте резервную копию реестра и создайте точку восстановления до изменений.

Подготовка

- Войдите в Windows под учётной записью пользователя, для которой применяются ограничения.

- Сделайте резервную копию системы (точка восстановления) и экспорт реестра (File > Export в regedit).

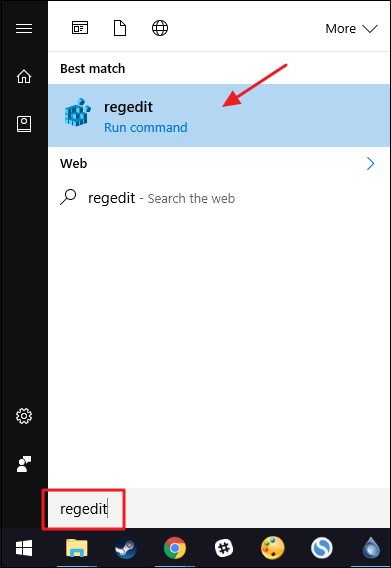

- Откройте Редактор реестра: нажмите «Пуск», введите regedit и нажмите Enter. Подтвердите повышение прав.

Как блокировать отдельные приложения через реестр

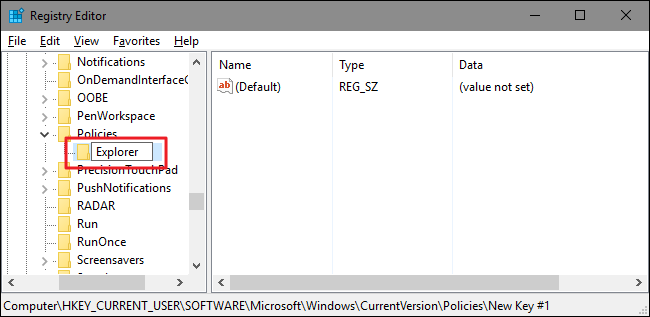

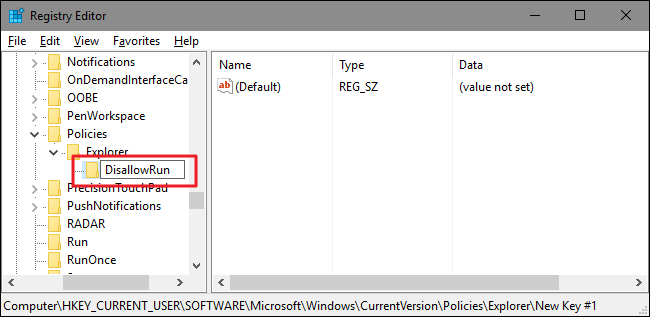

- Перейдите к ключу:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies- Создайте под ключ

Explorer: правый клик поPolicies→ New → Key → имяExplorer.

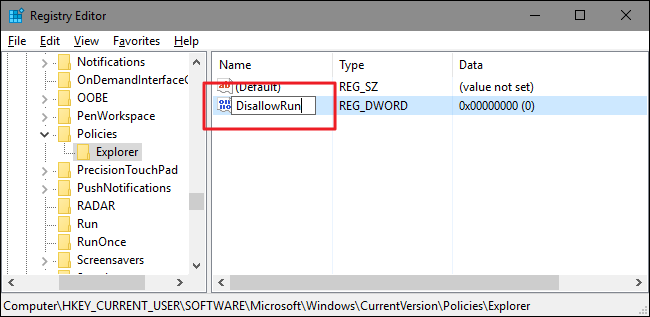

- Внутри

Explorerсоздайте значение DWORD (32-bit) с именемDisallowRun.

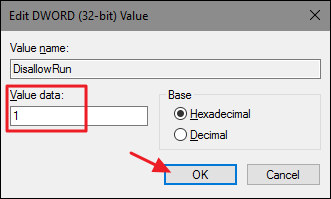

- Дважды кликните

DisallowRunи задайте Value data = 1, затем OK.

- Создайте под ключ

DisallowRunвнутриExplorer(правый клик → New → Key → имяDisallowRun).

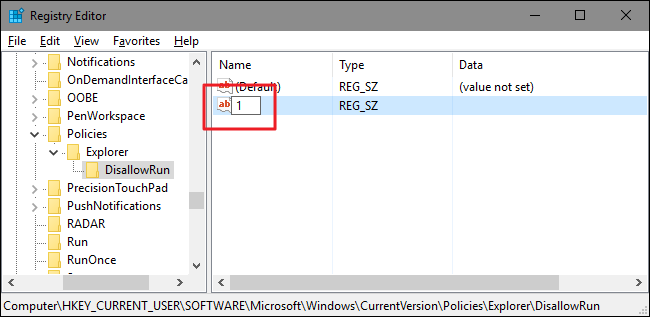

- Внутри

DisallowRunдобавьте строковые значения (String Value) с именами “1”, “2”, “3” и т.д. В поле Value data укажите имя исполняемого файла, который нужно заблокировать, напримерnotepad.exe.

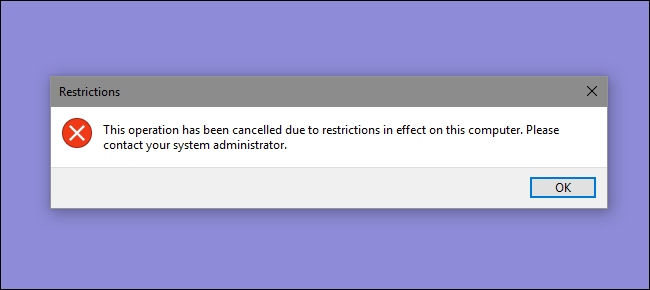

- Повторите для каждого приложения. Перезагрузите компьютер и проверьте под учётной записью, что при попытке запуска заблокированного приложения появляется сообщение о ограничении.

Совет: если вы блокируете одинаковый набор приложений для нескольких пользователей, настройте сначала одну учётную запись, затем экспортируйте ключ DisallowRun (правый клик → Export) и импортируйте файл .reg в других учётных записях.

Как восстановить доступ:

- Удалите ключ

Explorerцеликом (его удаление снимает все настройки сразу). - Или измените

DisallowRunобратно на 0, чтобы временно отключить блокировку, сохранив список приложений.

Как разрешать запуск только определённых приложений через реестр

Процесс почти идентичен предыдущему, но используется другой набор ключей и значений:

- Перейдите к тому же ключу:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies- Создайте ключ

Explorer, если его ещё нет. - Внутри

Explorerсоздайте DWORD (32-bit) с именемRestrictRunи установите его значение в 1. - Создайте подключ

RestrictRunвнутриExplorer. - Внутри

RestrictRunсоздайте строковые значения с именами “1”, “2” и т.д. и введите в каждом имя исполняемого файла, который разрешён к запуску (например,notepad.exe).

После перезагрузки под данной учётной записью пользователь сможет запускать только указанные приложения.

Как вернуть доступ ко всем приложениям:

- Удалите ключ

Explorerили - Измените

RestrictRunобратно на 0.

Для Pro и Enterprise: блокировка или ограничение приложений через Локальную групповую политику

Если у вас Windows Pro или Enterprise, вы можете использовать Локальную групповую политику (gpedit.msc) или созданный вами .msc для применения политик к выбранным пользователям. Преимущество: не нужно логиниться под каждым пользователем — можно применить политику к конкретной группе или объекту.

Примечание: если компьютер часть домена, доменные политики могут перекрывать локальные политики. Согласуйте действия с администратором сети.

Подготовка и создание объекта политики для пользователей

- Если вы хотите применить настройки к конкретным пользователям, создайте файл управления групповой политикой (.msc) для нужной группы пользователей. В интернете есть инструкции по применению локальных политик к отдельным пользователям (Local Group Policy Object for specific users).

- Откройте созданный .msc двойным кликом и разрешите изменения.

Ограничение запуска только указанных приложений

- В окне Group Policy: User Configuration > Administrative Templates > System.

- Найдите настройку “Run only specified Windows applications” и дважды кликните её.

- Выберите Enabled, затем нажмите Show.

- В появившемся окне добавьте по строкам имена исполняемых файлов, которые хотите разрешить (или имена тех, которых хотите запретить, если используете настройку “Don’t run specified Windows applications”).

- Нажмите OK и закройте Editor. Войдите под тестовой учётной записью и проверьте.

Чтобы отключить политику, откройте тот же параметр и выставьте Disabled или Not Configured. При возврате в Not Configured список будет очищен — сохраните список отдельно, если планируете повторно применять те же настройки.

Рекомендации по выбору метода

- Windows Home: используйте Редактор реестра (ручное редактирование в каждой учётной записи) или автоматизируйте импортом .reg файлов.

- Pro/Enterprise: используйте Локальную групповую политику для централизованного управления пользователями.

- Для больших сред используйте системное решение управления (MDM, SCCM, Intune) вместо ручных изменений.

Роли и чек-листы (кто что делает)

Администратор:

- Создаёт точку восстановления и экспорт реестра.

- Тестирует политику на отдельной тестовой учётной записи.

- Документирует и хранит список разрешённых/заблокированных приложений.

Родитель/локальный владелец ПК:

- Создаёт резервную административную учётную запись.

- Вносит изменения в учётные записи детей и тестирует.

ИТ-поддержка:

- Делает массовое развертывание через .reg, .msc или MDM.

- Контролирует журналы и обращения пользователей.

SOP — пошаговый план для применения политики (Home и Pro)

Шаблон действий для применения ограничения для одной учётной записи:

- Создайте точку восстановления (Settings > Update & Security > Recovery > Create a restore point).

- Создайте резервную админ-учётную запись, если её нет.

- Войдите под целевой учётной записью.

- Откройте regedit и выполните инструкции для DisallowRun или RestrictRun.

- Перезагрузите и протестируйте.

- Зафиксируйте список в документе: дата, кто сделал, почему, список приложений.

Для Pro/Enterprise:

- Создайте или откройте .msc для целевых пользователей.

- В разделе User Configuration > Administrative Templates > System настройте “Run only specified Windows applications” или “Don’t run specified Windows applications”.

- Примените изменения и протестируйте на тестовой учётной записи.

- Документируйте изменения и план отката.

Откат и восстановление (Runbook)

Сценарий 1 — нужно быстро вернуть доступ для пользователя, если он потерял доступ к важным инструментам:

- Войдите под резервной административной учётной записью.

- Если использовался реестр: откройте regedit > HKEY_CURRENT_USER для проблемной учётной записи (если вы не можете войти под ней, используйте экспорт/импорт реестра из резервной учётной записи или точку восстановления).

- Удалите ключ

Explorerили измените значениеDisallowRun/RestrictRunна 0. - Перезагрузите систему.

Сценарий 2 — если административный аккаунт оказался ограничен:

- Перезагрузите компьютер в Advanced Startup (Settings > Update & Security > Recovery > Advanced startup > Restart now).

- Выберите опцию восстановления и запустите System Restore до точки восстановления, созданной ранее.

- После восстановления проверьте и исправьте политику, затем создайте новую точку восстановления.

Важно: заранее храните инструкции по восстановлению на внешнем носителе или в доступном месте.

Тестовые случаи и критерии приёмки

Критерии приёмки:

- Для DisallowRun: при попытке запуска заблокированного приложения появляется предупреждение, приложение не запускается.

- Для RestrictRun: можно запускать только те приложения, которые указаны в списке; все остальные запускаются с запретом.

- Изменения применяются только к целевой учётной записи(ям), если вы применяли их локально.

Тестовые случаи:

- Попытка запуска заблокированного приложения под ограниченной учётной записью → ожидаемый результат: отказ и сообщение о ограничении.

- Попытка запуска разрешённого приложения под RestrictRun → ожидаемый результат: успешный запуск.

- Вход под административной учётной записью (без ограничений) → ожидаемый результат: все приложения запускаются.

- Импорт экспортированного .reg в другую учётную запись → ожидаемый результат: те же ограничения применены.

Mini-method: быстрое применение к нескольким учётным записям

- Настройте одну учётную запись вручную.

- В regedit экспортируйте ключ:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\DisallowRun(или RestrictRun)

- Сохраните .reg файл и импортируйте его, войдя под каждой целевой учётной записью (двойной клик по .reg).

Примечание: экспорт из HKEY_CURRENT_USER работает только при входе под той учётной записью, чьи настройки вы экспортируете.

Шаблон: таблица для списка приложений

| № | Имя исполняемого файла | Описание | Причина блокировки/разрешения |

|---|---|---|---|

| 1 | notepad.exe | Блокнот | Не требуется в среде обучения |

| 2 | chrome.exe | Браузер | Разрешён для работы |

| 3 | powershell.exe | Консоль | Ограничить для снижения риска |

Скопируйте эту таблицу и заполните перед применением политики.

Ментальные модели и когда метод не сработает

Ментальная модель: вы либо “закрываете двери” (DisallowRun), либо “ставите ключи в замок” и даёте только нужные ключи (RestrictRun). Оба подхода управляют запуском по именам исполняемых файлов, а не по полному пути или цифровой подписи.

Когда это не сработает:

- Если приложение запускается через промежуточный лаунчер с другим именем .exe, блокировка по имени не сработает.

- Если пользователь имеет права администратора, он может изменить реестр или политику — применяйте ограничения только к непривилегированным аккаунтам.

- Для крупных организаций рекомендуется использовать MDM/Endpoint Management, где есть возможность контроля на уровне процессов и цифровых подписей.

Советы по безопасности и приватности

- Не блокируйте системные утилиты, если не уверены в последствиях (regedit.exe, msconfig.exe и т.д.).

- Ограничивайте права пользователей: используйте стандартные учётные записи, а не администраторские.

- Для чувствительных данных обеспечьте шифрование и контроль доступа — политика запуска приложений не заменяет управление доступом к файлам.

- Приватность: список запрещённых/разрешённых приложений может раскрывать внутренние политики; храните его в защищённом месте.

Совместимость и миграция

- Инструкции для реестра работают в большинстве версий Windows 7/8/10/11, но названия ключей и поведение могут отличаться в очень старых выпусках.

- Для Windows Pro/Enterprise используйте Group Policy; при миграции на домен проверяйте конфликт с доменными GPO.

- Для массового развертывания рассмотрите Intune или Configuration Manager.

Mermeid: Быстрое дерево принятия решения

flowchart TD

A[Нужно контролировать запуск приложений?] --> B{Какая версия Windows?}

B --> |Home| C[Использовать Редактор реестра]

B --> |Pro/Enterprise| D[Использовать Локальную групповую политику]

C --> E{Блокировать или разрешать?}

E --> |Блокировать| F[DisallowRun]

E --> |Разрешать| G[RestrictRun]

D --> H{Блокировать или разрешать?}

H --> |Блокировать| I[Don't run specified Windows applications]

H --> |Разрешать| J[Run only specified Windows applications]

F --> K[Тестировать на учётной записи]

G --> K

I --> K

J --> KКраткий глоссарий

- DisallowRun — реестровый флаг для запрета списка исполняемых файлов.

- RestrictRun — реестровый флаг для разрешения только указанного списка.

- .msc — файл оснастки для управления локальными политиками.

- MDM — управление мобильными и конечными устройствами (Mobile Device Management).

Часто задаваемые вопросы

Q: Можно ли заблокировать приложение для всех пользователей одновременно через реестр?

A: Прямо через HKEY_CURRENT_USER — нет, это ветка для текущего пользователя. Для всех пользователей используйте HKEY_LOCAL_MACHINE с осторожностью или групповую политику/MDM.

Q: Почему некоторые приложения запускаются, несмотря на запрет по имени .exe?

A: Возможные причины: приложение запускается через другой промежуточный процесс или используется другой исполняемый файл. Блокировка по имени .exe не отслеживает динамически создаваемые исполняемые файлы.

Q: Как откатить изменения, если я случайно ограничил админ-аккаунт?

A: Используйте System Restore через Advanced Startup, если нет доступной незашифрованной резервной административной учётной записи.

Краткое резюме

- Для Home используйте Редактор реестра: DisallowRun для блокировки и RestrictRun для разрешения только указанных программ.

- Для Pro/Enterprise удобнее Локальная групповая политика — можно применять к пользователям централизованно.

- Обязательно делайте точку восстановления и тестируйте на отдельной учётной записи; храните инструкции по откату.

Сводка ключевых шагов

- Создайте резервную копию и точку восстановления.

- Тестируйте на отдельной учётной записи.

- Документируйте список приложений и процедуру отката.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone