Как заблокировать приложению доступ в Интернет через брандмауэр Windows

Быстрые ссылки

- Почему это полезно?

- Создание правила в брандмауэре Windows

- Тестирование правила

- Альтернативные подходы и когда это не сработает

- Пошаговый чеклист и план отката

- Частые проблемы и их решения

Почему это полезно?

Хотя большинство приложений должно иметь доступ к локальной сети и к Интернету, бывают ситуации, когда нужно намеренно ограничить сетевую активность: автоматические обновления ломают функции, в игре разрешён неприемлемый мультиплеер, у приложения навязчивая реклама или вы хотите дать локальный доступ без доступа в Интернет.

Кратко о ключевых причин:

- Контроль обновлений и совместимости.

- Ограничение нежелательного сетевого поведения (реклама, телеметрия).

- Защита детей от онлайн-режимов игр или приложений.

- Минимизация риска утечки данных у специфичных программ.

Важно: блокирование сети для критичных системных служб может нарушить работу ОС или приложений. Всегда тестируйте изменения на машине, где есть возможность отката.

Что нужно понимать в двух строках

Брандмауэр Windows фильтрует сетевые подключения по правилам. Правила для исходящего трафика (Outbound Rules) позволяют блокировать попытки приложения соединиться с внешними адресами. Правило привязывается к исполняемому файлу (EXE). Если приложение использует промежуточный процесс (например, Java), нужно блокировать тот процесс, который действительно осуществляет сетевые подключения.

Создание правила в брандмауэре Windows

Ниже — подробная инструкция с пояснениями и советами по отладке.

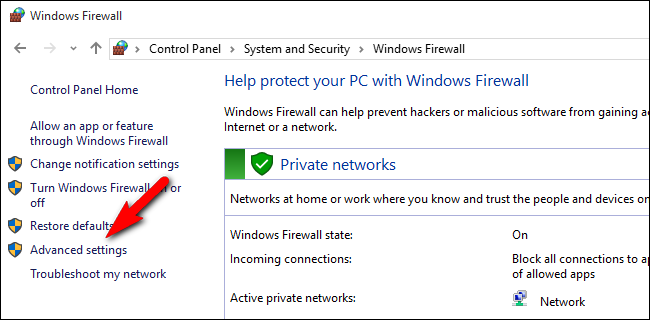

Открытие расширённой панели управления брандмауэром

- Откройте Панель управления → «Брандмауэр Windows» (в русской локализации возможно название «Брандмауэр Windows» или «Брандмауэр Защитника Windows»).

- Нажмите ссылку «Дополнительные параметры» или «Брандмауэр Windows с расширенной безопасностью».

Важно: в расширённом интерфейсе много правил и настроек. Не меняйте параметры, которые вы не понимаете.

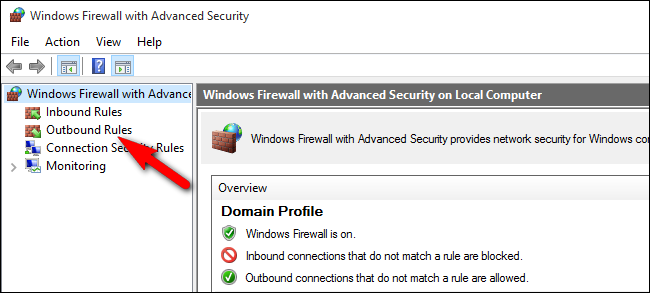

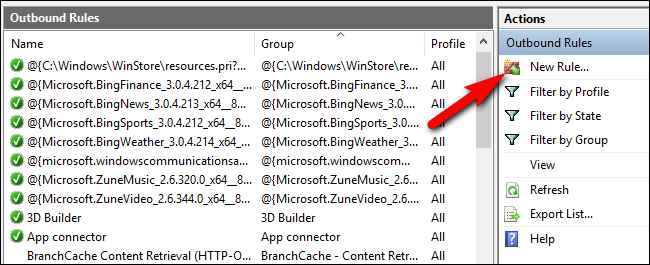

Переход к правилам исходящего трафика

- В левом навигационном столбце выберите «Правила для исходящего подключения» (Outbound Rules).

- В правой панели нажмите «Создать правило» (New Rule).

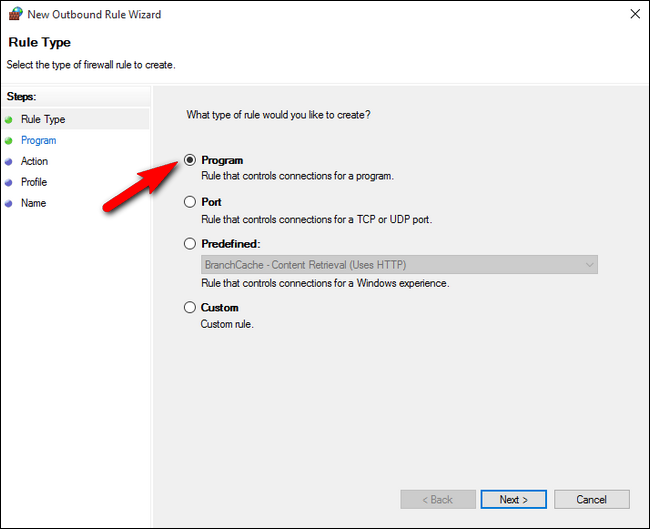

Мастер создания нового правила — выбор типа

- В мастере «Создание правила для исходящего подключения» оставьте выбранным тип «Программа» (Program) и нажмите «Далее».

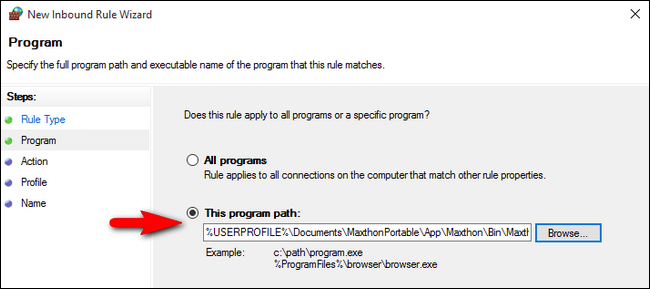

Указание пути к программе

- Выберите «Этот путь программы» (This program path) и пропишите путь к EXE-файлу программы, которую хотите заблокировать, либо нажмите «Обзор» (Browse) и укажите её.

Ключевая тонкость: когда вы выбираете EXE через «Обзор», Windows может подставить переменные среды, например:

%USERPROFILE%\Documents\MaxthonPortable\App\Maxthon\Bin\Maxthon.exeДля правил брандмауэра такие пути с переменными иногда не срабатывают. Рекомендуется вручную заменить переменную на полный абсолютный путь:

C:\Users\Jason\Documents\MaxthonPortable\App\Maxthon\Bin\Maxthon.exeЕсли вы пропустите этот шаг, правило может оказаться неэффективным и не блокировать приложение.

Пример важного исключения: некоторые программы используют отдельный процесс для сетевых подключений. Например, Minecraft использует Java: блокировка Minecraft.exe, являющегося лаунчером, не перекроет доступ — нужно блокировать javaw.exe.

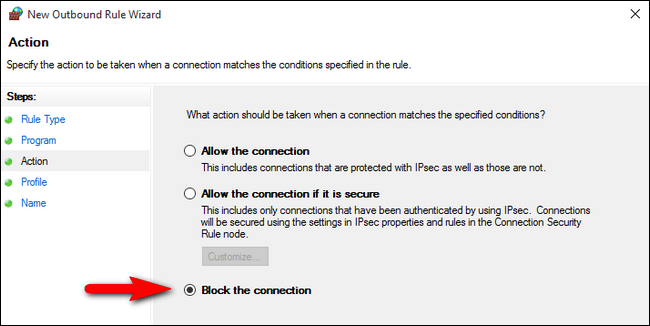

Действие правила

- На экране «Действие» выберите «Блокировать подключение» (Block the connection) и нажмите «Далее».

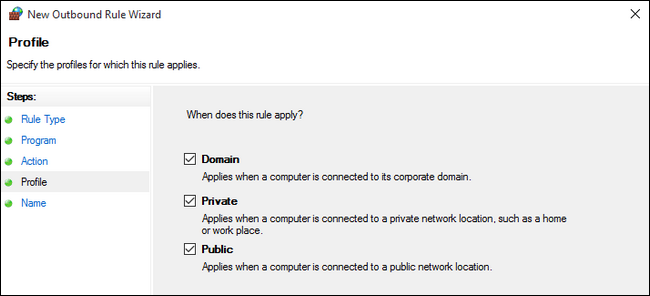

Профили сети

Выберите, для каких сетевых профилей правило должно применяться:

- Domain — когда компьютер подключен к домену.

- Private — частная сеть (дом, офис).

- Public — публичная сеть (кафе, аэропорт).

Если вы не уверены, отметьте все три варианта, чтобы правило действовало повсеместно.

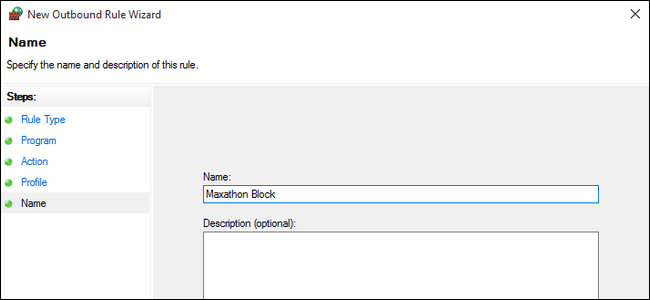

Имя и описание правила

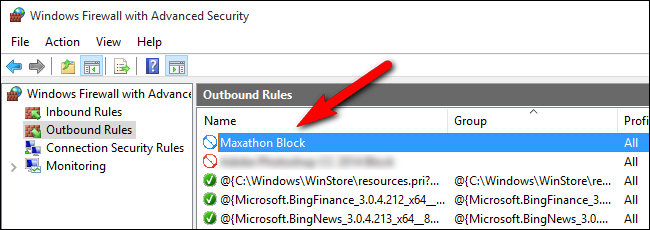

Задайте понятное имя, чтобы позже сразу понимать цель правила, например “Maxthon Block” или “Блокировка обновлений MyApp”. При необходимости добавьте описание.

После создания правило появится в списке исходящих правил. Чтобы уточнить поведение, двойной клик по правилу откроет его свойства: там можно добавить исключения, изменить путь к программе, включить/выключить правило и т.д.

При желании повторите те же шаги в разделе «Правила для входящего подключения» (Inbound Rules), чтобы запретить входящие соединения для того же EXE.

Тестирование правила

- Запустите приложение и проверьте его поведение: для браузера это будет отказ загрузить страницы, для клиента обновлений — отсутствие попыток связи с серверами.

- Откройте сетевой монитор (например, Диспетчер задач → Вкладка «Производительность» → Открыть «Монитор ресурсов», или сторонние утилиты) чтобы убедиться, что процесс не отправляет пакетов.

- Если приложение по-прежнему имеет доступ в Интернет, проверьте путь, который вы указали в правиле — возможно, блокировать нужно другой EXE (вспомните про промежуточные процессы, как Java).

Частые проблемы и способы их решения

- Правило не работает: проверьте, не используется ли путь с переменными среды; замените %USERPROFILE% или %PROGRAMFILES% на полный путь.

- Программа всё равно подключается: проверьте, нет ли у неё дочерних процессов, прокси, драйверов или служб, которые выполняют сетевые операции.

- Нужны только локальные соединения, но не Интернет: настройте исключения в самом правиле — ограничьте адреса/порты, которые разрешены.

- Правило мешает нужной функциональности: отключите правило или создайте более узкое правило с разрешениями для конкретных адресов/портов.

Важно: антивирусы и некоторые защитные решения могут конфликтовать с ручными правилами брандмауэра. Если такое ПО установлено, проверьте его логи и настройки.

Альтернативные подходы и когда их применять

Блокировка на уровне hosts: добавление доменов в файл hosts локально — удобно для блокировки конкретных доменных имён, но бессильно при обращении по IP или если приложение шифрует и обфусцирует запросы.

Маршрутизатор/файрвол на границе сети: эффективен для всех устройств в сети, но требует доступа к маршрутизатору и может блокировать легитимный трафик для других устройств.

Сторонние программы-файрволы: предлагают гибкие правила и UI, но добавляют внешний компонент и возможную точку отказа.

Контроль доступа на уровне приложения (если предусмотрен): некоторые программы имеют встроенные опции отключения обновлений или online-функций — всегда проверяйте настройки самого приложения.

Когда метод брандмауэра не сработает:

- Если приложение использует другой процесс для сетевых операций.

- Если приложение умеет запускать динамические подпроцессы с новыми именами.

- Если ОС/антивирус перезаписывает правила брандмауэра.

Ментальные модели и эвристики

- Правило по EXE — блокирует вызовы этого исполняемого файла. Всегда думайте, какой именно процесс выполняет сетевые операции.

- Переменные среды удобны для пользователя, но ненадёжны для правил брандмауэра — используйте абсолютные пути.

- Разделяйте уровень устройств: если нужно блокировать всех устройств в сети — стройте правило на маршрутизаторе; если только одно приложение на одном ПК — делайте локальное правило.

Пошаговый SOP (руководство) для администратора

- Определите процесс, который совершает сетевые подключения (Task Manager → Подробности → правый клик → «Открыть расположение файла»).

- Составьте полный абсолютный путь к EXE.

- Откройте «Брандмауэр Windows с расширенной безопасностью» → Правила для исходящего подключения → Новое правило.

- Выберите «Программа» → укажите абсолютный путь → Действие: «Блокировать подключение».

- Выберите профили (Domain/Private/Public) → Назовите правило и сохраните.

- Тестируйте и ведите журнал изменений (дата, причина, кто создал правило).

- При проблемах: временно отключите правило и отследите логи приложения/антивируса.

Критерии приёмки

- Программа не устанавливает исходящие соединения в течение тестового сценария (10–30 минут в зависимости от частоты действий приложения).

- Нет нежелательных побочных эффектов у других приложений.

- Документация изменения внесена в журнал администратора.

Чеклист для разных ролей

Для родителя

- Убедиться, какой EXE отвечает за сетевой режим игры.

- Заблокировать нужный EXE.

- Проверить, что игра работает в офлайн-режиме без сетевых функций.

- Настроить правило и убедиться, что оно не отключено детьми.

Для системного администратора

- Задокументировать правило (цель, дата, автор).

- Проверить взаимодействие с корпоративными политиками (GPO).

- Мониторить логи на предмет попыток обхода.

План отката и инцидентный план

- Быстрый откат: отключить правило в списке правил исходящего подключения.

- Если правило создалось массово (GPO), отмените шаблон в контроллере домена и примените gpupdate /force.

- При конфликте с критическим ПО: временно включите правило в режиме теста и восстановите производства.

Матрица рисков и смягчения (качественная)

- Неправильный EXE выбран — риск: приложение продолжает работать; смягчение: мониторинг сетевой активности, проверка дочерних процессов.

- Блокировка системных компонентов — риск: потеря функциональности ОС; смягчение: тестирование в тестовой среде, резервная точка восстановления.

- Конфликт с антивирусом — риск: неконсистентность правил; смягчение: проверка политик безопасности и документации поставщика.

Советы по совместимости и миграции

- Правила, созданные вручную, видны локально; в доменных средах корпоративные администраторы обычно разворачивают правила через GPO.

- При обновлении Windows проверяйте правила: крупные апдейты иногда меняют поведение подсистем безопасности.

Примеры тест-кейсов и критерии приёмки

- Тест 1: Запустить приложение, попытаться открыть внешнюю страницу — ожидание: таймаут/ошибка соединения.

- Тест 2: Проверить локальные сетевые функции (например, доступ к принтеру в сети) — ожидание: локальная сеть доступна, интернет нет (если настроено исключение).

- Тест 3: Попытка обновления приложения — ожидание: обновления не скачиваются.

Часто задаваемые вопросы

Q: Правило не срабатывает, хотя путь корректен. Что ещё проверить?

A: Проверьте дочерние процессы, службы и драйверы, которые может запускать приложение. Откройте «Диспетчер задач» → Отслеживание запущенных процессов при попытке сетевого соединения. Убедитесь, что правило не было переопределено политикой безопасности или сторонним ПО.

Q: Можно ли убрать доступ только к Интернету, но оставить доступ к локальной сети?

A: Да. Вместо глобального «Блокировать» создайте более тонкое правило: разрешите только локальные адреса/подсети и заблокируйте прочие, либо используйте сочетание правил: сначала блокировать, затем разрешить явные локальные подключения.

Q: Как быстро отменить правило?

A: Откройте «Брандмауэр Windows с расширенной безопасностью», найдите правило в списке исходящих правил и снимите с него галочку или удалите правило.

Короткое объявление для пользователей (100–200 слов)

Если вы хотите запретить отдельной программе доступ к Интернету, это можно сделать через встроенный брандмауэр Windows. Откройте «Брандмауэр Windows с расширенной безопасностью», создайте новое правило для исходящего трафика, укажите путь к исполняемому файлу, выберите действие «Блокировать подключение» и сохраните правило. Обязательно используйте полный абсолютный путь к файлу, а не переменные среды (например, замените %USERPROFILE%). Тестируйте приложение после применения правила: для большинства программ это эффективно, но бывают кейсы, когда сетевую активность выполняют другие процессы (например, Java). В таких случаях блокируйте процесс, через который идёт соединение.

Короткое резюме

- Брандмауэр Windows может блокировать исходящие подключения приложений по EXE.

- Всегда указывайте абсолютный путь к исполняемому файлу, заменив переменные среды.

- Учитывайте дочерние процессы, системные службы и возможное переопределение политиками.

Заключение

Блокировка доступа в Интернет через брандмауэр Windows — мощный и гибкий инструмент. Он позволяет точно контролировать сетевое поведение приложений на уровне отдельных исполняемых файлов. Соблюдайте осторожность, документируйте изменения и тестируйте правила, чтобы избежать неожиданных последствий для других программ и служб.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone