Как сохранить ключ восстановления для шифрования диска (BitLocker / Device Encryption)

Быстрые ссылки

- Что такое шифрование?

- Как сохранить ключ восстановления

- Где лучше хранить ключ восстановления?

Что такое шифрование?

Шифрование — это способ преобразовать данные так, чтобы их нельзя было прочитать без специального ключа. Проще: без правильного «ключа» файл или диск выглядят как случайный набор символов. Шифрование защищает сообщения, медицинские и финансовые данные, а также файлы в облаке.

Для большинства пользователей шифрование означает защиту при краже или потере устройства: если злоумышленник вынет накопитель, он не сможет прочитать ваши данные без ключа.

Важно: если вы потеряете ключ восстановления — вы потеряете доступ к зашифрованным данным. Именно поэтому резервное копирование ключа — обязательная часть процедур безопасности.

Пара слов о Windows и BitLocker

Windows 11 поддерживает либо Device Encryption (устройственное шифрование), либо полное шифрование BitLocker в зависимости от редакции и конфигурации. У пользователей с учётной записью Microsoft ключ восстановления обычно автоматически сохраняется в облаке Microsoft. У локальных учётных записей ключ остаётся только локально, пока вы не сделаете резервную копию самостоятельно.

Ссылки из статьи: — подумайте об обновлении на Pro, если хотите дополнительные опции BitLocker.

Как сохранить ключ восстановления

Ниже — практические инструкции для двух сценариев: ключ хранится локально или хранится в учётной записи Microsoft.

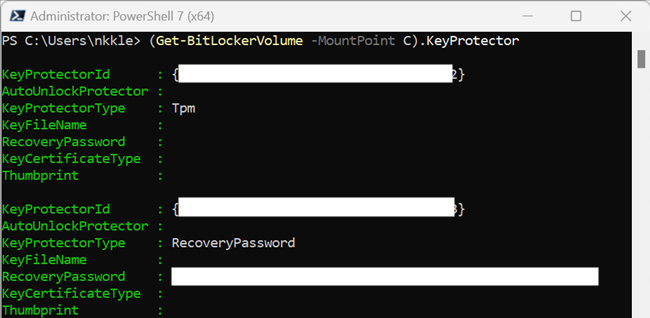

Поиск локального ключа восстановления через PowerShell

Самый универсальный способ получить локальную копию ключа — PowerShell. Запустите Терминал от имени администратора:

- Щёлкните правой кнопкой по кнопке «Пуск» или нажмите Windows+X.

- Выберите “Terminal (Admin)”.

- Убедитесь, что открыт профиль PowerShell (в выпадающем списке — “Windows PowerShell”).

Вставьте и выполните команду:

(Get-BitLockerVolume -MountPoint C).KeyProtectorКоманда отобразит ключ восстановления для тома C:. Скопируйте его, сделайте снимок экрана или перепишите на бумагу.

Если вы хотите сразу записать ключ в текстовый файл на рабочем столе, выполните:

(Get-BitLockerVolume -MountPoint C).KeyProtector | Out-File -FilePath $HOME\Desktop\recoverykey.txtЕсли команда ничего не выводит и файл не создаётся — скорее всего диск не зашифрован и у него нет ключа.

Важно: при локальной учётной записи и включенном Device Encryption система может показывать подсказку «Sign in with a Microsoft account to finish encrypting this device». Это не значит, что диск не зашифрован — он может быть зашифрован, но ключ не загружен в облако Microsoft. Тогда требуется ручное резервное копирование.

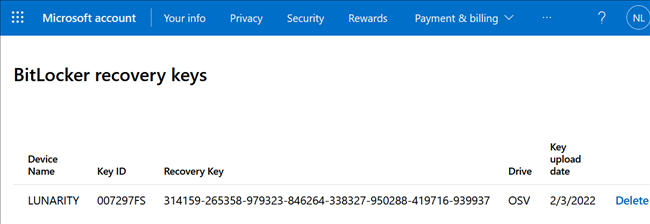

Поиск ключа восстановления в учётной записи Microsoft

Если вы вошли в Windows с учётной записью Microsoft, ключ, вероятно, уже сохранён на серверах Microsoft. Посетите страницу восстановления ключей Microsoft и войдите в ту же учётную запись. Вы увидите строку с ключом восстановления, которую можно:

- скопировать в текстовый файл;

- распечатать;

- сделать снимок экрана или фотографию на телефон.

Куда лучше сохранить ключ восстановления

Нет единственно правильного места — есть набор компенсирующих рисков. Рекомендуется хранить ключ в нескольких местах, сочетая цифровые и физические копии.

Ниже — список вариантов с плюсами, минусами и рекомендациями.

На мобильном телефоне

Преимущества:

- всегда под рукой;

- современные смартфоны поддерживают зашифрованные заметки и биометрическую защиту.

Риски:

- потеря или кража телефона;

- атаки на облако резервного копирования телефона (если включено).

Рекомендация: сохраните ключ в зашифрованной заметке (с отдельным паролем) или сделайте фото и поместите его в защищённое хранилище.

В облачном хранилище

Преимущества:

- доступ с любого устройства;

- автоматическое резервное копирование.

Риски:

- уязвимость к компрометации учётной записи;

- риск ошибочного удаления или шифрования (ransomware).

Рекомендация: загрузите ключ в облако только после дополнительного шифрования (например, ZIP с паролем или отдельный PGP/age контейнер). Используйте двухфакторную аутентификацию.

Физическая копия (бумага)

Преимущества:

- не зависит от сервисов и устройств;

- отстойно читаема даже при отключении электроэнергии.

Риски:

- потеря, пожар, влага;

- кто-то может найти бумагу.

Рекомендация: храните распечатку в сейфе или банковской ячейке. Сделайте несколько копий и разместите в разных защищённых местах.

Комбинированный подход

Лучше всего — комбинация: мобильный телефон (шифрованная), облако (зашифрованный файл), и физическая бумажная копия в сейфе. Так вы уменьшаете вероятность полной потери доступа.

Практическое руководство: шаги и контрольный список

Ниже — готовая последовательность действий, которую можно выполнить за 10–20 минут.

- Проверьте, зашифрован ли диск:

- запустите PowerShell от имени администратора;

- выполните (Get-BitLockerVolume -MountPoint C).KeyProtector.

- Если ключ отображается, сохраните его в трёх местах (см. выше).

- Если ключ хранится в учётной записи Microsoft — зайдите на страницу восстановления и распечатайте или скачайте ключ.

- Пометьте места хранения и дату создания резервных копий.

- Проверьте доступность резервных копий с другого устройства (чтобы исключить ошибки доступа).

Короткий чек-лист:

- Ключ найден и записан.

- Копия на телефоне в зашифрованной заметке.

- Копия в облаке, предварительно зашифрованная.

- Печатная копия в сейфе или папке с документами.

- Доступ проверен с другого устройства.

План действий при потере ключа

Если вы потеряли доступ к ключу и диск зашифрован:

- Проверьте, не сохранён ли ключ в учётной записи Microsoft (если вы пользовались Microsoft-логином).

- Если у вас есть печатная копия или копия на другом устройстве — используйте её.

- Если ни одной копии нет — восстановить данные невозможно технически. Шифрование сделано именно для того, чтобы предотвратить доступ без ключа.

Важно: нет «мастерской кнопки», которая снимет шифрование без ключа. Если ключ утрачен, данные без ключа недоступны.

Когда резервное копирование ключа не обязательно или не работает

- Если вы не шифруете диск — ключа нет и резервное копирование не нужно.

- В корпоративной среде часто применяются политики, при которых ключи управляются через Active Directory или Azure AD — в этом случае следуйте правилам IT-отдела.

Дополнительные советы по безопасности

- Используйте уникальные пароли и двухфакторную аутентификацию для облачных учётных записей.

- Регулярно проверяйте доступность резервных копий (раз в полгода).

- Не храните ключи рядом с устройством, которое они защищают.

- Убедитесь, что физические копии защищены от огня и влаги.

Ментальные модели: как думать о ключе восстановления

- «Единственная точка отказа» — если ключ существует только в одном месте, это риск. Старайтесь иметь по меньшей мере две независимые копии.

- «Защита против кражи и потери» — цифровое хранение защищает от физических повреждений; физическое — от дистанционных атак. Комбинация даёт баланс.

Руководство для ролей (кто за что отвечает)

- Домашний пользователь: найти ключ, сохранить 2–3 копии (телефон, облако, бумага).

- IT-администратор малого бизнеса: включить централизованное хранение ключей, задокументировать местонахождение, обучить сотрудников.

- IT-администратор в компании: интегрировать BitLocker с Azure AD / Active Directory, настроить политики восстановления и аудит.

Примеры ошибок и когда подход не сработает

- Хранение ключа только на том же компьютере — бесполезно при его потере.

- Отправка ключа по электронной почте без шифрования — риск компрометации.

- Хранение всех копий у одного человека без резервной доверенной точки — риск.

Критерии приёмки

- Ключ найден и записан в не менее чем двух местах.

- Одна копия проверена с другого устройства.

- Планы восстановления и контактные лица задокументированы.

Небольшая методология для регулярной проверки (SOP)

- Ежегодная проверка: убедитесь, что ключи доступны и читаемы.

- При смене устройства: перенесите или пересохраните ключи.

- При смене паролей/учётных записей: проверьте доступ к облачным копиям.

Пример сценариев тестирования (случаи приёмки)

- Тест A: восстановление ключа с зашифрованной заметки на телефоне — успешно.

- Тест B: загрузка зашифрованного ZIP из облака и распаковка с паролем — успешно.

- Тест C: использование бумажной копии для восстановления доступа — успешно.

Мини-FAQ

Q: Нужно ли сохранять ключ, если я использую только локальную учётную запись?

A: Да. При локальной учётной записи ключ, скорее всего, не будет в облаке, и только вы несёте ответственность за его сохранность.

Q: Можно ли хранить ключ в обычном текстовом файле на ПК?

A: Нет — это небезопасно. Храните локальную копию отдельно от защищаемого устройства и в зашифрованном виде при цифровом хранении.

Q: Что делать, если я купил компьютер с предустановленным шифрованием и ключа нет?

A: Проверьте учётную запись Microsoft, свяжитесь с продавцом или IT-администратором. Без ключа восстановление данных может быть невозможно.

1-строчный глоссарий

- Шифрование: преобразование данных, недоступных без ключа.

- BitLocker: технология шифрования диска в Windows.

- Ключ восстановления: специальный код для доступа к зашифрованному диску при потере доступа.

Решение в виде диаграммы (Mermaid)

flowchart TD

A[Проверка: диск зашифрован?] -->|Нет| B[Отключено: нет ключа]

A -->|Да| C{Ключ где?}

C -->|Microsoft| D[Посетить страницу recovery.microsoft.com]

C -->|Локально| E[PowerShell: 'Get-BitLockerVolume -MountPoint C'.KeyProtector]

D --> F[Сохранить копии: телефон, облако, бумага]

E --> F

F --> G[Проверить доступ к копиям]

G --> H[Готово]Краткое резюме

- Шифрование защищает данные, но ключ восстановления — единственный путь вернуть доступ при проблемах.

- Найдите ключ локально или в учётной записи Microsoft и сохраните его в нескольких независимых местах.

- Используйте зашифрованные хранилища и физические копии в сейфе; регулярно проверяйте доступность.

Дополнительные ресурсы: страницы Microsoft о BitLocker и руководства по созданию зашифрованных архивов.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone