Аудит безопасности Linux с помощью Lynis

TL;DR

Lynis — консольный инструмент для комплексного аудита безопасности Linux/Unix-систем. Он выполняет сотни проверок, генерирует отчёт с предупреждениями и рекомендациями и помогает приоритизировать уменьшение риска. Запустите sudo lynis audit system, просмотрите «Warnings» и «Suggestions», исправляйте критичные пункты и отслеживайте Hardening Index со временем.

Быстрые ссылки

- Как защищён ваш Linux

- Установка Lynis

- Проведение аудита

- Устранение предупреждений

- Насколько глубоко нужно идти?

Зачем запускать Lynis

Lynis выполняет набор автоматизированных тестов, которые детально проверяют конфигурации и компоненты системы. Он выводит цветовой ASCII-отчёт с пометками: зелёный (OK), жёлтый (рекомендации), красный (предупреждения). Это даёт быстрый обзор того, где у системы есть уязвимости и где можно улучшить защиту.

Коротко о моделях угроз: большинство атак не нацелены именно на вас. Автоматизированные сканеры ищут уязвимые хосты и эксплуатируют их. Вы становитесь потенциальной жертвой, если система уязвима. Lynis помогает уменьшить вероятность такого исхода.

Важно: Linux не «неуязвим» — первые сетевые черви и первые rootkit’ы нацеливались на Unix-системы. С ростом роли Linux в инфраструктуре, интерес злоумышленников тоже увеличился.

Что умеет Lynis — одно предложение

Lynis выполняет сотни тестов конфигурации и безопасности, записывает результаты в лог и даёт рекомендации по устранению проблем и повышению индекса жёсткости (Hardening Index).

Установка

На Ubuntu/Debian:

sudo apt-get install lynisНа Fedora:

sudo dnf install lynisНа Manjaro / Arch:

sudo pacman -Sy lynisЕсли вы хотите самую свежую версию, можно клонировать репозиторий проекта с GitHub и запускать утилиту оттуда. Пакеты в репозиториях дистрибутивов иногда отстают.

Проведение аудита — пошагово

- Откройте отдельное окно терминала. Lynis выводит много строк — удобнее иметь чистое окно.

- Запустите аудиторскую проверку:

sudo lynis audit system- Просмотрите вывод в терминале. Категории, заголовки тестов и результаты будут прокручиваться по мере выполнения.

- После завершения прокрутите назад, чтобы изучить секции «Suggestions» и «Warnings».

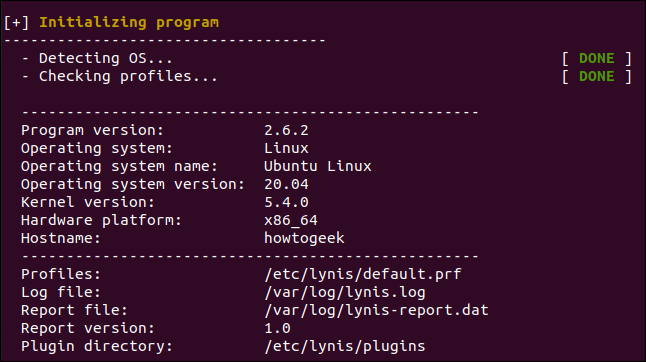

Первый блок отчёта показывает версию ОС, версию ядра и базовые системные сведения.

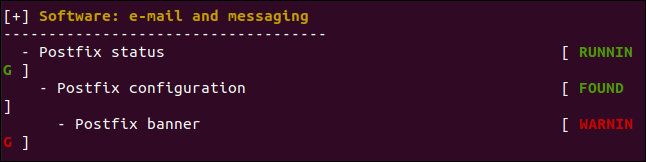

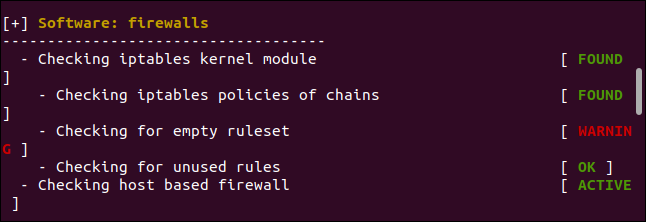

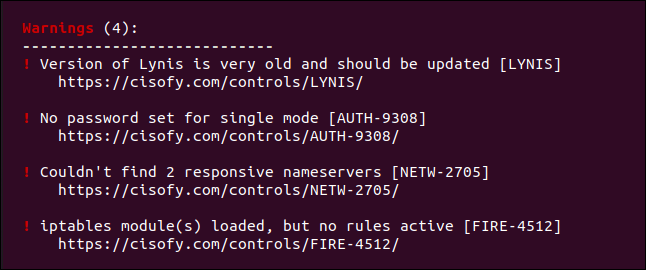

Lynis помечает проблемные зоны жёлтым (рекомендации) и красным (предупреждения). Ниже — примеры вывода для почтового сервера и фаервола.

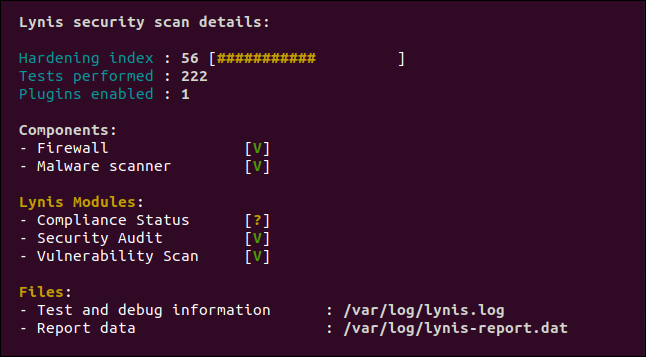

В конце отчёта — сводка с Hardening Index и количеством выполненных тестов.

Hardening Index — это оценка текущего уровня жёсткости конфигурации по шкале до 100. Он помогает измерять прогресс при повторных проверках. Lynis также генерирует файл с результатами: /var/log/lynis-report.dat — хранит данные без цветовой разметки для автоматического анализа.

Пример: анализ предупреждений

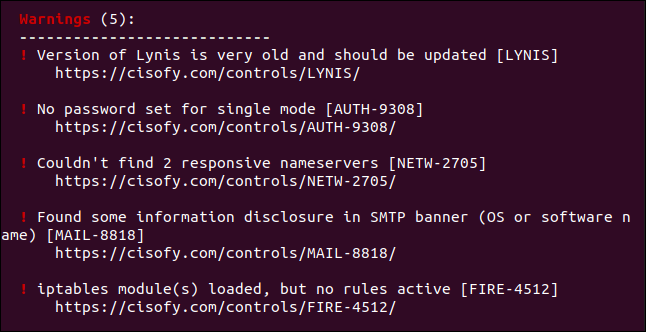

Ниже — список предупреждений из примера аудита и объяснения, что они значат:

- Версия Lynis считается устаревшей. Пакет в репозитории может быть старее upstream. Если нужен самый новый функционал — используйте репозиторий проекта.

- Для однопользовательской (single) загрузки не задан пароль. Single mode — режим восстановления с доступом root; отсутствие пароля — риск несанкционированного доступа при физическом доступе.

- Не найдены два доступных DNS-сервера. Если единственный DNS упадёт, резерва не будет.

- Информация в SMTP banner раскрывает версию/данные сервера. Такие заголовки облегчают подбор эксплойтов.

- Модули iptables загружены, но правил нет — фаервол активен, но не фильтрует трафик.

Исправление предупреждений — принципиальный процесс

Lynis связывает каждое предупреждение со страницей, где объясняет проблему и рекомендуемые действия. Нажмите Ctrl+Click по ссылке в терминале, чтобы открыть её в браузере.

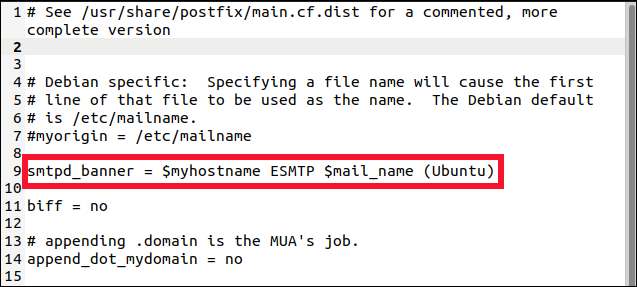

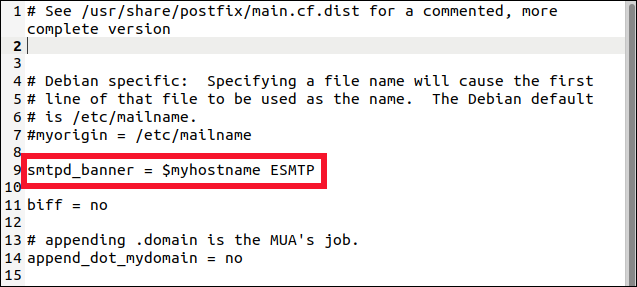

Пример: SMTP banner в Postfix

Lynis подсказал, что баннер Postfix слишком подробный. Стандартный путь к конфигу — /etc/postfix/main.cf. Lynis предложил оставить баннер лишь в виде $myhostname ESMTP.

Открываем редактор (в примере использован gedit):

sudo gedit /etc/postfix/main.cfНайдите строку smtp_banner и измените её в соответствии с рекомендацией. Сохраните файл и перезапустите postfix:

sudo systemctl restart postfixПерезапустите Lynis. Уведомление о проблеме с баннером должно исчезнуть.

Насколько глубоко нужно идти

Если вы никогда не занимались жёсткой конфигурацией, у вас, вероятно, будет много предупреждений и рекомендаций. Рекомендуемый подход:

- Сначала исправляйте красные предупреждения (Warnings). Это приоритет.

- Затем решайте жёлтые рекомендации, начиная с тех, что имеют наибольший риск/эффект.

- Оцените затраты по времени и совместимость с вами/бизнесом: некоторые меры (например, блокировка USB на уровне ядра) подходят для критичных систем, но непрактичны для домашнего ПК.

Важный принцип: баланс безопасности и удобства. Безопасность должна быть достаточной для уровня риска и требований бизнеса.

Варианты и альтернативы

Если Lynis не покрывает все ваши требования, рассмотрите дополнения или альтернативы:

- OpenSCAP — аудит и соответствие политик (SCAP/CIS). Хорош для масштабируемого соответствия.

- Tiger — более старый, но полезный набор скриптов для проверки целостности и конфигураций.

- AIDE — контроль целостности файловой системы (filesystem integrity monitoring).

- rkhunter, chkrootkit — детекторы руткитов.

- auditd — детальная система аудита событий ядра.

Комбинация инструментов даёт лучший результат: Lynis для быстрой проверки конфигурации, AIDE для целостности, OpenSCAP для соответствия стандартам.

Практическое руководство: playbook для разовой проверки

- Подготовка

- Обновите систему: sudo apt update && sudo apt upgrade

- Сделайте бэкап важных конфигураций и /etc

- Установка Lynis

- Установите из репозитория или клонируйте upstream при необходимости

- Запуск аудита

- sudo lynis audit system

- Сохраните /var/log/lynis-report.dat

- Определение приоритетов

- Сортируйте предупреждения по критичности

- Исправление

- Применяйте изменения одно за другим

- Документируйте каждый шаг в changelog

- Верификация

- Перезапустите сервисы

- Запустите Lynis повторно

- Мониторинг

- Автоматизируйте регулярные проверки (cron, systemd timer)

Шаблон задач для администратора (role-based checklist)

Для домашнего пользователя:

- Запустить Lynis один раз и исправить критичные предупреждения

- Включить автоматические обновления

- Использовать менеджер паролей

Для системного администратора:

- Регулярные еженедельные проверки Lynis

- Инвентаризация сервисов и открытых портов

- Настроить резервные DNS и мониторинг

Для инженера по безопасности:

- Интеграция отчётов Lynis в SIEM/CMDB

- Сопоставление с политиками соответствия

- Проверка на уровне сети и IDS/IPS

Критерии приёмки

- Все красные предупреждения устранены или задокументированы с планом mitigations

- Маловероятные, но критичные уязвимости имеют план реагирования

- Hardening Index стремится вверх при повторных проверках

- Конфигурации сохранены в системе контроля версий или в безопасном хранилище

Модель зрелости безопасности — простая шкала

- Ноль: нет аудитов, минимум обновлений

- Начальный: разовый аудит, исправление критичных проблем

- Средний: регулярные аудиты, автоматические обновления

- Продвинутый: интеграция с CI/CD, соответствие стандартам

- Профессиональный: мониторинг, детектирование вторжений, управление уязвимостями

Примеры случаев, когда Lynis не заменит всё

- Аудит привилегий приложений: Lynis смотрит ОС и сервисы, но не анализирует бизнес-логику приложений.

- Нагрузочное тестирование сетевой защиты: требуется отдельное тестирование (pentest).

- Целостность пользовательских конфигураций в контейнерах: нужна проверка образов и pipeline.

Методика тестирования изменений

Для каждой исправленной проблемы применяйте сценарии тестирования:

- Шаги воспроизведения: какие команды выполнить для проверки

- Ожидаемый результат: что изменится в выводе Lynis и в поведении сервиса

- Критерии приёмки: предупреждение исчезло, сервис стабильный, нет регрессий

Пример: изменение smtp_banner

- Шаги: изменить /etc/postfix/main.cf; systemctl restart postfix; sudo lynis audit system

- Ожидаемый результат: предупреждение о SMTP banner исчезает

- Приёмка: тест почты работает, логов ошибок нет

Риск-матрица и рекомендации

- Высокий риск / Низкие усилия: исправляйте в первую очередь (примеры: удаление отладочной информации в баннере, настройка пароля для single mode)

- Высокий риск / Высокие усилия: планируйте и тестируйте (пример: изменение архитектуры сетевой сегментации)

- Низкий риск / Низкие усилия: выполняйте по возможности (пример: отключение ненужных сервисов)

- Низкий риск / Высокие усилия: оценивайте бизнес-ценность (пример: полный переход на отказоустойчивую инфраструктуру для домашнего ПК)

Советы по автоматизации и отслеживанию прогресса

- Храните /var/log/lynis-report.dat в системе логов и парсите его регулярными заданиями

- Настройте крон или systemd-timer для еженедельного запуска с отправкой отчётов на e‑mail или в Slack

- Ведите changelog для изменений конфигураций

Безопасность и конфиденциальность

Lynis собирает информацию о конфигурации и службах. Храните логи в защищённом месте и ограничьте доступ. Для сред с требованиями GDPR/PCI держите доступ к отчётам под контролем и документируйте работу с уязвимостями.

Совместимость и миграция

- Lynis работает на большинстве Unix-подобных систем: Linux, macOS, BSD.

- При переходе между дистрибутивами: версии пакетов и расположения конфигов могут отличаться. Всегда делайте бэкап /etc.

Частые ошибки и как их избежать

- Не исправлять предупреждения без теста: изменение конфига может сломать сервис. Тестируйте локально и делайте откат.

- Игнорировать рекомендации как «неважные»: некоторые «малые» проблемы дают атакующему необходимую информацию.

- Пытаться закрыть всё сразу: планируйте шаги по приоритету.

Короткая методичка для развертывания в компании

- Выделите владельца процесса аудита.

- Настройте регулярные запуски Lynis.

- Интегрируйте выводы в систему тикетов.

- Ведите документированные планы исправлений и сроки.

- Проводите ретесты и фиксируйте улучшения Hardening Index.

Краткий глоссарий (1 строка о термине)

- Hardening Index — относительная оценка уровня твёрдой конфигурации системы.

- Banner — строка приветствия сервиса, часто раскрывающая информацию о версии.

- Single mode — режим восстановления загрузки, где доступен только root.

- Rootkit — скрытое ПО, дающее злоумышленнику доступ и маскирующее своё присутствие.

Итог

Lynis — лёгкий в использовании, но мощный инструмент для аудита систем Linux/Unix. Он помогает быстро выявлять уязвимости конфигурации и даёт понятные рекомендации. Используйте его регулярно, документируйте правки и сочетайте с инструментами мониторинга и контроля целостности для полноценной стратегии защиты.

Важно: не стремитесь к абсолютной «идеальной» конфигурации любой ценой. Оценивайте риск, удобство и совместимость. Начните с критичных пунктов и двигайтесь итеративно.

Полезные команды (cheat sheet)

# Установка

sudo apt-get install lynis

sudo dnf install lynis

sudo pacman -Sy lynis

# Запуск аудита

sudo lynis audit system

# Открытие файла отчёта

sudo less /var/log/lynis-report.dat

# Перезапуск сервиса (пример postfix)

sudo systemctl restart postfixКонтрольный список перед серьёзными изменениями

- Сделан бэкап /etc и пользовательских конфигов

- План отката задокументирован

- Тестовая среда доступна для проверки

- Изменения согласованы с владельцем системы

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone