Аудит изменений групповой политики в Active Directory

Auditing your network resources and having accurate information about your devices is essential. ADAudit Plus is a tool that comes with professional-level features to provide:

Auditing your network resources and having accurate information about your devices is essential. ADAudit Plus is a tool that comes with professional-level features to provide:

- Document changes tracking and monitoring

- Detailed overview of login and logoff activity

- SOX, PCI, HIPAA, GDPR compliances

- Simple and fast implementation

Get now the best network auditing tool for your infrastructure. Try ADAudit Plus now!

Почему аудит GPO важен

Групповая политика управляет безопасностью, конфигурацией и правами пользователей и компьютеров в домене. Неавторизованные или ошибочные изменения GPO могут привести к массовым сбоям, уязвимостям или нарушению соответствия. Регулярный аудит помогает:

- обнаружить и отменить нежелательные изменения;

- провести расследование инцидентов по «кто, что, когда»;

- документировать соответствие требованиям безопасности и регуляторным нормам;

- сократить время на восстановление после ошибочных правок.

Важно: аудит — это не только запись событий, но и процессы оповещений, анализа аномалий и контроля прав доступа.

Краткие определения

- GPO — групповая политика, набор настроек для пользователей и компьютеров в домене.

- Аудитор GPO — инструмент, который фиксирует изменения в GPO, формирует отчёты и оповещения.

- UBA — User Behavior Analytics, анализ аномалий поведения пользователей.

Что такое Group Policy Auditors

Group Policy Auditors — это программные решения для мониторинга и проверки изменений в групповой политике. Они дают полную видимость изменений объектов GPO и текущих настроек, позволяют сравнивать состояние с эталоном и выдавать оповещения при подозрительных правках.

Роли таких инструментов

- сбор и нормализация логов из контроллеров домена;

- хранение истории изменений «до/после»;

- отчёты и дашборды по критическим политикам;

- интеграция с SIEM и системами управления инцидентами.

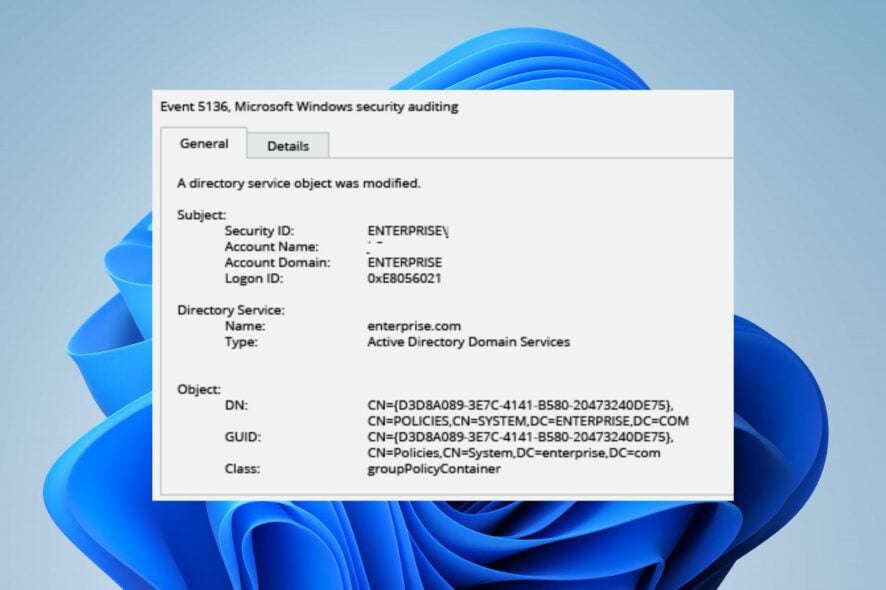

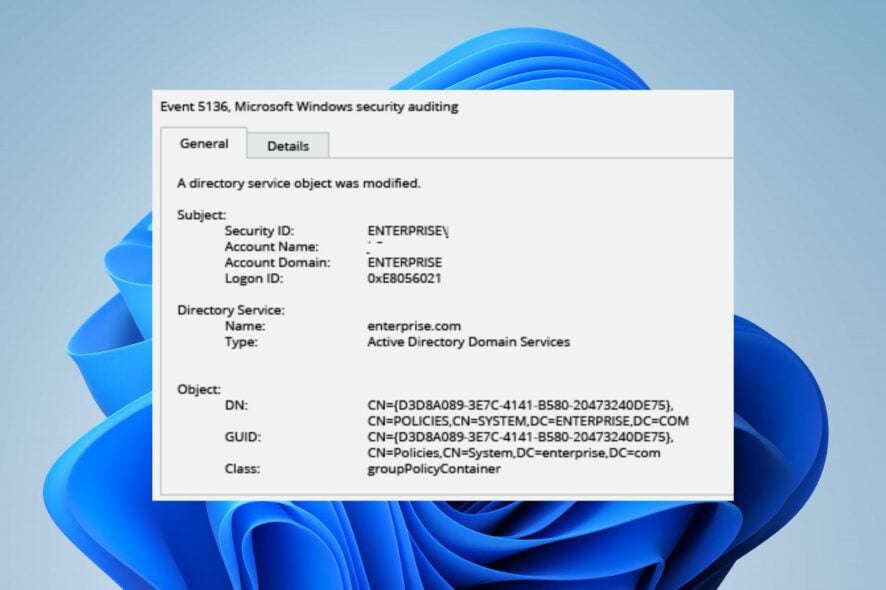

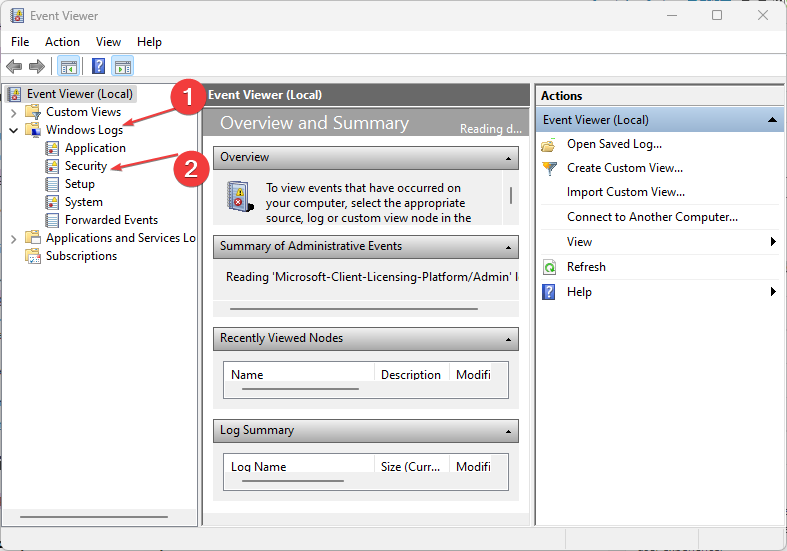

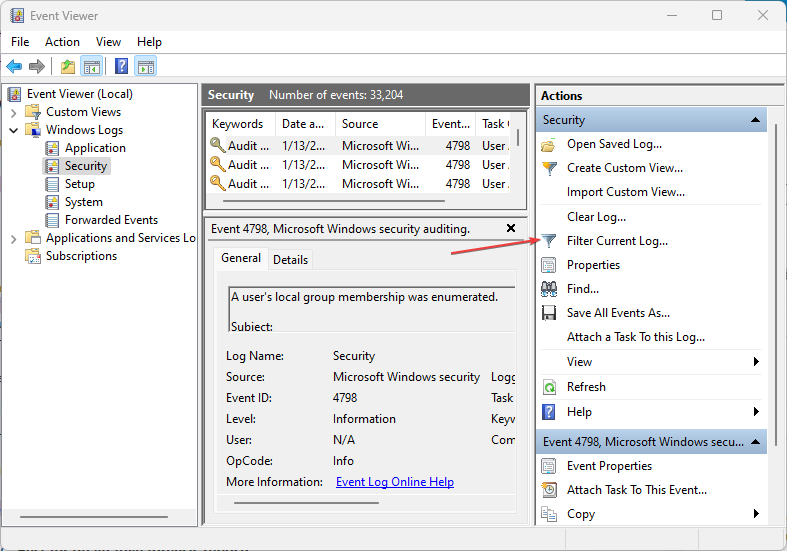

Как проверить изменения GPO вручную через Event Viewer

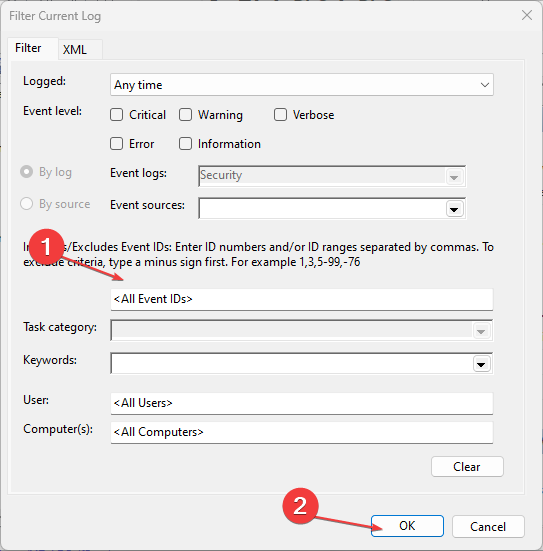

Следуйте шагам, чтобы отфильтровать события в Просмотре событий:

- Нажмите «Пуск», найдите Event Viewer и откройте его.

- В левой панели выберите Windows Logs → Security.

- В правой панели нажмите Filter Current Log.

- В поле для Event ID введите требуемый идентификатор и нажмите OK.

- Дважды щёлкните событие, чтобы открыть его свойства.

Примечание: фильтрация по Event ID помогает быстро найти записи о создании, изменении или удалении объектов, связанных с GPO. Для систематической работы используйте специализированный аудиторский софт — он собирает, нормализует и хранит историю в удобном виде.

Лучшие решения для аудита групповой политики и их сильные стороны

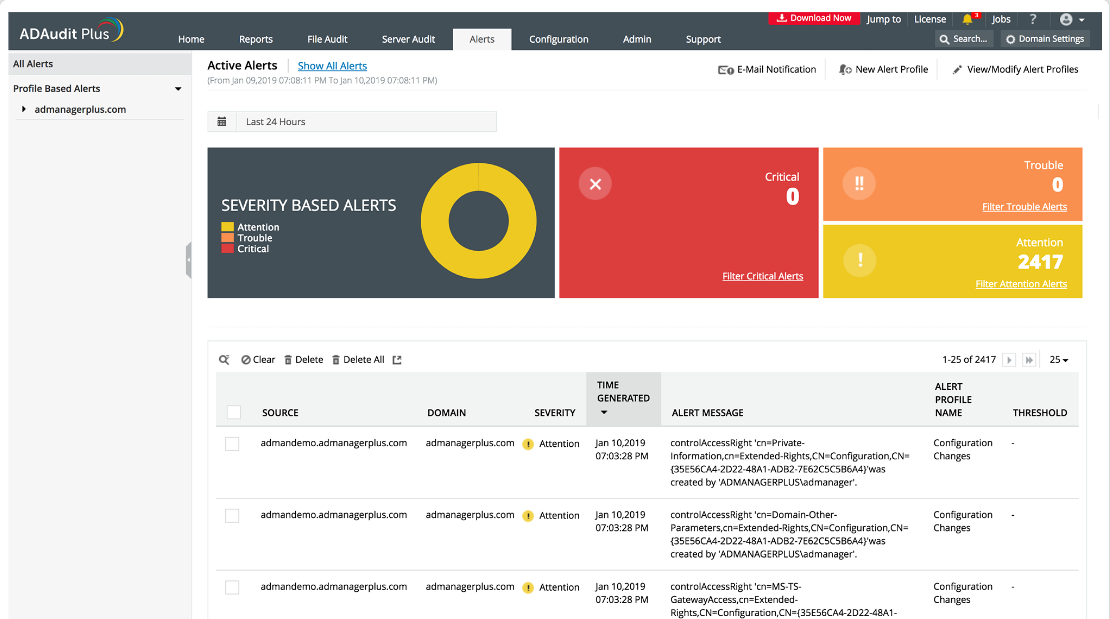

ADAudit Plus — лучшее решение для смягчения угроз

ADAudit Plus использует UBA и превращает сырые логи в понятные отчёты и оповещения. Подходит для обнаружения внутренних угроз, мониторинга привилегированных действий и быстрой реакции.

ADAudit Plus использует UBA и превращает сырые логи в понятные отчёты и оповещения. Подходит для обнаружения внутренних угроз, мониторинга привилегированных действий и быстрой реакции.

Ключевые преимущества:

- мгновенные уведомления о критических изменениях;

- детализированная история изменений GPO и действий привилегированных пользователей;

- аналитика поведения пользователей для выявления инсайдерских рисков;

- отслеживание входов/выходов и блокировок аккаунтов;

- мониторинг активности и простоя на рабочих станциях.

Важно: ADAudit Plus хорошо интегрируется в среды, где критична скорость обнаружения и расследования.

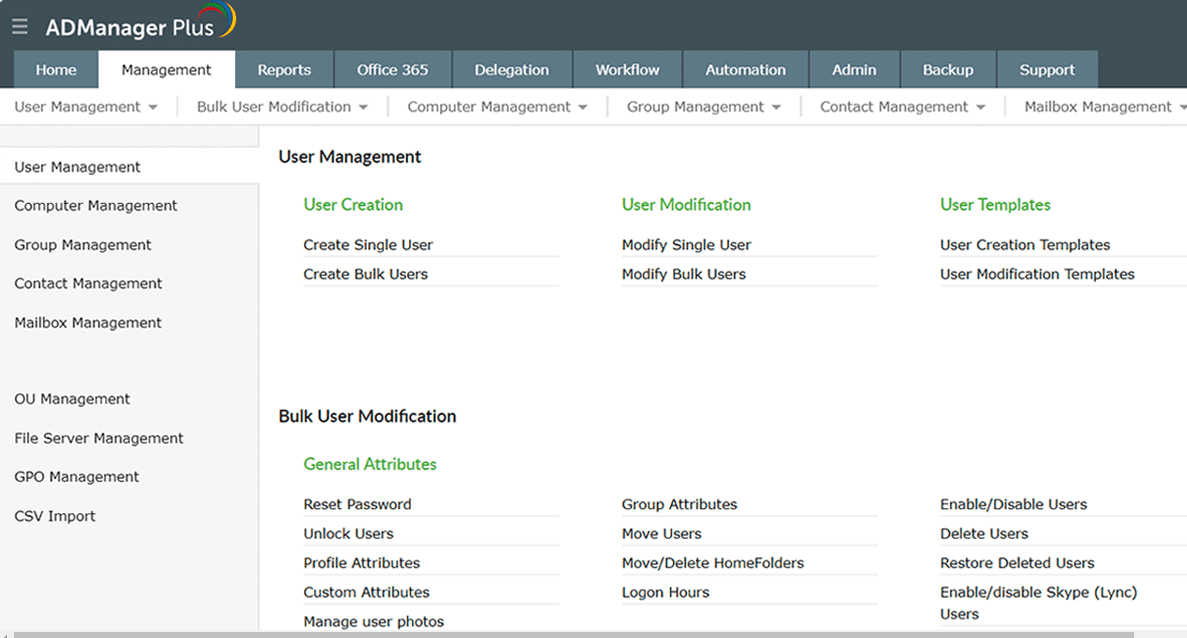

ManageEngine ADManager Plus — лучшее для массовых операций

ADManager Plus удобен для администраторов, которым нужно и аудит, и управление большим числом объектов через веб-интерфейс.

ADManager Plus удобен для администраторов, которым нужно и аудит, и управление большим числом объектов через веб-интерфейс.

Сильные стороны:

- простой веб-интерфейс для массовых операций;

- подробные отчёты по изменениям в GPO, паролях и учётных записях;

- мощные фильтры и механизмы drill-down для анализа;

- мониторинг системных показателей и визуализация в графиках.

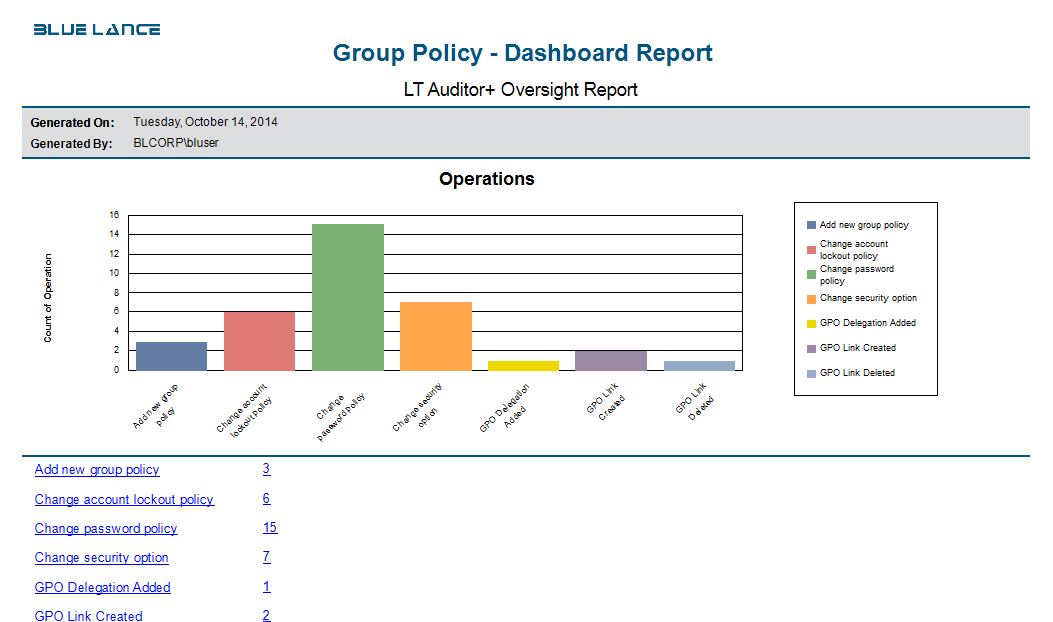

LT Auditor+ for Group Policy — лучшее для детальных судебных отчётов

LT Auditor+ ориентирован на качественные и воспроизводимые отчёты, удобные для расследований и аудиторских проверок.

LT Auditor+ ориентирован на качественные и воспроизводимые отчёты, удобные для расследований и аудиторских проверок.

Особенности:

- фиксация «до/после» значений для каждой правки;

- подробный журнал «кто, что, откуда, когда»;

- оповещения при критических изменениях;

- мониторинг политик контроллера домена, паролей и правил блокировки;

- централизованный контроль нескольких доменов.

⇒ Get LT Auditor+ for Group Policy

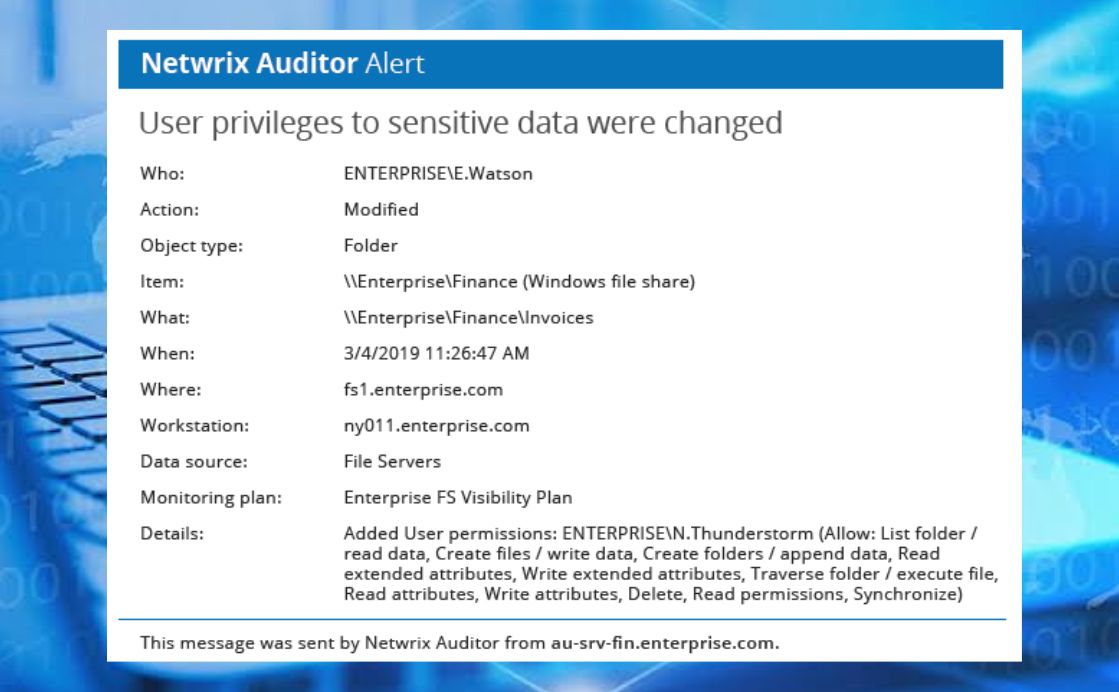

Netwrix Account Auditor — лучшее для обнаружения блокировок аккаунтов

Netwrix помогает быстро находить причины блокировок и проблем с доступом, а также даёт представление о рисках от настроек GPO.

Netwrix помогает быстро находить причины блокировок и проблем с доступом, а также даёт представление о рисках от настроек GPO.

Почему его выбирают:

- быстрый старт и удобный интерфейс;

- отчёты в реальном времени по проблемам AD и GPO;

- подробные форензик-отчёты активности GPO;

- видимость рисков, исходящих из настроек политик.

⇒ Get Netwrix Account Auditor

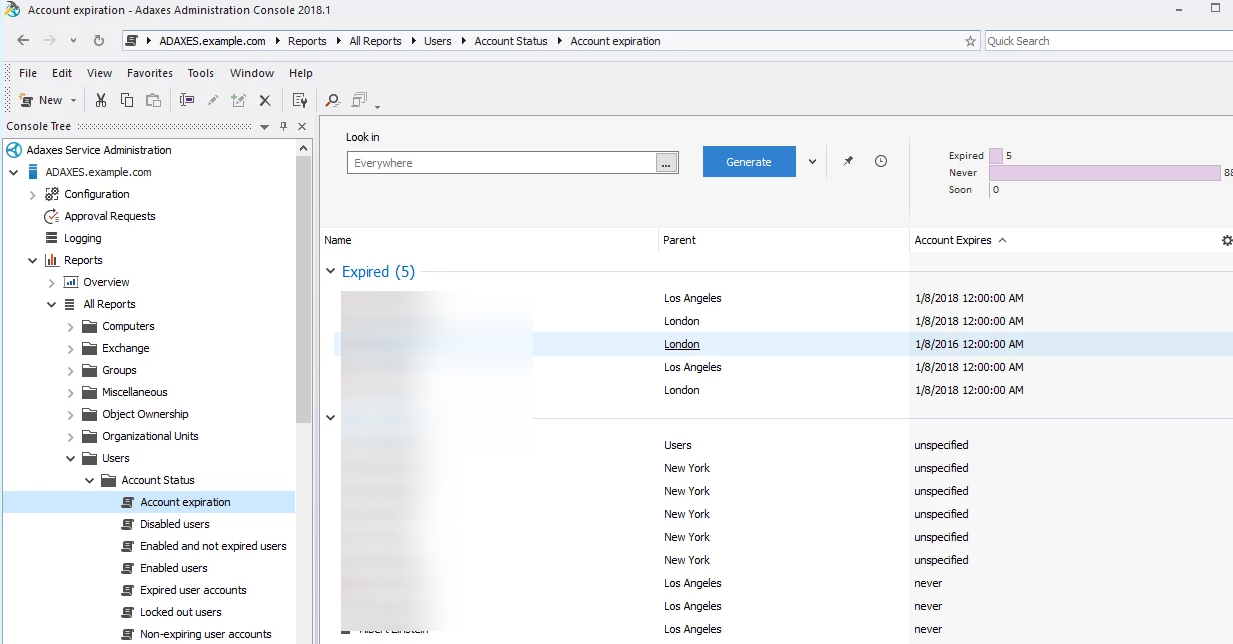

Adaxes — аналитика в реальном времени и разграничение прав

Adaxes сочетает функции аудита и управления правами без предоставления доменных прав администратора.

Adaxes сочетает функции аудита и управления правами без предоставления доменных прав администратора.

Преимущества:

- отчёты и оповещения по изменениям GPO;

- делегирование задач без передачи доменных прав;

- расширенное обнаружение и контроль прав пользователей;

- предотвращение избыточных привилегий.

⇒ Get Adaxes

Как выбрать инструмент аудита GPO

Ключевые критерии выбора:

- масштаб инфраструктуры (количество доменов, контроллеров домена, число пользователей);

- потребность в UBA и анализе аномалий;

- требования отчётности и регуляторного соответствия;

- интеграция с SIEM, IAM и ITSM;

- удобство массовых операций и делегирования прав;

- стоимость владения и скорость внедрения.

Три сценария выбора:

- быстрое обнаружение и реагирование: ADAudit Plus;

- массовое управление и отчёты для администраторов: ADManager Plus;

- форензика и детальная история изменений: LT Auditor+.

Практическое руководство по внедрению аудита GPO — мини методология

- Оцените текущее состояние

- составьте инвентаризацию GPO и критичных настроек;

- определите владельцев политик.

- Выберите инструмент и протестируйте в тестовой среде

- проверьте сбор логов, хранение и производительность;

- испытайте оповещения и интеграцию с SIEM.

- Настройте базовые правила аудита

- определите какие изменения критичны;

- включите сбор «до/после» и привязку к пользователю.

- Установите процессы реагирования

- кто уполномочен отменять правки;

- SLA на расследование и откат.

- Обучите администраторов и владельцев политик

- проверка процедур и регулярные учения.

- Мониторинг и улучшение

- пересматривайте правила и фильтры по факту инцидентов.

Плейбук реагирования на нежелательную правку GPO

Краткий набор действий для инцидента с критическим изменением GPO:

- Оповещение: алерт поступил администратору безопасности.

- Сбор данных: экспорт «до/после», журналов входов и привязанных действий.

- Блокировка дальнейших изменений: временно ограничьте изменение политик от подозрительных аккаунтов.

- Оценка воздействия: какие машины/пользователи затронуты.

- Откат изменений: восстановить предыдущий GPO или применить корректирующую политику.

- Корректирующие меры: смена паролей, отзыв временных прав, патчинг.

- Документирование и отчётность: запись всех шагов и уроков.

Критерии приёмки: система должна фиксировать изменение, привязывать его к аккаунту, показывать «до/после» и генерировать уведомление в рамках SLA.

Ролевые чек-листы

Администратор безопасности:

- настроить оповещения по критичным политикам;

- проверить интеграцию с SIEM;

- периодически ревью правил обнаружения.

IT-администратор домена:

- контролировать журналы изменений;

- выполнять восстановление GPO из резервных копий;

- документировать разрешения на изменение GPO.

Владелец приложения:

- согласовывать изменения, влияющие на приложение;

- тестировать изменения в тестовой среде.

Decision flow для реакции на изменение GPO

flowchart TD

A[Алерт: изменение GPO] --> B{Изменение авторизовано?}

B -- Да --> C[Зарегистрировать и закрыть]

B -- Нет --> D[Собрать «до/после» и журнал]

D --> E{Влияние критично?}

E -- Да --> F[Откатить изменение и оповестить владельцев]

E -- Нет --> G[Провести расследование и зафиксировать уроки]

F --> H[Провести корректирующие меры]

G --> H

H --> I[Закрыть инцидент и обновить процедуры]Сравнительная матрица возможностей

- Отчёты и детализация: LT Auditor+, ADAudit Plus, Netwrix, Adaxes, ADManager Plus

- Управление массовыми объектами: ADManager Plus, Adaxes

- UBA и поведенческий анализ: ADAudit Plus

- Форензик и «до/после»: LT Auditor+, Netwrix

- Быстрое обнаружение блокировок аккаунтов: Netwrix

- Делегирование прав без доменных привилегий: Adaxes

Частые ошибки и когда аудит не сработает

- Отсутствие централизованного сбора логов — теряются события;

- Неправильные права доступа — злоумышленник меняет настройки и удаляет логи;

- Нет процесса отката — восстановление занимает много времени;

- Оповещения слишком шумные или, наоборот, слишком редкие;

- Инструмент не интегрирован с SIEM — теряется контекст.

Важно: аудит сам по себе не защитит систему, если не выстроены процессы реагирования и контроля прав.

Глоссарий в одну строку

- GPO — набор политик конфигурации в Active Directory;

- UBA — анализ поведения пользователей;

- SIEM — платформа корреляции и хранения логов для безопасности;

- Форензик-отчёт — отчёт, пригодный для расследования и аудита.

Вопросы и ответы

Q: Нужен ли сторонний инструмент, если у меня есть Event Viewer? A: Event Viewer полезен для единичных проверок, но не заменит централизованного аудита, истории «до/после», оповещений и аналитики.

Q: Как быстро восстановить ошибочную политику? A: Имея инструмент, который хранит историю версий GPO, откат занимает минуты. Без этого потребуется вручную восстанавливать из резервных копий.

Q: Как настроить приоритеты оповещений? A: Определите критичные политики (пароли, контроль доступа, обновления) и назначьте для них высокий приоритет и SLA.

Заключение

Аудит групповой политики — необходимая практика для защиты инфраструктуры Active Directory. Выбор инструмента зависит от масштабов, требований к форензике и необходимости поведенческой аналитики. Внедрите автоматический сбор логов, настройте оповещения для критичных изменений и отработайте процесс отката и расследования.

Важно: начните с инвентаризации GPO и определения владельцев, затем последовательно внедряйте сбор, оповещения и процессы реагирования.

Мы будем рады узнать, какой инструмент вы выбрали и какие задачи он решил в вашей среде. Пожалуйста, оставьте комментарий ниже.

r_

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone