Разрешить ping (ICMP) через брандмауэр Windows

Быстрые ссылки

Разрешить ping через Командную строку

Разрешить ping через Брандмауэр Windows с расширенной безопасностью

Что делает команда ping и зачем её включать

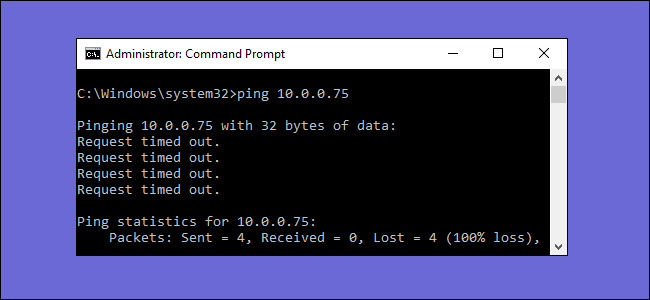

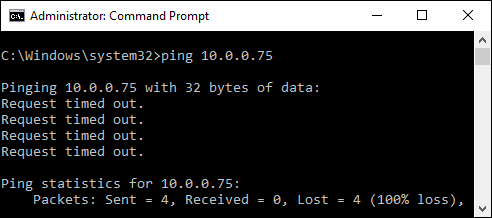

Команда ping отправляет сетевое сообщение типа ICMP Echo Request к целевому устройству и ожидает Echo Reply. Это быстрый способ проверить, доступно ли устройство в сети, и измерить задержку ответа. По умолчанию «Брандмауэр Windows с расширенной безопасностью» блокирует входящие ICMP Echo Request, поэтому удалённые команды ping не получают ответа.

Коротко: ICMP (Internet Control Message Protocol) — это сетевая служба для диагностики и сообщений об ошибках. Echo Request/Echo Reply — типы сообщений ICMP, используемые командой ping.

Важно: открытие любых портов или создание исключений в брандмауэре увеличивает поверхность атаки. Разрешайте ping только когда это действительно нужно и насколько возможно — с ограничением по адресам и временем.

Быстрый обзор подходов

- Самый быстрый способ — использовать netsh в Командной строке с правами администратора.

- Более контролируемый способ — создать правила через графический интерфейс «Брандмауэр Windows с расширенной безопасностью» и задать список разрешённых IP-адресов/диапазонов.

- Альтернативы ping для диагностики: traceroute, tcping (проверяет TCP-порт), удалённый доступ/агенты мониторинга (Zabbix, Prometheus и т.п.).

Разрешить ping через Командную строку

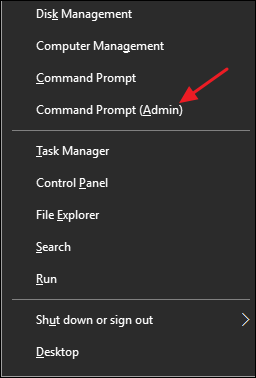

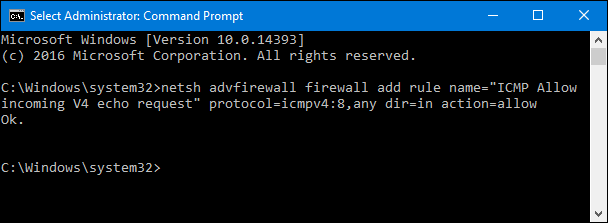

Откройте Командную строку с правами администратора. В Windows 8 и 10 нажмите Windows+X и выберите “Командная строка (администратор)”. В Windows 7 нажмите Пуск, введите “command prompt”, затем правой кнопкой мыши выберите “Запуск от имени администратора”.

Чтобы включить ответы на ping, создайте два правила — одно для ICMPv4 и одно для ICMPv6. Введите (или вставьте) следующую команду и нажмите Enter:

netsh advfirewall firewall add rule name="ICMP Allow incoming V4 echo request" protocol=icmpv4:8,any dir=in action=allowАналогично для ICMPv6:

netsh advfirewall firewall add rule name="ICMP Allow incoming V6 echo request" protocol=icmpv6:8,any dir=in action=allowИзменения применяются немедленно — перезагрузка не требуется. После этого ваша машина должна отвечать на ping из сети, если правила не ограничены другими политиками.

Отключение разрешённых ping

Если нужно вернуть исходное поведение и блокировать ping, выполните те же команды, но с action=block:

netsh advfirewall firewall add rule name="ICMP Allow incoming V4 echo request" protocol=icmpv4:8,any dir=in action=blocknetsh advfirewall firewall add rule name="ICMP Allow incoming V6 echo request" protocol=icmpv6:8,any dir=in action=blockКогда правила блокируют ICMP, удалённый ping столкнётся с ошибкой “Request timed out”.

Примечание: при создании правил вы можете использовать любое имя. Чтобы не потерять правило, давайте ему понятное имя и описание. Если вы забыли имя правила, получите список всех правил командой:

netsh advfirewall firewall show rule name=allРазрешить ping через интерфейс Брандмауэра с расширенной безопасностью

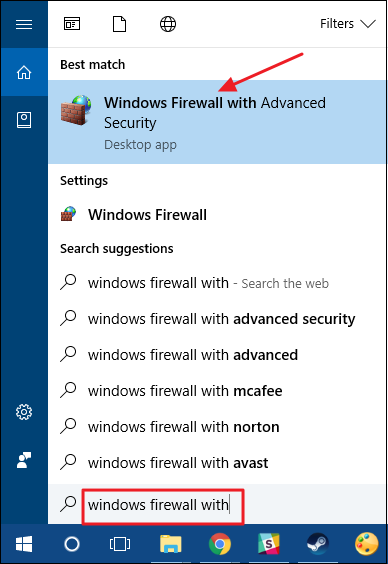

Откройте приложение: нажмите Пуск, введите “windows firewall with” и запустите “Windows Firewall with Advanced Security” (локализованное название в системе — «Брандмауэр Windows с расширенной безопасностью”).

Порядок действий:

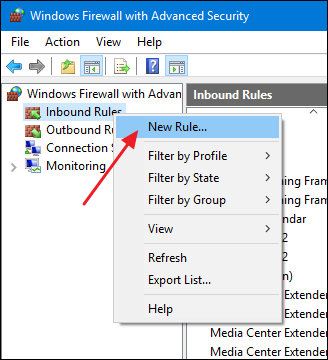

- В левом столбце правой кнопкой мыши кликните “Inbound Rules” (Правила для входящих подключений) и выберите “New Rule” (Новое правило).

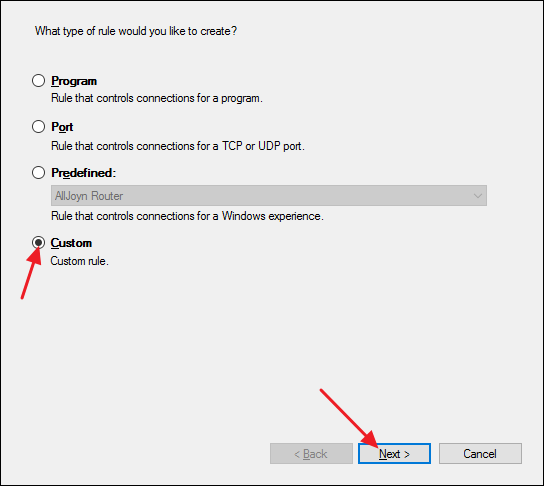

- В мастере правил выберите тип “Custom” (Пользовательское) и нажмите “Next”.

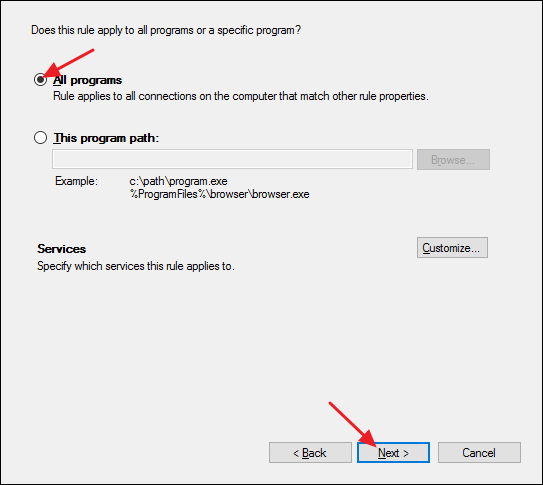

- На следующем шаге оставьте “All programs” (Все программы) и нажмите “Next”.

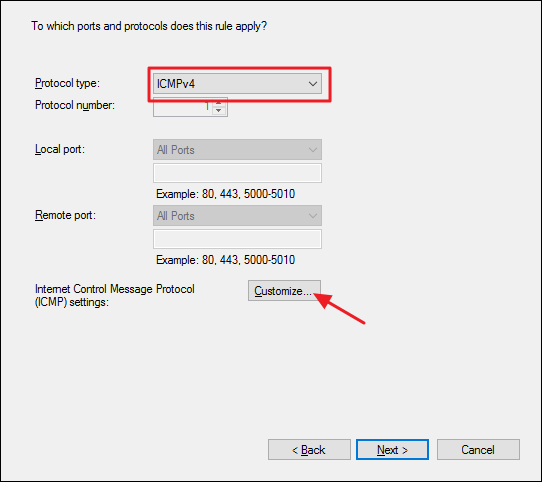

- На странице с протоколами из выпадающего списка выберите “ICMPv4” и нажмите кнопку “Customize” (Настроить).

В окне “Customize ICMP Settings” выберите “Specific ICMP types” (Определённые типы ICMP) и отметьте “Echo Request”.

Нажмите “Next”. На странице адресов оставьте “Any IP address” (Любой IP-адрес) для локального и удалённого адреса, если вы хотите отвечать на все запросы. Для повышения безопасности укажите конкретные адреса или диапазоны, которым разрешён ping.

На следующем шаге выберите “Allow the connection” (Разрешить подключение) и нажмите “Next”.

Укажите, для каких профилей сеть действует правило: Domain, Private, Public. Для рабочих машин обычно разрешают Domain/Private, а для ноутбуков можно отключить Public.

Дайте правилу имя, например “ICMPv4 — Allow Echo Request” и при необходимости добавьте описание. Нажмите “Finish”.

Повторите те же шаги для ICMPv6: на шаге выбора протокола выберите “ICMPv6” и также отметьте Echo Request. Создайте отдельное правило с именем, содержащее “ICMPv6”.

Вы можете временно отключать правила: в списке “Inbound Rules” найдите правило, правой кнопкой мыши выберите “Disable Rule” (Отключить правило). Это удобнее, чем удаление, если нужно часто включать/выключать ping.

Когда включать ping, а когда нет — руководство по решению

Mermaid-диаграмма для принятия решения:

flowchart TD

A[Нужно ли проверить доступность удалённого адреса?] --> B{Это тест или постоянная ситуация?}

B -->|Тест/Разовый| C[Включить ping временно, ограничить по IP или по времени]

B -->|Постоянно| D{Устройство в защищенной сети?}

D -->|Да| E[Разрешить ping для доверенных диапазонов]

D -->|Нет| F[Оставить ping заблокированным и использовать мониторинг/агент]

C --> G[После теста деактивировать правило]

E --> H[Документировать правило и мониторить логи]

F --> HБезопасность и матрица риска

Fact box: ключевые моменты

- Что открывается: ICMP Echo Request (тип 8) — не открывает порты приложений, но отвечает на сетевые запросы.

- Основной риск: раскрытие наличия и сетевой топологии устройства внешним сканерам.

- Снижение риска: ограничение по IP, профилю сети, временным рамкам, логирование.

Матрица риска (качественная):

- Высокий риск — Включено для Public profile без ограничений по IP. Возможные атаки: сетевое сканирование, повышение информированности злоумышленников.

- Средний риск — Включено для Private/Domain с ограниченным набором адресов. Умеренная видимость в локальной сети.

- Низкий риск — Включено временно для диагностики, затем отключено.

Меры смягчения:

- Укажите конкретные удалённые IP-адреса или подсети, которые могут отправлять ping.

- Включайте правила только для Domain/Private профилей, избегайте Public.

- Документируйте каждое правило: кто, зачем, когда включил и когда отключил.

- Автоматизируйте откат через сценарий, если правило создаётся временно.

Методика (мини-SOP) для безопасного включения ping

Шаги:

- Оценка: определите цель — одноразовая диагностика или постоянная потребность.

- План: выберите метод (netsh или GUI), придумайте уникальное имя правила и описание.

- Настройка: создайте правило с ограничением по профилю сети и/или IP.

- Тест: с удалённого хоста выполните ping, проверьте ответы и логи событий.

- Валидация: убедитесь, что правило не открыло лишних возможностей (нет входящих попыток от неизвестных хостов).

- Документация и откат: если это временный шаг, отключите правило по завершении и зафиксируйте шаги в журнале изменений.

Пример автоматического скрипта для включения и отключения (Windows batch):

@echo off

REM Включить ICMPv4

netsh advfirewall firewall add rule name="ICMP Temp Allow V4" protocol=icmpv4:8,any dir=in action=allow

REM Ждать 10 минут (600 секунд)

timeout /t 600

REM Отключить правило

netsh advfirewall firewall delete rule name="ICMP Temp Allow V4" protocol=icmpv4Чек-листы по ролям

Системный администратор:

- Выбрать имя и описание правила.

- Ограничить правило по профилю сети и IP-диапазонам.

- Протестировать с нескольких хостов и проверить логи.

- Документировать изменение в CMDB или журнале.

Служба поддержки / Helpdesk:

- Перед включением получить одобрение админа/безопасности.

- Использовать временные правила с автоматическим откатом.

- Сообщать пользователю о завершении работ и подтверждать отключение.

Домашний пользователь:

- Включать только при необходимости (например, отладка роутера).

- Ограничивать правило только типом сети “Private”.

- Отключать после теста.

Ответственный по безопасности:

- Проверять журналы на предмет подозрительной активности после включения правила.

- Рекомендовать политику: когда ping разрешён, какие профили и какие IP.

Команды и шпаргалка (cheat sheet)

| Цель | Команда |

|---|---|

| Разрешить ICMPv4 | netsh advfirewall firewall add rule name=”ICMP Allow incoming V4 echo request” protocol=icmpv4:8,any dir=in action=allow |

| Разрешить ICMPv6 | netsh advfirewall firewall add rule name=”ICMP Allow incoming V6 echo request” protocol=icmpv6:8,any dir=in action=allow |

| Блокировать аналогично | менять action=allow на action=block |

| Показать все правила | netsh advfirewall firewall show rule name=all |

| Удалить правило по имени | netsh advfirewall firewall delete rule name=”Имя правила” |

Критерии приёмки

- После включения правил машина отвечает на ping от разрешённых адресов.

- Правило ограничено по профилю сети и/или списку IP, если это требовалось по политике.

- Все изменения задокументированы и, при временном включении, правило отключено/удалено после теста.

Когда этот способ не подходит — альтернативы

- Если политика безопасности запрещает ответы на ICMP, используйте агент мониторинга (Zabbix, Prometheus, Datadog). Эти агенты позволяют проверять доступность через исходящий TLS/HTTP и не требуют открывать входящие ICMP.

- Для проверки конкретного TCP-сервиса используйте tcping или тест через telnet на нужный порт.

- Если необходимо только проверить маршрутизацию, используйте traceroute (tracert в Windows).

Глоссарий (1 строка для основных терминов)

- ICMP — протокол управления и сообщений в IP-сетях; используется для диагностики (ping).

- Echo Request / Echo Reply — типы ICMP для проверки доступности хоста.

- Профиль сети — набор настроек брандмауэра (Domain, Private, Public).

Тест-кейсы / Критерии проверки

- Администратор создаёт правило ICMPv4, разрешающее Echo Request для локальной подсети. Проверка: с машины в подсети ping возвращает ответ.

- Правило ограничено профилем Private; при подключении к Public ping не отвечает.

- Правило было временным и автоматически удалено по сценарию; проверка: после заданного времени rule отсутствует.

Рекомендации по локализации и настройке для малого офиса и дома

- Для домашней сети: разрешать ICMP только в профиле Private и не включать для Public. Это подходит большинству домашних пользователей.

- Для небольшого офиса: разрешать ICMP для доверенных диапазонов офисной сети и мониторинг-сервера.

- Для облачных или публичных серверов: не разрешать ICMP без явной необходимости; использовать систему мониторинга.

Примеры ошибок и способы их устранения

- Ping не отвечает, хотя правило создано: проверьте профили сети (Public/Private/Domain), убедитесь, что правило включено и нет других блокирующих правил, проверьте настройки антивируса/стороннего брандмауэра.

- Правило создано, но неизвестно кто — проверьте журнал изменений и используйте уникальные имена правил с указанием инициатора.

Социальный превью

Заголовок: Быстро разрешить ping через брандмауэр Windows Описание: Как безопасно включить ответы на ping (ICMP) через netsh или GUI, с советами по ограничениям и откату.

Сводка

Разрешить ping в Windows просто: создайте правило для ICMPv4 и ICMPv6 либо через netsh, либо через графический интерфейс. Обязательно ограничьте правило по профилю и/или списку IP, документируйте изменения и отключайте правило после завершения работ, если оно создавалось временно.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone