Что делать, если ваш email попал в дарквеб: как проверить и восстановить безопасность

Краткое объяснение

Дарквеб — это часть интернета, недоступная для обычных поисковых систем и требующая специализированного ПО для доступа. Из‑за повышённой приватности туда часто попадают базы с украденными учётными данными. Если ваши учётные данные оказались в дарквебе, злоумышленники могут попытаться получить доступ к аккаунтам, финансам и личным данным.

Важно: полностью удалить следы учётных данных из дарквеба практически невозможно. Задача — минимизировать вред и предотвратить повторное использование данных.

Как понять, что ваш email попал в дарквеб

Ниже — практические способы проверить компрометацию электронного адреса и пароля, а также признаки того, что аккаунт взломан.

Признаки компрометации

- Невозможность войти в аккаунт из‑за смены пароля.

- Неизвестные адреса восстановления или номера телефонов в настройках учётной записи.

- Сообщения в «Отправленных» или «Исходящих», которые вы не рассылали.

- Необычные циклы переадресации, автоперенаправления почты или правила фильтрации.

- Подозрительные подключения в активности входов (новые города, IP, устройства).

Онлайн‑проверки, которые можно сделать быстро

Сервис Have I Been Pwned (https://haveibeenpwned.com) — бесплатный инструмент для проверки, фигурирует ли ваш адрес в известных сливных базах. Он показывает, в каких утечках участвовал адрес и какие данные вошли в комплект.

Мониторинг паролей в браузерах и менеджерах паролей — многие менеджеры уведомляют, если один из сохранённых паролей был найден в утечке.

Поисковые запросы комбинаций вашего email в сочетании со словом “password” или “leak” — для быстрой проверки публичных форумов и paste‑хостов поверхностного веба.

Почему не стоит самостоятельно «копаться» в дарквебе

Поиск по дарквебу без опыта и защитного окружения опасен: вы рискуете наткнуться на вредоносные ресурсы, случайно скачать эксплойты или дать следы активности о себе. Профессиональные службы мониторинга используют безопасную инфраструктуру и автоматизацию для таких задач.

Что делать, если вы подтвердили утечку email

Ниже — пошаговый план действий для частного пользователя и дополнительные рекомендации для организаций.

Немедленные шаги (базовый план — универсален для всех)

- Сразу поменяйте пароль на скомпрометированном аккаунте. Создайте уникальный, длинный пароль — минимум 12 символов, комбинация заглавных/строчных букв, цифр и спецсимволов.

- Включите двухфакторную аутентификацию (2FA) для почты и связанных сервисов. Используйте приложения‑генераторы кодов или аппаратные ключи, а не SMS, если доступно.

- Проведите полную проверку устройств антивирусом и анти‑малware; выполните сканирование в безопасном режиме и обновите ОС/ПО.

- Проверьте банковские и платёжные аккаунты на несанкционированные операции; при подозрении — позвоните в банк и заблокируйте карты.

- Уведомьте контакты о возможной компрометации, чтобы они не реагировали на подозрительные письма от вашего имени.

Дополнительные меры для повышения безопасности

- Отвяжите все важные сервисы (банкинг, подписки, соцсети) от скомпрометированного адреса и перенесите на новый email.

- Подумайте о переходе на зашифрованный почтовый сервис (например, ProtonMail, Tutanota, Mailfence). Эти провайдеры используют сквозное или нулевое знание (zero‑knowledge), что снижает риски массовых компрометаций.

- Используйте менеджер паролей для генерации и хранения уникальных паролей.

Что делать, если у вас нет доступа к почте

- Попытайтесь восстановить доступ через страницы восстановления почтового провайдера. Если восстановление недоступно, свяжитесь с техподдержкой провайдера и подготовьте подтверждающие документы.

- Если восстановить аккаунт нельзя или восстановление занимает много времени, создайте новый почтовый ящик и постепенно перенесите важные сервисы.

Мини‑методология расследования для продвинутых пользователей и ИТ‑администраторов

- Соберите артефакты: логи входов, IP‑адреса, временные метки, заголовки подозрительных писем.

- Сравните с базами утечек: используйте надежные источники и API мониторинга утечек.

- Проанализируйте вектор компрометации: фишинг, утечка у третьей стороны, утилита со слабым паролем.

- Подготовьте план восстановления и уведомления затронутых пользователей.

- Внедрите постоянный мониторинг и превентивные меры.

Ролевые чек‑листы

Для частного пользователя

- Изменить пароли на всех критичных сервисах.

- Включить 2FA на электронной почте и финансовых сервисах.

- Проверить банковские выписки за последние 3–6 месяцев.

- Удалить неизвестные правила пересылки в почте.

- Уведомить близких/коллег о возможных фишинговых письмах.

Для IT‑администратора и службы безопасности

- Сегментировать и временно ограничить доступ скомпрометированного аккаунта.

- Собрать и сохранить журналы входов и действий для инцидентного анализа.

- Запустить сканирование на наличие вредоносного ПО во всей сети.

- Обновить политики паролей и внедрить менеджер паролей для сотрудников.

- Внедрить мониторинг дарквеб и оповещения о новых утечках.

Дерево решений: как действовать быстро

flowchart TD

A[Подозрение на утечку email] --> B{Можно войти в аккаунт?}

B -- Да --> C[Поменять пароль + включить 2FA]

B -- Нет --> D[Попытаться восстановить, связаться с провайдером]

D --> E{Восстановление прошло успешно?}

E -- Да --> C

E -- Нет --> F[Создать новый email, отвязать сервисы, уведомить контакты]

C --> G[Проверить финансы и антивирус]

G --> H[Мониторинг и профилактика]

F --> HКогда базовые меры не сработают — исключения и контрпримеры

- Утечка произошла через сервис партнёра, и у них нет процедуры уведомления — тогда смена пароля у вас не предотвратит повторную компрометацию до тех пор, пока партнёр не исправит проблему.

- Если в утечке фигурирует не только адрес, но и данные для доступа к банковским сервисам, потребуется взаимодействие с банком и, возможно, смена реквизитов.

- В случае целенаправленного целевого взлома (spear‑phishing, APT) стандартных мер может не хватить — нужна профессиональная расследовательская помощь.

Альтернативные подходы к защите и мониторингу

- Самостоятельный мониторинг через Have I Been Pwned и менеджеры паролей.

- Платные сервисы мониторинга дарквеб — они предоставляют оповещения, отчёты и помощь в инциденте.

- Услуги минимизации риска у провайдеров идентичности (ID protection) — включают восстановление, страхование и персональные консультанты.

- Аппаратные ключи безопасности (FIDO2/WebAuthn) для важнейших аккаунтов.

Практическое руководство: шаблон плана действий (SOP) для пользователя

- Подтвердить факт утечки с помощью сервиса проверки.

- Немедленно сменить пароль на уязвимых аккаунтах.

- Включить 2FA и привязать аппаратный ключ при возможности.

- Просканировать устройства и удалить вредоносное ПО.

- Проверить банковские операции и уведомить финансовые учреждения.

- Уведомить контакты и близких о риске фишинга.

- Перенести критичные сервисы на новый адрес, если нужно.

Укрепление безопасности почты — рекомендации

- Используйте уникальные пароли для каждого сервиса.

- Активируйте 2FA, предпочтительно приложения‑генераторы кода (Authy, Google Authenticator) или аппаратные ключи.

- Применяйте менеджер паролей и включите мониторинг утечек в нём.

- Ограничьте использование основного адреса для публичных подписок: заведите отдельный адрес для рассылок.

- Регулярно обновляйте ОС и приложения, применяйте патчи безопасности.

Приватность и законодательство

- Если ваши персональные данные утекли и нанесли вред (например, финансовый ущерб), имеет смысл обратиться в правоохранительные органы и запросить официальное расследование.

- Для граждан и компаний в юрисдикции GDPR: при утечке, затрагивающей персональные данные третьих лиц, может потребоваться уведомление регулятора и пострадавших в установленные сроки. Обратитесь к юридическому специалисту по защите данных для оценки обязанностей по уведомлению.

1‑строчная глоссарий

- Дарквеб — часть сети, доступная через специализированные клиенты и не индексируемая обычными поисковиками.

- 2FA — двухфакторная аутентификация, дополнительный слой защиты, требующий второй формы подтверждения.

- Менеджер паролей — приложение для генерации и безопасного хранения паролей.

Критерии приёмки (после действий)

- Пароли на всех критичных сервисах изменены и уникальны.

- Включена 2FA для почты и финансовых аккаунтов.

- Нет следов несанкционированных транзакций по картам и счетам.

- Количество жалоб на фишинг от ваших контактов снизилось до нуля.

- Служба мониторинга (самостоятельная или платная) выдала «чистый» статус за период наблюдения.

Итог и рекомендации

Утечка адреса электронной почты в дарквеб — это серьёзный сигнал, но не приговор. Быстрая реакция, смена паролей, двухфакторная защита и внимательность к финансовым операциям значительно уменьшают вероятность ущерба. Для организаций важно иметь инцидентный план и систему мониторинга утечек. Профилактика (разделение адресов, менеджер паролей, аппаратные ключи) — лучший способ снизить риск повторных компрометаций.

Короткий чек‑лист для немедленных действий:

- Поменяйте пароли.

- Включите 2FA.

- Просканируйте устройства.

- Проверьте финансы.

- Уведомьте контакты.

Спасибо, что уделили время повышению своей цифровой гигиены. Безопасность — это процесс, а не одноразовая операция.

Похожие материалы

Smite не отвечает: как исправить и запустить игру

Включение и использование sudo в Windows 11

Добавить резюме документа в Google Docs

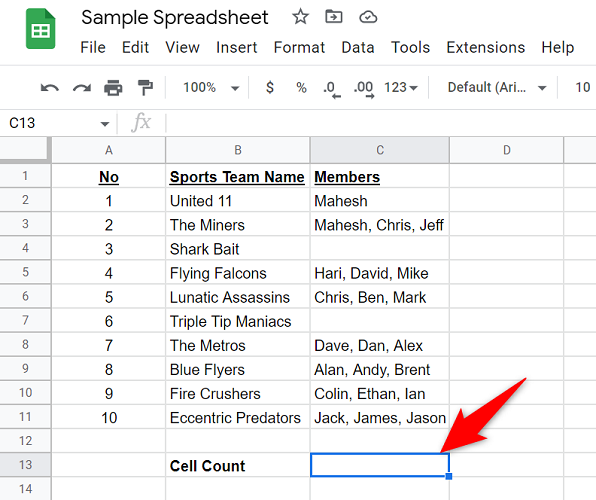

Счёт ячеек в Google Таблицах — COUNTA и COUNTIF

Как починить сенсорный экран Windows 10