Как распознать фишинговые письма на Черную пятницу

В сезон скидок мошенники особенно активны. Они рассылают поддельные письма, пытаясь собрать ваши платёжные данные или заразить устройство вредоносным ПО. Эта статья объясняет, как шаг за шагом отличить легитимное письмо от фишинга, какие сигналы повышают риск и что делать, если вы сомневаетесь.

Быстрая проверка перед тем, как открыть письмо

- Посмотрите на адрес отправителя целиком, а не только на отображаемое имя.

- Проверьте домен после символа @ — крупные компании используют собственные домены.

- Спросите себя: делал(а) ли я что-то, что могло бы вызвать это письмо?

- Не кликайте на вложения и ссылки, если что-то вызывает тревогу.

Важно: несколько мелких сомнений в сумме — повод быть осторожным.

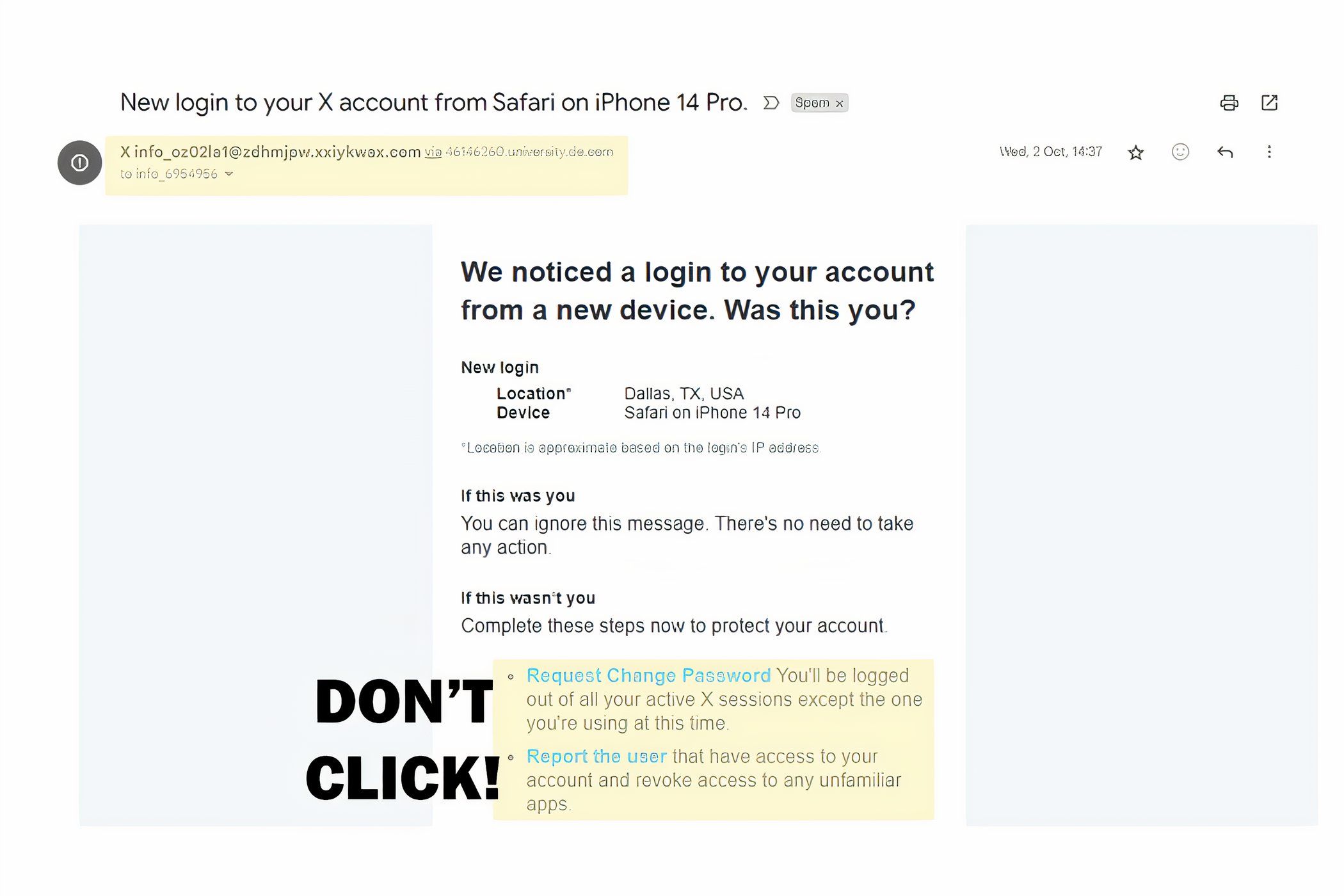

Как проверить отправителя

Проверьте полный адрес отправителя, а не только имя, которое показывается в почтовом клиенте. Мошенники часто подставляют знакомое название в поле имени, но адрес может содержать странные символы, лишние слова или домен, похожий на фирменный, но с ошибкой.

Проверочные вопросы:

- Совпадает ли домен с официальным сайтом компании? Например, письма от Google приходят с домена @google.com.

- Есть ли в адресе лишние цифры, дефисы или английские буквы, похожие на кириллицу?

- Получали ли вы раньше письма от этого отправителя?

Если отправитель вам незнаком — относитесь к письму как к подозрительному. Даже если компания могла получить ваш адрес и раньше, лучше перепроверить.

Домены и публичные почтовые сервисы

Реальные компании обычно используют корпоративные домены. Если вам прислали «официальное» письмо от PayPal, и оно приходит с адреса @gmail.com или @yahoo.com, это веская причина усомниться. Мелкие компании или частные лица могут использовать публичные почтовые сервисы, но серьёзные организации — нет.

Что делать:

- Откройте официальный сайт компании (через браузер, не по ссылке в письме) и найдите контакт или образец официальной почты.

- Если адрес отличается — не доверяйте письму.

Примечание: некоторые продвинутые мошенники подделывают заголовки и домены сложнее. Это требует дополнительных проверок (см. чек-лист).

Правомерность получения письма: делали ли вы что-то для этого?

Подумайте, общались ли вы с компанией ранее. Примеры легитимных причин получить письмо:

- Вы подписывались на рассылку или программу лояльности.

- Вы делали заказ и оставляли email при покупке.

- Вы запрашивали восстановление пароля.

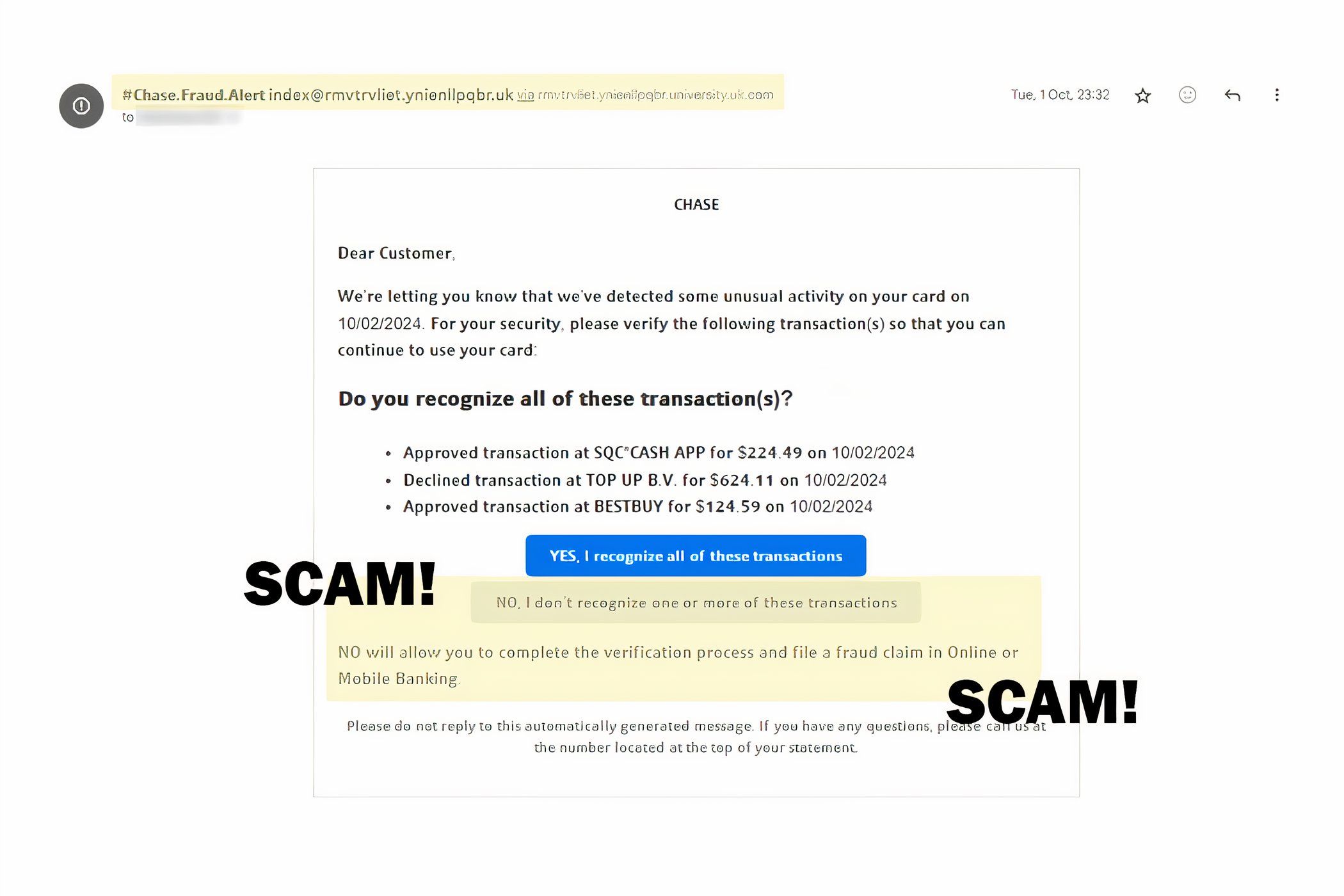

Если вы не взаимодействовали с компанией — и тем более не совершали покупок — а письмо требует оплатить счёт или подтвердить транзакцию, скорее всего это мошенничество.

Ключевое правило: если вам сообщают о покупке, которую вы не совершали — игнорируйте запросы на оплату и проверьте историю транзакций напрямую в своём банковском приложении.

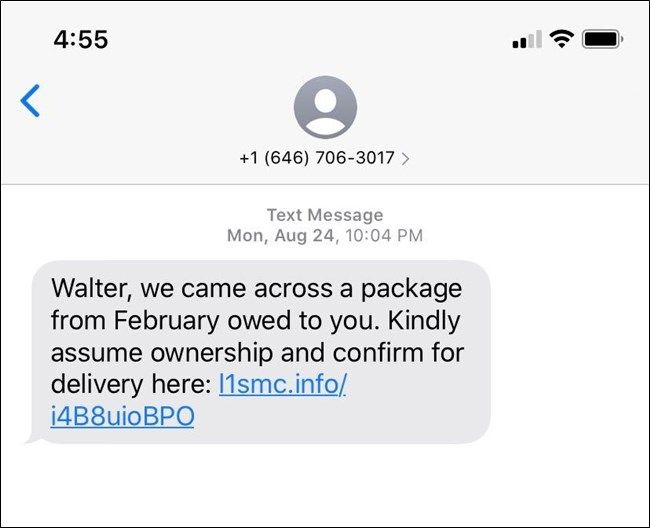

Ссылки и вложения: главный инструмент мошенников

Цель многих фишинговых писем — заставить вас перейти по ссылке или открыть вложение. Через это обычно внедряют вредоносное ПО или воруют логины и пароли.

Как проверить ссылки:

- Наведите курсор (или долгим нажатием на мобильном устройстве) на ссылку, чтобы увидеть реальный URL. Если он не совпадает с ожидаемым сайтом — не переходите.

- Если URL содержит короткие редиректы, незнакомые домены или много параметров — это сигнал риска.

- Лучше копировать ссылку и вставлять в текстовый редактор, чтобы прочитать её полностью, или открывать сайт вручную, введя адрес в браузере.

Как проверить вложения:

- Не открывайте вложения .exe, .scr, .zip, .js и т.п. на мобильных или десктопных системах, если вы не уверены в отправителе.

- Запрашивайте у отправителя альтернативный способ передачи информации (страница в аккаунте, облачное хранилище с проверенным доменом).

Пример опасного сценария: вы получаете «счёт» в виде вложения .zip, и, открыв его, вы запускаете инсталлятор, который устанавливает шифровальщик. Не открывайте такие файлы.

Язык письма и стиль коммуникации

Законные компании вкладывают ресурсы в корректность и стиль писем. Ошибки, странная пунктуация, непрофессиональные выражения или излишняя фамильярность — признаки фишинга.

На что обращать внимание:

- Неправильные падежи, оборванные фразы, очевидные машинные переводы.

- Давление в тексте: «срочно, пока не поздно», «последний шанс» — давление часто используют, чтобы заставить действовать без мысли.

- Необычные требования: «подтвердите код в ответном письме» или «откройте вложение, чтобы избежать блокировки» — редкие для нормальной корпоративной практики.

Если письмо выглядит как сообщение от друга, но приходит с корпоративной темой и просит деньги — это повод насторожиться.

Чек-лист для быстрой оценки письма

- Полный адрес отправителя проверен?

- Домен совпадает с официальным сайтом?

- Есть ли основания получать это письмо (покупка, подписка, запрос)?

- Содержит ли письмо ссылки — и совпадает ли реальный URL с видимым?

- Есть ли вложения подозрительного формата?

- Есть ли орфографические ошибки или давление в тексте?

- Просили ли вы вводить пароли, коды или платить по незнакомым реквизитам?

Если хотя бы три пункта вызывают сомнения — отнеситесь к письму как к подозрительному.

Что делать, если вы заподозрили мошенничество

- Не отвечайте на письмо.

- Не кликайте по ссылкам и не открывайте вложения.

- Свяжитесь с компанией напрямую через её официальный сайт или телефон.

- Сообщите в службу поддержки вашей почтовой платформы и/или в ваш банк, если сообщение содержит просьбу оплатить.

- При необходимости заархивируйте письмо и передайте ИТ‑специалистам (для корпоративной почты).

Важно: если вы уже кликнули на ссылку или ввели данные — немедленно смените пароли и включите двухфакторную аутентификацию (2FA) в пострадавших сервисах.

Мини‑методика осмотра подозрительного письма (5 минут)

- Откройте письмо, не нажимая на ссылки, не загружая вложения.

- Скопируйте полный адрес отправителя и сравните домен с сайтом компании.

- Посмотрите «кто» и «зачем» — связаны ли ваши действия с этим письмом?

- Наведите на ссылки, чтобы увидеть фактический адрес. Скопируйте ссылку в текстовый файл и проверьте домен.

- Если сомневаетесь — проверьте через поисковую систему «[название компании] официальный сайт» и свяжитесь напрямую.

Эта процедура помогает быстро отсеять большинство простых фишинговых писем.

Ролевые чек-листы

Для конечного пользователя:

- Проверить отправителя и домен.

- Не открывать подозрительные вложения.

- Сохранить письмо и сообщить в техподдержку при сомнениях.

- Обновить пароли и включить 2FA при малейшем подозрении.

Для сотрудников службы поддержки и ИТ:

- Проверить заголовки письма (mail headers) для подделки SPF/DKIM/DMARC.

- Сканировать вложения в песочнице (sandbox) перед открытием.

- Блокировать подозрительные домены и IP на уровне почтового шлюза.

- Проинформировать пользователей и выпустить краткие инструкции.

Для менеджера безопасности:

- Наблюдать за всплесками рассылок с похожими шаблонами.

- Проводить регулярные тренинги по фишингу для сотрудников.

- Настроить мониторинг упоминаний бренда и доменных похожих записей.

Дерево решений для первого шага (Mermaid)

flowchart TD

A[Получили письмо с предложением] --> B{Известный отправитель?}

B -- Да --> C{Соответствует домен официальному?}

B -- Нет --> D[Отнести к подозрительным]

C -- Да --> E{Содержит ссылки/вложения?}

C -- Нет --> D

E -- Нет --> F[Открыть письмо и проверить содержание]

E -- Да --> G{Ссылки ведут на официальный сайт?}

G -- Да --> F

G -- Нет --> D

D --> H[Не кликать, связаться с компанией напрямую]

F --> I[Действовать по инструкции, но сохранять доказательства]Когда стандартные проверки не срабатывают: что ещё учитывать

Иногда мошенники действуют профессионально: они используют похожие домены, реализуют SPF/DKIM подписи и пишут без ошибок. В таких случаях помогут дополнительные проверки:

- Проверка заголовков письма: технические метки (X‑headers) могут показать источник и промежуточные серверы.

- Проверка сертификата сайта: откройте страницу через браузер и посмотрите, кому выдан SSL‑сертификат.

- Сравнение почтового шаблона: если у вас есть старое легитимное письмо, сравните стили и верстку.

Если сомнения остаются — безопаснее не взаимодействовать с письмом.

Практические шаблоны ответов и отчётов

Шаблон сообщения в службу поддержки (коротко):

Здравствуйте,

Я получил(а) письмо с адреса [полный адрес отправителя], в теме «[тема письма]». Письмо требует [платеж/подтверждение пароля/иное]. Подтвердите, пожалуйста, легитимность этой рассылки. Прикладываю исходное письмо.

Спасибо.

Шаблон для сообщения в банк:

Здравствуйте,

Получил(а) письмо якобы от вашего банка с запросом оплаты/подтверждения транзакции. Я не совершал(а) операций. Прошу проверить аккаунт и заблокировать подозрительные списания.

Глоссарий: одно предложение на термин

- Фишинг — мошенничество, цель которого получить ваши секреты через поддельные коммуникации.

- Домены — часть адреса электронной почты после @, указывающая на почтовый сервер отправителя.

- 2FA — двухфакторная аутентификация, добавляет второй уровень проверки при входе.

- SPF/DKIM/DMARC — технические механизмы, помогающие подтвердить подлинность письма.

Контрпримеры и альтернативные подходы

Контрпример: вы получили письмо от нового сервиса, с которым недавно регистрировались — домен совпадает, письмо короткое и без ссылок. В таком случае письмо может быть легитимным. Проверьте историю регистрации и аккаунт через официальный сайт.

Альтернативный подход: вместо проверки каждого письма вручную используйте фильтры почты, подписание входящих писем и корпоративные политики блокировки внешних доменов.

Что делать в корпоративной среде

- Настройте политику входящей почты с проверкой SPF/DKIM/DMARC.

- Внедрите песочницу для открытия вложений.

- Проводите регулярные фишинг‑тесты и обучение сотрудников.

- Создайте внутренний канал для быстрой проверки подозрительных писем.

Важно: корпоративные инструменты снижают риск, но не исключают человеческую ошибку.

Заключение

Черная пятница привлекает мошенников. Самая надёжная защита — внимательность и простые проверки: адрес отправителя, домен, контекст получения, ссылки и вложения. Если вы сомневаетесь — не кликайте, свяжитесь с компанией напрямую и сообщите о письме. Комбинация технических фильтров и пользовательской бдительности значительно снижает риск утраты данных или денег.

Краткое резюме

- Проверяйте полный адрес и домен отправителя.

- Никаких кликов по подозрительным ссылкам и вложениям.

- Сверяйте причину письма с вашими действиями.

- При сомнениях свяжитесь с компанией через официальный сайт.

Важно: эти рекомендации применимы и к мошенническим сообщениям в соцсетях и SMS. Обновляйте антивирус и включайте двухфакторную аутентификацию, но основная заслона — ваше осознанное поведение.

Критерии приёмки

- Письмо прошло проверку домена и отправителя.

- В письме нет ссылок на незнакомые домены и подозрительных вложений.

- Получатель подтверждает, что самостоятельно инициировал взаимодействие с отправителем.

Примечание: при корпоративной обработке — письмо должно быть дополнительно просканировано в песочнице.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone