Мошенничество с переносом номера: что это и как защититься

- Мошенники могут попросить вашего оператора «перенести» (port out) номер на другую SIM и получать все SMS и звонки, включая коды двухфакторной аутентификации. Защитите номер надёжным PIN у оператора и используйте приложения-генераторы кодов вместо SMS.

Быстрые ссылки

- Что такое мошенничество с переносом номера?

- Как работает перенос номера в мошеннических целях?

- Как остановить мошенничество с переносом номера

- Почему не стоит полагаться на номер телефона как на единственный метод безопасности

Краткое содержание

- Мошенники выдают себя за владельца номера и инициируют перенос номера к другому оператору, после чего получают SMS с кодами и звонки владельца.

- Перенос номера особенно опасен, если номер используется для двухфакторной аутентификации (SMS-based 2FA): злоумышленник получает коды и может войти в аккаунты.

- Защититься можно: установить у оператора защищённый PIN/пароль переноса, использовать приложения для 2FA (Google Authenticator, Authy), и по возможности отключить SMS как основной метод для важных сервисов.

Что такое мошенничество с переносом номера?

Мошенничество с переносом номера (часто называют “port out scam” или SIM hijacking) — это приём социальной инженерии, при котором преступник выдаёт себя за вас и просит вашего мобильного оператора перенести ваш номер на другую SIM-карту или другой операторский аккаунт. Процесс переноса (porting) изначально создан для удобства клиентов — чтобы сохранить номер при смене оператора. Злоумышленники используют этот механизм против вас.

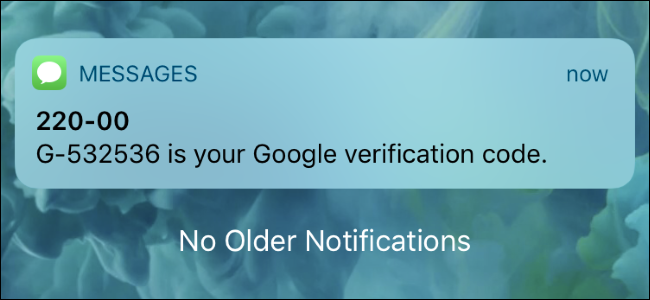

В результате переноса все входящие SMS и звонки перестают приходить на вашу SIM и перенаправляются на SIM преступника. Если сервисы используют телефон для отправки кодов подтверждения по SMS, злоумышленник получает эти коды и может получить доступ к вашим банковским и другим защищённым аккаунтам.

Важное

- Перенос номера сам по себе не даёт доступа к содержимому старой SIM-карты (контактам, сообщениям на устройстве), но даёт контроль над номером и возможность получать одноразовые коды.

- Этот тип атаки наиболее эффективен, когда злоумышленник уже знает какие-то ваши данные (пароли, адрес электронной почты или номер социального страхования).

Как работает мошенничество с переносом номера?

- Злоумышленник собирает личные данные о вас (имя, адрес, дата рождения, последние четыре цифры номера социального страхования или другие идентификаторы).

- Он звонит или пишет в службу поддержки мобильного оператора и выдаёт себя за вас, заявляя о переводе номера на другой SIM или смене оператора.

- Оператор проверяет личность по запросу (в идеале) и инициирует перенос. Если проверка слабая или персональные данные уже скомпрометированы, оператор может выполнить запрос.

- После переноса ваш номер привязан к SIM злоумышленника: он получает SMS с кодами и входящими звонками.

Почему это работает

- Многие операторы в прошлом использовали слабые или предсказуемые механизмы подтверждения (например, последние четыре цифры номера социального страхования).

- Утечки данных означают, что у злоумышленников часто есть достаточно идентифицирующей информации, чтобы пройти поверхностную верификацию.

- Операторам важно обеспечивать удобство для клиентов, поэтому процесс сброса/изменения PIN иногда упрощён.

Примечание

- В США часто упоминается номер социального страхования (SSN). В других странах схожую роль могут играть национальные идентификаторы, номера паспортов или ИНН. Всегда проверяйте, какие данные используют ваши локальные операторы.

Как остановить мошенничество с переносом номера

Ниже — практическая последовательность действий для частного пользователя и для администраторов корпоративных аккаунтов.

1) Установите у оператора защищённый PIN или пароль переноса

- AT&T: установите “wireless passcode” (4–8 цифр) в личном кабинете. Включите дополнительные уровни безопасности, чтобы этот код требовался чаще.

- T-Mobile: попросите службу поддержки добавить “Port Validation” — это шестизначный или более длинный пароль, который требуется при переносе. T-Mobile требует звонка для включения этой опции.

- Verizon: установите четырёхзначный PIN аккаунта через My Verizon, приложение или звонок в поддержку.

- Другие операторы: проверьте сайт или поддержу, узнайте, как добавить пароль переноса и сделать его обязательным.

Важно

- Никогда не используйте короткие и легко угадываемые пароли (например, 0000, 1234, даты рождения). Выберите случайную комбинацию цифр длиной не менее 6 символов, если оператор позволяет.

- Если оператор позволяет задать секретный вопрос — используйте нестандартные ответы, храня их в менеджере паролей.

2) Переведите ключевые аккаунты на более безопасную 2FA

- Используйте приложения-генераторы кодов (TOTP), такие как Google Authenticator, Authy, Microsoft Authenticator. Эти коды генерируются на вашем устройстве и не зависят от оператора.

- Если сервис поддерживает аппаратные ключи (U2F, FIDO2) — настройте аппаратный токен (например, YubiKey). Это наиболее надёжный метод.

- Избегайте использования SMS в качестве основного или единственного метода для банковских и рабочих аккаунтов.

3) Контролируйте свои онлайн-аккаунты

- Включите уведомления о входе и о смене параметров безопасности (письменная почта и e-mail). Это помогает отреагировать, если злоумышленник пытается изменить данные.

- Поставьте сильный уникальный пароль для учётной записи оператора мобильной связи и применяйте менеджер паролей.

- Если ваш номер внезапно перестал работать, немедленно свяжитесь с оператором и банками: возможно, это признак атаки.

4) Что делать при подозрении на перенос номера

- Немедленно позвоните в службу поддержки вашего оператора с другого телефона (не с номера, который перестал работать).

- Смените пароли и отключите двухфакторную аутентификацию через SMS в наиболее уязвимых сервисах, переключившись на приложения-генераторы или аппаратные ключи.

- Сообщите в банк о возможном мошенничестве и поставьте на счета дополнительные ограничения.

5) Для компаний и администраторов

- Установите корпоративную политику: запрещать привязку рабочих аккаунтов к SMS-2FA; рекомендовать аппаратные токены для доступа к критичным системам.

- Введите контрольные процедуры для изменений телефонных номеров сотрудников в учётных записях и в системе связи (включая подтверждение через несколько каналов).

- Поддерживайте резервные каналы связи (альтернативные номера, корпоративные eSIM, защищённые мессенджеры).

Когда защитные меры не сработают — примеры и обходы

Контрпример 1: Злоумышленник получил доступ к вашему онлайн-кабинету оператора

- Если преступник вскрыл ваш аккаунт у оператора (например, по слабому паролю), он может изменить PIN или перенаправить номер, несмотря на существование PIN. Поэтому важно комбинировать меры: надёжный пароль, 2FA для аккаунта у оператора, и уникальный PIN переноса.

Контрпример 2: Социальная инженерия в колл-центре

- Иногда мошенник звонит в колл-центр и убеждает оператора сбросить PIN через ответы на вопросы или предоставление фальшивых документов. В таких случаях только строгие внутренние процедуры оператора (дополнительная верификация, escalation) помогут.

Когда это не сработает

- Если у злоумышленника уже есть доступ к вашей электронной почте и он может подтвердить смену пароля через e-mail, перенос номера решает вторую задачу: он получит коды и завершит захват аккаунта. Потому защита должна быть слоистой.

Альтернативные подходы и дополнительные практики

- eSIM и многослойная идентификация: eSIM усложняет физический доступ к SIM, но не исключает перенос, если оператор реализует слабую верификацию.

- Резервный номер: выделите личный «резервный» номер, который вы используете только для восстановления (храните его в безопасном месте).

- Мониторинг утечек: используйте сервисы уведомления об утечке персональных данных, чтобы знать, какие данные о вас уже в открытом доступе.

Ментальные модели и эвристики

- “Защита по слоям”: не полагайтесь на один метод безопасности — комбинируйте PIN оператора, сильные пароли, 2FA приложениями и аппаратные ключи.

- “Проверка по телефону не надёжна”: любое решение, доверяющееся только голосовой верификации, потенциально уязвимо для социальной инженерии.

- “Сложно — это хорошо”: увеличение одного шага верификации (например, длинный PIN и аппаратный ключ) существенно снижает вероятность успешной атаки.

Рольовые чек-листы

Чек-лист для обычного пользователя:

- Установить PIN/пароль переноса у оператора.

- Переключить важные аккаунты на приложения 2FA или аппаратные ключи.

- Поставить сложный пароль на аккаунт оператора и включить 2FA там, где возможно.

- Добавить альтернативные контакты восстановления, которые вы контролируете.

Чек-лист для IT-администратора:

- Запретить использование SMS-2FA для доступа к критичным системам.

- Внедрить аппаратные ключи для доступа сотрудников к корпоративным ресурсам.

- Настроить процесс эскалации и проверки при изменении контактных телефонов сотрудников.

- Документировать и регулярно тестировать сценарии реагирования на потерю номеров.

Чек-лист для сотрудника контакт-центра оператора:

- Всегда запрашивать дополнительную верификацию при смене владельца номера.

- Применять стандартизованные вопросы, избегать предсказуемых проверок.

- Эскалировать подозрительные запросы к службе безопасности.

Процедура реагирования (Playbook)

- Обнаружение: пользователь сообщает о внезапной потере сети/сим-карты.

- Блокировка: оператор временно блокирует возможность переноса номера и отмечает аккаунт для повышенной верификации.

- Верификация владельца: проводится многоступенчатая проверка владельца через альтернативные каналы (e-mail, подтверждение документов, подтверждение через приложение).

- Возврат номера: если установлено, что произошёл перенос, оператор инициирует возврат по регламенту.

- Уведомление партнёров: пользователь сообщает банкам и другим сервисам о возможном компромете.

- Аудит: оператор и пользователь проводят совместный аудит действий и меняют PIN и пароли.

Матрица рисков и смягчения

- Риск: Перенос номера и кража 2FA-кодов. Смягчение: Установить PIN переноса, перейти на TOTP/аппаратные ключи.

- Риск: Доступ к аккаунту оператора. Смягчение: Сильный пароль, 2FA у оператора, уведомления о входе.

- Риск: Социальная инженерия в колл-центре. Смягчение: Обучение сотрудников, строгие процедуры верификации, эскалация.

Совместимость и миграция

- Если вы планируете перейти на другой оператор, заранее установите защитный PIN и используйте официальные каналы для переноса (в кабинете оператора) — это безопаснее, чем перенос по звонку.

- При миграции корпоративных номеров планируйте временные окна и резервные каналы связи, чтобы минимизировать влияние на бизнес-процессы.

Юридические и вопросы конфиденциальности

- Утечка персональных данных (SSN, паспортные данные) повышает риск успешной атаки. В регионах с жёстким регулированием (например, GDPR в ЕС) операторы обязаны защищать данные и сообщать о нарушениях.

- Если ваши персональные данные утекли, уведомите соответствующие службы и пересмотрите меры защиты аккаунтов.

Практические шаблоны и примеры сообщений

Шаблон запроса в банк при подозрении на компрометацию номера:

“Здравствуйте. Я подозреваю, что мой мобильный номер был перенесён злоумышленником и используется для получения кодов подтверждения. Пожалуйста, временно заблокируйте возможность изменения контактных данных и любой перевод средств без дополнительной верификации. Контакт для экстренной связи: [альтернативный e-mail или номер].”

Минимальная методика тестирования (acceptance)

- Попытайтесь сменить PIN переносом в безопасной тестовой среде и проверьте, требуется ли для этого секретный код и/или доступ к аккаунту.

- Проверьте, приходят ли уведомления владельцу при попытках изменения данных.

Примеры, когда этого недостаточно

- Если злоумышленник имеет физический доступ к вашему телефону и вашему экранному PIN, он может установить приложения-генераторы кодов на ваше устройство.

- Если ваш почтовый ящик скомпрометирован, многие восстановительные процессы могут быть завершены через e-mail, несмотря на защиту номера.

В конце концов, невозможно добиться абсолютной безопасности. Цель — усложнить жизнь злоумышленнику настолько, чтобы риск и усилия для атаки стали непропорционально велики. Установите PIN/пароль переноса у оператора, переключите важные аккаунты на приложения 2FA или аппаратные ключи, используйте сложные пароли и храните контактные каналы восстановления в безопасном месте.

Важное

- Если ваш номер перестал работать, действуйте быстро: свяжитесь с оператором, банки и поменяйте пароли. Чем быстрее вы среагируете, тем меньше ущерб.

Краткое резюме

- Перенос номера — серьёзная угроза, особенно при использовании SMS 2FA.

- Защитные меры: надёжный PIN у оператора, отказ от SMS для важных сервисов, использование приложений-генераторов и аппаратных ключей.

- Комплексная защита и быстрые действия при инциденте минимизируют риск потерь.

Ключевые шаги для немедленного выполнения

- Проверьте и задайте PIN/пароль переноса у вашего оператора.

- Переключите критичные аккаунты на TOTP или аппаратные ключи.

- Смените пароли и включите 2FA в аккаунтах, где это возможно.

- Сохраните контакт поддержки оператора и банков для экстренных случаев.

Спасибо за внимание. Если хотите, могу подготовить готовый письменно-правовой шаблон для обращения в банк или оператору на основе вашей страны и оператора.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone