Социальная инженерия: виды атак и как от них защищаться

Социальная инженерия — это набор методов психологического воздействия. Цель атакующих — заставить человека добровольно выдать данные, открыть доступ или запустить вредоносное ПО. В отличие от популярных сериалов, реальная угроза часто начинается с разговора, письма или «случайной» флешки.

Ниже — практическое руководство по типичным техникам, способам защиты и проверенным рабочим процедурам.

Виды социальных атак и как распознать каждую

Фишинг

Фишинг — самая распространённая форма социальной инженерии. Злоумышленник отправляет поддельное письмо или сообщение, выдавая себя за банк, коллегу или сервис. Письмо может выглядеть как настоящее: знакомый логотип, похожий домен, убедительный текст. Частая цель — заставить нажать ссылку, ввести логин и пароль или скачать файл.

Практические советы

- Никогда не переходите по ссылкам из неожиданного письма. Откройте сайт вручную.

- Проверьте домен отправителя: мелкие изменения (например, буква вместо буквы) — признак фальши.

- Для защиты на уровне пользователя используйте двухфакторную аутентификацию.

Важно: если письмо якобы от банка просит срочно подтвердить данные, позвоните в банк по телефону с официального сайта, а не по тому, что указано в письме.

Watering hole

Watering hole — атака на сайт, которому вы доверяете. Злоумышленники заражают контент или вставляют вредоносную ссылку на популярный ресурс, где бывает ваша целевая аудитория. Жертва, посещая знакомый сайт, кликает на «традиционную» ссылку и получает вредоносное ПО.

Как защититься

- Обновляйте браузер и плагины — многие эксплойты используют устаревшее ПО.

- Бдительно относитесь к неожиданным всплывающим окнам и запросам на установку расширений.

- В корпоративной среде применяйте фильтры контента и сегментацию сети.

Когда это срабатывает: атака полагается на автоматическое доверие к известному домену. Сомневайтесь даже в привычных ресурсах.

Претекстинг

Претекстинг — создание правдоподобной легенды, чтобы вытянуть информацию. Это может быть звонок от «администратора», просьба подтвердить личные данные или имитация внутренней процедуры.

Как реагировать

- Никогда не давайте конфиденциальных данных по телефону, если звонок внезапный.

- Спросите детали, предложите перезвонить по официальному номеру организации.

- Во внутренних процессах следуйте строгим политикам подтверждения личности.

Tailgating

Tailgating — про физический доступ. Злоумышленник следует за сотрудником, заходя в защищённую зону, изображая забывшую карту или «важного гостя». Часто обходится без взлома оборудования.

Правила поведения

- Не пропускайте незнакомцев за собой в охраняемые зоны.

- Требуйте предъявления удостоверений у посетителей.

- Инструктаж сотрудников по сценарию неожиданного гостя.

Baiting

Baiting — приманка. Злоумышленники предлагают то, что хочется получить бесплатно: файлы, программы или оставляют заражённые носители. Любопытство играет на руку атакующему.

Как не поддаться

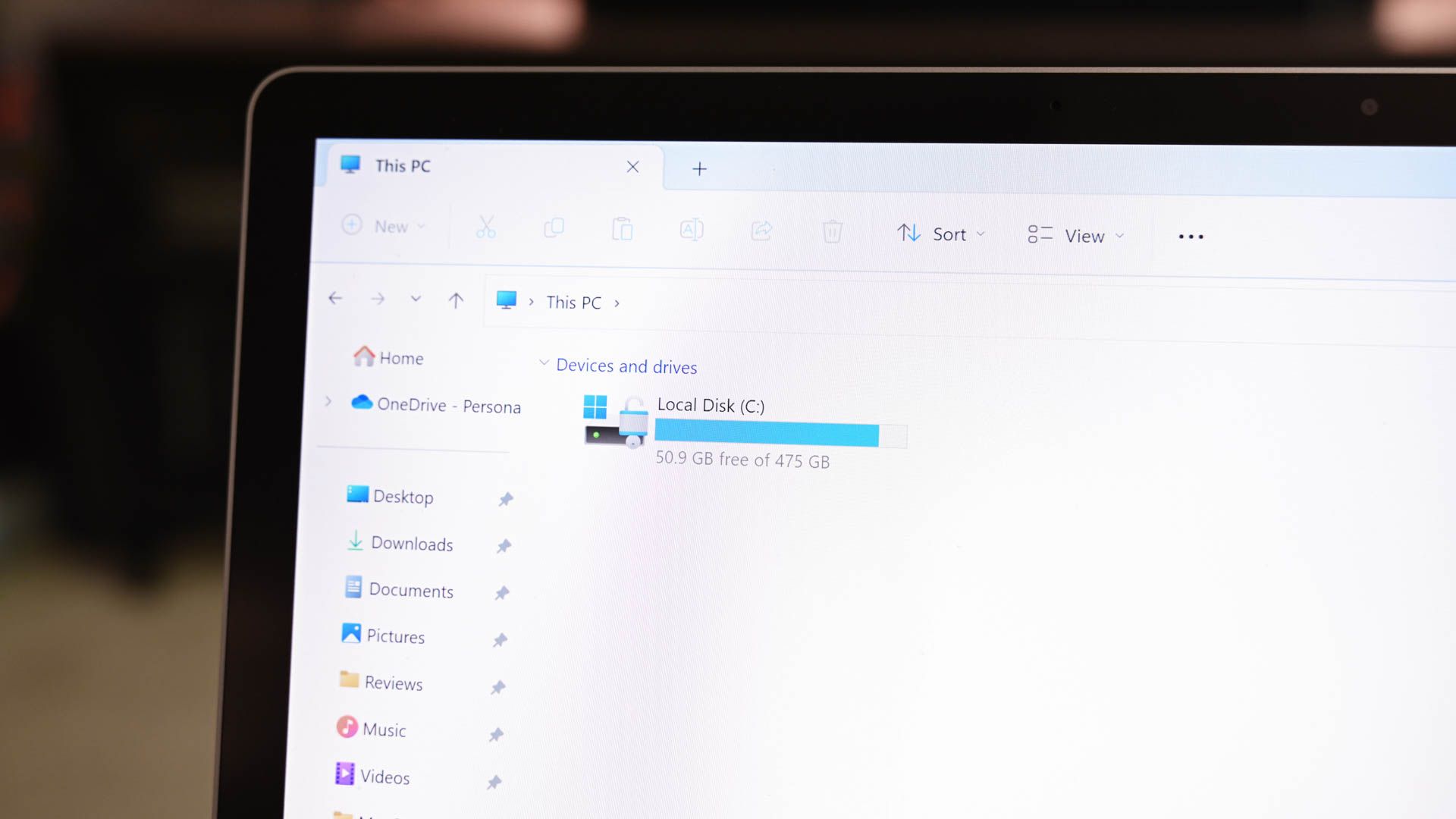

- Не вставляйте чужие флешки в рабочие компьютеры.

- Загружайте контент только с проверенных источников.

- На рабочем месте применяйте политики, блокирующие автозапуск внешних носителей.

Универсальные принципы защиты

- Медлительность. Остановитесь и подумайте перед действием.

- Подтверждение. Проверяйте запросы через независимый канал связи.

- Меньше привилегий. Ограничивайте доступ по принципу минимально необходимых прав.

- Обучение. Регулярные тренировки сотрудников снижают успех атак.

Важно: большинство атак удаётся предотвратить простыми правилами поведения и проверкой источников.

Практические чек-листы и плейбук для сотрудников

Быстрый чек-лист при подозрительном письме

- Не открывайте вложения и ссылки.

- Проверьте адрес отправителя и заголовки.

- Свяжитесь с отправителем по известному контакту.

- Сообщите в отдел безопасности или IT и прикрепите копию письма.

Чек-лист при подозрительном звонке

- Попросите назвать организацию и причину звонка.

- Предложите перезвонить по официальному номеру.

- Не разглашайте логины, пароли и одноразовые коды.

- Задокументируйте время и содержание разговора.

Плейбук при обнаружении заражения

- Изолируйте устройство от сети.

- Сохраните журналы и снимки экрана.

- Сообщите в IT/команду реагирования.

- Следуйте инструкциям инцидент-менеджера: восстановление из резервной копии, смена паролей, аудит доступа.

Мини-методология обучения сотрудников (5 шагов)

- Базовое обучение — что такое социальная инженерия и типовые сценарии.

- Фишинговые учения — контрольные отправки с анализом поведения.

- Ролевые игры — телефонные и приёмные сценарии.

- Техническая защита — MFA, обновления, сегментация.

- Отчётность и улучшение — разбор инцидентов и обновление процедур.

Простая модель принятия решения (хакерская проверка)

- Что просят сделать? Если это срочно и не по процедуре — красный флаг.

- Кто просит? Если контакт неожиданный — подтвердите в другом канале.

- Почему это нужно? Попросите обоснование и документ.

flowchart TD

A[Получено сообщение/звонок] --> B{Запрос на действие}

B -->|Обычный запрос| C[Проверить через официальный канал]

B -->|Срочный/нетипичный| D[Не выполнять, уведомить IT]

C --> E{Подтверждение}

E -->|Подтверждён| F[Выполнить по инструкции]

E -->|Не подтверждён| D

D --> G[Инцидент: изоляция и расследование]Модель рисков и смягчения

- Человеческий фактор — обучение, культура безопасности.

- Техническая поверхность атаки — обновления и контроль доступа.

- Физический доступ — пропускной режим и политика посетителей.

Мягчение: сочетание обучения, процедур и технических средств даёт синергетический эффект — уменьшает успешность атак значительно.

Ролевые чек-листы (быстрые правила для ключевых ролей)

- Сотрудник на ресепшене: требовать документы, регистрировать посетителей, не пускать без пропуска.

- IT-администратор: поддерживать патчи, отключать автозапуск носителей, внедрить MFA.

- Руководитель: проводить периодические напоминания и моделировать нападения.

Короткий словарь (1 строка на термин)

- Фишинг — электронная подделка, цель — выманить учетные данные.

- Watering hole — компрометация доверенного сайта для заражения посетителей.

- Претекстинг — выдуманная ситуация для получения секретов.

- Tailgating — физическое следование за сотрудником в охраняемую зону.

- Baiting — приманка (файлы или носители) с вредоносным содержимым.

Когда защита может не сработать

- Сценарий очень правдоподобен и тщательно подготовлен.

- Атака использует внутренние уязвимости или скомпрометированные учётные записи.

- Сотрудники не прошли обучение или организационные процедуры не соблюдаются.

Советы для локальной среды и реальные нюансы

- В организациях малого бизнеса часто нет выделенного IT — используйте внешнего провайдера и простые чек-листы.

- В публичных местах будьте внимательны к USB и забытым устройствам на парковках и в кафе.

- При удалённой работе уточняйте правила доступа и проверку гостей/контрагентов.

Риски приватности и соответствие

Если в процессе атак утекли персональные данные, нужно следовать внутренним процедурам уведомления и местным требованиям по защите данных. Вне зависимости от юрисдикции, быстрота реакции и прозрачность уменьшают репутационные потери.

Краткое резюме

Замедляйтесь, проверяйте и следуйте процедурам. Большинство атак социальной инженерии компенсируется внимательностью людей и простыми техническими средствами. Регулярно тренируйте персонал, внедряйте MFA и ограничивайте права доступа.

Автор изображений: Crackers, Conversation