Как не стать жертвой фишинга на Черную пятницу

Кратко

- Черная пятница — пиковое время для фишинговых атак: не спешите, проверяйте отправителей и адреса сайтов.

- Никогда не переходите по ссылкам из подозрительных писем или SMS; лучше вручную зайдите на сайт продавца или банка.

- Если сомневаетесь — сделайте паузу: паника и срочность — главные инструменты мошенников.

Что такое фишинг и почему Черная пятница — выгодное время для мошенников

Фишинг — это разновидность интернет-мошенничества, где злоумышленники пытаются заставить вас раскрыть личные данные, логины, пароли или установить вредоносное ПО. Обычно атаки идут через поддельные электронные письма, SMS и фальшивые сайты.

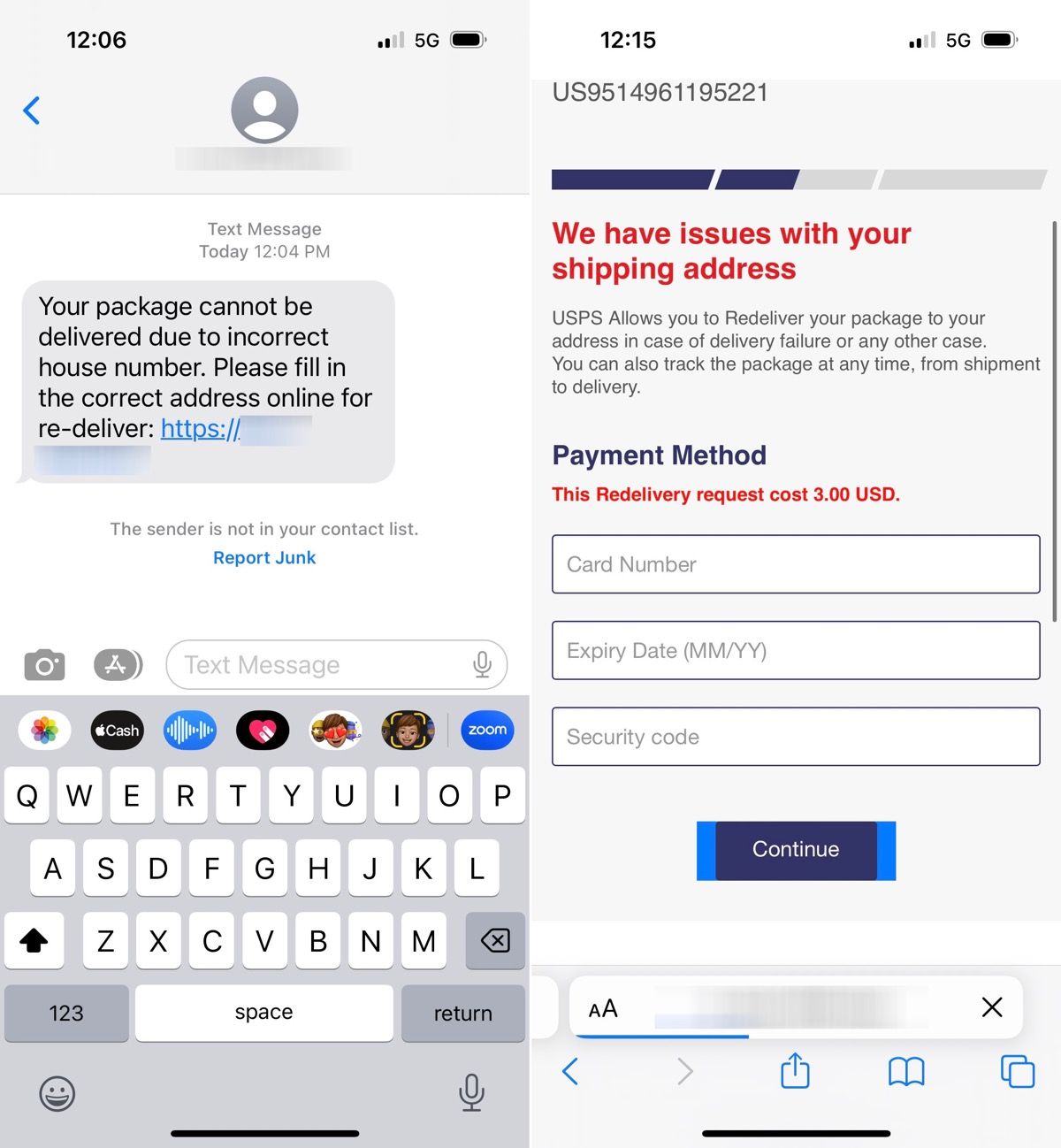

Праздничные распродажи, череда уведомлений об оплатах и доставках, а также масса рекламных предложений создают «эффект шума». В этой суматохе человеку проще пропустить подозрительные признаки сообщения. Мошенники рассчитывают на спешку и эмоциональное давление: «ограниченное предложение», «проблема с оплатой», «посылка не доставлена» — всё это приводит к поспешным решениям.

Ключевая мысль: фишинг пользуется человеческими реакциями (страх, спешка, любопытство). Если вы выработаете привычку остановиться и проверить — значительно снизите риск попадания в ловушку.

Проверяйте все входящие сообщения

В праздничный период вы, скорее всего, получите много писем и SMS о заказах, доставках и банковских операциях. Это нормальные уведомления, но среди них часто встречаются подделки.

Признаки фишинга:

- Безликие формулировки: «Ваш заказ», «Проблема с оплатой» без деталей.

- Орфография и стилистические ошибки в тексте.

- Ссылки, ведущие на адреса, отличные от официального домена компании.

- Нелогичные подписи отправителя (напр., письмо от банка, но с адреса на бесплатном почтовом сервисе).

Если сообщение о заказе не содержит уникальных данных (номер заказа, точное имя товара), не нажимайте ссылки. Вручную откройте браузер и введите адрес магазина или банка, чтобы проверить статус заказа или платежа.

СМС о доставке — частый вектор атак. Мошенники могут подделать текст так, чтобы он выглядел как сообщение курьерской службы и побудил вас перейти по ссылке. Если вы не ожидаете посылку — лучше проигнорировать или проверить статус прямо на сайте продавца.

Если приходит уведомление о «неудачной попытке входа», не спешите следовать ссылкам в сообщении. Войдите в свой аккаунт напрямую через официальный сайт и проверьте историю входов. Если есть сомнения — смените пароль и включите двухфакторную аутентификацию.

Проверяйте отправителя

Привычка: всегда смотреть «реальный» адрес электронной почты или номер телефона отправителя, а не отображаемое имя. Отображаемое имя легко подделать. Убедитесь, что письмо пришло с официального домена организации — и обратите внимание на мелкие отличия в написании домена (например, amaz0n.com вместо amazon.com).

Если отправитель утверждает, что он — банк или курьер, но письмо пришло с бесплатного почтового сервиса или с домена, который не совпадает с официальным, считайте уведомление подозрительным.

Даже если отправитель выглядит знакомым, избегайте кликов по ссылкам и вложениям. Лучше открыть сайт вручную и проверить соответствующую секцию сообщений или историю заказов.

Не все сайты и результаты поиска можно считать надёжными

Мошенники создают страницы, практически неотличимые от настоящих интернет-магазинов. Часто они пользуются опечатками в адресе, рекламой в поисковой выдаче или поддельными промо-страницами в социальных сетях.

Как проверять ссылку перед кликом:

- Наведите курсор мыши: большинство браузеров покажут реальный URL внизу окна.

- Смотрите на домен верхнего уровня и субдомен: «shop.example.com» и «example-shop.com» — разные сайты.

- Проверяйте HTTPS: наличие замочка важно, но SSL не гарантирует честность владельца сайта — он лишь шифрует соединение.

Будьте осторожны с купонами и промоссылками в социальных сетях: даже если их прислал знакомый, возможно, его аккаунт взломан и распространяет фишинговые ссылки.

Мини-методика: как проверить сообщение за 60–120 секунд

- Не нажимайте ссылок и не открывайте вложения.

- Посмотрите на реальный адрес отправителя и на домен ссылки (наведите курсор).

- Откройте официальный сайт продавца или банка вручную и проверьте историю заказов/сообщений.

- Если сообщение кажется правдоподобным, но вы всё ещё сомневаетесь — позвоните в службу поддержки по официальному номеру с сайта.

- При малейшем подозрении смените пароль и включите 2FA.

Эта простая последовательность снижает вероятность ошибочного клика и заражения устройства или компрометации аккаунта.

Чек-листы по ролям

Покупатель:

- Подтвердите номер заказа на официальном сайте.

- Не передавайте коды подтверждения и одноразовые пароли никому.

- Используйте разные пароли для ключевых сервисов и менеджер паролей.

- Включите двухфакторную аутентификацию.

Продавец / владелец малого бизнеса:

- Обновите уведомления и шаблоны писем, чтобы клиенты могли легко сверить данные.

- Разместите на сайте инструкции: «Как распознать официальное сообщение от нас». Это поможет снизить уязвимость клиентов.

- Мониторьте жалобы о фишинговых страницах и оперативно сообщайте в хостинг/платёжные платформы.

ИТ-администратор / служба защиты:

- Настройте DMARC/DKIM/SPF для защиты домена электронной почты.

- Настройте обучение сотрудников и симуляции фишинга.

- Ведите инвентаризацию критичных сервисов и доступов; применяйте принцип наименьших привилегий.

Когда перечисленные методы дают сбои — исключения и контрпримеры

Условия, когда проверка домена не помогает: если злоумышленник полностью клонировал сайт и получил SSL-сертификат — визуально отличить страницу сложно. В таких случаях ключевым остаётся способ доставки сообщения (официальный канал) и прямое обращение к продавцу.

Мошенники также могут перехватывать SMS через уязвимости операторов или при переносе номера (SIM swap). Если приходит уведомление о смене пароля или подтверждении входа, которое вы не инициировали — немедленно свяжитесь с оператором и службой поддержки сервиса.

Если ваш знакомый действительно отправил ссылку, но его аккаунт был взломан, стандартная проверка подставленного домена не защитит — важно иметь привычку перепроверять у отправителя любыми доступными средствами (звонок или личное сообщение в другом канале).

Дерево принятия решения при получении уведомления (быстрое руководство)

flowchart TD

A{Получили email или SMS о заказе/платеже/доставке?} -->|Нет| B[Нет действий]

A -->|Да| C{Сообщение содержит номер заказа и детали}

C -->|Нет| D[Не переходите по ссылкам; вручную зайдите на сайт]

C -->|Да| E{Адрес отправителя совпадает с официальным доменом}

E -->|Нет| D

E -->|Да| F{Ссылка ведёт на официальный домен при наведении курсора}

F -->|Нет| D

F -->|Да| G{Вы ожидали эту операцию/посылку}

G -->|Нет| H[Свяжитесь с продавцом напрямую по номеру с сайта]

G -->|Да| I[Проверка через официальный сайт и, при необходимости, позвоните в службу поддержки]Критерии приёмки

Чтобы считать уведомление безопасным, оно должно соответствовать хотя бы трём из следующих пунктов:

- Пришло с официального домена или номера, который вы проверили на сайте.

- Содержит точные уникальные данные (номер заказа, сумма, имя получателя).

- Вы ожидаете операцию или можете подтвердить её через сайт/службу поддержки.

Если одно из условий отсутствует — действуйте осторожно.

План действий при подозрении на компрометацию

- Немедленно смените пароль в пострадавшем аккаунте.

- Отключите сторонние приложения и проверьте список активных сессий.

- Включите двухфакторную аутентификацию (если ещё не включена).

- Проверьте банковские транзакции и при необходимости заблокируйте карту.

- Сообщите о фишинговом письме в службу поддержки продавца/банка и в платформу электронной почты.

Важно: если вы передали финансовые данные мошенникам, обратитесь в банк и полициям в вашей юрисдикции.

Советы по безопасности устройств и учётных записей

- Держите ОС и браузер в актуальном состоянии — обновления устраняют уязвимости.

- Используйте менеджер паролей: он создаёт уникальные надёжные пароли и заполняет их только на правильных доменах.

- Отключайте автозаполнение паролей на общих или чужих устройствах.

- Рассмотрите использование аппаратных ключей 2FA для ключевых сервисов.

Итог

Фишинговые атаки становятся особенно активными в периоды распродаж и праздников. Основная защита — внимательность и стандартизированный подход к проверке сообщений: не торопитесь, проверяйте отправителей и адреса, открывайте сайты вручную и используйте двухфакторную аутентификацию.

Важно

- Никому не передавайте коды из SMS и одноразовые пароли.

- Если сообщение вызывает панику — сделайте паузу и проверьте информацию с официального сайта.

Примечание

- SSL/HTTPS — необходимый, но не достаточный критерий доверия сайту.

- Технические средства (фильтры, DMARC, антивирус) помогают, но человеческая осторожность остаётся ключевой.

Список ключевых шагов ещё раз:

- Не переходите по ссылкам в подозрительных письмах и SMS.

- Проверяйте реальный адрес отправителя и домен ссылки.

- Открывайте сайт продавца или банка вручную и проверяйте историю заказов.

- Включайте 2FA и используйте менеджер паролей.

Краткое резюме

Фишинг на Черную пятницу — распространённая угроза, но её можно минимизировать простыми привычками: проверять отправителей, не переходить по подозрительным ссылкам, заходить на сайты вручную и включать двухфакторную аутентификацию.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone