Уязвимость Stagefright в Android: что нужно знать и как защититься

Быстрые ссылки

Почему уязвимость Stagefright опасна — это не только про MMS

Уязвимо ли ваше устройство?

Как предотвратить атаки, если устройство уязвимо

Когда выйдет патч для вашего телефона?

Или установите CyanogenMod

Проблема Android: большинство устройств не получают обновлений безопасности

Android имеет серьёзную уязвимость в компоненте, известном как “Stagefright”. Достаточно просто получить вредоносное MMS, чтобы устройство было скомпрометировано. Условия для массового червя, распространяющегося от телефона к телефону, существуют: автоматическая загрузка MMS, доступ к контактам и возможность отправки сообщений от имени пользователя.

Это даже хуже, чем кажется на первый взгляд. СМИ в основном сфокусировались на атаке через MMS, но уязвимость присутствует в мультимедийном сервисе — и вредоносный MP4, встроенный в веб-страницу или в приложение, тоже может скомпрометировать устройство.

Почему уязвимость Stagefright опасна — это не только про MMS

Stagefright — не имя атаки, а название мультимедийного компонента Android. Этот компонент обрабатывает видео и аудио (например, MP4) и выполняет низкоуровневую обработку медиафайлов. Уязвимость в нём позволяет выполнять произвольный код с правами системного или медиапроцесса, в зависимости от конфигурации устройства.

Ключевые моменты, которые нужно понимать:

- Медиасервер (mediaserver) обрабатывает входящие мультимедиа. Ошибка в нём — это широкая поверхность атаки.

- Многие производители дали компоненту расширенные системные разрешения. Это означает, что злоумышленник при успешной эксплуатации может получить почти полный контроль над устройством.

- Стандартные приложения для SMS/MMS часто автоматически загружают входящие MMS. Это делает вектор атаки особенно эффективным: достаточно отправить сообщение, и телефон сам загрузит вредоносный файл.

Если телефон заражён, червь может прочитать список контактов и автоматически отправлять заражённые MMS всем контактам, что приведёт к стремительному распространению, как это происходило в прошлом с почтовыми червями.

Важно: это не только MMS. Запись MP4, встроенная в веб-страницу или в стороннее приложение, тоже может привести к эксплойту. Достаточно открыть страницу в браузере или запустить приложение с уязвимым встроенным плейером.

Important: если ваше устройство уязвимо, не полагайтесь на антивирусы как на основную защиту. У большинства антивирусных приложений нет системных привилегий для перехвата автоматической загрузки MMS или вмешательства в работу системных компонентов.

Уязвимо ли ваше устройство?

Скорее всего — да. По оценкам исследователей, около 95% Android-устройств в дикой природе уязвимы к Stagefright. Точный охват зависит от модели телефона, версии Android и политики производителя/оператора.

Как проверить:

- Установите Stagefright Detector из Google Play. Это официальное приложение от Zimperium — компании, обнаружившей уязвимость.

- Запустите приложение и просмотрите результат. Оно укажет, патчено ли устройство.

Если приложение сообщает о наличии уязвимости — действуйте по разделу “Как предотвратить” ниже.

Как предотвратить атаки, если устройство уязвимо

Основная цель — остановить автоматическую загрузку и автоматический запуск мультимедиа, которые могут эксплуатировать уязвимость.

Практические шаги для пользователей:

- Отключите автоматическое получение (auto-retrieve) MMS в приложении, которое вы используете для SMS/MMS.

- Не загружайте MMS от неизвестных контактов.

- Не переходите по сомнительным ссылкам и не открывайте медиафайлы из непроверенных источников.

- Установите официальные обновления безопасности, как только они станут доступны.

Подробные инструкции по отключению автоматической загрузки для популярных приложений:

- Messaging (встроенный в Android): Откройте “Сообщения” → меню → Настройки → раздел “Мультимедийные (MMS) сообщения” и снимите галочку с “Автозагрузка”.

- Messenger (Google): Откройте Messenger → меню → Настройки → Дополнительно → отключите “Автозагрузка”.

- Hangouts (Google): Откройте Hangouts → меню → Настройки → SMS → в разделе “Дополнительно” снимите галочку с “Автозагрузка SMS” (если у вас Hangouts не используется для SMS, отключите автозагрузку в основном приложении SMS).

- Messages (Samsung): Откройте Messages → Больше → Настройки → Доп. настройки → Мультимедиа и отключите “Автозагрузка”.

- Textra и другие сторонние клиенты: откройте настройки приложения → MMS → снимите флажок с автоматической загрузки или автоприёма.

Если вы не находите такую опцию — проверьте справочный раздел приложения или страницу поддержки производителя.

Warning: отключение автозагрузки снижает риск, но не обеспечивает полной защиты. Stagefright может быть использован не только через MMS: воспроизведение медиа в браузере или приложениях тоже опасно.

Что делать при сомнениях

- Если вы получили MMS от знакомого, но он кажется подозрительным (например, содержит странный файл или текст), свяжитесь с отправителем другим способом и уточните.

- Если вы случайно загрузили подозрительный MMS — немедленно выключите Wi‑Fi и мобильные данные, отключите устройство от сети и перейдите к шагам инцидентного реагирования ниже.

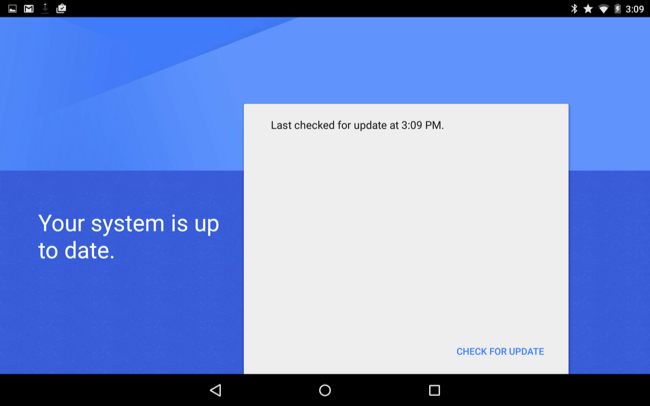

Когда ваш телефон получит патч?

Идеальное решение — официальное обновление от производителя и оператора, которое исправит уязвимость в системе. На практике ситуация с обновлениями Android сложная: многие устройства никогда не получают подобные исправления.

Что уже объявлено (по данным, доступным на момент публикации исходного материала):

- Google выпустил обновления для ряда Nexus-устройств (Nexus 4, 5, 6, Nexus 7 2013, Nexus 9, Nexus 10). Оригинальный Nexus 7 (2012) больше не поддерживается.

- Некоторые производители (Samsung, Motorola, HTC, LG, Sony) подготовили списки моделей, которые получат обновления. Частично обновления развертываются операторами, что может задерживать раздачу.

Сложности и реальные ограничения:

- Обновления зависят от трёх сторон: Google (платформа), производитель устройства (прошивка) и сотовый оператор (тестирование и развёртывание). Любая из этих сторон может задержать или заблокировать раздачу патча.

- Даже при обещаниях ежемесячных обновлений это прежде всего касается флагманских моделей. Дешёвые и устаревшие модели часто остаются без исправлений.

Если ваш телефон не получает патчи от производителя, рассмотрите альтернативные пути ниже.

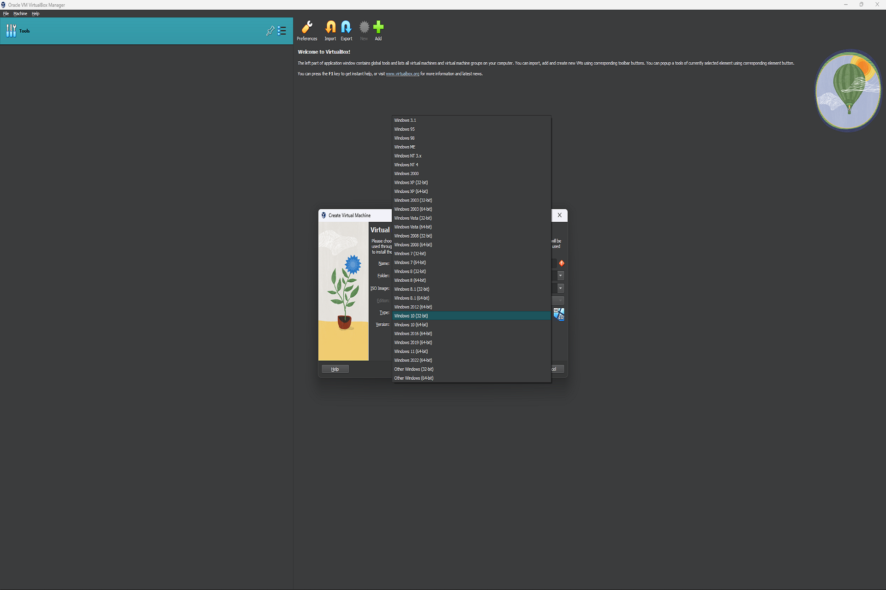

Установка CyanogenMod и альтернативные прошивки

CyanogenMod (ныне LineageOS) — сторонняя прошивка, которую часто используют энтузиасты, чтобы получить современные обновления безопасности на устройствах, которые производитель прекратил поддерживать.

Плюсы:

- Доступ к более новым версиям Android и обновлениям безопасности.

- Частые исправления и сообщество разработчиков.

Минусы:

- Требуется разблокировать загрузчик (bootloader). Это аннулирует гарантию на многие устройства и может привести к потере данных.

- Неправильная установка может «заблокировать» устройство.

- Не все модели поддерживаются.

CyanogenMod уже включила исправление Stagefright в nightly-версии, и фикс должен попасть в стабильные ветки по мере тестирования.

Если вы решаете идти этим путём, обязательно:

- Сохраните резервную копию всех важных данных.

- Следуйте официальным инструкциям проекта LineageOS/CyanogenMod для вашей модели.

- Используйте официальные инструменты разблокировки от производителя, если они предоставлены.

Проблема Android: большинство устройств не получают обновления безопасности

Stagefright — пример более широкой проблемы. Один из компонентов браузера или мультимедиа может иметь критическую уязвимость, а устройство не получит исправление из-за политики производителя или оператора. Это похоже на использование устаревшей ОС: уязвимости накапливаются.

Последствия:

- Потребитель не всегда в силах заставить производителя обновить устройство.

- Корпоративные пользователи рискуют утечкой контактов и корпоративных данных.

- Экосистема Android фрагментирована: тысячи моделей и сборок усложняют централизованное исправление.

Решения на уровне экосистемы включают:

- Обязательные циклы безопасности и прозрачные графики обновлений от производителей.

- Уменьшение привилегий у системных компонентов, чтобы уязвимость не давала полного контроля.

- Операторы, блокирующие явно вредоносные сообщения на своей стороне.

Техническая справка: как работает эксплуатация

Короткое определение: эксплойт — это набор команд или данных, которые используют ошибку в программе для выполнения нежелательного кода.

Как в общих чертах работает Stagefright-эксплойт:

- Формируется специально crafted MP4/медиафайл с некорректными полями/метаданными.

- Медиасервер пытается распарсить файл и сталкивается с ошибкой управления памятью (например, переполнение буфера или ошибка в обработке указателей).

- Эксплойт использует эту ошибку для перезаписи контролируемых участков памяти.

- После этого запускается произвольный код с правами медиасервера или системными правами.

Защитные механизмы, которые помогают, но не гарантируют полную защиту:

- ASLR (Address Space Layout Randomization) — усложняет предсказание адресов в памяти.

- DEP/NX — делает некоторые области памяти исполняемыми или неисполняемыми.

- Контролируемые привилегии — уменьшение прав медиасервера снижает последствия успешного эксплойта.

Некоторые современные версии Android уже имеют улучшенные mitigations, но не все устройства их получили.

Ролевые чеклисты

Чеклист для обычного пользователя:

- Установите Stagefright Detector и проверьте устройство.

- Отключите автоматическую загрузку MMS в приложении сообщений.

- Не открывайте мультимедиа от неизвестных отправителей.

- Обновите устройство, если доступны исправления.

- Рассмотрите установку проверенной сторонней прошивки, если производитель прекратил поддержку.

Чеклист для системного администратора или IT-отдела:

- Инвентаризируйте мобильные устройства в организации (модель, версия Android, состояние патчей).

- Принудительно отключите автоматическую загрузку MMS через MDM/EMM-политику, если возможно.

- Обновите корпоративные устройства первым делом при появлении патчей.

- Настройте фильтрацию MMS на уровне шлюза, если у оператора есть такая опция.

- Подготовьте инструкцию реагирования для сотрудников на случай компрометации.

Чеклист для производителя ПО / прошивок:

- Минимизируйте права критичных компонентов.

- Публикуйте графики обновлений безопасности и поддерживайте ОС минимум N лет для флагманов.

- Интегрируйте дополнительные mitigations (ASLR, контроль прав, sandboxing).

Инцидентный план: что делать, если устройство скомпрометировано

- Отключите устройство от сети: выключите Wi‑Fi и мобильные данные. По возможности включите режим полёта.

- Не перезагружайте устройство несколько раз подряд без анализа — некоторые эксплойты могут сохранить следы в памяти.

- Смените пароли с другого безопасного устройства для всех учётных записей, к которым был доступ с телефона.

- Сообщите контактам о возможной рассылке вредоносных MMS, чтобы они не открывали сообщения.

- Выполните полную повторную прошивку (clean flash) с официальным или надёжным кастомным образом.

- Если устройство корпоративное — уведомьте IT и проведите расследование инцидента.

Критерии приёмки (как понять, что инцидент ликвидирован):

- Устройство прошито официальным образом и содержит исправления безопасности.

- Нет признаков несанкционированной активности (исходящих MMS, странных приложений, повышенного трафика).

- Учетные записи подтверждают отсутствие необычных входов.

Мини‑методология проверки и тестирования

Шаги для безопасной валидации исправления на тестовом устройстве:

- Сделайте полный бэкап данных.

- Примените обновление безопасности.

- Установите и запустите Stagefright Detector — убедитесь, что уязвимость отмечена как закрытая.

- Выполните контрольный тест: откройте безопасную тестовую страницу с MP4, подготовленную исследователями (не стоит запускать реальные эксплойты) и проверьте стабильность медиасервера.

- Наблюдайте за журналами (logcat) на предмет исключений и аварий в mediaserver.

Тестовые критерии приёмки:

- mediaserver не падает при воспроизведении тестовых MP4.

- В системе нет сообщений о попытках выполнения несанкционированного кода.

- Antimalware-скан не выявляет подозрительных сервисов, запущенных с момента обновления.

Когда варианты защиты не работают — контрпримеры

- Если устройство уже получило эксплойт и злоумышленник установил постоянный бекдор, отключение автозагрузки MMS не поможет: вредоносный код уже запущен.

- Если злоумышленник использует веб-вектор (встроенный MP4 на странице) и пользователь посетил такую страницу в браузере — автозагрузка MMS не влияет.

- Антивирусные приложения без системных привилегий не смогут предотвратить эксплойт ядра медиасервера.

Модель принятия решений — чего придерживаться

Mermaid-диаграмма, помогающая определить оптимальное действие для пользователя:

flowchart TD

A[Проверить уязвимость приложением] -->|Патч доступен| B[Установить обновление]

A -->|Патч недоступен| C[Отключить автозагрузку MMS]

C --> D{Использовать устройство для работы?

}

D -->|Да| E[Связаться с IT или оператором и запросить временные меры]

D -->|Нет| F[Рассмотреть установку кастомной прошивки]

E --> G[Ограничить права приложений и данные]

F --> H[Следовать официальным инструкциям по прошивке]Матрица рисков и рекомендации по смягчению

- Высокий риск: автоматическая загрузка MMS на неиштатных устройствах. Смягчение: отключить автозагрузку, фильтрация на уровне оператора.

- Средний риск: посещение веб‑страниц с вредоносными MP4. Смягчение: обновлённые браузеры, отказ от встроенных уязвимых плееров.

- Низкий риск: устройства с современными mitigations и регулярными обновлениями. Смягчение: поддерживать патчи и мониторинг.

Короткий словарь

- MMS — мультимедийное сообщение (изображения, аудио, видео в сообщении).

- Mediaserver — системный сервис Android для обработки медиа.

- Эксплойт — код, который использует уязвимость для выполнения нежелательных действий.

- ASLR — механизм рандомизации адресов в памяти для защиты от эксплойтов.

Примеры политики для корпоративной среды

- Запретить автоматическую загрузку MMS через MDM.

- Блокировать или фильтровать входящие мультимедиа на уровне шлюза.

- Инвентаризировать мобильные устройства и обязать обновлять их в течение N дней после выпуска критического патча.

- Предоставить пользователям безопасные инструкции на случай компрометации.

Краткое резюме и рекомендации

- Проверяйте устройство приложением Stagefright Detector.

- Отключите автоматическую загрузку MMS во всех используемых приложениях для сообщений.

- Устанавливайте все доступные обновления безопасности от производителя и оператора.

- Если производитель не поддерживает устройство, рассмотрите проверенные кастомные прошивки или замену устройства.

- В корпоративной среде используйте MDM-политики и фильтрацию на уровне шлюза.

Итог: Stagefright — это серьёзная напоминалка о важности своевременных обновлений и минимизации привилегий у системных компонентов. Простые действия — отключение автозагрузки MMS и внимательное отношение к мультимедиа — снизят риск до приемлемого уровня, пока не станет доступен официальный патч.

Image Credit: Matteo Doni on Flickr

Похожие материалы

Как удалять файлы и папки в OneDrive — инструкция

Экспорт и перенос настроек Wi‑Fi через USB

Spotify виртуальные концерты — билеты и расписание

VirtualBox не показывает 64‑bit — исправление

Как распечатать электронное письмо быстро