Будущее без паролей: как это работает и что нужно знать

Что означает «без паролей»

Термин «passwordless» (без паролей) обозначает систему входа, где пользователь не вводит традиционный секрет (пароль). Вместо пароля используется другой способ подтверждения личности: биометрия (отпечаток, Face ID), аппаратный ключ (USB/NFC), мобильный аутентификатор, одноразовые коды по электронной почте или SMS, либо сочетание нескольких методов.

Определение шире: существуют уровни реализации. В идеале пароль полностью исчезает, и сервер никогда не хранит секрет, позволяющий выполнить вход через текстовую строку. В переходных схемах пароль может оставаться опцией резервного входа.

Ключевая цель — убрать секрет, который нужно запоминать или хранить централизованно, и заменить его методами, где секрет хранится на устройстве пользователя и подтверждается криптографически.

Важно: терминология

- Аутентификация — подтверждение, что вы тот, за кого себя выдаёте.

- Авторизация — права доступа после подтверждения личности.

- WebAuthn — веб‑стандарт для криптографической аутентификации без передачи паролей.

Какие методы заменяют пароли

Ниже — основные варианты, часто комбинируемые:

- Аппаратные ключи (security keys): USB‑, NFC‑ или Bluetooth‑ключи (например, YubiKey). Хранят приватный ключ локально и подписывают вызов аутентификации.

- Биометрия на устройстве: отпечаток, Face ID, распознавание лица. Биометрические данные не должны покидать устройство — правильная реализация использует локальную проверку и криптографический элемент.

- Мобильные аутентификаторы и push‑подтверждения: приложение на смартфоне, которое подписывает запрос или подтверждает вход одним нажатием.

- Одноразовые коды по SMS или email: менее безопасно, но широко используется как временное решение или резервный метод.

- Magic links: одноразовая ссылка в письме, которая автоматически аутентифицирует пользователя.

Каждый метод имеет баланс между удобством и риском: аппаратные ключи считаются максимально надёжными в отношении фишинга и удалённого взлома, SMS — наименее безопасным.

Фотография: серебристая USB‑флешка в форме ключа

Как WebAuthn делает парольless безопасным

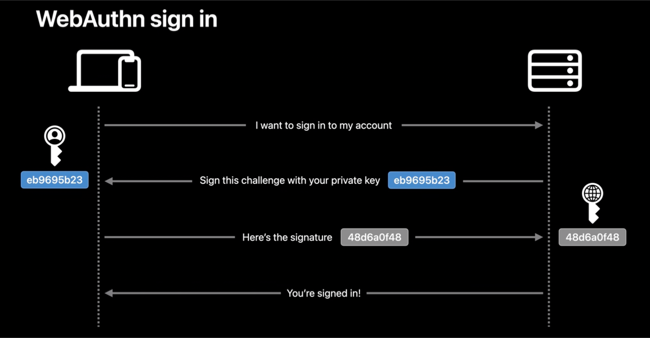

Web Authentication (WebAuthn) — это открытый веб‑стандарт, который позволяет использовать криптографические ключи вместо паролей. Коротко, процесс выглядит так:

- При регистрации устройство генерирует пару ключей: публичный и приватный.

- Публичный ключ отправляется на сервер и сохраняется в профиле аккаунта.

- Приватный ключ остаётся на устройстве и никогда не отправляется.

- При входе устройство подписывает вызов аутентификации приватным ключом; сервер проверяет подпись с помощью публичного ключа.

Преимущество: серверу не нужно хранить секрет, который может быть украден при утечке базы данных. Даже при компрометации сервера злоумышленнику не хватает приватного ключа.

Apple, Google и Microsoft интегрируют WebAuthn в свои экосистемы, комбинируя его с локальной биометрией и менеджерами ключей в облаке (например, iCloud Keychain) для удобства восстановления.

При использовании пар публичных/приватных ключей вместо пароля ваше устройство создаёт пару ключей. Одна часть — публичная, её можно свободно распространять. Другая — приватная и остаётся на устройстве. Когда вы входите, вы ничего секретного не отправляете на сервер — вы доказываете, что устройство знает приватный ключ, создавая подпись, которую сервер проверяет по публичному ключу.

Преимущества отказа от паролей

- Меньше слабых звеньев: отсутствует централизованный секрет, который можно украсть массово.

- Удобство для пользователей: не нужно запоминать или хранить длинные пароли.

- Снижение расходов на поддержку: меньше запросов на сброс паролей в техподдержку.

- Устойчивость к фишингу: корректная реализация WebAuthn защищает от подмены сайтов и перехвата паролей.

Важно: полная защита возможна только при учёте сценариев восстановления доступа, резервных методов и обучения пользователей.

Иллюстрация: условная «чёрная книжка» с паролями — не лучшая практика

Где сегодня можно жить без паролей

По состоянию на конец 2021 года крупные вендоры начали двигаться в сторону passwordless:

- Microsoft предлагает полностью отключить пароль для аккаунта и использовать Microsoft Authenticator. В настройках безопасности выберите Расширенные параметры безопасности, затем в разделе Дополнительная безопасность включите опцию Безпарольный аккаунт.

- Google даёт возможность использовать телефон как ключ для входа в аккаунт (Use Your Phone to Sign in) на Android‑устройствах. Это реализуется через Google Account → Безопасность → Настроить.

- Apple вводит «passkeys» и интеграцию WebAuthn в iCloud Keychain, что позволит использовать ключи и биометрию для входа на сайтах и в приложениях.

На практике многие сервисы уже поддерживают двухфакторную аутентификацию, аппаратные ключи (FIDO U2F/WebAuthn) и другие методы, но полная замена пароля на каждом сервисе ещё не завершена.

Иллюстрация: демонстрация WebAuthn на сессии Apple WWDC

Почему passwordless не идеален и где подстерегают риски

Ни одна система не гарантирует абсолютную невозможность взлома. Основные остаточные риски:

- Потеря устройства: если приватный ключ хранится только на одном устройстве, потеря или поломка без надёжного метода восстановления приведёт к утрате доступа.

- Уязвимости биометрии: биометрические системы могут быть обмануты в редких случаях (поддельные слепки, приподнятые веки у спящих пользователей), а также требуют внимания к приватности — биометрические данные не должны покидать устройство.

- Ошибки реализации: неверно настроенный WebAuthn или небезопасная интеграция облачных хранилищ ключей ослабляют преимущества.

- Социальная инженерия: атакующие могут использовать давящую или вводящую в заблуждение тактику, чтобы заставить пользователя подтвердить вход.

Важно учитывать сценарии резервного доступа и многообразие устройств у пользователей.

Примеры, когда passwordless не подойдёт или ломается

- Пользователь совершает длительную поездку без доступа к своим основным устройствам и не настроил резервные способы восстановления.

- Корпоративные системы с наследуемыми приложениями, которые требуют текстовый пароль для аутентификации сервиса/адаптера.

- Уязвимые каналы связи при первичной регистрации ключей, если сервер неправильно проверяет происхождение публичного ключа.

Эти контрпримеры показывают, что переход к passwordless требует комплексного подхода и планирования.

Альтернативные подходы и гибридные схемы

- Полный отказ от паролей там, где это возможно, плюс резервные «мягкие» способы восстановления (backup codes, привязка к дополнительному устройству).

- Гибридная модель: пароли остаются как резерв, но по умолчанию пользователи входят через аппаратный ключ или биометрию.

- Централизованное управление ключами для организаций с HSM/TPM и процедурами аварийного восстановления.

Гибриды полезны при миграции: они позволяют сохранить совместимость со старыми системами и постепенно увеличивать долю passwordless‑входов.

Переход для организаций: мини‑методология и план действий

- Оценка готовности: список приложений, поддержка WebAuthn/FIDO, критичность данных, требования регуляторов.

- Пилотный проект: выберите департамент с высоким уровнем готовности и низкими рисками эксплуатации.

- Интеграция инфраструктуры: внедрите серверную поддержку WebAuthn, систему управления устройствами (MDM), HSM/TPM для ключей.

- Политики резервного доступа: разработайте процедуры восстановления доступа, выдачи резервных кодов, управления потерянными устройствами.

- Обучение сотрудников: инструкции, видео, сценарии восстановления.

- Мониторинг и SRE‑процедуры: логирование, алерты по необычной аутентификации, SLO для времени восстановления доступа.

- Масштабирование: по результатам пилота постепенно расширяйте до всей организации.

Короткая шпаргалка для решения «провести/не проводить»:

- Если приложение критично к безопасности и поддерживает WebAuthn — да.

- Если у пользователей нет современных устройств — сначала гибрид.

- Если регулирование требует возможность восстановления через проверочные документы — адаптируйте процедуру восстановления.

Ролевые чеклисты

Для ИТ‑администратора:

- Оценить поддержку протоколов (WebAuthn, FIDO2).

- Настроить централизованную регистрацию ключей и управление устройствами.

- Подготовить процедуру блокировки/перевыпуска ключей.

Для продуктового менеджера:

- Определить целевые пользовательские группы для миграции.

- Сформировать UX‑путь при потере устройства и при регистрации ключей.

- Обеспечить метрики adoption и отказов.

Для конечного пользователя:

- Зарегистрировать минимум два ключа/устройства, если сервис это позволяет.

- Сохранить резервные коды в надёжном месте.

- Пройти инструкцию по восстановлению доступа до момента, когда ключ окажется единственным способом входа.

Критерии приёмки для внедрения passwordless

- Успешная регистрация и вход через WebAuthn/аппаратный ключ для 95% тестовой группы.

- Наличие процесса восстановления доступа без обращения в службу поддержки в 90% типичных сценариев.

- Логи аутентификации показывают снижение фишинговых попыток и успешных входов по украденным секретам.

Важно: метрики и пороги подбираются под конкретную организацию и риски.

Матрица риска и способы смягчения

- Потеря устройства: обязать регистрацию резервного устройства и хранение резервных кодов в безопасном хранилище.

- Атаки на биометрию: комбинировать биометрию с устройственным ключом и реализовать контроль живости там, где это важно.

- Ошибки реализации: провести аудит безопасности и тестирование на проникновение перед развертыванием.

Руководство для пользователя: что сделать прямо сейчас

- Проверьте, поддерживает ли ваш электронный почтовый провайдер или сервис вход по телефону/ключу.

- Зарегистрируйте Microsoft Authenticator, если вы используете аккаунт Microsoft, и включите безпарольный вход.

- Настройте резервные коды и сохраните их в менеджере паролей или защищённом хранилище.

- Рассмотрите покупку аппаратного ключа (USB/NFC) для доступа к критичным сервисам.

- Обновите устройства и браузеры до последних версий по мере появления поддержки passkeys/WebAuthn.

Сравнение основных технологий — кратко

- Аппаратные ключи (FIDO2/WebAuthn): высокий уровень безопасности, защита от фишинга, требуется физический ключ.

- Биометрия на устройстве: удобно, но уязвима в отдельных сценариях и требует защиты приватных биометрических данных.

- SMS/email: низкая стоимость внедрения, но уязвимы к перехвату и SIM‑свопингу.

- Magic links: удобны на мобильных устройствах, но зависят от безопасности почтового ящика.

Когда не стоит торопиться

- Если инфраструктура не поддерживает аппаратное разделение ключей и HSM/TPM.

- Если у пользователей нет минимум двух устройств для резервирования доступа.

- Если бизнес‑процессы критичны и поездки/отсутствие связи могут оставить пользователей без доступа.

Краткая галерея крайних случаев

- Один сотрудник отвечает за единственный аппаратный ключ для админского аккаунта и теряет его — блокировка всех сервисов до восстановления.

- Компания внедряет парольless без резервных кодов, и часть клиентов теряет доступ из‑за сбоя синхронизации облачного менеджера ключей.

- Плохая реализация push‑уведомлений даёт ложные подтверждения входа при плохой обработке состояния сети.

Важно: проект внедрения должен предусматривать аварийные процедуры и тестирование всевозможных отказов.

Часто задаваемые вопросы

Поддерживает ли каждый браузер и устройство WebAuthn?

Поддержка широкая, но рекомендуется проверять конкретные версии браузеров и ОС. Последние версии Chrome, Firefox, Edge и Safari реализуют WebAuthn, а мобильные ОС добавляют интеграцию с ключами и биометрией.

Что делать, если я потерял устройство с приватным ключом?

Используйте заранее созданные резервные коды или дополнительное зарегистрированное устройство. Если ничего не подготовлено, придётся пройти процедуру восстановления с провайдером — она должна быть предусмотрена заранее.

Можно ли вернуть пароль как резервный вариант?

Да. Многие сервисы предлагают гибридную модель, где пароль остаётся резервной опцией. Однако это может снизить общий уровень защиты, если пароль слабый.

Итог и рекомендации

Passwordless — важная эволюция аутентификации: она уменьшает риски массовых утечек секретов и улучшает удобство. Но переход требует зрелого подхода: аудит инфраструктуры, планы восстановления, обучение пользователей и поэтапная миграция.

Важно: не спешите отменять все резервные механизмы — лучше внедрять passwordless в гибриде и постепенно повышать долю проверенных методов.

Важные заметки

- Всегда регистрируйте более одного метода доступа.

- Тестируйте сценарии потери доступа до массового развертывания.

- Проводите аудиты реализации WebAuthn и систему управления ключами.

FAQ structured data:

Вопросы в статье даются в разделе Часто задаваемые вопросы.

Похожие материалы

Устранение проблем со звуком Amazon Echo

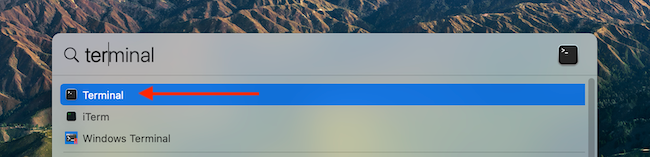

Windows-игры на Linux — руководство по инструментам

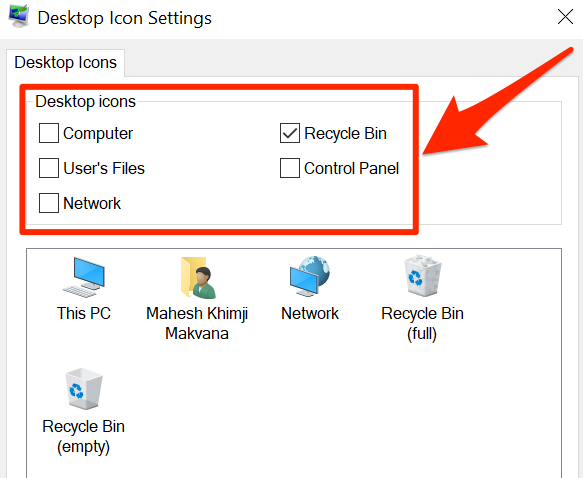

Скрыть значки рабочего стола на Mac

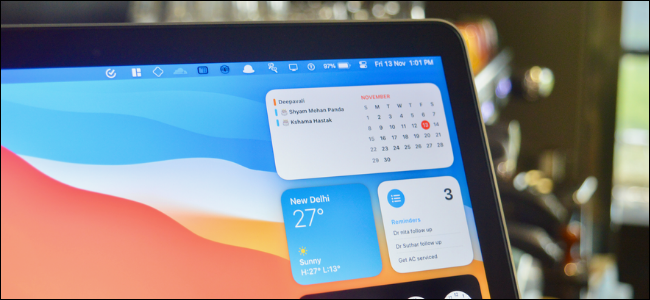

Виджеты на Mac: добавление и настройка

Разные обои на нескольких мониторах в Windows