Опасности публичного Wi‑Fi и как защитить свои данные

Быстрые ссылки

Риски и безопасность публичного Wi‑Fi

Распространённые атаки в публичных сетях

Как защититься в публичном Wi‑Fi

Где люди чувствуют себя в безопасности при подключении

Как оставаться в безопасности онлайн

Резюме

- Публичный Wi‑Fi таит в себе риски: MITM, фальшивые точки доступа, перехват пакетов и внедрение вредоносного ПО.

- Основные меры защиты: VPN, подключение только к HTTPS-сайтам, отключение автоподключений и отказ от чувствительных операций в публичных сетях.

- По опросу All About Cookies, библиотеки вызывают наибольшее доверие пользователей, парки — наименьшее.

В современном мире бесплатный Wi‑Fi повсюду: в кафе, аэропортах, отелях и парках. Удобство часто скрывает реальные угрозы: публичные сети — лакомый кусок для злоумышленников. В этой статье подробно объяснено, какие риски существуют, как распознать угрозы и какие практики применять для минимизации рисков.

Риски и безопасность публичного Wi‑Fi

Публичные сети удобны, но рискованны. Многие подключаются автоматически и не задумываются, насколько легитимна точка доступа. По данным опроса All About Cookies, 69% пользователей подключаются к публичному Wi‑Fi хотя бы раз в неделю, при этом почти половина сомневается в легитимности сети.

Главная проблема — вы не контролируете инфраструктуру. Нет гарантий, кто администрирует точку доступа, шифруются ли данные, и насколько обновлено программное обеспечение. Ниже — подробное описание наиболее типичных атак и то, как они работают.

Распространённые атаки в публичных сетях

Злоумышленники используют общественные сети как площадку для кражи данных, подмены трафика и внедрения вредоносного ПО. Ниже — ключевые векторы атак.

Man‑in‑the‑Middle (MITM)

MITM — это ситуация, когда злоумышленник тайно перехватывает и (возможно) изменяет обмен данными между вашим устройством и интернет‑ресурсом. На незашифрованных сетях это легко: злоумышленник видит весь трафик и может украсть логины, номера карт и личную переписку.

Почему это работает: многие сервисы по‑прежнему используют смешанные протоколы или имеют уязвимости в шифровании. Даже при наличии HTTPS возможна подмена сертификатов при успешной атаке.

Когда MITM менее вероятен: если вы используете надёжный VPN и проверяете подлинность сертификатов сайтов.

Фальшивые точки доступа (Evil Twin)

Злоумышленник настраивает точку доступа с имени, похожего на легальную (например, “Airport_WiFi_Free” → “Airport_WiFi_Free_2”), и заманивает пользователей подключиться. После подключения весь трафик идёт через контролируемое злоумышленником устройство.

Признаки: сеть без пароля с названием заведения, очень сильный сигнал в местах, где обычно слабее, или отсутствие подтверждающих страниц от кафе/отеля.

Перехват пакетов (Packet sniffing)

При перехвате пакетов злоумышленник «считывает» трафик в сети. Если данные не зашифрованы, они доступны в виде читабельных текстов, заголовков и параметров.

Что защищает: HTTPS, VPN и современные протоколы вроде TLS.

Угон сессии (Session hijacking)

Злоумышленник крадёт идентификаторы сессии (cookies), чтобы выдать себя за вас на сайте без знания пароля. Это короткая дорога к аккаунтам, если сайт неправильно защищает сессии.

Внедрение вредоносного ПО

Подключение к скомпрометированной сети иногда позволяет злоумышленнику инициировать эксплойты или перенаправления на сайты с эксплойтами. Если устройство уязвимо, в систему может попасть ПО, отслеживающее и крадущее данные.

Важно помнить: современные атаки часто комбинируют несколько техник одновременно.

Как защититься в публичном Wi‑Fi

Ни одна мера не даёт 100% гарантии, но комбинация практик значительно снижает риск.

Используйте VPN

VPN создаёт зашифрованный канал между вашим устройством и сервером провайдера VPN, скрывая содержимое трафика от посторонних в локальной сети. Это один из самых эффективных способов защитить данные в публичной сети.

Lucas Gouveia / How‑To Geek

Важно: выбирайте проверенных провайдеров VPN, обращайте внимание на политику логирования и юрисдикцию.

Подключайтесь только к HTTPS

HTTPS шифрует трафик между вами и сайтом. Иконка замка в адресной строке — базовая проверка перед вводом личных данных. Если сайт не использует HTTPS, откладывайте операции с логинами и платежами до защищённой сети.

Отключите автоматические подключения

Автоподключение удобно дома, но опасно в общественных местах — устройство может автоматически подключиться к злонамеренной сети. Настройте устройство так, чтобы оно требовало подтверждения перед подключением к новым сетям.

Избегайте чувствительных операций

Не вводите логины, пароли, данные карт и другую чувствительную информацию в публичной сети. Если транзакция необходима — используйте мобильную сеть оператора или личную точку доступа.

Защита от вредоносного ПО

Держите ОС и приложения в актуальном состоянии. Используйте антивирус и включите автоматические обновления безопасности. Регулярные патчи закрывают известные уязвимости.

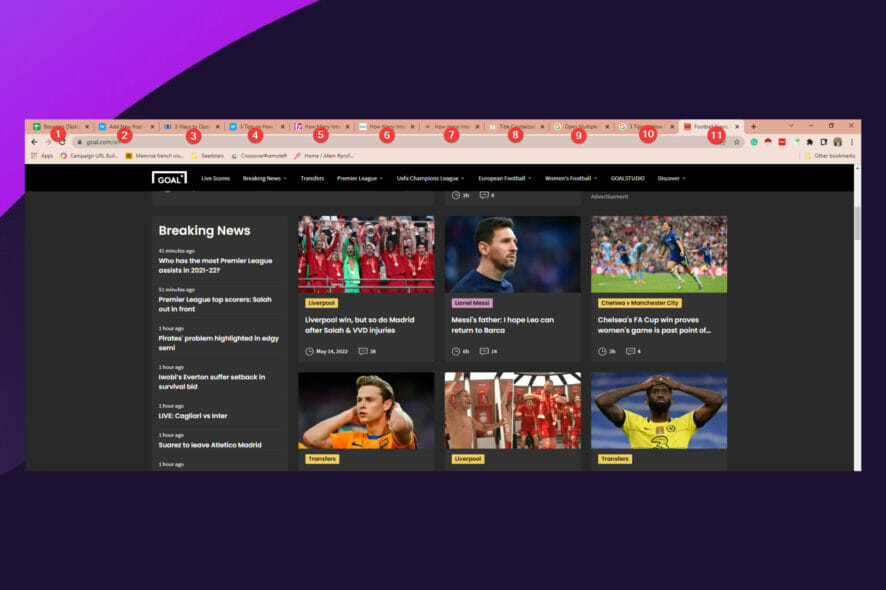

Где люди чувствуют себя в безопасности при подключении

Доверие к точкам доступа различается по локациям. По данным опроса All About Cookies, библиотеки воспринимаются как наиболее надёжные публичные Wi‑Fi, 80% пользователей чувствуют себя там в безопасности. Гостиницы и коворкинги идут следом. Национальные парки и открытые пространства вызывают наибольшую обеспокоенность — 59% людей чувствуют себя небезопасно.

Ivonne Wierink / Shutterstock.com

Эти восприятия частично объясняются контролем доступа и ответственностью администрации: в библиотеках и коворкингах обычно есть централизованное администрирование и правила использования.

Как оставаться в безопасности онлайн

Публичный Wi‑Fi остаётся удобным инструментом, но связано с ним множество опасностей. Один из четырёх пользователей, регулярно использующих публичный Wi‑Fi, сталкивался с проблемами безопасности. Понимание векторов атак и применение простых защитных мер помогут снизить риск.

Важное: сочетайте несколько методов защиты. Одиночная мера (например, только HTTPS) может не спасти в сложной атаке.

Факт‑бокс: ключевые данные

- 69% пользователей подключаются к публичному Wi‑Fi хотя бы раз в неделю (All About Cookies).

- 47% признаются, что подключались к сети, не проверив её легитимность.

- По данным Forbes Advisor, только около 40% пользователей применяют VPN при использовании публичного Wi‑Fi.

- 80% чувствуют себя в безопасности в библиотеках; 59% считают публичные парки небезопасными (All About Cookies).

Краткая методика: как быстро оценить сеть перед подключением

- Проверьте название точки доступа — совпадает ли оно с тем, что заявлено в заведении.

- Спросите у сотрудника заведения точное имя сети и пароль.

- Откройте настройки Wi‑Fi и не подключайтесь к сетям без пароля, если только это не подтверждённая общественная точка.

- Посмотрите на страницу приветствия (captive portal) — легитимные сети обычно перенаправляют на страницу с логотипом и условиями.

- Если что‑то вызывает сомнения, используйте мобильный интернет или включите точку доступа со своего телефона.

Диаграмма принятия решения

flowchart TD

A[Вы видите публичную Wi‑Fi сеть] --> B{Знаете ли вы точное имя?}

B -- Да --> C{Сеть защищена паролем?}

B -- Нет --> D[Спросите у персонала или не подключайтесь]

C -- Да --> E{Нужна ли конфиденциальная операция?}

C -- Нет --> F[Предпочтительно не подключаться; используйте мобильный интернет]

E -- Да --> G[Не выполняйте операцию; используйте VPN или мобильный интернет]

E -- Нет --> H[Подключайтесь, но включите VPN]

G --> HРоли и контроль: чек‑листы

Чек‑лист для путешественника:

- Всегда имейте мобильный интернет как запасной вариант.

- Отключите автоподключение к новым сетям.

- Используйте VPN при любых подключениях вне дома.

- Не вводите данные банковских карт и пароли.

Чек‑лист для удалённого работника:

- Используйте корпоративный VPN и двухфакторную аутентификацию (2FA).

- Рабочие устройства — только с управлением MDM и регулярными патчами.

- Не сохраняйте рабочие учётные данные в общественных браузерах.

Чек‑лист для ИТ‑администратора (при управлении публичной Wi‑Fi точкой доступа):

- Обеспечьте изоляцию клиентов (client isolation).

- Настройте WPA2/WPA3 и обновляйте прошивки точек доступа.

- Логируйте подключения и отслеживайте подозрительную активность.

- Публически размещайте инструкции по безопасному подключению и контакт поддержки.

План действий при подозрении на компрометацию

- Отключите устройство от сети и выключите Wi‑Fi/Bluetooth.

- Измените пароли на важных сервисах с защищённого устройства (лучше через мобильную сеть).

- Просканируйте устройство антивирусом и проверьте наличие неизвестных приложений.

- Сообщите в банк при подозрении на кражу финансовых данных.

- При необходимости восстановите систему из резервной копии.

Матрица рисков и mitigations

| Угроза | Вероятность | Последствия | Минимальные меры | Усиленные меры |

|---|---|---|---|---|

| MITM | Средняя | Высокие | Проверять HTTPS, не вводить данные | VPN, проверка сертификатов |

| Фальшивые AP | Высокая | Средние‑высокие | Спросить у персонала, отключить автоподключение | VPN, ограничение использования |

| Перехват пакетов | Средняя | Средние | HTTPS, избегать HTTP | VPN, шифрование данных |

| Malware | Низкая‑средняя | Высокие | Обновления и антивирус | MDM, целевые проверки |

Когда базовые меры не помогают: примеры и контрмеры

Сценарий: злоумышленник использует скомпрометированный роутер в отеле и перехватывает трафик даже с HTTPS — например, при установке поддельного сертификата. Контрмера: проверка цепочки сертификатов, использование VPN и воздержание от критичных операций.

Сценарий: подключение к гостевой сети в коворкинге, где множество устройств без сегментации. Контрмера: на уровне администратора — включить client isolation; на уровне пользователя — VPN и персональная точка доступа.

Альтернативы публичному Wi‑Fi

- Мобильная сеть (3G/4G/5G): безопаснее для конфиденциальных операций; платно, но менее рискованно.

- Персональная точка доступа (tethering) с телефона: удобный компромисс.

- Предоплаченные мобильные модемы и роутеры: для длительных поездок и удалённой работы.

Глоссарий — одно предложение на термин

- VPN: зашифрованный канал между устройством и сервером, скрывающий трафик от локальных наблюдателей.

- HTTPS: расширение HTTP с шифрованием через TLS для безопасной передачи данных.

- MITM: атака с перехватом и возможной подменой трафика между двумя сторонами.

- Evil Twin: фальшивая точка доступа, маскирующаяся под легитимную.

Краткое объявление для команды или соцсетей (100–200 слов)

Публичные Wi‑Fi сети удобны, но небезопасны. Часто злоумышленники используют общие сети для перехвата трафика, подмены точек доступа и внедрения вредоносного ПО. Рекомендуемые меры: всегда подключаться к проверенным сетям, отключить автоподключение, использовать VPN и не выполнять финансовые операции через общие точки доступа. Если нужно — используйте мобильную сеть или личную точку доступа. Администраторам публичных сетей стоит включать изоляцию клиентов и поддерживать прошивки в актуальном состоянии. Эти простые шаги значительно снизят риск утечки данных и помогут сохранить рабочие процессы в безопасности.

Краткое изложение

- Пользуйтесь VPN и HTTPS; отключайте автоподключение.

- Не вводите чувствительную информацию в публичных сетях.

- При подозрениях — отключайтесь, меняйте пароли и проводите сканирование устройства.

Итог: Публичный Wi‑Fi не обязательно опасен, если вы подходите к нему с пониманием рисков и набором защитных практик.