Статический IP или динамический DNS — что выбрать для домашнего сервера

Что такое статический IP и динамический DNS

Кратко: статический IP — это постоянный публичный адрес, который вам выделяет провайдер. Динамический IP меняется при каждом подключении или с течением времени. DDNS связывает доменное имя с вашим текущим динамическим IP и автоматически обновляет запись при изменении адреса.

Определение терминов:

- Статический IP — публичный адрес, неизменный со стороны провайдера.

- Динамический IP — публичный адрес, который провайдер может менять.

- DDNS — служба, автоматически обновляющая DNS‑записи при смене IP.

Почему это важно. Если вы хотите, чтобы к вашему серверу можно было обращаться извне по удобному адресу, вам нужна предсказуемость — статический адрес или доменное имя, которое всегда указывает на ваш текущий адрес.

Как это работает простыми словами

- При статическом IP вы в любой момент знаете, куда направлять трафик — адрес не меняется.

- При динамическом IP провайдер выделяет адрес из пула. Адрес может поменяться при переподключении, перезагрузке модема или по расписанию DHCP.

- DDNS решает проблему динамического адреса с помощью клиента, который сообщает DDNS‑сервису ваш текущий IP, а сервис обновляет A/AAAA запись для вашего домена.

Важно: DNS‑кеширование и TTL влияют на то, как быстро клиенты увидят смену адреса.

Почему я выбрал DDNS вместо статического IP

Я использую старые ноутбуки и иногда разворачиваю домашние сервисы. Вот мои причины в порядке значимости:

- Экономия. Статический IP часто требует перехода на бизнес‑тариф и стоит от $20 до $50 в месяц. Для хобби‑серверов это неоправданно. Многие DDNS‑сервисы предлагают бесплатные субдомены.

- Гибкость. Поменять провайдера проще — доменное имя остаётся за вами, независимо от того, какой IP вы получите.

- Безопасность в определённых сценариях. Меняющийся IP усложняет длительное таргетирование со стороны автоматизированных сканеров.

Замечание по надёжности: DDNS может давать краткие разрывы при смене IP. Современные сервисы уменьшают этот эффект, и вы можете уменьшить TTL у записи.

Пример: настройка DDNS на OpenWrt с DuckDNS — пошагово

Ниже я подробно описал процесс, который повторил на своём оборудовании. Это мини‑методология, пригодная для большинства домашних сетей.

Перед началом

Проверьте:

- У вас есть доступ администратора к роутеру.

- Маршрутизатор поддерживает стороннюю прошивку (например, OpenWrt), либо имеет встроенную поддержку DDNS.

- У вас открыт учётный записывающий способ аутентификации для DDNS (например, аккаунт в DuckDNS).

Совет: если вы не хотите прошивать роутер, можно запустить DDNS‑клиент на отдельном компьютере в сети. Главное — чтобы клиент видел внешний IP.

Шаг 1 Установка инструментов на OpenWrt

- Откройте веб‑интерфейс LuCI: http://192.168.1.1 (или адрес вашего роутера).

- Перейдите в «System» → «Software».

- Нажмите «Update lists». Это обновит список пакетов.

- Установите пакеты:

ddns-scripts— основной DDNS‑клиент.luci-app-ddns— графическая оболочка для настройки.

Эти пакеты позволят роутеру автоматически обновлять ваш DDNS‑профиль.

Шаг 2 Регистрация на DuckDNS и получение токена

- Перейдите на https://www.duckdns.org.

- Зарегистрируйтесь через Google, GitHub или другой метод.

- Создайте subdomain, например muoexample.duckdns.org.

- Скопируйте API‑token — он понадобится в настройках роутера.

Примечание: токен — это секрет. Не публикуйте его в открытом виде.

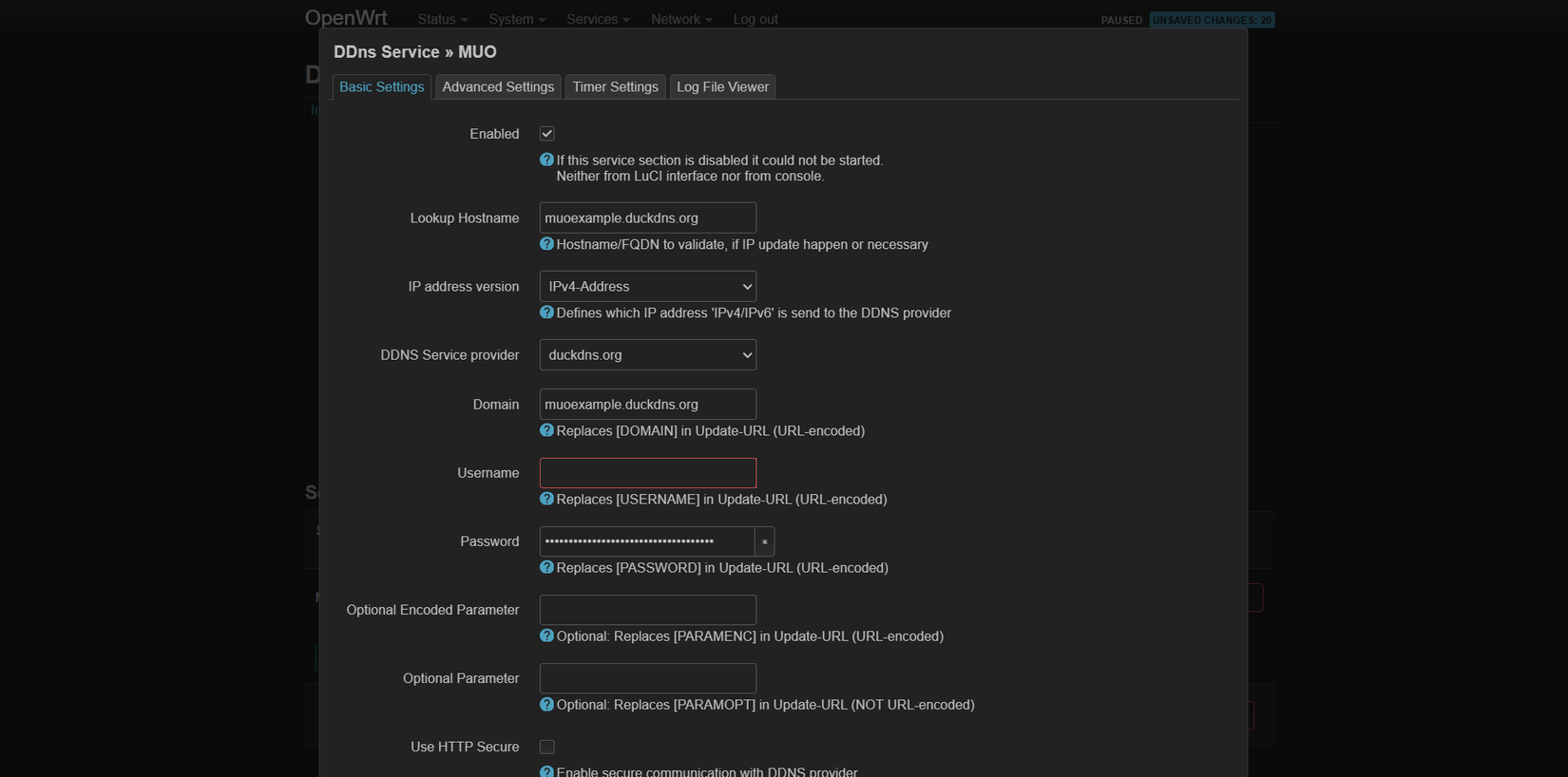

Шаг 3 Настройка DDNS в OpenWrt через LuCI

- В LuCI откройте «Services» → «Dynamic DNS».

- Нажмите «Add» для создания новой записи.

- Заполните поля так:

- Service: выберите

duckdns.orgиз списка. - Hostname: укажите ваш subdomain, например

muoexample.duckdns.org. - Username: можно оставить пустым (DuckDNS не использует этот параметр).

- Password: вставьте ваш API‑token.

- IP Address Source: выберите Network и укажите интерфейс WAN.

- Нажмите «Save & Apply».

Шаг 4 Тестирование

- Из внешней сети выполните ping вашего домена: ping muoexample.duckdns.org.

- Измените IP (например, перезапустите модем) и подождите несколько минут.

- Повторите ping и убедитесь, что домен резолвится в новый адрес.

Если domain не резолвится после ожидания, проверьте лог ddns‑скрипта на роутере и корректность токена.

Критерии приёмки

- Домен резолвится в текущий публичный IP за 1–5 минут после смены.

- Веб‑сервис, NAS или SSH доступны по домену извне (если настроен проброс портов).

- Логи DDNS не содержат ошибок аутентификации.

- Токен хранится в конфигурации роутера и недоступен внешним пользователям.

Тесты и контроль качества

Минимальный набор тестов:

- Локальный тест: curl http://localhost:PORT на хосте сервиса.

- Внешний тест DNS: dig +short muoexample.duckdns.org и сравнение с

curl ifconfig.coна роутере. - Соединение сервиса: попытка SSH, HTTP/S или другого приложения по домену извне.

Приёмочный сценарий:

- Перезапустить модем — получить новый IP.

- Подождать 2–5 минут.

- Выполнить dig и проверку сервиса.

- Сообщить об отклонении, если адрес не обновился.

Когда DDNS не подойдёт — типичные ограничения

- Сервису требуется почти 100% доступности и строгие SLA. Для критичных бизнес‑сервисов лучше статический IP и профессиональное размещение.

- Почтовые серверы. Многие провайдеры и почтовые провайдеры негативно относятся к трафику с динамических диапазонов. Статический IP желательно для MTA.

- Когда провайдер использует Carrier‑Grade NAT. Если у вас CGNAT, внешний публичный IP фактически не принадлежит вам, и проброс портов невозможен даже с DDNS.

Признаки CGNAT:

- Вы видите на роутере частный WAN‑IP (например, 100.64.0.0/10).

- Провайдер не позволяет настроить перенаправление портов.

В таких случаях альтернативы описаны ниже.

Альтернативы DDNS и когда их выбирать

- Статический IP — выбирайте для почты, VPN‑хостинга и критичных сервисов.

- Реверс‑прокси в облаке (например, небольшой VPS с Nginx) — хорош для снижения нагрузки на домашний IP и для централизованного TLS.

- VPN сервера (OpenVPN, WireGuard) — если вам нужен защищённый доступ к домашней сети без проброса множества портов.

- Облачные «туннели» типа Ngrok или Cloudflare Tunnel — быстрое решение без статического IP и проброса портов.

- Peer‑to‑peer сервисы доступности: Tailscale, ZeroTier — позволяют получить доступ к устройствам напрямую через mesh VPN.

Таблица сравнения (упрощённая)

| Решение | Стоимость | Надёжность | Простота | Безопасность | Проброс портов нужен |

|---|---|---|---|---|---|

| DDNS + проброс | Низкая | Средняя | Средняя | Средняя | Да |

| Статический IP | Высокая | Высокая | Простая | Средняя | Зависит |

| VPS + прокси | Средняя | Высокая | Средняя | Высокая | Минимум |

| VPN (WireGuard) | Низкая–средняя | Высокая | Средняя | Высокая | Нет |

| Cloudflare Tunnel | Низкая–средняя | Высокая | Простая | Высокая | Нет |

Модель принятия решения — простое эмпирическое правило

- Шаг 1. Нужна ли высокая доступность и почтовая функциональность? Если да → статический IP или хостинг в облаке.

- Шаг 2. Нужны ли быстрые настройки и низкая стоимость? Если да → DDNS или туннель.

- Шаг 3. Хотите минимизировать проброс портов и упростить безопасность? Рассмотрите VPN или облачный прокси.

Безопасность и лучшие практики

Даже с DDNS важно правильно защищать сервисы:

- Минимизируйте проброс портов. Откройте только те порты, которые действительно нужны.

- Используйте современный VPN для доступа к внутренним ресурсам вместо прямого SSH по интернету.

- Шифруйте трафик: настройте HTTPS с валидным сертификатом (Let’s Encrypt подходит для DDNS‑поддоменов).

- Ограничьте доступ по IP там, где это возможно, и используйте fail2ban или эквиваленты.

- Храните DDNS‑токен в конфигурации роутера, с правами доступа только у администратора.

- Обновляйте прошивку роутера и ПО на сервере для закрытия уязвимостей.

Резервные меры:

- Настройте мониторинг доступности (uptime‑check) чтобы быстро реагировать на падение.

- Подумайте о резервном канале связи (мобильный интернет через 4G) с переключением WAN в случае проблем.

Примеры команд для диагностики

- Проверить, какой внешнем IP видит роутер: curl ifconfig.co

- Узнать IP для домена: dig +short muoexample.duckdns.org

- Проверить трассировку: traceroute muoexample.duckdns.org

- Проверить доступность порта: nc -vz muoexample.duckdns.org 22

Рольовые чеклисты

Для домашнего энтузиаста:

- Создать учётную запись DDNS.

- Настроить клиент на роутере или хосте.

- Настроить проброс портов только для нужных сервисов.

- Включить HTTPS и обновлять сертификаты.

Для администратора малого бизнеса:

- Оценить SLA и требования к почте.

- Проверить CGNAT у провайдера.

- Рассмотреть выделенный IP или аренду VPS.

- Настроить мониторинг и резервные каналы.

Частые ошибки и как их избежать

- Неправильный интерфейс IP Address Source в настройках — выбирайте WAN.

- Публичный IP из‑за CGNAT недоступен — уточните у провайдера.

- Токен DuckDNS введён неверно — проверяйте символы при копировании.

- TTL DNS слишком большой — уменьшите, если хотите быстрее переключаться.

Переход с DDNS на статический IP — что учесть

Если вы решите перейти на статический IP, выполните:

- Закажите статический IP у провайдера и запросите возможные изменения в маршрутизации.

- Обновите DNS‑записи: замените DDNS‑поддомен на запись A/AAAA с новым адресом или используйте CNAME на ваш домен у провайдера DNS.

- Проверьте PTR‑запись для почтовых серверов (важно для репутации).

- Отключите DDNS‑клиент на роутере.

Короткий словарь

- DNS: система доменных имён, переводит имена в IP.

- TTL: время жизни DNS‑записи в кешах.

- CGNAT: сетевой адрес провайдера, при котором у клиента нет публичного IP.

- DDNS: динамический DNS, обновляет IP для домена.

Итог и рекомендации

DDNS — отличное решение для домашнего использования и небольших проектов. Оно дешёвое, простое для настройки и даёт гибкость при смене провайдера. Если вы запускаете сервис с критичными требованиями к доступности, рассматривать статический IP или облачную инфраструктуру стоит в первую очередь.

Варианты действий:

- Вы хобби‑хостер: начните с DDNS и настройте VPN для защищённого доступа.

- Вы малый бизнес с нуждой в почте и SLA: выбирайте статический IP или облачный хостинг.

Важно: при любом выборе уделите время безопасности и мониторингу.

Summary:

- DDNS экономичен и удобен для домашнего хостинга.

- Статический IP надёжен и предпочитаем для критичных сервисов.

- Альтернативы (VPS‑прокси, VPN, туннели) помогают избежать рисков CGNAT и упрощают безопасность.

Краткая проверка после установки

- Выполните dig и убедитесь, что адрес совпадает с внешним IP роутера.

- Проверьте доступность сервисов из внешней сети.

- Просмотрите логи ddns‑сервиса и роутера на предмет ошибок.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone