Шифрование резервных копий: как защитить ваши данные

Это статья из каталога: World Backup Week 2025: Protect Your Treasured Data With MakeUseOf

Содержание

- Почему простого резервного копирования недостаточно

- Как легко зашифровать локальные резервные копии

- Для пользователей Windows: BitLocker

- Для пользователей macOS: Disk Utility

- Для Ubuntu и похожих дистрибутивов: LUKS

- Как зашифровать файлы для облачных резервных копий

- Простой вариант: архив с паролем

- Расширенный вариант: PGP

- Что делать после шифрования резервных копий

- Рекомендации по проверке и восстановлению

- Ролевые контрольные списки

- Пошаговый план (SOP) и план восстановления инцидента

- Дерево принятия решений (Mermaid)

- Критерии приёмки и тестовые сценарии

- Глоссарий

- Краткие заметки по совместимости и миграции

Почему простого резервного копирования недостаточно

Резервная копия — это копия ваших файлов, которая защищает от аппаратных сбоев, случайного удаления и повреждения. Однако если резервная копия хранится в открытом виде, она может стать источником утечки данных. Любой, кто получит доступ к носителю или учётной записи облака, сможет просмотреть личные фотографии, финансовые документы или корпоративные файлы.

Шифрование превращает данные в нечитаемый набор байтов, который можно расшифровать только с помощью пароля или ключа. Это снижает риск эксплуатации и ограничивает доступ даже в случае компрометации хранилища.

Важно понимать: резервное копирование защищает от потери данных; шифрование защищает от несанкционированного доступа.

Как легко зашифровать локальные резервные копии

Шифрование локальных носителей обычно реализуется через встроенные инструменты ОС или популярные утилиты. Ниже — проверенные варианты для основных платформ.

Для пользователей Windows: BitLocker

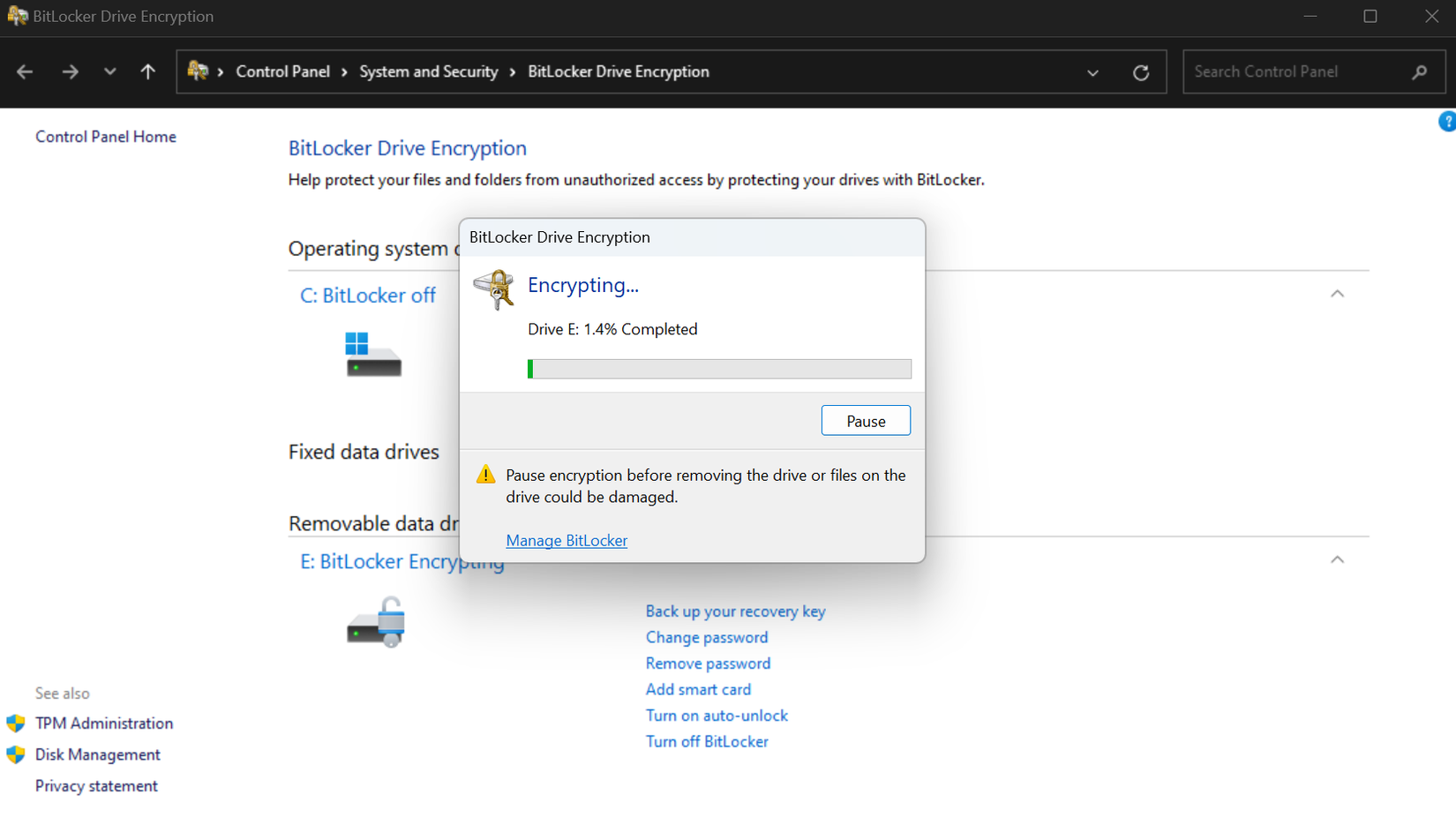

BitLocker — штатный механизм шифрования дисков в Windows (доступен в Pro/Enterprise; в Home — ограниченно). Он шифрует разделы целиком и прост в настройке.

Шаги:

- Подключите внешний жёсткий диск или USB-накопитель к компьютеру.

- Откройте «Панель управления» → «Система и безопасность» → «Шифрование диска BitLocker».

- Найдите подключённый диск в списке и нажмите «Включить BitLocker» на нужном разделе.

- Выберите способ разблокировки: пароль (парольная фраза) или смарт-карта. Рекомендуется использовать длинную парольную фразу или ключ на USB.

- Сохраните ключ восстановления: можно сохранить в файл или связать с учётной записью Microsoft. Не рекомендуется печатать ключ; храните в менеджере паролей или в безопасном офлайн-хранилище.

- Выберите режим шифрования: «Новый режим шифрования» (современные алгоритмы, Windows 10/11 и новее) или «Совместимость» (для работы с более старыми системами).

- Нажмите «Начать шифрование» и дождитесь завершения.

Что важно знать:

- После включения BitLocker диск будет отмечен значком замка и требовать пароль для доступа.

- BitLocker шифрует весь раздел; перед шифрованием убедитесь, что у вас есть резервная незашифрованная копия, если планируете менять формат.

- Для USB-накопителей работает аналогичная процедура.

Ограничения:

- BitLocker может потребовать TPM для автоматического разблокирования системного диска; для внешних дисков TPM не обязателен.

- Если вы не сохранили ключ восстановления, в случае потери пароля доступ к данным будет утрачен.

Для пользователей macOS: Disk Utility

Disk Utility (Дисковая утилита) позволяет создать зашифрованный контейнер или отформатировать внешний диск с шифрованием.

Шаги:

- Подключите внешний диск к Mac.

- Убедитесь, что диск пуст или у вас есть резервная копия: форматирование удалит данные.

- Откройте Finder → Программы → Утилиты → Disk Utility.

- В меню «Вид» выберите «Показать все устройства», чтобы видеть корневые устройства.

- Выберите корень внешнего диска (не том, а сам диск) в списке слева.

- Нажмите «Стереть».

- В поле «Схема» выберите «GUID Partition Map», а в «Формат» — «APFS (Case-sensitive, Encrypted)» или «APFS (Encrypted)» в зависимости от потребностей. Для совместимости с более старыми macOS можно использовать «Mac OS Extended (Journaled, Encrypted)».

- Задайте имя тома и придумывайте надёжный пароль; при желании сохраните подсказку и добавьте ключ в iCloud Keychain (при необходимости).

- Нажмите «Выбрать», затем подтвердите и дождитесь завершения форматирования.

Что важно знать:

- Шифрование через Disk Utility форматирует диск; заранее переместите данные.

- Восстановить доступ без пароля и без ключей Apple невозможно.

- APFS обеспечивает современное шифрование и эффективное управление данными на SSD.

Ограничения и советы:

- Сохраняйте пароль в менеджере паролей. Подсказка пароля не гарантирует восстановление, но помогает вспомнить ключ.

- Для переносимых резервных копий можно использовать зашифрованные APFS-контейнеры (образ диска), если не хочется форматировать весь носитель.

Для Ubuntu и похожих дистрибутивов: LUKS

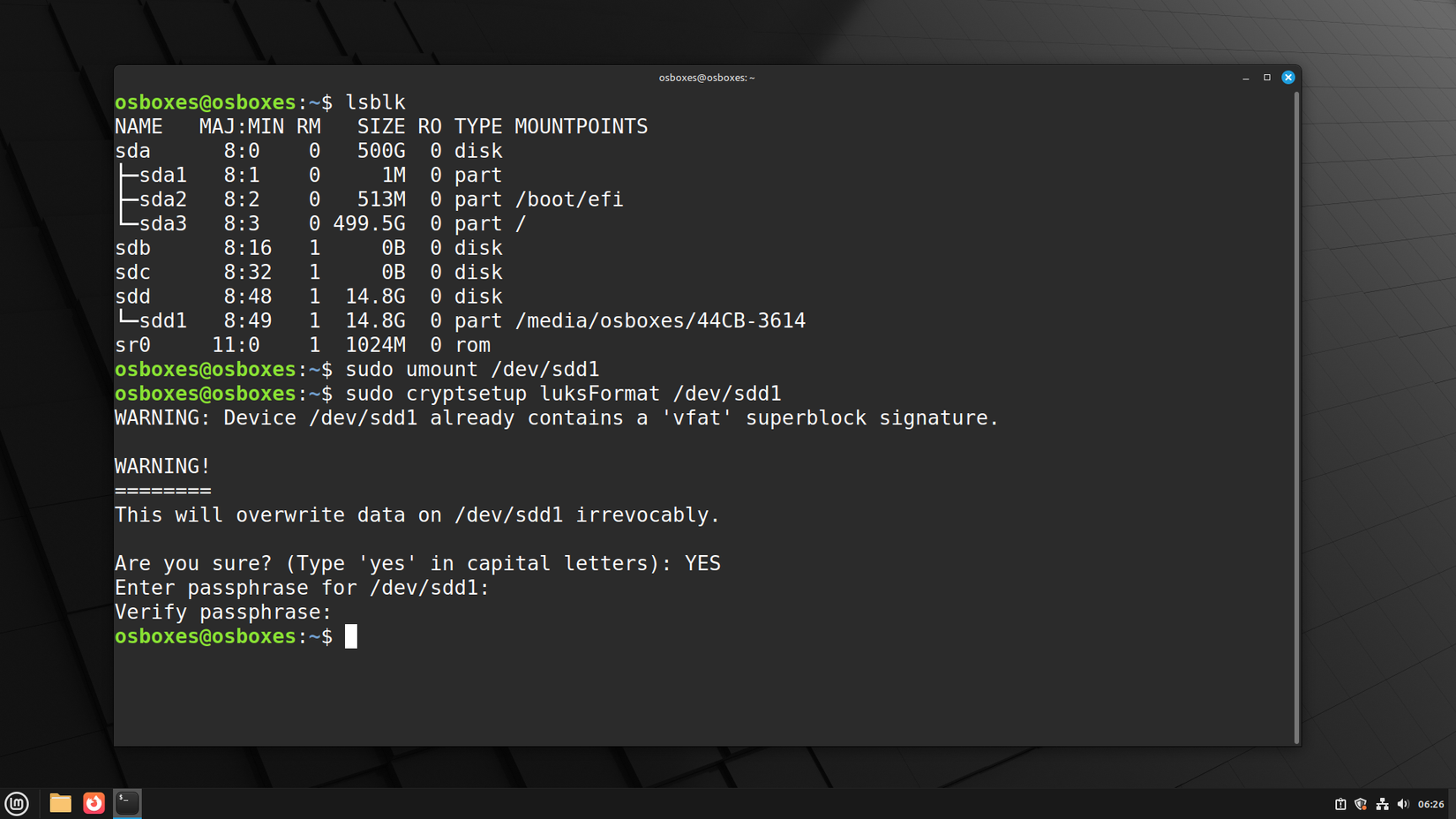

LUKS (Linux Unified Key Setup) — стандартный способ полного шифрования разделов в Linux. Управляется утилитой cryptsetup.

Шаги (терминал):

- Установите cryptsetup, если он не установлен:

sudo apt update

sudo apt install cryptsetup- Найдите устройство с помощью lsblk:

lsblkВ списке устройства будут вроде /dev/sdb, /dev/sdb1 и т.д. Определите нужный диск: например, /dev/sdb1.

- Отмонтируйте устройство (если смонтировано):

sudo umount /dev/sdb1- Создайте LUKS-контейнер и зашифруйте раздел:

sudo cryptsetup luksFormat /dev/sdb1Подтвердите вводом YES (в верхнем регистре) и задайте сложный пароль.

- Откройте зашифрованный контейнер:

sudo cryptsetup luksOpen /dev/sdb1 mydrive- Создайте файловую систему внутри открытого контейнера и смонтируйте её:

sudo mkfs.ext4 /dev/mapper/mydrive

sudo mkdir -p /mnt/mydrive

sudo mount /dev/mapper/mydrive /mnt/mydrive- После завершения работы демонтируйте и закройте контейнер:

sudo umount /mnt/mydrive

sudo cryptsetup luksClose mydriveСоветы:

- Чтобы автоматически монтировать и управлять ключами, можно использовать скрипты и systemd-таймеры, но это снижает безопасность при неверной настройке.

- Для графического интерфейса существуют утилиты вроде GNOME Disks, но терминал даёт точный контроль.

Ограничения:

- Потеря пароля/LUKS-ключа приводит к полной потере доступа.

- Тщательно документируйте процедуру в защищённом хранилище.

Как зашифровать файлы для облачных резервных копий

Облачное хранилище удобно, но часто вы не контролируете ключи и внутренние процессы поставщика. Предварительное шифрование файлов перед загрузкой даёт вам контроль над ключами и уменьшает риск утечки.

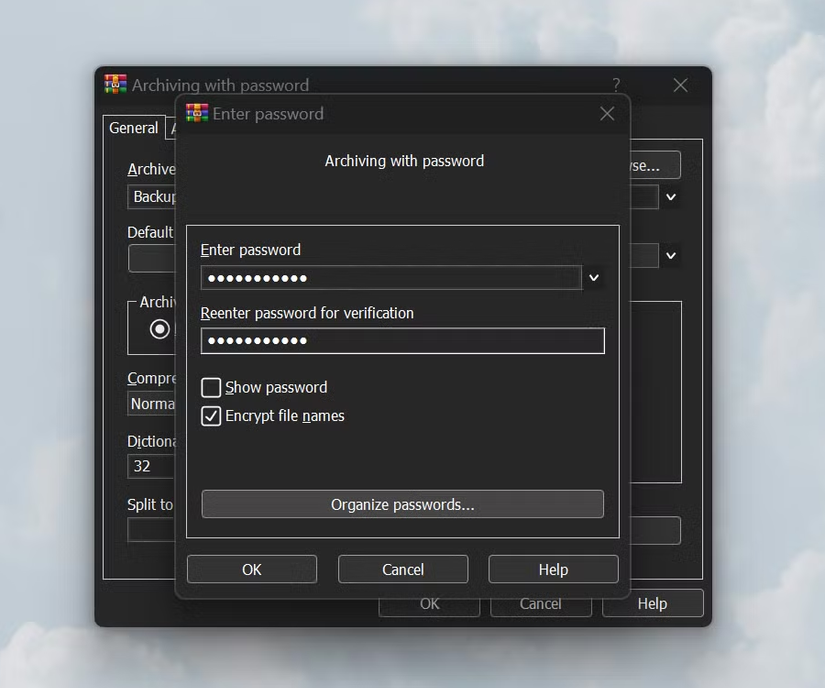

Простой вариант: архив с паролем

Компрессия файлов в зашифрованный архив — быстрый способ защитить множество файлов. Инструменты:

- Windows: 7-Zip, WinRAR

- macOS: Keka, встроенный macOS арчиватор (ограниченно)

- Linux: p7zip, zip с шифрованием, PeaZip

Рекомендации:

- Выберите файлы для архивации.

- Создайте архив и укажите пароль; при возможности используйте AES-256.

- Убедитесь, что опция шифрования заголовков (encrypt file names) включена — иначе имена файлов будут видны.

- Загрузите зашифрованный архив в облако.

Минусы:

- Надёжность шифрования зависит от выбранного пароля. Короткие пароли легко взламываются.

- Управление множеством архивов с разными паролями усложняет восстановление.

Расширенный вариант: PGP

PGP (OpenPGP) — криптографический стандарт, который используют для шифрования файлов и сообщений. Плюс — гибкость: можно шифровать для множественных получателей, подписывать файлы и управлять ключами.

Пример с Kleopatra (Windows, часть Gpg4win):

- Скачайте и установите Gpg4win/Kleopatra.

- Создайте новую пару ключей (New Key Pair): введите имя и e-mail; защитите закрытый ключ надёжной парольной фразой.

- Чтобы зашифровать файл, правой кнопкой мыши откройте Kleopatra → Sign/Encrypt → выберите файл и получателей (можно зашифровать собственным ключом).

- Введите пароль для закрытого ключа при необходимости и сохраните результат.

Преимущества:

- Поддержка асимметричного шифрования: можно шифровать так, чтобы только выбранные публичные ключи могли расшифровать.

- Подписи подтверждают целостность и автора.

Недостатки:

- Требует понимания управления ключами.

- Для массового резервного копирования может быть громоздким без автоматизации.

Что делать после шифрования резервных копий

Сам факт шифрования — это не вся стратегия. Нужно следить за доступностью, целостностью и способностью восстановить данные.

Защитите ключи и пароли

- Храните пароли и ключи в проверенном менеджере паролей с двухфакторной аутентификацией.

- Рассмотрите использование аппаратных ключей (например, YubiKey) для хранения ключей доступа.

Проверяйте носители регулярно

- Подключайте и проверяйте внешние диски минимум раз в год, чтобы предотвратить деградацию или коррозию связи.

- Для HDD: иногда запускать питание и операции чтения/записи; для SSD — контролировать SMART.

Обновляйте ПО

- Регулярно обновляйте операционные системы и программы шифрования. Поставщики выпускают патчи для уязвимостей.

Документируйте процесс

- Храните инструкцию по восстановлению (кто, что, где) в защищённом виде. Без документации восстановление может стать длительным или невозможным.

Тестируйте восстановление

- Минимум раз в полгода проводите тест восстановления: извлеките случайный архив/раздел и попробуйте расшифровать и восстановить файлы.

Разграничивайте доступ

- Доступ к ключам и паролям должен быть ограничен. Для бизнеса используйте ролевые политики и журналирование доступа.

Рекомендации по проверке и восстановлению

Короткая процедура проверки целостности и восстановления:

- Найдите зашифрованную резервную копию.

- Снимите контрольную сумму (например, SHA-256) и сравните с записанной в вашей документации.

- Попробуйте расшифровать в тестовой среде (отдельный компьютер/виртуальная машина).

- Откройте файлы и проверьте целостность данных (несколько ключевых файлов).

- Если всё в порядке — пометьте тест как пройденный и запланируйте следующий.

Совет: перед тестовым восстановлением работайте с копией резервной копии, чтобы избежать повреждения оригинала.

Ролевые контрольные списки

Ниже — сокращённые контрольные списки для трёх типичных ролей: домашний пользователь, ИТ-администратор малого бизнеса и системный администратор/DevOps.

Контрольный список — Домашний пользователь

- Выберите инструмент: BitLocker (Windows), Disk Utility (macOS), LUKS (Linux) или архив с паролем.

- Сделайте резервную копию перед шифрованием.

- Используйте длинную парольную фразу (не менее 12 символов) или менеджер паролей.

- Сохраните ключ восстановления в менеджере паролей.

- Протестируйте расшифровку с другого устройства.

- Планируйте проверку раз в 6–12 месяцев.

Контрольный список — ИТ-администратор малого бизнеса

- Определите политику шифрования для всех типов резервных копий.

- Используйте централизованные менеджеры ключей или HSM, если возможно.

- Настройте регламент хранения ключей и ротацию паролей.

- Регулярно тестируйте восстановление и документируйте результаты.

- Обеспечьте журналирование доступа к ключам.

- Обучите сотрудников процедурам восстановления.

Контрольный список — Системный администратор / DevOps

- Внедрите автоматизированные процессы шифрования для бэкап-скриптов.

- Используйте межплатформенные решения и инструменты управления ключами (KMS).

- Настройте мониторинг состояния носителей и автоматические оповещения.

- Проведите анализ угроз и сценарные учения по утечке ключей.

- Интегрируйте процессы шифрования в CI/CD при необходимости.

Пошаговый план (SOP) для шифрования новых резервных копий

Подготовка

- Выберите носитель и инструмент шифрования согласно политике.

- Сделайте контрольную незашифрованную копию и сохраните её отдельно (если возможно).

Шифрование

- Примените шифрование согласно инструкции платформы (BitLocker/Disk Utility/LUKS).

- Сохраните ключи в менеджере паролей с метаданными: дата, ответственный, место хранилища.

Верификация

- Попробуйте расшифровать тестовый файл/файловую систему и проверьте доступность.

- Рассчитайте и запишите контрольную сумму (SHA-256) для зашифрованного файла/тома.

Документация

- Обновите реестр резервных копий: название, носитель, шифрование, ключевые лица, дата.

Регламент

- Планируйте периодические тесты (ежеквартально/ежегодно).

План восстановления инцидента и откат

Сценарий: утерян пароль к зашифрованной резервной копии

Поиск резервных источников ключа

- Проверьте менеджеры паролей ответственных сотрудников.

- Проверьте защищённые офлайн-копии (за сейфом).

Если ключ не найден

- Используйте другую резервную копию (если есть) и оповестите владельца данных.

- Проанализируйте риски потери данных и уведомите заинтересованные стороны.

Восстановление после компрометации ключа (подозрение на утечку)

- Пометьте скомпрометированные резервные копии как недействительные.

- Создайте новые резервные копии и зашифруйте их с новыми ключами.

- Обновите процедуры ротации ключей и проведите расследование инцидента.

Важно: без резервных ключей восстановление зашифрованных данных математически невозможно — процесс должен предусматривать безопасное хранение ключей.

Дерево принятия решений

Ниже — простое дерево, помогающее выбрать метод шифрования в зависимости от сценария (Mermaid):

flowchart TD

A[Нужна шифрованная резервная копия?] -->|Да| B{Где хранить?}

A -->|Нет| Z[Не шифруйте, но документируйте]

B -->|Локально| C{ОС}

B -->|В облаке| D{Простота vs Безопасность}

C -->|Windows| E[BitLocker]

C -->|macOS| F[Disk Utility / APFS Encrypted]

C -->|Linux| G[LUKS]

D -->|Просто| H[Архив с паролем 'AES-256']

D -->|Максимальная безопасность| I[PGP/OpenPGP]

E --> J[Сохранить Recovery Key]

F --> K[Сохранить пароль в Keychain]

G --> L[Документировать LUKS PK]

H --> M[Шифровать имена файлов]

I --> N[Управлять ключами]Критерии приёмки и тестовые сценарии

Критерии приёмки для зашифрованной резервной копии:

- Критерий 1: Резервная копия успешно создаётся и зашифровывается без ошибок.

- Критерий 2: Доступ к данным возможен только после ввода пароля/ключа.

- Критерий 3: Процедура восстановления полностью документирована и проверена на тестовой выборке.

- Критерий 4: Ключ восстановления хранится защищённо и доступен авторизованным лицам.

Тестовые сценарии:

Создание и расшифровка

- Шаги: создать резервную копию, зашифровать, расшифровать, проверить целостность.

- Ожидаемый результат: файлы читаются корректно.

Падение целостности

- Шаги: изменить байт в зашифрованном контейнере, попытаться расшифровать.

- Ожидаемый результат: ошибка целостности; данные помечены как повреждённые.

Утечка ключа (симуляция)

- Шаги: отметить ключ как скомпрометированный, создать новую копию с новым ключом.

- Ожидаемый результат: прежняя копия выводится из обращения; новая защищена.

Мини-методология: как выбрать стратегию шифрования

- Оцените данные: критичность, чувствительность, требования соответствия (если есть).

- Выберите среду хранения: локально, облако, гибрид.

- Определите допустимый уровень риска и сложность процедур для конечных пользователей.

- Выберите инструмент: встроенный (проще) или внешний (гибче).

- Настройте процессы хранения ключей и их ротации.

- Обучите ответственных и протестируйте восстановление.

Советы по совместимости и миграции

- При выборе нового метода шифрования протестируйте его на версии ОС, которая будет использоваться для восстановления: «Новый режим шифрования» BitLocker может быть несовместим с устаревшими Windows.

- При смене файловой системы (например, с HFS+ на APFS) заранее создайте переносимый экспорт данных.

- Для облачных архивов следите за поддержкой длинных имён и метаданных: некоторые облака могут менять даты/права доступа при загрузке.

Краткая галерея крайних случаев и когда методы не работают

- Если утерян ключ восстановления и нет резервного ключа — восстановление невозможно.

- Если формат диска был изменён после шифрования без сохранения ключей — данные потеряны.

- При повреждении физического носителя (физические повреждения, деградация platters) шифрование не поможет — требуется физическое восстановление данных.

- Архивы с простыми паролями можно взломать перебором; шифрование без хорошего пароля даёт ложное чувство безопасности.

Короткий глоссарий (1‑строчно)

- Шифрование: преобразование данных в нечитаемую форму, доступную только при наличии ключа.

- Ключ восстановления: специальная строка/файл, позволяющий восстановить доступ при потере пароля.

- LUKS: стандарт шифрования дисков в Linux.

- BitLocker: средство шифрования дисков в Windows.

- APFS: файловая система Apple с поддержкой шифрования.

- PGP/OpenPGP: стандарт асимметричного шифрования для файлов и почты.

Короткие заметки по безопасности и конфиденциальности

- Храните ключи в менеджере паролей с MFA; для критичных ключей применяйте аппаратные HSM/YubiKey.

- Не храните ключи и пароли в открытых заметках или на несекурных носителях.

- Для компаний — рассмотрите использование централизованного KMS (Key Management Service) и ротацию ключей.

Социальный превью и короткое объявление

OG заголовок: Защитите резервные копии с помощью шифрования

OG описание: Простой гид по шифрованию резервных копий на Windows, macOS, Linux и в облаке. Инструкции, SOP, тесты восстановления.

Короткое объявление (120 слов): Шифрование резервных копий — ключевой шаг в защите личных и корпоративных данных. Эта статья объясняет, как быстро включить BitLocker на Windows, отформатировать зашифрованный APFS на macOS, использовать LUKS в Linux и подготовить файлы для облака с помощью зашифрованных архивов или PGP. Вы найдёте пошаговые инструкции, контрольные списки для разных ролей, план восстановления инцидента и критерии приёмки. После прочтения вы сможете внедрить надёжное шифрование, хранить ключи безопасно и проверять восстановление данных периодически.

Важно: шифрование — это только одна часть комплексной стратегии защиты данных. Комбинируйте резервное копирование, шифрование, управление ключами и регулярное тестирование для реальной устойчивости ваших хранилищ.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone