Как защитить ПК и сеть от вымогателя Ryuk

Киберпреступники используют новую форму вымогателя, ориентированную на крупные компании, чтобы получить деньги путём шифрования данных. Известно, что группа, связанная с Ryuk, получила около $4 млн (USD) за короткий период, атакуя ценные цели.

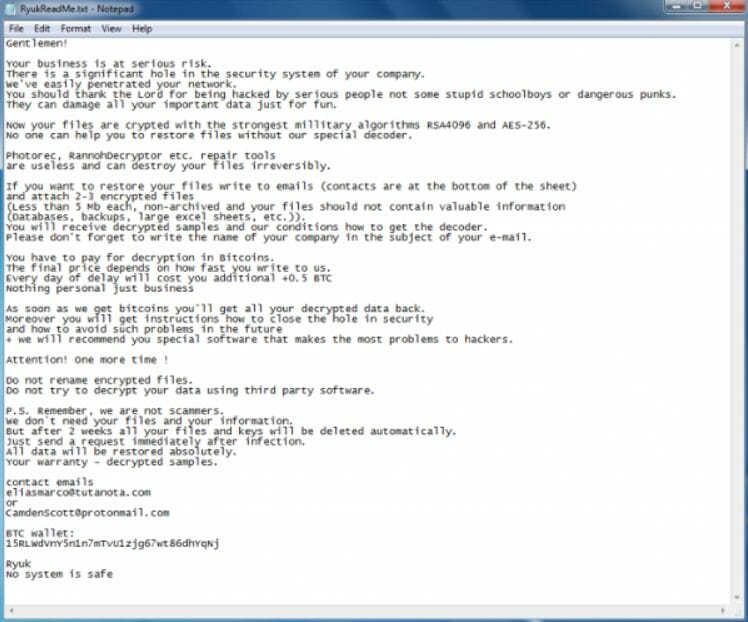

Несколько громких инцидентов произошли за последние месяцы. Ниже показан пример примечания с требованием выкупа.

Важно: сотрудники должны уметь пользоваться корпоративными средствами защиты электронной почты, а ИТ — своевременно блокировать выполнение вредоносных скриптов с помощью анти-эксплойт-технологий. Также необходимы регулярные обновления средств безопасности и сегментация сети, чтобы уменьшить последствия атаки.

Что такое Ryuk

Ryuk — семейство программ-вымогателей, которое шифрует важные файлы в сети организации и требует выкуп в криптовалюте за ключ расшифровки. Атаки Ryuk отличаются подготовкой: злоумышленники сначала проникают в сеть и остаются там длительное время, изучая инфраструктуру.

Краткое определение: Ryuk — вымогатель, требующий плату в криптовалюте за расшифровку данных.

Как работает нападение Ryuk

- Первичный компромисс часто достигается через троян TrickBot или подобные бэкдоры.

- Злоумышленники перемещаются по сети, собирают учётные данные и карты сети.

- Определяются критичные машины и хранилища данных.

- На выбранных хостах запускается шифрование. После этого жертве оставляют одну или две заметки с требованием выкупа и инструкциями по оплате (обычно в Bitcoin).

- Сообщения угрожают уничтожением файлов и увеличивают сумму выкупа: иногда к сумме добавляется пол-койна (0.5 BTC) за каждый день задержки. В одном известном эпизоде сумма, требуемая за расшифровку, оценивалась примерно в $224 000.

Злоумышленники обычно заранее оценивают финансовое состояние жертвы, чтобы установить «разумный» размер выкупа.

Признаки заражения

- Внезапная недоступность общих сетевых папок.

- Появление файлов с новыми расширениями или изменёнными именами.

- Уведомления о требовании выкупа на рабочих станциях или серверах.

- Резкий рост сетевого трафика на необычные внешние IP или подозрительные подключения RDP.

Как защитить ПК и сеть от Ryuk — практические рекомендации

1. Используйте специализированный инструмент для удаления вредоносного ПО

Установите корпоративный EDR/антивирус, который умеет обнаруживать и блокировать поведенческие признаки шифровальщиков и троянов (например, детекцию TrickBot). Такие решения помогают остановить инфекции на раннем этапе и восстановить контроль над системой.

2. Настройте резервное копирование по схеме 3-2-1 и регулярно проверяйте восстановление

- 3 копии данных (оригинал + 2 копии).

- 2 разных типа носителей (NAS, ленты, облако).

- 1 копия в отдельном физическом или логическом месте, отключённая от сети.

Резервные копии нужно тестировать: регулярные тесты восстановления гарантируют, что вы сможете вернуть сервисы без оплаты выкупа.

3. Защищайте электронную почту

- Внедрите фильтрацию на границе (SPF, DKIM, DMARC).

- Используйте решение для обнаружения фишинга и вредоносных вложений.

- Обучайте сотрудников распознавать подозрительные письма и фишинговые ссылки.

4. Блокируйте эксплойты и ограничьте выполнение скриптов

Применяйте анти-эксплойт и средства контроля исполнения (например, Application Control, блокировка PowerShell/Office макросов по умолчанию). Настройте политики групповой безопасности, чтобы запрещать исполнение неподписанных бинарников в критичных зонах.

5. Сегментируйте сеть и применяйте принцип наименьших привилегий

Разделите сеть на зоны, ограничьте доступы между сегментами и используйте брандмауэры внутри сети. Настройте ролевые учётные записи и минимальные права доступа.

6. Многофакторная аутентификация и управление учётными данными

Включите MFA для удалённого доступа и административных учётных записей. Используйте управление паролями и мониторинг аномалий входа.

7. Регулярные обновления и жесткий патч-менеджмент

Закрывайте известные уязвимости на серверах и клиентах. Планируйте экстренные патчи для критичных уязвимостей и тестируйте обновления в изолированной среде.

8. План реагирования на инциденты и отработанный runbook

Подготовьте и протестируйте пошаговый план реагирования: обнаружение, изоляция, сбор доказательств, восстановление из резервных копий и коммуникация с руководством и регулятором. Ниже — подробный runbook.

Инцидентный runbook: быстрые и последовательные шаги

- Обнаружение: подтвердите инцидент и зафиксируйте время.

- Изоляция: отключите поражённые хосты от сети (либо сегментируйте трафик).

- Сбор данных: сохраните журналы, снимки памяти и сетевые трассы для расследования.

- Оценка ущерба: определите затронутые сервисы и приоритет восстановления.

- Принятие решения: восстановление из резервных копий или переговоры (оплата — крайне нежелательна и рискованна).

- Восстановление: отмывание системы, полная переустановка ОС при необходимости, восстановление из проверенных резервных копий.

- Постинцидентный анализ: корректировка политики, обучение персонала, улучшение мониторинга.

Критерии приёмки: восстановление ключевых сервисов, подтверждение отсутствия бэкдоров, успешное восстановление из проверенных копий.

Ролевые чек-листы (коротко)

ИТ-администратор

- Отключить поражённые хосты.

- Сохранить логи и снимки.

- Запустить процедуры восстановления из последних проверенных бэкапов.

SOC / аналитик

- Проверить индикаторы компрометации (IOC).

- Проанализировать распространение в сети.

- Координировать с внешними экспертами при необходимости.

Руководство

- Активировать команду реагирования.

- Оценить бизнес-влияние и коммуникацию с клиентами/регуляторами.

Отдел резервирования данных

- Подтвердить целостность и доступность резервных копий.

- Выполнить тестовое восстановление.

Когда описанные меры могут не сработать (контрпримеры)

- Если резервные копии постоянно подключены к сети и были зашифрованы вместе с основной системой.

- Если в сети присутствует незамеченный бэкдор, который восстанавливает доступ после очистки.

- При отсутствии регулярного тестирования восстановления — даже корректно сделанные бэкапы могут оказаться непригодными.

Альтернативные и дополнительные подходы

- Модель «Zero Trust» для контроля доступа в сети.

- Изоляция критичных сервисов в контейнерах или на защищённых виртуальных сетях.

- Использование управляемых услуг бэкапа и аварийного восстановления (DRaaS).

Чек-лист усиления безопасности (без цифр)

- Включить MFA для всех удалённых доступов.

- Ограничить права администратора и регулярно пересматривать их.

- Внедрить EDR с поведенной аналитикой и автоматической изоляцией точек.

- Настроить централизованный сбор логов и корреляцию событий.

- Проводить учения по реагированию на инциденты минимум раз в год.

Краткая методология проверки готовности (mini-methodology)

- Оцените текущие бэкапы и протестируйте восстановление.

- Проведите имитацию фишинговой кампании и оцените реакцию персонала.

- Выполните аудит открытых сервисов (RDP, SMB) и закройте лишние порты.

- Включите мониторинг аномалий и проверяйте сигнатуры троянов.

Факт-бокс: ключевые числа и оценки

- Известный доход группы Ryuk: около $4 000 000 (USD) за короткий период.

- Пример механики выкупа: добавление 0,5 BTC за каждый день задержки.

- В одном случае требуемая сумма оценивалась примерно в $224 000.

(Это исторические показатели из расследований по случаям Ryuk; не используйте их как универсальную метрику для оценки риска.)

1‑строчный глоссарий

- Ryuk — вымогатель, шифрующий файлы.

- TrickBot — троян, часто используемый для первичного доступа.

- EDR — Endpoint Detection and Response, средство обнаружения на конечной точке.

- MFA — многофакторная аутентификация.

- 3-2-1 — правило резервного копирования: 3 копии, 2 носителя, 1 оффлайн.

Диаграмма принятия решения при подозрении на шифровальщик

flowchart TD

A[Обнаружено подозрительное шифрование] --> B{Можно ли изолировать хост?}

B -- Да --> C[Отключить от сети и сохранить логи]

B -- Нет --> D[Изолировать сегмент сети]

C --> E{Есть ли проверенные бэкапы?}

D --> E

E -- Да --> F[Восстановление из бэкапов]

E -- Нет --> G[Связаться с командой инцидента и юристами]

G --> H[Оценка риска оплаты выкупа 'крайняя мера']

F --> I[Проверка на бэкдоры и возобновление сервиса]

H --> IИтог и рекомендации

Ryuk остаётся опасной угрозой для компаний любого масштаба, но особенно для организаций с критичными данными. Самая эффективная защита — сочетание превентивных мер (фильтрация почты, EDR, анти-эксплойт), строгое резервное копирование и продуманная плановая реакция на инциденты. Регулярно тестируйте процедуры и вовлекайте руководство: готовность организации снижает вероятность серьёзных потерь.

Если ваша компания пострадала от Ryuk или аналогичных угроз, поделитесь опытом — это помогает сообществу улучшать практики защиты и реагирования.

Похожие материалы

Ошибки владельцев игровых ноутбуков — как их избежать

Возраст жёсткого диска: как узнать

Управление Bluetooth в Linux через bluetoothctl

Сохранить историю чата Facebook в браузере

Включение автономного режима в Chrome