Как защититься от рансомваре: превенция, подготовка и план действий

Картинка: иллюстрация нападения программ-вымогателей на компьютерную сеть

Рансомваре (ransomware) появилось в мейнстриме ещё в 2013 году и вновь активно атакует пользователей и организации. Некоторые всплески атак, например эпидемия WannaCry, показали, как быстро вредонос может распространяться и выводить из строя целые инфраструктуры. В этой статье собраны практические рекомендации по предотвращению заражений, подготовке резервных копий и действиям в случае инцидента.

Что такое рансомваре

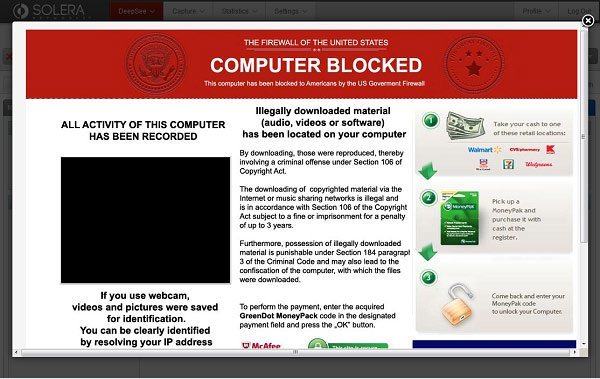

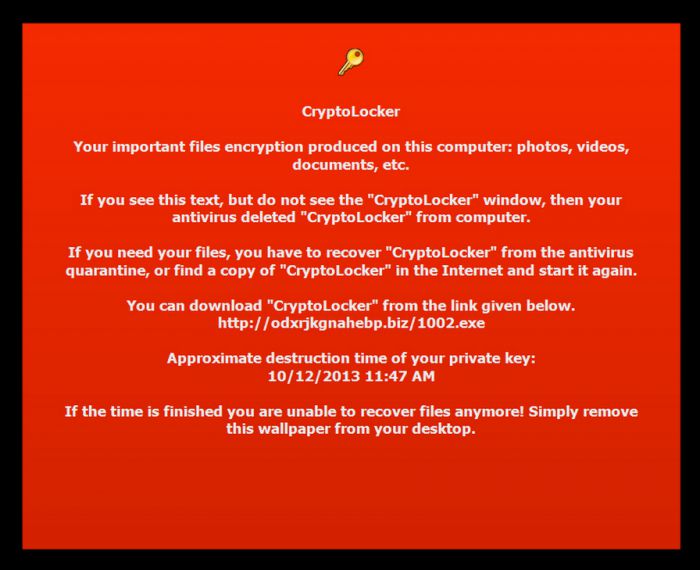

Рансомваре — это тип вредоносного ПО, который блокирует доступ к системе или шифрует файлы жертвы, а затем требует выкуп за восстановление доступа. Иногда программа просто блокирует интерфейс; чаще — шифрует данные сильными алгоритмами. Оплата не гарантирует возврат данных: злоумышленники могут не расшифровать файлы или атаковать повторно.

Кратко: шифрование + требование выкупа = потеря доступа к данным.

Картинка: уведомление о блокировке системы и требование выкупа

Важно понимать: азбука защиты — это не лечение после факта, а предотвращение и готовность.

Как распространяется рансомваре

Основные векторы распространения:

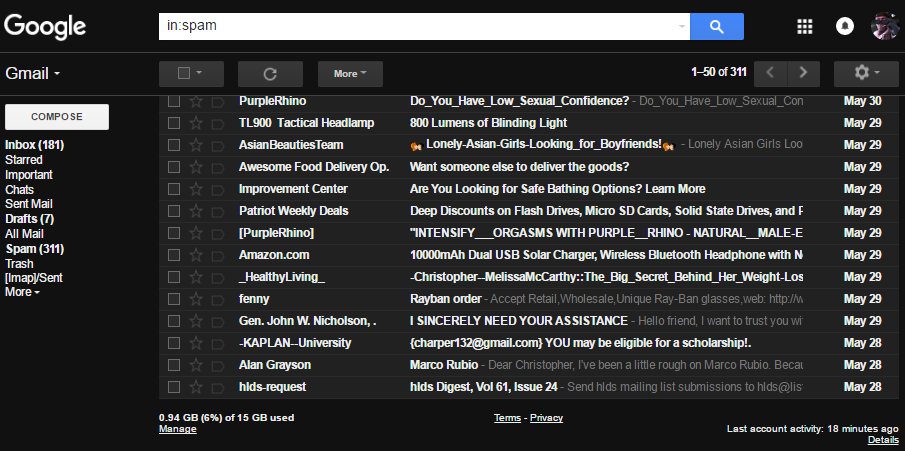

- Фишинговые письма и вложения. Зачастую вредонос маскируется под документ, счёт или системное уведомление.

- Заражённые установщики и «активаторы» из пиратских источников.

- Уязвимости в устаревших сервисах и службах (например, незащищённые SMB).

- Заражённая реклама и эксплойт-киты на ненадёжных сайтах.

Пример из истории: 12 мая 2017 года атака WannaCry использовала фишинг и уязвимость в протоколе SMB и заразила около 230 000 компьютеров в 150 странах. Этот пример показывает сочетание социальной инженерии и технической уязвимости.

Картинка: иллюстрация шифрования файлов вредоносом

Методы предотвращения (повседневные меры)

Ни одна мера не даёт 100% гарантии, но комбинация простых шагов сильно снижает риск.

- Избегайте сомнительных писем и ссылок.

- Никогда не открывайте вложения от неизвестных отправителей.

- Проверяйте адрес отправителя, подлинность домена и контекст сообщения.

- Используйте блокировщики рекламы и скриптов.

- uBlock Origin или аналогичные расширения снижают риск заражения с помощью вредоносной рекламы.

- Отключите или обновите уязвимые плагины.

- Flash и Java часто используются злоумышленниками. По возможности удалите их.

- Всегда обновляйте операционную систему и ПО.

- Обновления закрывают известные уязвимости.

- Ограничьте права пользователей.

- Работайте не под администраторской учётной записью без явной необходимости.

- Включите антивирус и эвристический анализ.

- Современные решения способны блокировать известные образцы и подозрительную активность.

Картинка: пример фишингового письма, имитирующего уведомление сервиса

Подготовка и резервное копирование (минимум три копии)

Регулярные резервные копии — ваша последняя линия обороны.

Рекомендации по резервному копированию:

- Правило 3-2-1: храните минимум 3 копии данных, на 2 разных носителях, 1 из которых оффлайн или в другом месте.

- Используйте версионные бэкапы: сохраняйте несколько версий файлов, чтобы восстановиться до состояния до заражения.

- Храните хотя бы один бэкап оффлайн (отключённый диск, съемный носитель) или с возможностью «immutable»/незаписываемого хранения.

- Регулярно проверяйте бэкапы: выполняйте пробное восстановление хотя бы раз в квартал.

Мини-методология резервного копирования — пример процедур для малого офиса:

- Ежедневно копировать критичные директории на сетевой NAS с версионностью 7 дней.

- Еженедельно снимок всех систем на внешний диск и хранить его оффлайн.

- Ежемесячно синхронизировать накопленные данные в облако с поддержкой версий.

Примеры команд (оперативные сниппеты):

- Linux (rsync):

rsync -av --delete /home/ /mnt/backup/home/- Windows PowerShell (копирование набора папок на сетевой диск):

$source = 'C:\Users\Public\Documents'

$dest = '\\backup-server\daily\PublicDocuments'

Copy-Item -Path $source -Destination $dest -Recurse -ForceКритерии приёмки

- Бэкапы выполняются автоматически и логируются.

- Пробное восстановление прошло успешно за заранее заданное время (RTO).

- Данные восстановлены без повреждений (RPO соответствует требованиям).

План реагирования при заражении (инцидент — пошагово)

- Изолируйте систему.

- Отключите заражённый компьютер от сети (Wi‑Fi, Ethernet).

- Оцените масштаб.

- Определите, какие устройства и сервисы затронуты.

- Отключите сетевые шаринги и доступы.

- Сообщите команде безопасности/администратору.

- Не платите выкуп немедленно.

- Оплата не гарантирует расшифровку и стимулирует преступников.

- Запустите процессы восстановления с проверенных бэкапов.

- Проведите форензик-расследование и устраните уязвимость.

- Обновите и усилите защиту, уведомите заинтересованные стороны.

Инцидентный план — пример для малого бизнеса (чеклист):

- Изолировать все подозрительные устройства.

- Отключить общие сетевые ресурсы.

- Идентифицировать вектор атаки.

- Выполнить восстановление из «чистой» резервной копии.

- Провести аудит и обновить политику обновлений.

Роли и обязанности (короткие чеклисты)

Домашний пользователь:

- Регулярно делайте резервные копии на внешний диск.

- Не открывайте вложения из неизвестных писем.

- Используйте антивирус и блокировщики рекламы.

IT-администратор:

- Настройте централизованные бэкапы и тестовые восстановления.

- Ограничьте привилегии пользователей.

- Внедрите сегментацию сети и мониторинг аномалий.

Менеджер/владелец бизнеса:

- Убедитесь в наличии плана восстановления и резервных копий.

- Обучите персонал базовым правилам безопасности.

- Инвестируйте в резервирование критичных сервисов.

Модель зрелости защиты (уровни)

- Начальный: нет регулярных бэкапов, обновления вручную, нет политики безопасности.

- Базовый: автоматические обновления, антивирус, простые бэкапы.

- Продвинутый: версионные бэкапы, оффлайн-копии, мониторинг, план реагирования.

- Оптимизированный: проактивный мониторинг, тренировки, тестовые инциденты, неизменяемые хранилища.

Когда профилактика не сработает — крайние случаи

- Заражение распространяется на серверы резервного копирования (плохо спроектированная архитектура бэкапов).

- Пользователь случайно запускает вредонос с правами администратора.

- Уязвимость в критичной инфраструктуре остаётся незакрытой длительное время.

В таких случаях быстрый откат на «чистую» оффлайн‑копию и форензик‑расследование решают проблему.

Пример принятой практики (что работает на практике)

- Автоматические ежедневные бэкапы + еженедельные оффлайн-копии.

- Ограничение прав пользователей и отказ от запуска исполняемых файлов из почты.

- Постоянное обучение сотрудников: симуляции фишинга и регулярные напоминания.

Цитата эксперта по кибербезопасности: «Лучшее шифрование — это способность восстановить данные из резервной копии. Инвестиции в резервирование и процессы часто окупаются быстрее, чем попытки платить вымогателям».

Заключение

Рансомваре остаётся одной из серьёзных угроз, но её сила уменьшается, если применять простые и системные меры: осторожность с почтой и браузером, своевременные обновления, ограничение прав и надёжные резервные копии. Подготовьте план действий заранее, тестируйте бэкапы и не полагайтесь на одно средство защиты.

Вопрос читателям: сталкивались ли вы с рансомваре? Какие меры помогли или не помогли в вашей ситуации? Поделитесь опытом в комментариях.

Резюме:

- Предотвращение важно, но не заменяет резервные копии.

- Применяйте правило 3-2-1 и проверяйте восстановление.

- Имея план реагирования, вы сократите простои и убытки.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone