Фильтрация безопасности групповой политики в Windows: что это и как настроить

Важно: неправильно настроенная фильтрация может полностью блокировать применение политики. Всегда проверяйте права в вкладке «Delegation» и тестируйте изменения на отдельной OU перед развёртыванием в продакшн.

К чему стремится эта статья

Цель — дать практическое руководство по фильтрации безопасности GPO: понятное определение, пошаговые инструкции, типичные ошибки и способы диагностики, чек-лист для администраторов и краткий глоссарий.

Что такое фильтрация безопасности

Фильтрация безопасности в Group Policy — это функция Active Directory, которая определяет, к каким объектам (пользователям или компьютерам) будет применяться конкретный Group Policy Object (GPO). Проще: GPO можно назначить на контейнер (например, домен или OU), но с помощью фильтрации безопасности ограничить применение только выбранными группами или учетными записями.

Определение в одну строку: фильтрация безопасности = набор прав Read + Apply для конкретных объектов (пользователей/компьютеров/групп), управляющий фактическим применением GPO.

Для чего нужна фильтрация безопасности

Фильтрация безопасности помогает:

- ограничивать воздействие GPO на нужные группы или машины;

- создавать более гибкие политики без копирования GPO под каждый сценарий;

- сокращать риски ошибок и непреднамеренных изменений настроек для всех аутентифицированных пользователей.

Кратко преимущества:

- позволяет делать «таргетинг» настроек;

- уменьшает количество GPO в инфраструктуре;

- упрощает управление разрешениями на уровне Delegation.

Когда фильтрация может не сработать

- Если в структуре OU есть блокирующие наследование (Block Inheritance) — GPO может не примениться.

- Если у учетной записи отсутствуют права Read и Apply (включая права наследуемые через группы).

- Если используются WMI-фильтры, которые исключают целевые машины.

- При проблемах репликации Active Directory политики могут задерживаться.

Мини-методология настройки — быстрый план действий

- Планируйте: определите, какие пользователи/компьютеры должны получить настройки.

- Создайте GPO и привяжите его к OU/домену (по необходимости).

- Настройте Security Filtering — удалите Authenticated Users, добавьте нужную группу.

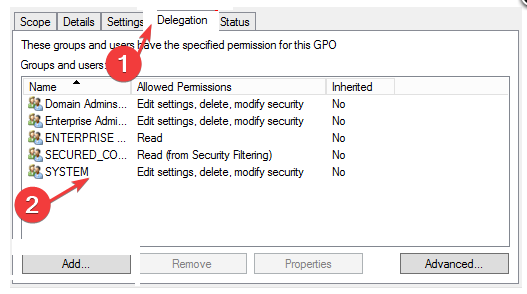

- Проверяйте права в Delegation (Read + Apply Group Policy).

- Тестируйте на тестовой OU/машине.

- Мониторьте применение (gpresult /r, Event Viewer, RSOP).

Как настроить фильтрацию безопасности в Group Policy

Перед началом: убедитесь, что вы вошли под учетной записью администратора и что у вас есть доступ к GPMC. Если вы работаете в среде Windows с ограничениями, обновите систему и будьте готовы загрузиться в безопасном режиме при необходимости.

1. Через Group Policy Management Console (GPMC)

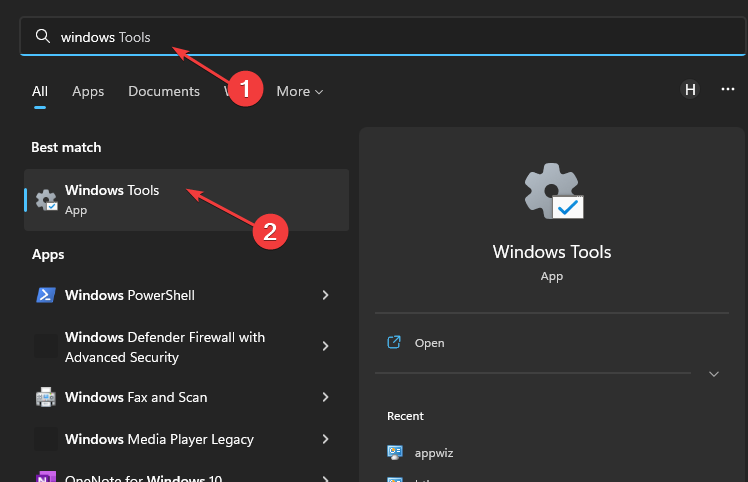

- Нажмите Windows + R, чтобы открыть приложение Run.

- Введите

gpmc.mscи нажмите Enter, чтобы открыть Group Policy Management Console. - В дереве слева найдите контейнер с нужным Group Policy Object и выберите его.

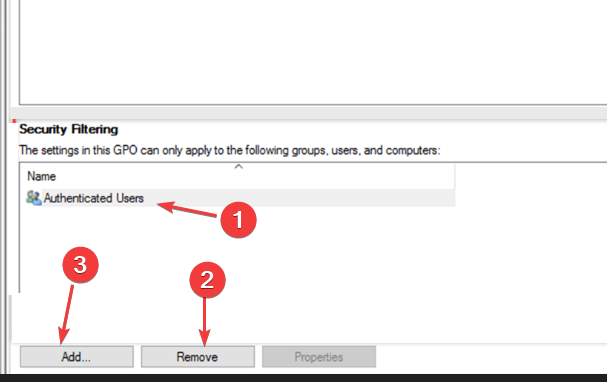

- Перейдите на вкладку Scope и внизу найдите секцию Security Filtering.

- По умолчанию там будет группа Authenticated Users. Выберите её и нажмите Remove, если нужно ограничить применение.

- Нажмите Add и введите имя пользователя, компьютера или группы, которым должна применяться политика. Нажмите OK.

- После добавления объектов перейдите на вкладку Delegation и убедитесь, что выбранным объектам разрешено Read и Apply group policy.

- Проверьте результат на одной контролируемой машине (см. раздел «Диагностика»).

Примечание: если в секции Security Filtering присутствует только Authenticated Users, GPO будет применяться ко всем аутентифицированным объектам в зоне применения (домен/OU).

2. Привязка GPO к OU (Organization Unit)

- Войдите под администратором на контроллер домена или рабочую станцию с доступом GPMC.

- Откройте Windows Tools и запустите Group Policy Management.

- В дереве GPMC найдите нужное OU, щёлкните по нему правой кнопкой и выберите Link an existing GPO.

- В списке Group Policy Objects выберите нужный GPO и подтвердите OK.

Привязка GPO к OU — хорошая практика: так проще управлять областью применения и тестировать изменения на подразделениях, прежде чем распространять их на весь домен.

Диагностика и проверка применения политики

- На клиенте запустите в командной строке: gpresult /r и посмотрите, какие GPO применяются.

- Используйте команду gpupdate /force для немедленного обновления политик.

- Проверьте журналы Event Viewer → Applications and Services Logs → Microsoft → Windows → GroupPolicy.

- Используйте утилиту RSOP.msc для визуального отображения конечного набора политик (Resultant Set Of Policy).

Типичные ошибки и способы их устранения

Ошибка: GPO не применяется к нужной машине.

- Проверка: убедитесь, что машина находится в OU, где привязан GPO, и что у неё есть права Read + Apply.

- Проверка: проверьте WMI-фильтры и параметр Block Inheritance.

Ошибка: изменения видны не сразу.

- Причина: период обновления политик; используйте gpupdate /force и проверьте репликацию AD.

Ошибка: политики применяются к слишком многим объектам.

- Причина: оставлена группа Authenticated Users. Решение: заменить на более узкую группу безопасности.

Альтернативные подходы

- Item-level targeting в Preferences — полезно для более тонкого таргетинга внутри одного GPO (настройки в Preferences → Common → Item-level targeting).

- Loopback processing — применимо, если нужно применять пользовательские политики в зависимости от компьютера (например, в киосках).

- Security Filtering + WMI Filters — комбинируйте для фильтрации по атрибутам ОС или оборудования.

- Сегментация через отдельные OU и делегирование управления — повышает предсказуемость и упрощает тестирование.

Когда не следует использовать фильтрацию безопасности

- Если требуется применить политику ко всем пользователям/ПК в зоне применения — проще не трогать Authenticated Users.

- Если нужны сложные условия (например, приложения, подключение по сети, атрибуты инвентаря), лучше использовать Item-level targeting или дополнительный механизм управления конфигурациями.

Чек-лист администратора перед внесением изменений

- Есть план и список целевых групп/машин.

- Есть тестовый OU и тестовые клиенты.

- Удалён Authenticated Users, добавлена узкая группа.

- Делегированным объектам выставлены права Read и Apply.

- Проверена репликация AD и журналы событий.

- Выполнен gpupdate /force и проверен gpresult на тестовых машинах.

Роль-based чек-лист: для администратора безопасности

- Убедиться, что политика не раскрывает лишние права.

- Проверить, что члены групп имеют минимально необходимые права.

- Документировать изменения в системе управления конфигурациями.

- План отката: вернуть предыдущую версию GPO или временно отключить привязку.

Пример сценариев: когда фильтрация полезна

- Внедрение новой политики блокировки USB только для бухгалтерии.

- Применение политики Power Plan только к рабочим станциям отдела разработки.

- Тестовая настройка: сначала применить GPO к тестовой группе, затем расширить область применения.

Критерии приёмки

- GPO применён только к указанным группам/учетным записям.

- На тестовых машинах изменения видны и не ломают базовую работоспособность.

- Журналы Event Viewer не содержат критичных ошибок, связанных с применением GPO.

Краткий глоссарий

- GPO — объект групповой политики.

- GPMC — консоль управления групповыми политиками (Group Policy Management Console).

- OU — организационное подразделение (Organization Unit).

- Authenticated Users — встроенная группа всех аутентифицированных пользователей.

- WMI-фильтр — фильтр, задаваемый на основе свойств Windows Management Instrumentation.

Быстрый пример диагностики (шаги)

- На клиенте выполните gpresult /r и проверьте, отображается ли нужный GPO.

- Если нет — проверьте вкладки Scope → Security Filtering в GPMC.

- Проверьте Delegation и убедитесь в наличии прав Read + Apply.

- Посмотрите Event Viewer на предмет ошибок GPO.

Решение проблем — план отката

- Если политика вызывает проблемы, быстрое решение — отключить привязку GPO к OU или удалить цель из Security Filtering. Также можно временно вернуть Authenticated Users, чтобы восстановить предыдущее поведение.

Mermaid: простая диаграмма принятия решения

flowchart TD

A[Нужно применить GPO?] --> B{Применение ко всем?}

B -- Да --> C[Оставить Authenticated Users]

B -- Нет --> D{Применить к группе?}

D -- Да --> E[Добавить группу в Security Filtering и дать Read+Apply]

D -- Нет --> F{Нужен тонкий таргетинг?}

F -- Да --> G[Использовать Item-level targeting или WMI-фильт]

F -- Нет --> H[Пересмотреть дизайн OU/делегирование]Замечания по безопасности и соответствию

- Избегайте использования персональных учетных записей в Security Filtering; лучше использовать глобальные или универсальные группы безопасности.

- Документируйте, какие группы имеют Apply-права, чтобы упростить аудит.

Примеры команд для проверки

- gpupdate /force — принудительное обновление политик.

- gpresult /r — показать применённые политики для текущего пользователя/машины.

- rsop.msc — графический RSoP.

Резюме

Фильтрация безопасности в GPO — мощный инструмент для таргетинга настроек в Active Directory. При правильной настройке она снижает количество дублирующих GPO и упрощает управление. Ключевые шаги: планирование, привязка GPO к сути OU, удаление Authenticated Users при необходимости, добавление нужных групп и проверка прав Read + Apply через вкладку Delegation. Всегда тестируйте изменения и имейте план отката.

Если у вас остались вопросы или нужны примеры для конкретного сценария (киоск, VDI, серверная ферма), опишите окружение — я помогу составить пошаговый план.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone