Создание и удаление AWS CloudTrail

Краткое описание

AWS CloudTrail собирает события, связанные с действиями в аккаунте AWS: вызовами API, действиями IAM-пользователей, ролей и сервисов. По умолчанию в консоли доступна история событий за 90 дней. Чтобы хранить более старые записи, нужно создать Trail и указать хранилище — обычно S3-бакет.

Важно: CloudTrail не заменяет мониторинг в реальном времени (CloudWatch, EventBridge), но служит незаменимым источником для аудита и расследований.

Предварительные требования

- Активный аккаунт AWS. Если его нет — создайте.

- Базовое понимание S3-бакетов: создание, права доступа и политики версий/шифрования.

Что мы сделаем

- Войдём в AWS Management Console.

- Создадим Trail и укажем S3-бакет для логов.

- Проверим создание и содержимое S3.

- При необходимости удалим Trail.

Вход в AWS

Перейдите на страницу входа AWS и авторизуйтесь под учетной записью с правами на CloudTrail и S3.

После успешного входа откроется AWS Management Console.

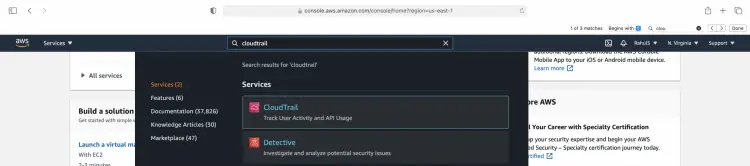

Создание Trail — пошагово

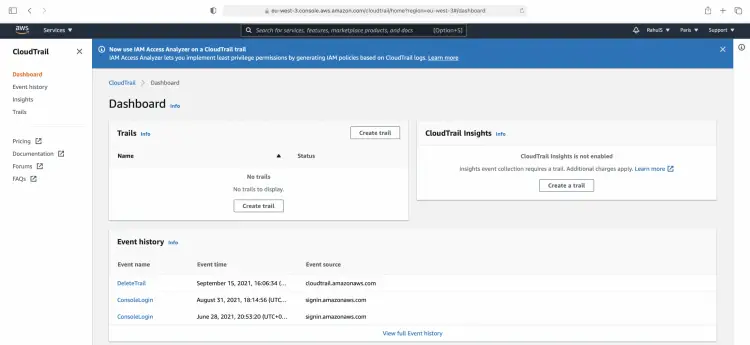

- В строке поиска консоли введите CloudTrail и перейдите в сервис CloudTrail.

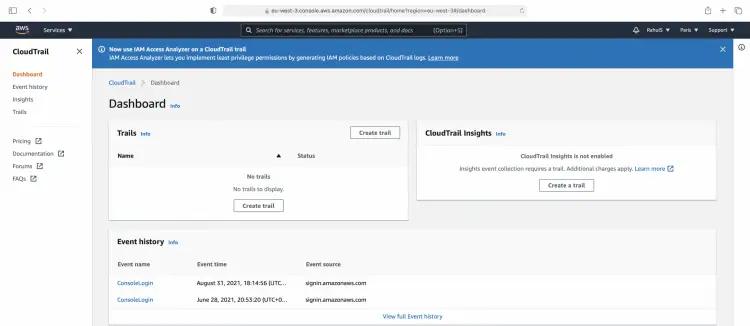

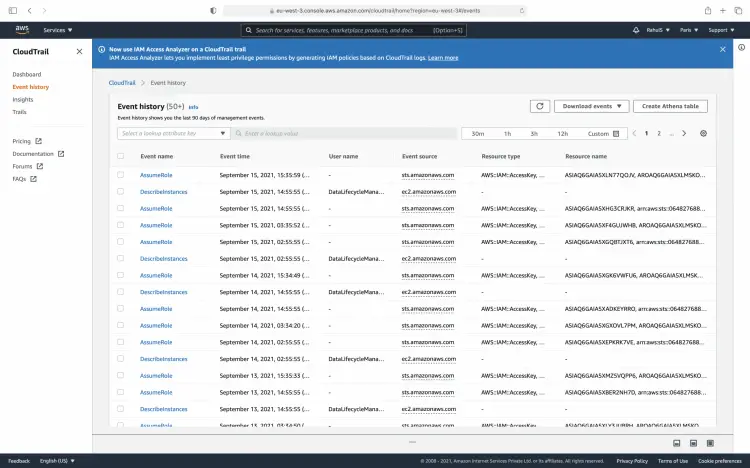

- На дашборде CloudTrail вы увидите обзор, историю событий и кнопки для создания Trail. Обратите внимание на раздел “Event History” — он хранит историю только за 90 дней.

- История событий (Event History) полезна для быстрых поисков последних 90 дней. Для длительного хранения создайте Trail.

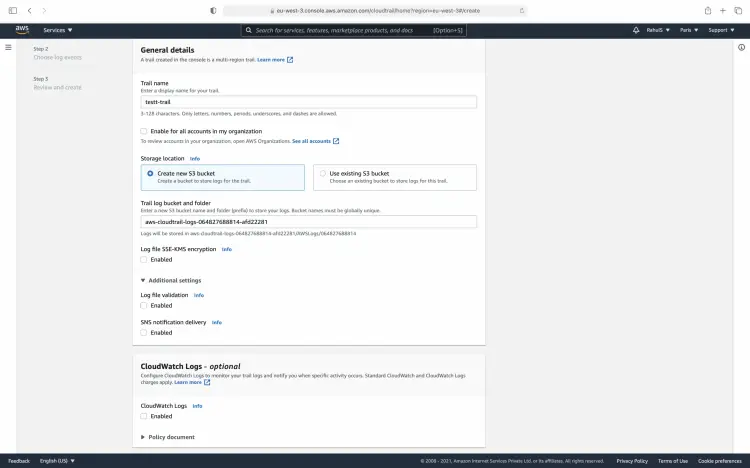

- Нажмите Create Trail.

- Заполните общие параметры: имя Trail и S3-бакет, куда будут помещаться логи. Можно создать новый бакет или указать существующий. При необходимости задайте теги для управления и биллинга.

Примечание: рекомендуется включить шифрование объектов S3 и версионирование бакета для защиты и удержания записей.

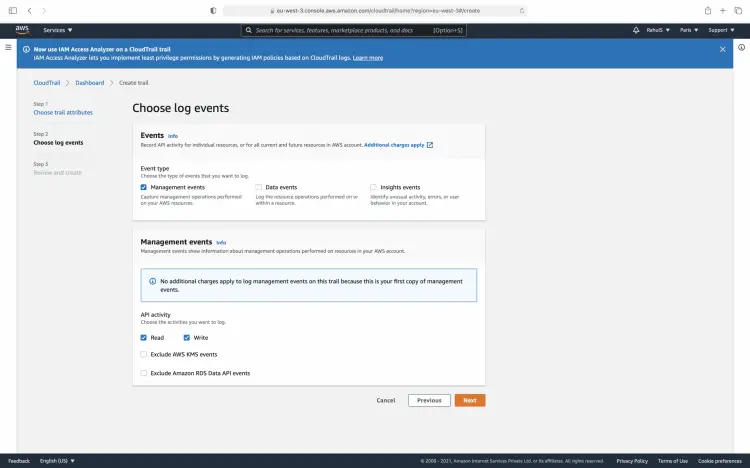

- Выберите типы событий, которые хотите сохранять: management events (операции с ресурсами), data events (например, S3-объекты, Lambda invoke), и/или Insights events. Выбор влияет на объём логов и стоимость хранения.

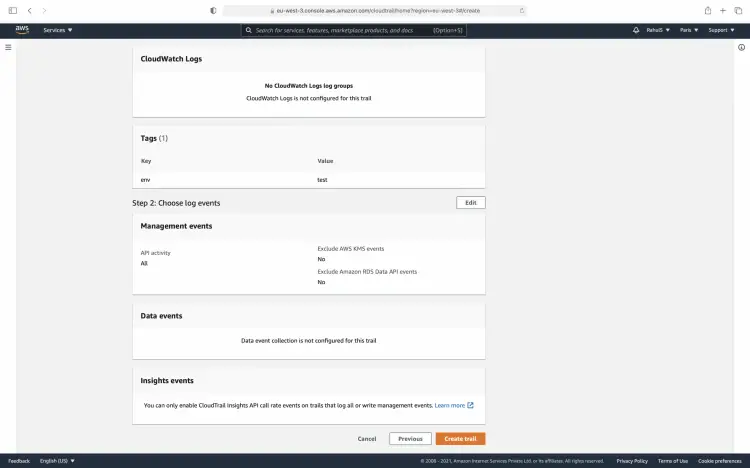

- Проверьте конфигурацию и нажмите Create.

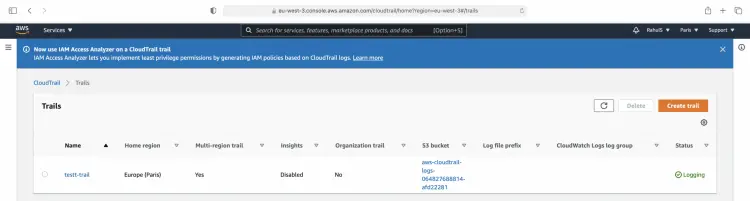

- После создания Trail его статус будет “Logging” — это означает, что новые события начнут попадать в указанный S3-бакет.

- Перейдите в указанный S3-бакет и убедитесь, что CloudTrail создал структуру папок и начал записывать события.

Важно: лог-файлы обычно организованы по годам/месяцам/датам, благодаря чему удобно искать по времени.

Удаление Trail

Если Trail был создан для теста, его можно удалить.

- В списке Trail отметьте нужный трейс и нажмите Delete.

- Подтвердите удаление. После удаления Trail нельзя восстановить его конфигурацию — но файлы, уже записанные в S3, останутся, если вы их не удалили.

Примечание: удаление Trail прекращает дальнейшую запись в S3, но исторические объекты в бакете остаются.

Мини-методология: как безопасно внедрять CloudTrail в аккаунт

- Создайте отдельный S3-бакет под логи и включите шифрование SSE-KMS.

- Настройте IAM-политику, разрешающую только CloudTrail писать в бакет.

- Включите версионирование бакета и MFA Delete, если это критично для хранения.

- Настройте lifecycle-правила для архивации старых логов в Glacier или их удаления по политике хранения.

- Подключите логи CloudTrail к сервисам анализа: Athena для ad-hoc-запросов, EventBridge/CloudWatch для оповещений.

Роли и чек-лист при внедрении (кто что делает)

- Администратор безопасности: создаёт S3-бакет, включает шифрование и версии, задаёт политики доступа.

- CloudOps/DevOps: создаёт Trail, проверяет уровень логирования, интегрирует с Athena/CloudWatch.

- Инженер разработки: проверяет, что нужные data events включены для критичных сервисов (S3, Lambda).

- Аудитор: верифицирует, что события записываются и доступны для анализа.

Чек-лист перед созданием Trail:

- Есть отдельный S3-бакет для логов.

- Шифрование и версионирование включены.

- IAM-политики ограничивают доступ к логам.

- Определены типы событий для записи.

- Настроены lifecycle-правила хранения.

Критерии приёмки

- Trail в статусе Logging.

- В S3-бакете появились лог-файлы CloudTrail с корректными префиксами времени.

- Логи содержат записи об ожидаемых событиях (проверка через Event History или Athena).

- Права доступа к бакету соответствуют политике безопасности.

Тесты и контрольные проверки

- Сгенерируйте тестовое действие (например, создание/удаление S3-объекта).

- Через несколько минут найдите событие в S3 или в Event History.

- Выполните выборку через Athena или скачайте файл и проверьте JSON-поля: eventTime, eventSource, eventName, userIdentity.

Когда CloudTrail не подходит или ограничен

- Не подходит для мониторинга в реальном времени — для этого используйте CloudWatch/CloudWatch Alarms и EventBridge.

- Data events (например, доступ к объектам S3) генерируют много данных и могут значительно увеличить объём хранения и стоимость.

- CloudTrail логирует API-вызовы, но не захватывает сетевой трафик или содержимое приложений.

Альтернатива/дополнение: Amazon CloudWatch, AWS Config и VPC Flow Logs дополняют аудит и мониторинг.

Рекомендации по безопасности и хранению

- Шифруйте логи с помощью KMS и ограничьте доступ к ключам.

- Включите версионирование и, при необходимости, MFA Delete на бакете.

- Используйте lifecycle-правила: перевод в Glacier для долгосрочного хранения, удаление по политике ретенции.

Быстрое руководство при инциденте

- Убедитесь, что Trail активен и логи пишутся.

- Соберите релевантные объекты из S3 за интересующий период.

- Используйте Athena или локальные инструменты для фильтрации по userIdentity, eventName и sourceIPAddress.

- Сохраните выборку и включите временные оповещения на EventBridge/CloudWatch для похожих событий.

Решение: нужно ли создавать Trail? (диаграмма)

flowchart TD

A[Нужно сохранять логи дольше 90 дней?] -->|Да| B[Создать Trail и указать S3]

A -->|Нет| C[Остаться на Event History]

B --> D{Нужны data events?}

D -->|Да| E[Включить data events 'S3, Lambda']

D -->|Нет| F[Оставить только management events]

E --> G[Настроить шифрование и lifecycle]

F --> GЧастые ошибки и как их избежать

Ошибка: указать S3-бакет без прав записи для CloudTrail.

Решение: используйте рекомендованную CloudTrail IAM-политику для записи в бакет.Ошибка: не включить шифрование KMS.

Решение: включите SSE-KMS и ограничьте доступ к ключам.Ошибка: включить data events без оценки объёмов.

Решение: протестируйте на малом наборе ресурсов и оцените рост объёмов логов.

Короткое резюме

CloudTrail — ключевой инструмент для аудита и расследований в AWS. Создание Trail позволяет хранить события дольше 90 дней в S3 и анализировать их через Athena или сторонние инструменты. Перед созданием определите типы событий, настройте S3 (шифрование, версии, политики доступа) и протестируйте поиск нужных событий.

Важно: удаление Trail останавливает запись, но не удаляет уже записанные файлы в S3. Всегда документируйте политики хранения и доступ.

Полезные действия после внедрения

- Интегрировать логи с Amazon Athena для ad-hoc-запросов.

- Настроить оповещения в CloudWatch при критичных событиях.

- Регулярно проверять права доступа к S3-бакету и KMS-ключам.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone