Руководство по ошибкам OAuth2: причины и решения

Разработчики и инженеры часто сталкиваются с ошибками при внедрении OAuth2 для безопасного доступа к ресурсам. Ошибки могут быть следствием неправильной регистрации клиента, опечаток в параметрах, несоответствия redirect URI, проблем с правами доступа или несовместимых параметров запроса.

В этом руководстве мы разберём типичные ошибки, источники их возникновения и практические шаги по диагностике и устранению. Включены чеклисты, плейбук инцидента, диаграмма принятия решений, тест‑кейсы и краткий глоссарий.

Как исправлять распространённые ошибки OAuth2?

Ниже перечислены наиболее частые ошибки, с которыми вы столкнётесь, и подробные инструкции для каждой.

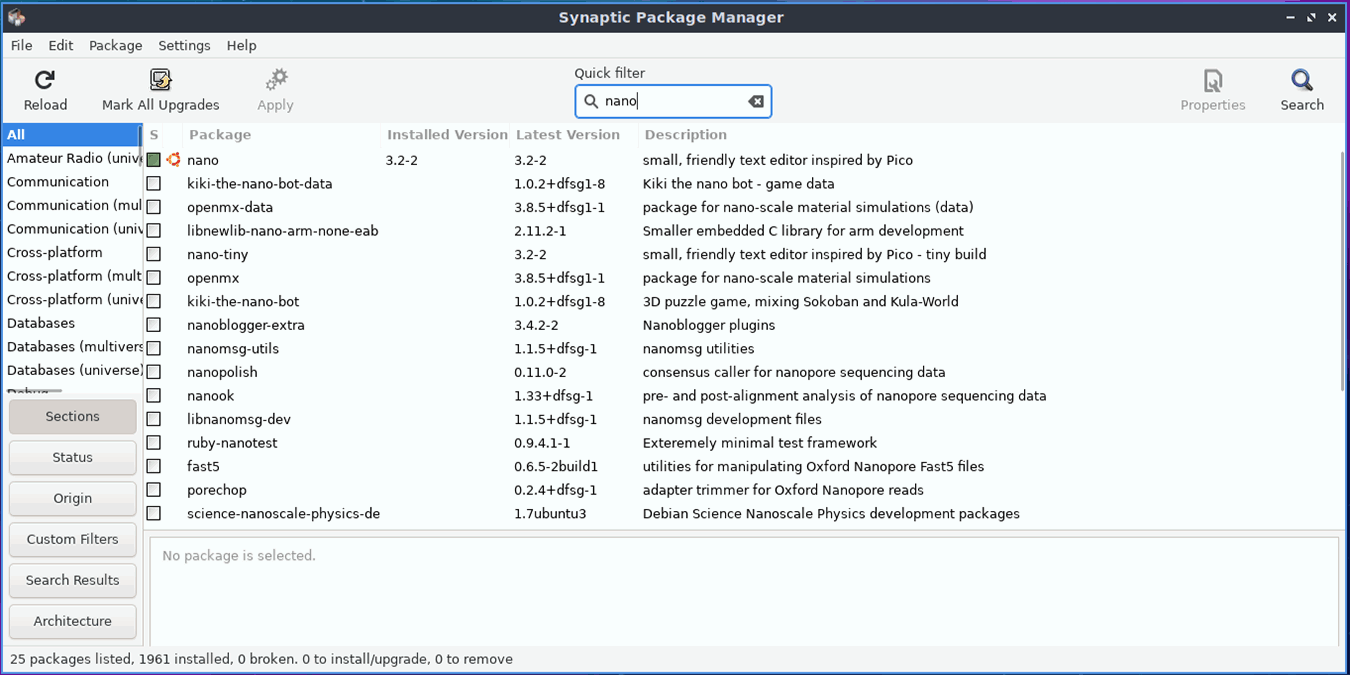

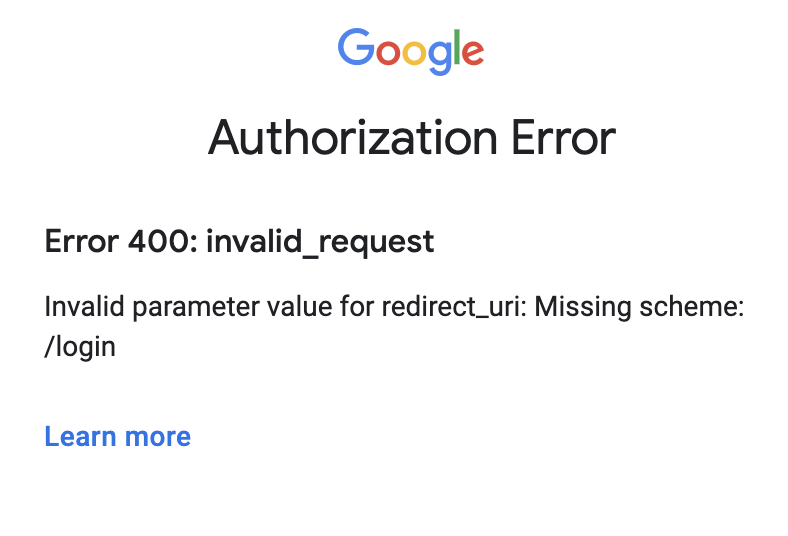

1. invalid_request

Что означает: ошибка invalid_request появляется, когда в авторизационном запросе отсутствует обязательный параметр, параметр дублируется, имеет недопустимое значение или сам запрос повреждён.

Почему возникает: опечатки в параметрах, неправильная кодировка, некорректные URL или лишние символы.

Шаги для устранения:

- Проверьте обязательные параметры: client_id, response_type, redirect_uri, scope — все должны быть в правильном регистре и формате.

- Убедитесь, что redirect_uri совпадает точно с зарегистрированным (включая завершающий слэш и параметры запроса, если они есть).

- Проверьте кодировку параметров (URL encoding), используйте HTTPS в запросах и убедитесь, что запрашиваемый scope поддерживается сервером авторизации.

- Включите подробный лог запросов и ответов — проверьте тело запроса и заголовки.

Контрольный чеклист:

- client_id совпадает с регистрацией

- response_type корректен для выбранного flow

- redirect_uri полностью совпадает с зарегистрированным

- scope указан и поддерживается

- все параметры корректно закодированы

Пример корректного запроса авторизации (Authorization Code):

GET /authorize?response_type=code&client_id=abc123&redirect_uri=https%3A%2F%2Fexample.com%2Fcallback&scope=read%20write HTTP/1.1

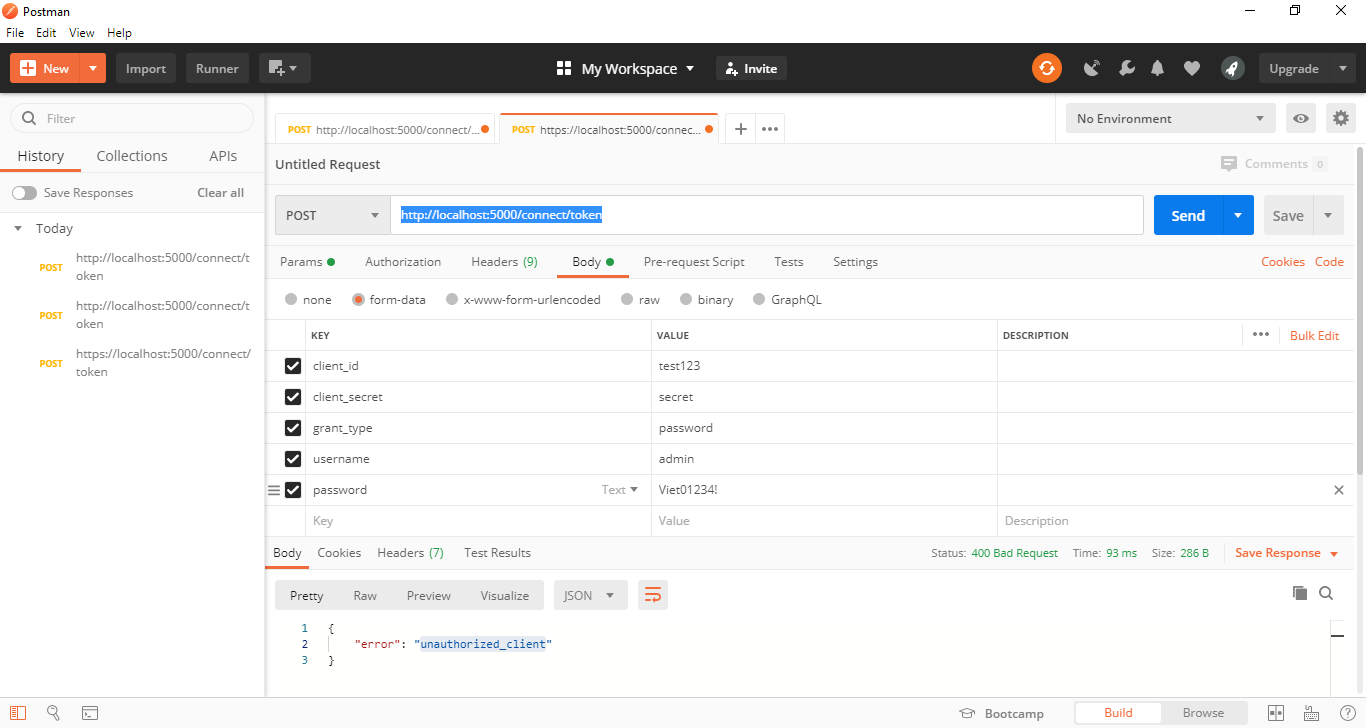

Host: auth.example.com2. unauthorized_client

Что означает: сервер авторизации не позволяет клиенту запрашивать токен — либо клиент не зарегистрирован, либо ему запрещён используемый grant type.

Почему возникает: не те client_id/client_secret, клиент отключён, или разрешён не тот grant type.

Шаги для устранения:

- Проверьте client_id и client_secret — убедитесь в их точности.

- Убедитесь, что клиент зарегистрирован и имеет статус Active; проверьте, разрешён ли используемый grant type (authorization_code, client_credentials, implicit и т. д.).

- Подтвердите, что redirect_uri отправляется как один из зарегистрированных значений.

Дополнительные проверки:

- Проверьте панель администрирования OAuth‑провайдера на предмет ограничений по типам клиентов.

- Убедитесь, что протокол и версия OAuth поддерживаются сервером авторизации.

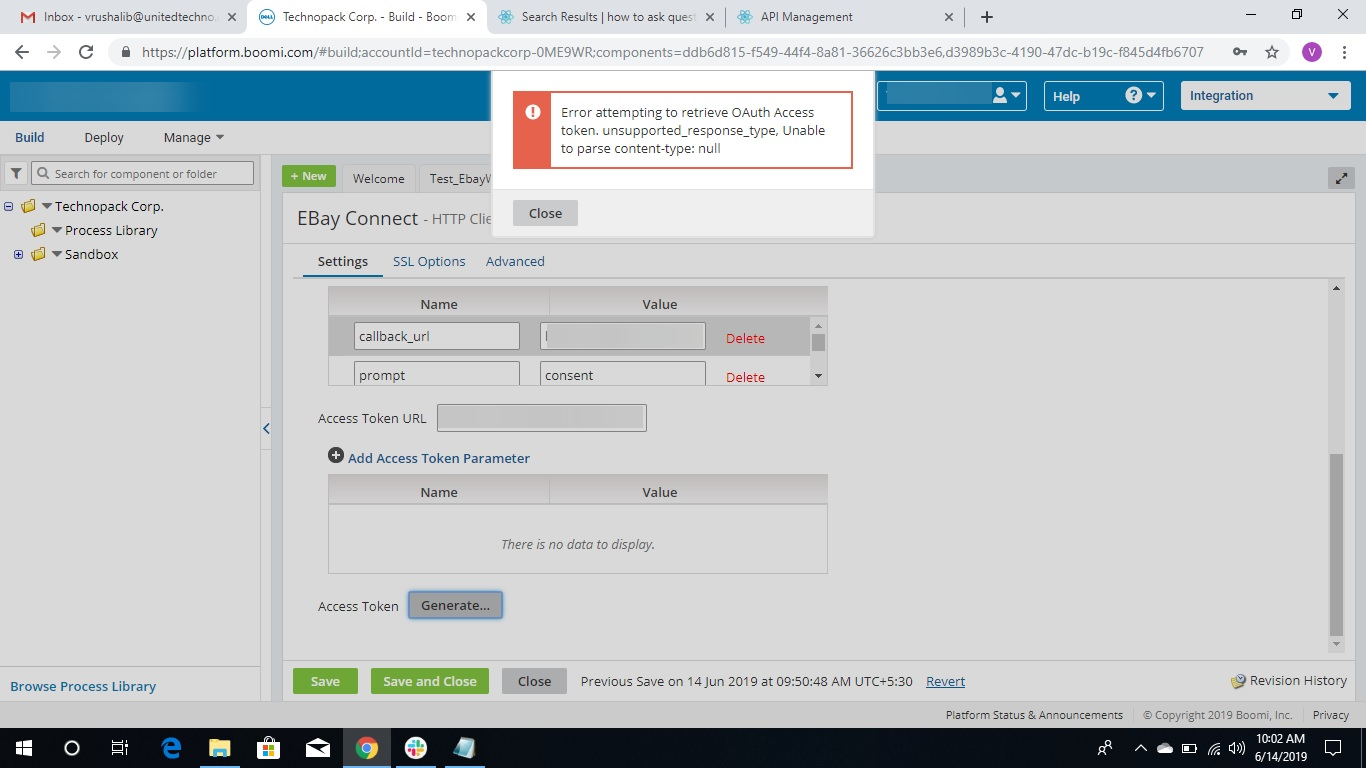

3. unsupported_response_type

Что означает: запрошенный response_type не поддерживается сервером авторизации.

Почему возникает: использован неверный response_type для выбранного потока, опечатка или устаревший параметр.

Шаги для устранения:

- Проверьте, что response_type соответствует документации (например, response_type=code для Authorization Code Flow).

- Сверьте поддержку response_type у провайдера и привязку к grant type.

- Убедитесь, что клиент разрешён выполнять выбранный response_type.

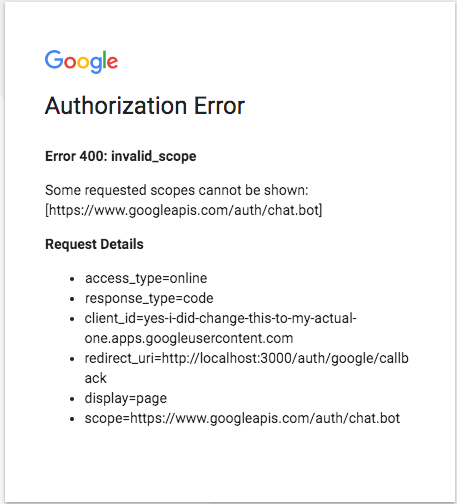

4. invalid_scope

Что означает: указанный scope не распознаётся сервером авторизации или не разрешён для клиента.

Почему возникает: опечатки в именах scope, неправильное разделение нескольких scope, отсутствие прав у пользователя.

Шаги для устранения:

- Проверьте допустимые scope в документации провайдера.

- Если указываете несколько scope, разделяйте их пробелом (scope1 scope2).

- Убедитесь, что клиент зарегистрирован с разрешением на требуемые scope и что пользователь имеет соответствующие права.

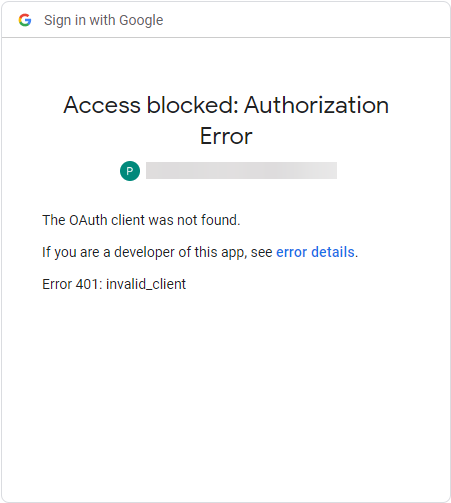

5. invalid_client

Что означает: сервер не распознаёт client_id или client_secret, либо данные переданы некорректно.

Почему возникает: неверная пара client_id/client_secret, неправильный формат передачи (например, отсутствие Basic auth), или клиент не зарегистрирован.

Шаги для устранения:

- Проверьте, что client_id и client_secret передаются в нужном месте (обычно Authorization: Basic base64(client_id:client_secret) или в теле запроса для токен эндпойнта).

- Убедитесь, что client type (confidential/public) соответствует регистрации и способу передачи секретов.

- Проверьте статус клиента у провайдера.

Пример запроса токена с использованием Basic авторизации:

POST /token HTTP/1.1

Host: auth.example.com

Authorization: Basic YWJjMTIzOnNlY3JldA==

Content-Type: application/x-www-form-urlencoded

grant_type=authorization_code&code=SplxlOBeZQQYbYS6WxSbIA&redirect_uri=https%3A%2F%2Fexample.com%2Fcallback6. access_denied

Что означает: пользователь отказал в предоставлении прав или сервер авторизации отклонил запрос по политике.

Почему возникает: пользователь явно отказался, запрошены нежелательные scope, политика сервера запрещает доступ.

Шаги для устранения:

- Направьте пользователя через понятный интерфейс авторизации: объясните, зачем нужны scope.

- Пересмотрите запрашиваемые scope — сократите или разделите запрос прав на несколько шагов.

- Проверьте политики провайдера, правила блокировки и конфигурацию клиента.

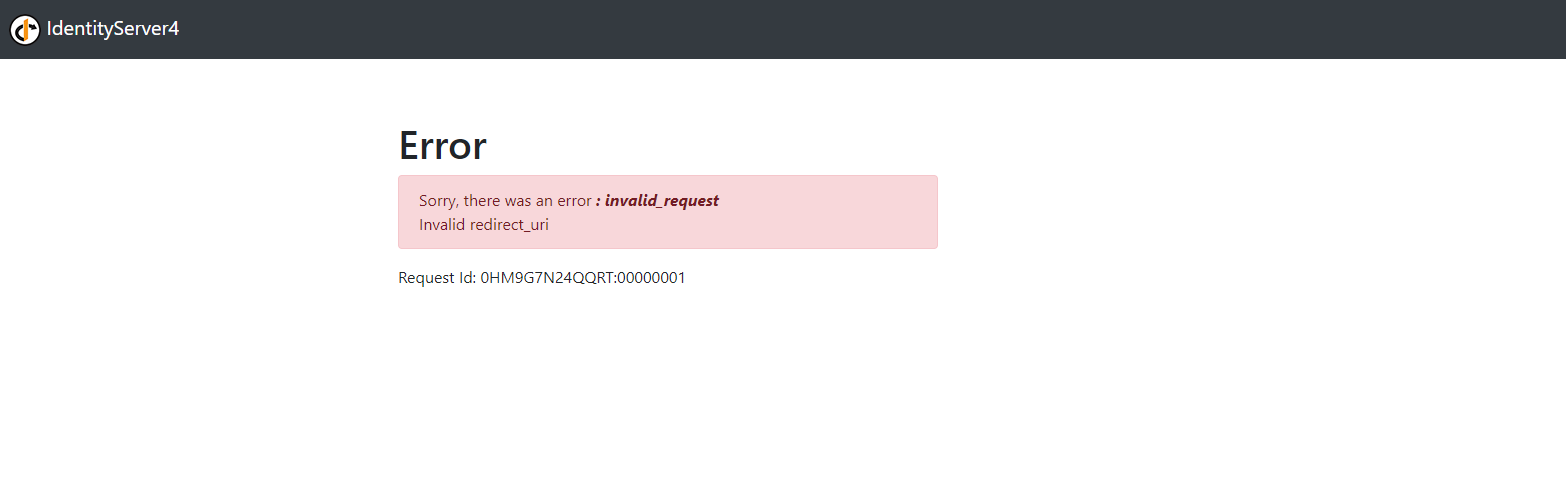

7. invalid_redirect_uri

Что означает: redirect_uri в запросе не совпадает с зарегистрированным значением.

Почему возникает: отличия в конце URL (трейлинг слеш), дополнительные query‑параметры, кодировка или использование wildcard без поддержки.

Шаги для устранения:

- Сверьте redirect_uri в запросе и в настройках клиента — они должны быть точной строкой совпадения, если провайдер этого требует.

- Проверьте кодировку и порядок параметров в строке запроса.

- Если провайдер поддерживает wildcard, убедитесь, что вы используете их правильно; лучше избежать wildcard для публичных клиентов.

Методология диагностики (минимальный набор шагов)

- Сбор контекста: запросы, ответы, заголовки, тело, временные метки.

- Воспроизведение: повторите запрос в изолированной среде (curl/Postman) с теми же параметрами.

- Сегментация: меняйте по одному параметру (client_id, redirect_uri, scope), чтобы найти виновника.

- Проверка конфигурации: сверка с панелью управления OAuth‑провайдера.

- Верификация прав пользователя и статуса клиента.

- Документирование решения и добавление теста в CI/QA.

Диаграмма принятия решений (Mermaid):

flowchart TD

A[Получена ошибка OAuth2] --> B{Ошибка в ответе}

B -->|invalid_request| C[Проверить параметры запроса]

B -->|invalid_client| D[Проверить client_id/client_secret и формат передачи]

B -->|invalid_scope| E[Проверить поддерживаемые scope]

B -->|unauthorized_client| F[Проверить регистрацию и разрешённые grant types]

B -->|unsupported_response_type| G[Проверить response_type и grant]

B -->|access_denied| H[Проверить права пользователя и UX авторизации]

B -->|invalid_redirect_uri| I[Сверить redirect_uri]

C --> Z[Выполнить тестовый запрос в Postman]

D --> Z

E --> Z

F --> Z

G --> Z

H --> Z

I --> Z

Z --> X[Исправление и ретест]

X --> Y[Закрыть инцидент и обновить документацию]Роль‑зависимые чеклисты

Разработчик:

- Проверить параметры запроса через HTTP‑клиент (curl/Postman).

- Убедиться в корректной кодировке URI.

- Добавить unit/integ‑tests на проверку redirect_uri и scope.

DevOps / Системный администратор:

- Проверить настройки клиента у провайдера.

- Проверить журналы доступа и ошибок на стороне авторизации.

- Убедиться, что TLS/SSL корректно настроен.

Инженер по безопасности:

- Проверить, не раскрыты ли client_secret в логах.

- Оценить необходимость минимизации scope.

- Проверить политику хранения и ротации секретов.

QA:

- Написать позитивные и негативные сценарии для всех поддерживаемых grant types.

- Проверить поведение при неправильных redirect_uri, отсутствии scope и т. д.

Плейбук инцидента: быстрый план действий

- Назначить владельца инцидента и зафиксировать время начала.

- Собрать логи запроса и ответа (correlation id, временные метки).

- Выполнить воспроизведение запроса в изолированной среде.

- Применить исправление в разработческой/тестовой среде.

- Провести регрессионное тестирование.

- Развернуть исправление в production.

- Обновить документацию и добавить контрольные тесты в CI.

- Провести бэк‑филлер (post‑mortem) при необходимости.

Критерии приёмки:

- Устранённая ошибка больше не воспроизводится при повторении тест‑кейсов.

- Логи и мониторинг демонстрируют нормальное поведение авторизации.

- Обновлены инструкции и добавлены тесты.

Тестовые сценарии и критерии приёмки

Тест‑кейсы:

- Позитивный: корретный authorization code flow — ожидается выдача кода и обмен на токен.

- Негативный: неверный redirect_uri — сервер должен вернуть invalid_redirect_uri и не выдавать код.

- Негативный: неверный client_secret — сервер должен вернуть invalid_client.

- Граничный: несколько scope с пробелами — сервер должен принять либо вернуть invalid_scope.

Критерии приёмки:

- Сценарии проходят в автоматическом тесте.

- Ошибки возвращают корректные коды и сообщения согласно спецификации.

Матрица рисков и меры по снижению

| Риск | Вероятность | Влияние | Меры по снижению |

|---|---|---|---|

| Утечка client_secret | Средняя | Высокое | Хранение в секретном хранилище, ротация, ограничение доступа |

| Неправильный redirect_uri | Высокая | Среднее | Валидация в CI, строгая регистрация URI |

| Запрос лишних scope | Средняя | Среднее | Минимизация scope, пользовательские подсказки |

| Несовместимость grant type | Низкая | Среднее | Документация, тесты на уровне интеграции |

Краткий глоссарий (1‑строчные определения)

- client_id — публичный идентификатор приложения в системе авторизации.

- client_secret — секрет приложения, используется для аутентификации confidential клиентов.

- redirect_uri — URL, на который сервер авторизации перенаправляет после аутентификации.

- scope — набор прав, которые запрашивает приложение.

- response_type — тип ожидаемого ответа (например, code или token).

Когда подход не сработает (ограничения и контрпримеры)

- Если провайдер использует нестандартный OAuth‑диалог или расширения, описанные шаги могут не покрывать все случаи — обращайтесь к документации провайдера.

- В случае проблем с сетью, TLS или межсетевым экраном ошибка может маскироваться под OAuth‑ошибку; сначала исключите проблемы инфраструктуры.

Итог

Понимание сообщения об ошибке — первый шаг к её устранению. Всегда собирайте контекст (логи, заголовки, тело), воспроизводите проблему локально, меняйте по одному параметру, фиксируйте исправление и автоматизируйте проверку в тестах. Используйте чеклисты и плейбук для ускоренного реагирования на инциденты.

Если у вас есть вопросы или пожелания по данной теме — опишите ситуацию в комментариях, укажите логи (без секретов) и шаги воспроизведения. Мы поможем разобраться.

Похожие материалы

Media Creation Tool не видит USB — как исправить

Лучшие многопользовательские игры для Chromecast

Установка и удаление надстроек в Outlook

Отключить Microsoft Edge: убрать фоновые процессы

Как продавать шаблоны Canva на Etsy