Как обойти блокировки VPN: практическое руководство

- Блокировщики VPN применяют IP‑фильтрацию, глубокий анализ пакетов и блокировку портов. Можно обойти большинство ограничений с помощью платного VPN со «стелс»‑серверами, смены протокола/порта, использования мобильного интернета или альтернатив вроде Tor.

- Ни один способ не даёт абсолютной анонимности — оценивайте риски и соблюдайте местные законы.

Краткое описание

В этой статье объясняются механизмы блокировки VPN, перечислены проверенные способы обхода и приведены пошаговые инструкции, чеклисты и план действий для пользователей и администраторов. Статья полезна тем, кто испытывает проблемы с доступом к сайтам или сервисам из‑за блокировок VPN, а также тем, кто хочет понять технические и юридические риски.

Important: используйте советы только там, где это законно. В некоторых странах использование VPN ограничено или запрещено.

Что такое блокировщик VPN и как он работает

Определение: блокировщик VPN — это любая технология, политика или настройка сетевого оборудования, которая обнаруживает и/или запрещает трафик, направленный через виртуальные частные сети (VPN).

Как это работает, простыми словами:

- VPN шифрует ваши данные и маскирует реальный IP‑адрес, подставляя внешний IP сервера VPN.

- Блокировщик ищет признаки «неестественного» трафика: известные IP адреса VPN провайдеров, характерные заголовки протоколов, постоянные порты для VPN и шаблоны пакетов.

- Если обнаружены совпадения, трафик блокируется или трансляция прерывается.

Основные методы фильтрации:

- IP‑блокировка — список IP серверов VPN заносится в черный список; соединения с ними отбрасываются.

- Глубокий анализ пакетов (Deep Packet Inspection, DPI) — анализируются последовательности байтов и заголовки, чтобы обнаружить использование протоколов OpenVPN, IPsec и т.д.

- Блокировка портов — блокируются порты, часто используемые VPN (например, UDP 1194 для OpenVPN), или разрешён только ограниченный набор портов.

Почему блокируют VPN — типичные кейсы

- Борьба с обходом гео‑ограничений на потоковых сервисах.

- Борьба с мошенничеством и сокрытием личности при финансовых операциях.

- Корпоративная и школьная политика, которая запрещает доступ к некоторым ресурсам.

- Государственная цензура.

Признаки блокировки: всплывающее окно «Мы обнаружили прокси/VPN», постоянные ошибки подключения в клиенте, страницы, недоступные при активном VPN, но доступные при отключении.

Как обойти блокировки VPN — список методов (с подробностями)

Ниже перечислены подходы от простых к более сложным. Если один не помогает — переходите к следующему.

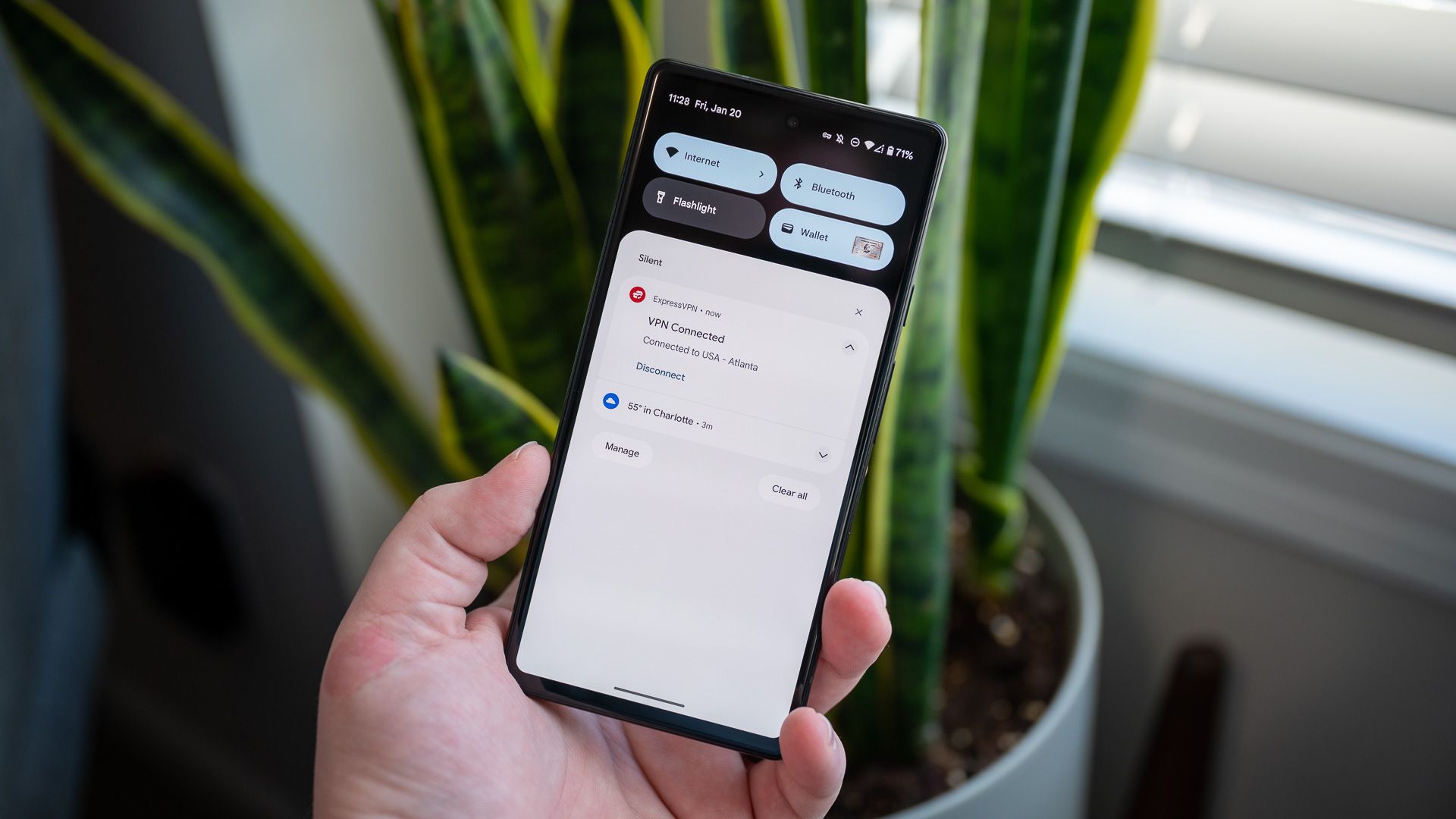

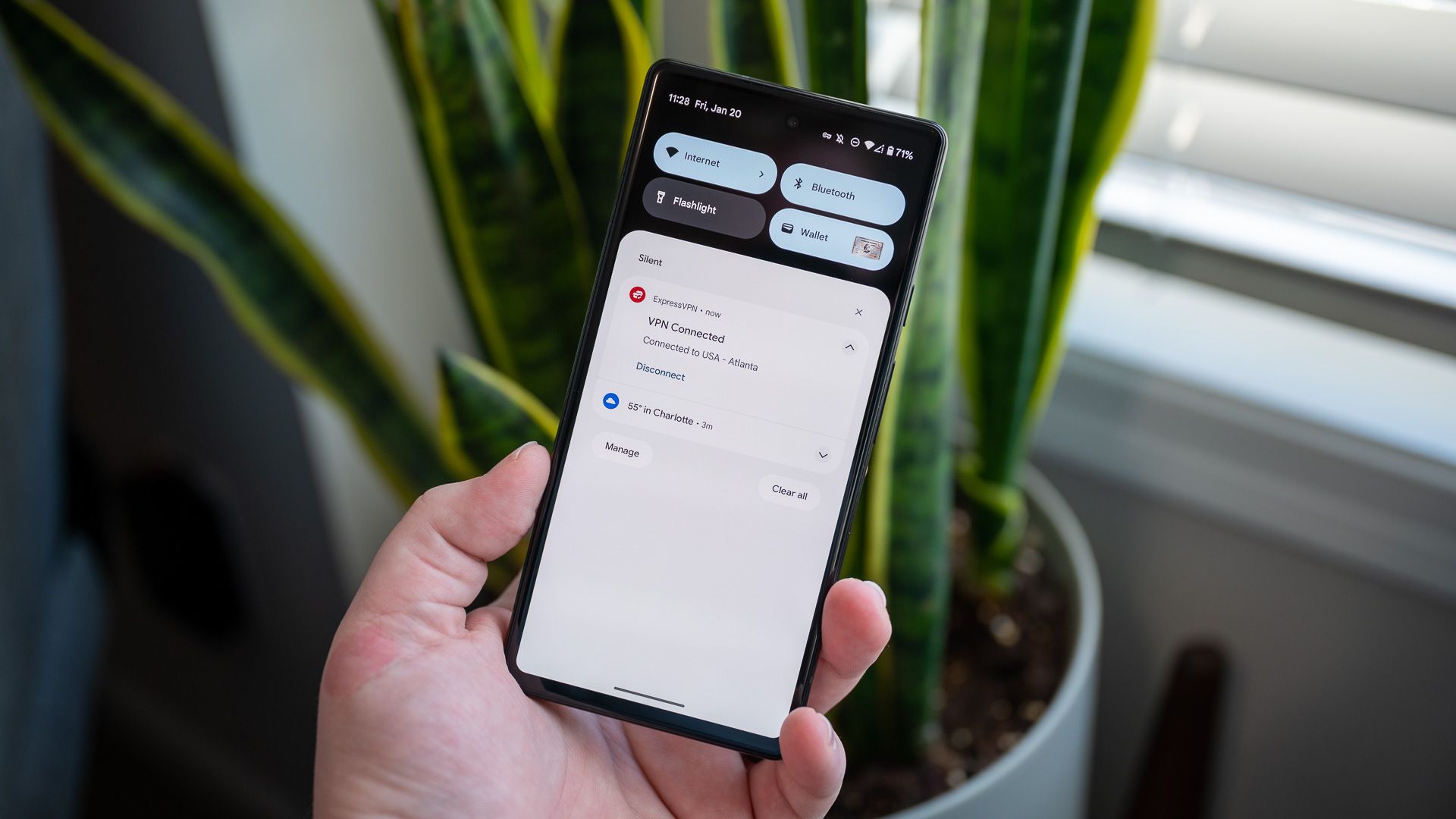

1. Использовать VPN с функциями обхода блокировок

Что искать в сервисе:

- «Обфусцированные» серверы (stealth/obfuscation) — скрывают признаки VPN‑трафика.

- Большая география и много серверов — помогает сменой точки подключения обойти блокировку.

- Поддержка нескольких протоколов и кастомных портов.

- Регулярные обновления и поддержка обхода DPI.

Почему это работает: провайдеры блокировок поддерживают списки известных IP и сигнатур. Платные сервисы специализируются на обходе и часто меняют архитектуру, чтобы оставаться доступными.

Важное замечание: бесплатные VPN редко предлагают достаточную надежность и часто используют публичные пул‑IP, которые быстро блокируют.

2. Переключиться на мобильные данные

Когда Wi‑Fi сеть (корпоративная, университетская или общественная) блокирует VPN, мобильный оператор обычно использует другую сетевую инфраструктуру, где правило блокировки отсутствует.

Как действовать:

- Отключите Wi‑Fi на смартфоне и используйте мобильные данные.

- Включите режим «мобильный хотспот» и подключите к нему компьютер.

Ограничение: мобильный трафик может быть дороже и медленнее, а операторы в некоторых регионах тоже применяют фильтрацию.

3. Использовать выделённый (статический) IP от VPN‑провайдера

Описание: провайдер может выдать IP‑адрес, который используют только вы. Такой IP не попадает в массовые списки VPN и выглядит как «обычный» пользовательский адрес.

Применение: полезно для удалённого доступа к корпоративным системам или сервисам с белыми списками по IP.

Минусы: дополнительная плата; если выделенный IP попадёт в черный список, вернуть анонимность сложнее.

4. Сменить туннельный протокол, порт или шифрование

Типовые действия:

- В настройках клиента VPN переключитесь между OpenVPN (UDP/TCP), WireGuard, IKEv2, SSTP.

- Попробуйте использовать TCP вместо UDP на портах 443 или 80 — это имитирует обычный HTTPS/HTTP трафик.

- Используйте альтернативные порты: 443 (HTTPS), 80 (HTTP), 22 (SSH) — некоторые брандмауэры их не блокируют.

Пример: OpenVPN через TCP/443 часто проходит через прокси/DPI как обычный HTTPS, но скорость может упасть.

5. Использовать Tor или браузеры с интегрированным туннелированием

Tor обеспечивает многослойное шифрование и маршрутизацию через несколько узлов («луковая маршрутизация»). Для обычного веб‑серфинга Tor Browser обеспечивает высокий уровень приватности.

Плюсы:

- Не требует платного сервиса.

- Сильная анонимизация для веб‑трафика.

Минусы:

- Низкая скорость для стриминга и больших загрузок.

- Некоторые сайты блокируют Tor‑узлы.

Альтернатива: браузеры, которые внедрили Tor‑режим или антифингерпринтинговые меры (например, Brave с Tor‑режимом).

6. Изменить DNS-настройки

Пояснение: DNS переводит доменные имена в IP. Иногда блокировка реализуется через DNS‑фильтрацию. Замена DNS на публичный сервис (Cloudflare 1.1.1.1, Google 8.8.8.8, OpenDNS) может обойти простейшие блокировки.

Важно: смена DNS не шифрует трафик и не скрывает IP‑адрес от сетевого наблюдения.

Команды и خطوات:

- Windows (администратор):

netsh interface ip set dns name="Ethernet" static 1.1.1.1

netsh interface ip add dns name="Ethernet" 1.0.0.1 index=2- macOS (Terminal):

networksetup -setdnsservers Wi-Fi 1.1.1.1 1.0.0.1- Linux (systemd‑resolved):

sudo resolvectl dns eth0 1.1.1.1

sudo resolvectl domain eth0 '~.'- Android/iOS: меняйте в настройках Wi‑Fi или используйте приложение 1.1.1.1 от Cloudflare.

Когда перечисленные методы могут не сработать

- Государственные фильтры с активным DPI и постоянным обновлением сигнатур.

- Ситуации, когда законодательство прямо запрещает обход (штрафы, уголовные преследования).

- Если ваша сеть использует строгую аутентификацию и белые списки по MAC/IP.

Если вы обнаружили, что ничего не помогает, оцените риски и при необходимости проконсультируйтесь с юристом.

Альтернативные и дополнительные подходы

- Настроить собственный VPN сервер на VPS в другой юрисдикции (WireGuard/OpenVPN) — даёт полный контроль, но требует навыков и выставляет ваш сервер в публичный IP‑список.

- Использовать SSH‑туннелирование или HTTP‑прокси.

- Использовать мосты Tor (bridge relays), когда прямой доступ к сети Tor блокируется.

Плюсы собственного сервера: меньше вероятность, что IP попадёт в общий пул VPN и будет быстро заблокирован.

Минусы: администрирование, стоимость виртуальной машины, потенциальные проблемы с выявлением и блокировкой.

Мини‑методология: как последовательно устранять проблему

- Подтвердите, что проблема связана с VPN (попробуйте загрузить сайт без VPN).

- Попробуйте другой сервер VPN в том же сервисе.

- Смените протокол и порт на клиентах.

- Переключитесь на мобильные данные или другой сетевой сегмент.

- Попробуйте альтернативы: Tor, мосты, собственный сервер.

- При необходимости — обратитесь в поддержку VPN‑провайдера с логами.

Рекомендации по безопасности и повышению приватности

- Всегда обновляйте клиент VPN и операционную систему. Уязвимости устаревшего ПО упрощают идентификацию.

- Включайте «kill switch» — функция прерывает интернет‑соединение, если VPN отключается.

- Отключайте IPv6 или настраивайте его проброс, чтобы избежать утечек.

- Регулярно проверяйте наличие утечек DNS и IP (сайты вроде dnsleaktest.com).

Короткий чек‑лист безопасности (для пользователя):

- Включён ли kill switch? — Да/Нет

- Включена ли защита от утечек DNS? — Да/Нет

- Отключён ли IPv6, если провайдер не поддерживает проксирование? — Да/Нет

- Используется ли надёжный, платный VPN с обфускацией? — Да/Нет

Риск‑матрица и рекомендации по смягчению

| Риск | Вероятность | Последствие | Рекомендации |

|---|---|---|---|

| Блокировка IP провайдером | Средняя | Средняя | Использовать разные серверы, статический IP, менять провайдера |

| DPI на уровне провайдера/государства | Высокая в некоторых юрисдикциях | Высокое | Использовать обфускацию, Tor и мосты |

| Утечка DNS/IP | Средняя | Средняя | Включить защиту от утечек, проверять сервисы |

| Юридические последствия | Низкая–Высокая (по стране) | Критическая | Изучить местные законы, проконсультироваться с юристом |

Чеклисты по ролям

Чеклист для конечного пользователя:

- Проверить, работает ли сайт без VPN.

- Переключиться на другой сервер VPN.

- Переключить протокол/порт (TCP 443, UDP, WireGuard).

- Включить kill switch.

- Попробовать мобильные данные.

- Попробовать Tor Browser.

- Обратиться в службу поддержки провайдера.

Чеклист для администратора сети:

- Проанализировать логи брандмауэра и DPI.

- Проверить, не попал ли IP VPN в белый/черный список.

- Установить правила по гибкой блокировке: блокировать домены, а не целые подсети, если необходимо.

- Обновить сигнатуры DPI и протестировать false positives.

Пошаговый план (SOP) для быстрого обхода блокировки — для пользователей

- Отключите VPN — проверьте доступ к сайту.

- Если сайт доступен — переключитесь на другой сервер в VPN‑клиенте.

- Если не помогает — смените протокол (например, на TCP/443).

- Если не помогает — включите обфускацию в настройках VPN.

- Если не помогает — попробуйте мобильную сеть или Tor.

- Если вы администратор и нужно легально обеспечить доступ группе пользователей — настройте собственный VPN сервер или используйте выделённый IP и белый список.

Критерии приёмки:

- Сайт доступен при активном VPN без утечек IP/DNS.

- Производительность достаточна для целей (стриминг/доступ к корпоративному ПО).

- Используемая конфигурация соответствует законам и политике организации.

Тестовые сценарии и критерии

- Подключение к 3 разным серверам провайдера — проверка доступности целевого ресурса.

- Смена протокола (OpenVPN UDP → TCP) — оценивается успех соединения и наличие утечек.

- Переключение на мобильный интернет и тест повторяется.

- Тест на утечки DNS и WebRTC после каждого изменения.

Советы по выбору VPN (чек‑лист)

- Наличие обфускации/stealth‑серверов.

- Прозрачная политика логирования (отсутствие логов — preferable).

- Поддержка множества протоколов и кастомных портов.

- Наличие kill switch и защиты от утечек.

- Широкая география серверов.

- Репутация и служба поддержки.

Совместимость, миграция и примечания по локализации

- WireGuard — быстрый и современный, но требует поддержки с обеих сторон.

- OpenVPN — универсален и чаще поддерживает обфускацию.

- IKEv2 — стабилен в мобильных сетях.

При миграции от бесплатного сервиса к платному проверьте: клиенты, настройки на роутере, поддерживаемые протоколы и доступность выделённых IP.

Краткая таблица сравнения методов

| Метод | Сложность | Скорость | Шансы обхода продвинутой блокировки | Стоимость |

|---|---|---|---|---|

| Платный VPN со стелс | Низ‑средняя | Высокая | Высокие | Средняя–высокая |

| Мобильные данные | Низкая | Средняя | Низ‑средняя | Переменная |

| Выделённый IP | Средняя | Высокая | Средняя | Средняя |

| Смена протокола/порта | Низкая | Зависит | Средняя | Низкая |

| Tor | Средняя | Низкая | Высокая против простых блокировок | Низкая |

| Собственный VPN на VPS | Средняя | Зависит | Средняя | Средняя |

Security hardening: что ещё включить

- Используйте двухфакторную аутентификацию для доступа к аккаунту VPN.

- Мониторьте логи и оповещения о неудачных подключениях.

- Разграничивайте доступ: отдельные учетные записи для сотрудников.

Юридические и вопросы приватности (для отдельных юрисдикций)

- Перед обходом блокировок изучите местные законы: в некоторых странах обход может повлечь штрафы.

- VPN не делает вас полностью анонимным: при необходимости полной анонимности учитывайте дополнительные меры (минимизация аккаунтов, оплата анонимно, Tor).

- GDPR/Закон о защите данных: если вы храните или передаёте личные данные через VPN, убедитесь, что провайдер соблюдает требования к защите данных.

Частые ошибки и как их избегать

- Полагаться на бесплатный VPN при решении корпоративных задач — плохая практика.

- Игнорировать утечки IPv6 и WebRTC — проверьте обе.

- Не иметь резервного способа доступа (мобильный интернет, альтернативный VPN) — подготовьте план B.

Decision tree (быстрое руководство для пользователя)

flowchart TD

A[Проблема: сайт недоступен при включенном VPN] --> B{Доступен без VPN?}

B -- Да --> C[Переключиться на другой сервер VPN]

C --> D{Работает?}

D -- Да --> END[Готово]

D -- Нет --> E[Сменить протокол/порт 'TCP 443']

E --> F{Работает?}

F -- Да --> END

F -- Нет --> G[Включить обфускацию / использовать выделённый IP]

G --> H{Работает?}

H -- Да --> END

H -- Нет --> I[Попробовать мобильный интернет / Tor]

I --> J{Работает?}

J -- Да --> END

J -- Нет --> K[Обратиться в поддержку провайдера или юристу]

K --> ENDСловарь терминов (1‑строчный)

- VPN — виртуальная частная сеть, шифрует трафик и скрывает IP.

- DPI — глубокий анализ пакетов, позволяет выявлять сигнатуры протоколов.

- Obfuscation — техника сокрытия характерных признаков трафика.

- Kill switch — функция обрыва интернет‑соединения при потере VPN.

Заключение и рекомендации

Лучший путь — начать с платного VPN с поддержкой обхода блокировок. Это экономит время и чаще всего решает проблему. Если это невозможно, пробуйте смену протоколов и портов, мобильную сеть, Tor или настройку собственного сервера. Всегда проверяйте утечки DNS/IP и учитывайте юридические риски.

Summary:

- VPN‑блокировки работают по разным механизмам; борьба с ними — это комбинация технических решений и здравого смысла.

- Платный VPN со стелс‑сервером и поддержкой нескольких протоколов — наиболее универсальное решение.

- Альтернативы (Tor, мосты, собственный сервер) полезны в ситуациях, где платный VPN не помогает.

Notes: соблюдайте законы вашей страны и политики организации при попытках обхода блокировок.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone