Что ваш провайдер видит при использовании Tor и чего не видит

Определение: Tor — это сеть и браузер для маршрутизации трафика через несколько узлов с многослойным шифрованием, чтобы скрыть связь между вашим устройством и целевым сайтом.

Как Tor скрывает вашу активность от провайдера

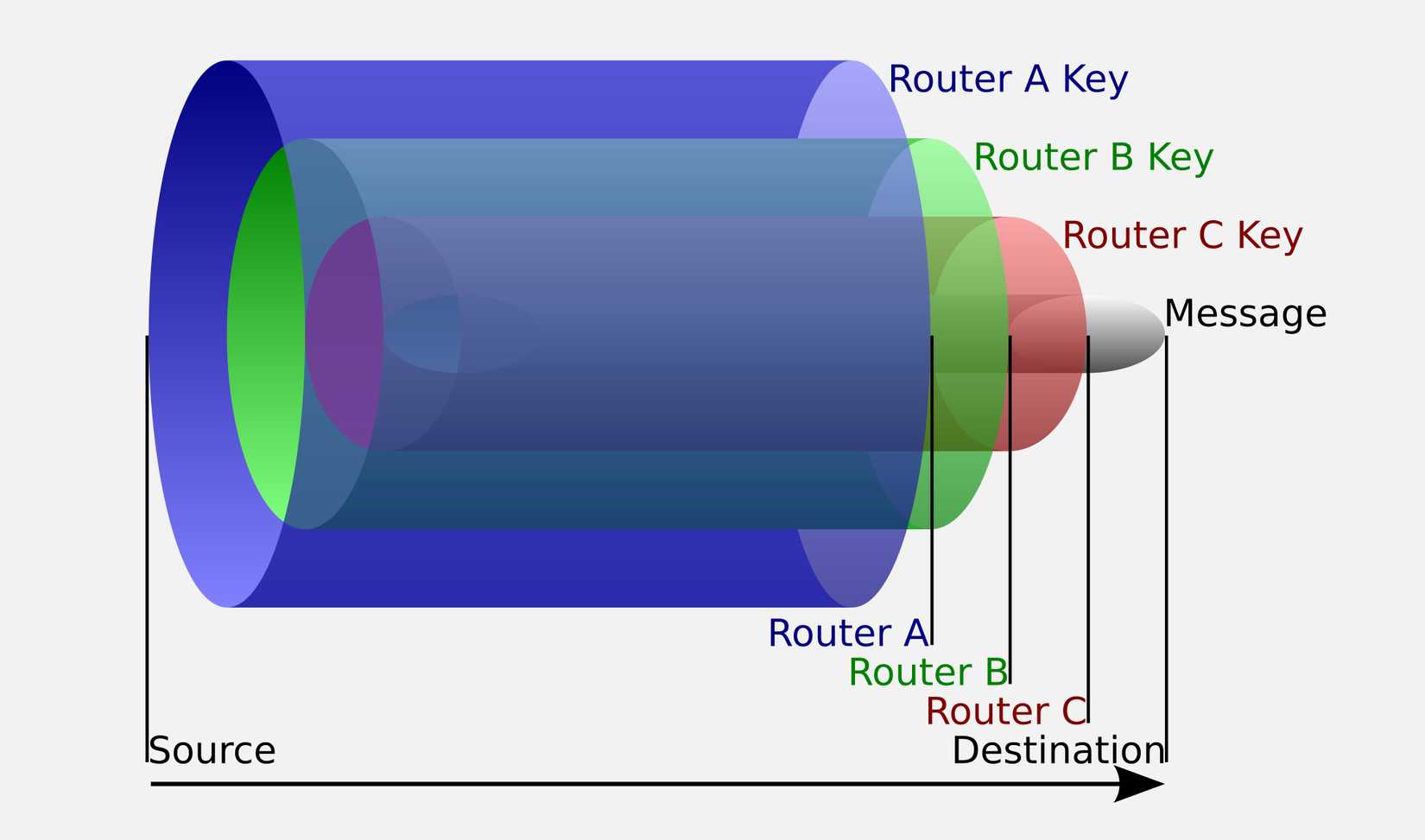

Tor работает по принципу «луковичной» маршрутизации. Браузер шифрует запрос несколько раз и отправляет их через цепочку узлов: входной, промежуточный и выходной. Каждый узел знает только предыдущий и следующий шаг, но не видит полного пути от вас до сайта.

Когда вы вводите адрес сайта в Tor Browser, браузер формирует зашифрованный пакет с тремя уровнями шифрования, соответствующими трем узлам в цепочке. Пакет сначала попадает на входной узел, который снимает первый слой шифрования и пересылает оставшийся пакет на следующий узел. Промежуточный узел снимает второй слой и передаёт пакет на выходной узел. Выходной узел снимает последний слой и отправляет незашифрованный (или TLS-шифрованный, если сайт поддерживает HTTPS) запрос к целевому серверу.

Это означает, что ваш провайдер видит только зашифрованное соединение с входным узлом Tor. Он не видит адреса сайтов, к которым вы обращаетесь, если только вы не допускаете утечек (например, через плагины, внешние приложения или несоеденённые соединения).

Что именно провайдер может видеть

- Факт подключения к известным IP-адресам входных узлов Tor. Многие входные узлы публичны, и их легко идентифицировать.

- Временные метки: когда вы начали соединение и когда его завершили.

- Объём переданных и принятых данных (размеры пакетов и общий объём трафика).

- Поведение соединения: стабильность, частота коротких/длинных сессий.

Эти метаданные не раскрывают содержание сообщений, но дают картину «когда и сколько» вы использовали Tor.

Что провайдер не может увидеть

- Конкретные страницы и полный путь навигации на сайтах, если вы используете Tor Browser без утечек.

- Содержимое ваших HTTP/HTTPS запросов и ответов (при корректном использовании HTTPS даже выходной узел не видит содержимое).

- Ваш реальный IP-адрес для сайтов, которые вы посещаете — сайты видят IP выходного узла Tor.

Ограничения и сценарии, когда Tor не защищает

Важно понимать, что Tor защищает сетевую маршрутизацию, но не отменяет ошибки пользователя и уязвимости приложений.

- Утечки через браузер и плагины. Плагины (Flash, Java, внешние плееры) или плохо настроенные расширения могут выходить в сеть вне Tor и раскрывать ваш IP.

- Отсутствие HTTPS. Если сайт использует незашифрованный HTTP, выходной узел видит содержание запроса (заголовки и тело). Это не значит, что провайдер узнает сайт, но оператор выходного узла может перехватить трафик.

- Идентификация по поведению. Сочетание времени и объёмов трафика на стороне провайдера и целевого сервера позволяет провести корреляцию и в редких, но возможных случаях восстановить совпадения сессий (атакa корреляцией трафика).

- Скомпрометированные узлы. Если входной и выходной узлы контролируются одним и тем же наблюдателем, он может попытаться сопоставить трафик.

- Мальварь и стороны вне браузера. Если на устройстве есть кейлоггер или другое ПО, оно может отправлять данные напрямую, мимо Tor.

Выходные узлы и риск чтения трафика

Выходной узел действует как мост от сети Tor к обычному интернету. Если соединение к сайту не защищено TLS/HTTPS, оператор выходного узла может увидеть и изменить данные. Поэтому всегда используйте HTTPS, особенно при работе с формами, логинами и конфиденциальными данными.

VPN и Tor: порядок имеет значение

Схемы часто обсуждаются в двух вариантах:

- VPN → Tor (сначала VPN, затем Tor). Вы подключаетесь к VPN, а затем запускаете Tor Browser. Тогда провайдер видит только VPN-соединение, а VPN-провайдер видит, что вы подключаетесь к Tor. Это скрывает факт использования Tor от вашего интернет-провайдера, но доверие сдвигается на VPN-провайдера.

- Tor → VPN (сначала Tor, затем VPN через выходной узел). Этот вариант сложнее в настройке и обычно требует обслуживания на стороне VPN. Он реже используется и имеет свои риски.

Плюсы VPN→Tor: ваш ISP не знает о Tor. Минусы: VPN-провайдер может видеть факт использования Tor и ваш трафик до Tor-узла.

Выбор зависит от угрозной модели: хотите ли вы скрыть факт использования Tor от своего провайдера или уменьшить риск для конечного сервера.

Практические рекомендации — чеклист для безопасного использования Tor

- Используйте официальную Tor Browser и обновляйте её регулярно.

- Не устанавливайте лишние расширения и не включайте плагины.

- Всегда проверяйте наличие HTTPS; бережно относитесь к сайтам без TLS.

- Избегайте торрент-клиентов и других программ, которые могут выходить в интернет вне Tor.

- Не логиньтесь в личные аккаунты, если хотите остаться анонимным.

- В странах с блокировкой Tor используйте мосты (bridges) или VPN перед Tor.

- При подозрении на компрометацию устройства, выполните чистую установку ОС на отдельном носителе.

Ролевые чеклисты

Журналист:

- Всегда работайте в изолированном профиле/контейнере или с Live-системой.

- Используйте Tails или отдельную виртуальную машину.

- Шифруйте и архивируйте источники вне сети.

Активист:

- Используйте мосты, чтобы скрыть факт использования Tor в репрессивных сетях.

- Обучите коллег безопасным коммуникациям и процедурам экстренной связи.

Обычный пользователь:

- Работайте в Tor Browser для чувствительных задач.

- Для повседневного серфинга комбинируйте Tor и обычный браузер осознанно.

Мини‑методология: быстрый план проверки безопасности

- Установите Tor Browser с официального сайта.

- Запустите Tor Browser и откройте about:tor (или вкладку «Новая цепочка» в меню) чтобы увидеть маршрут.

- Проверьте, что IP в веб‑сервисе «show my ip» отличается от вашего реального IP.

- Отключите JavaScript в настройках для максимально строгой приватности (учтите, сайты могут ломаться).

- Убедитесь, что другие приложения не выходят в сеть параллельно.

Когда Tor всё же может не сработать: контрпримеры

- Вы вошли в аккаунт, который уже связан с вашей личностью — анонимность утрачена независимо от Tor.

- На устройстве есть шпионское ПО — оно может передавать данные напрямую.

- Власти или крупный наблюдатель ведут глобальную корреляцию трафика и контролируют достаточное количество узлов.

Инцидентный план: что делать при подозрении на утечку

- Немедленно отключитесь от интернета.

- Смените критичные пароли с чистого устройства.

- Проверьте устройство на вредоносное ПО с помощью доверенного антивируса или в рамках Live-системы.

- Если есть риск для безопасности (источники, контакты), перенесите работу на безопасный канал и уведомьте коллег.

- При необходимости обратитесь за юридической помощью.

Парадигмы мышления: как представить себе угрозу

- Луковица ответственности: каждый уровень (ваш компьютер, входной узел, выходной узел, целевой сайт) отвечает за часть приватности.

- Разделение данных и метаданных: содержимое сообщения отличается от того, кто, когда и сколько передал.

- Доверие vs. контроль: Tor снижает необходимость доверять одному посреднику, но не устраняет необходимость хорошей гигиены безопасности.

Ограничения производительности и совместимость

Tor обычно медленнее обычного соединения по нескольким причинам: дополнительные хопы, шифрование и направленная маршрутизация. Некоторые сайты и сервисы блокируют IP-адреса известных выходных узлов Tor; ожидайте, что некоторые ресурсы будут недоступны.

Критерии приёмки

- Tor Browser установлен и обновлён.

- В браузере отключены плагины и сторонние расширения.

- Сессия использует HTTPS на всех критичных страницах.

- Нет фоновых приложений, выходящих в интернет напрямую.

- Для чувствительных задач используется отдельная среда (Live‑система, VM или отдельный профиль).

Короткая памятка безопасности

Важно: Tor защищает сетевые связи, но не отменяет ошибки пользователя. Соблюдайте цифровую гигиену: обновляйте софт, избегайте сторонних плагинов и не смешивайте личные аккаунты с анонимной активностью.

Резюме

Tor хорошо скрывает, какие сайты вы посещаете, от вашего интернет‑провайдера, показывая ему лишь факт подключения к сети и характеристики трафика. Однако защита не абсолютна: уязвимости в браузере, незашифрованный трафик и мощная корреляция трафика могут снизить анонимность. Используйте Tor как часть комплексной стратегии приватности: официальная Tor Browser, HTTPS, осторожность с аккаунтами и при необходимости — дополнение в виде VPN.

Важно: прежде чем использовать Tor в юрисдикции с жёстким регулированием, проверьте местные законы и риски.

Ключевые шаги для безопасного старта

- Скачайте Tor Browser с официального сайта.

- Проверьте соединение и маршрут через интерфейс браузера.

- Держите ПО в актуальном состоянии.

- Не запускайте сторонние приложения параллельно.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone