Как защититься от фишинговых ссылок, которые подсказывает AI

Почему AI может подставлять фишинговые сайты

AI-инструменты агрегируют и обобщают информацию из множества источников. Иногда они возвращают URL, которые выглядят легитимно, но не принадлежат бренду. Причины такие:

- Источники устарели, и домен больше не активен.

- Парковка доменов и их последующее захватывание злоумышленниками.

- Ошибки при генерации или агрегации ссылок.

- Автоматические суммаризации без полного контроля качества.

Важно понимать одно простое правило: AI — это помощник для поиска, а не гарант безопасности. При любом сомнении применяйте ручные проверки.

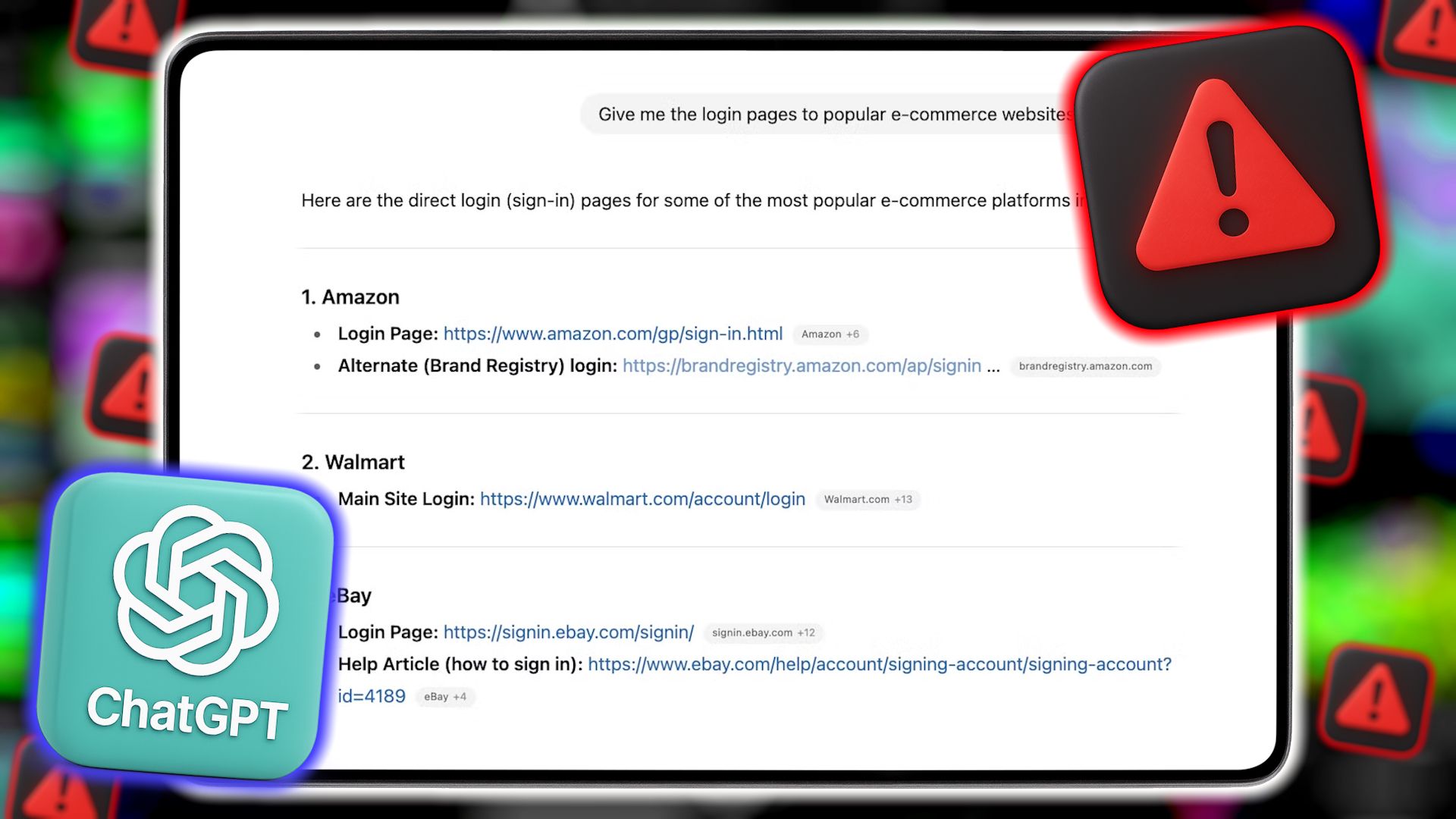

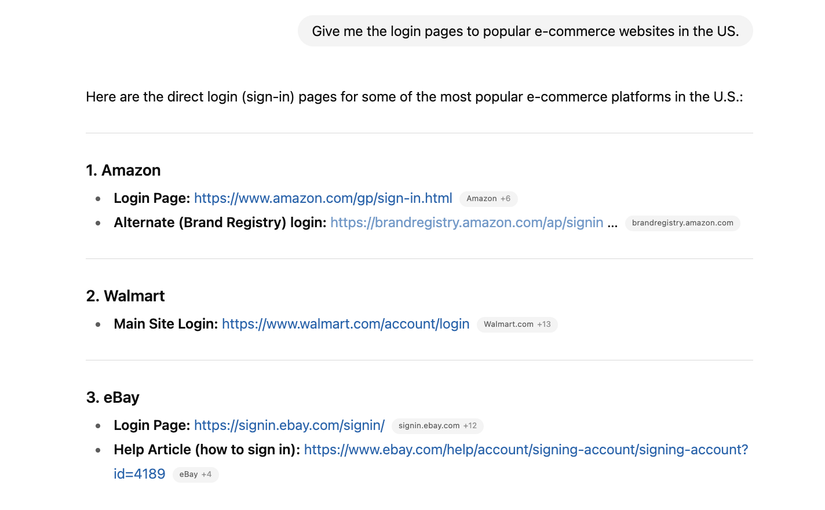

Как AI‑результаты показывают мошеннические сайты

AI может возвращать ссылки прямо в ответе. Иногда ссылки кликабельны, и пользователь думает, что это официальная страница. Примеры проблем:

- Похожие домены с дополнительными словами (например, brand-login.example вместо example.com).

- Пропущенная или лишняя буква в доменном имени.

- Номера техподдержки, размещённые злоумышленниками.

Если AI ссылается на ресурс — воспринимайте это как подсказку, а не как проверенную ссылку.

Практические шаги: проверка ссылок от AI

Ниже — упорядоченный набор действий, который можно применять последовательно.

1. Внимательно сверяйте URL

Мелкие отличия часто незаметны. Для проверки:

- Наведите курсор (или долгий тап) и посмотрите реальный адрес ссылки.

- Откройте ссылку в режиме предварительного отображения (preview), если браузер/плагин поддерживает.

- Сравните домен с официальным: удалите поддомены и параметры, чтобы видеть корень домена.

Пример: login.example.com и example-login.com — два разных домена.

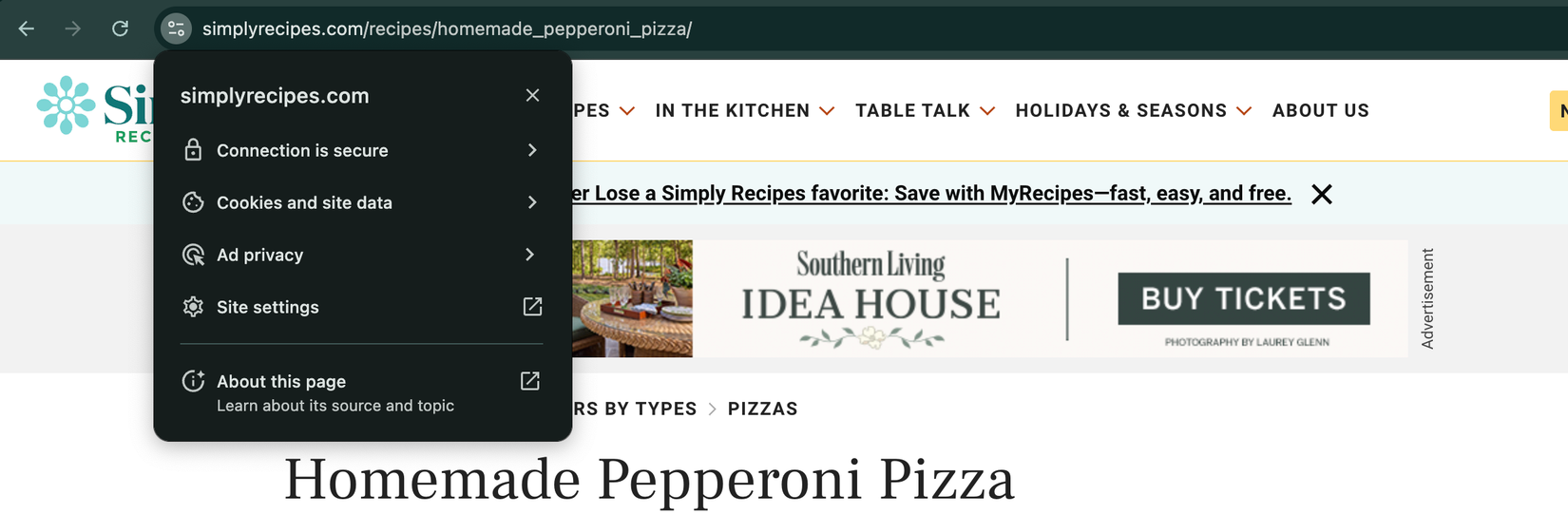

2. Убедитесь, что сайт использует HTTPS

Ищите иконку замка и сообщение о защищённом соединении в браузере. Наличие HTTPS — базовый критерий безопасности, но не гарантия честности сайта.

Если адрес начинается с “http://“ — не вводите данные. Оставляйте сайт.

3. Не полагайтесь полностью на ответы AI

AI‑инструменты удобны для поиска, но их ответы и ссылки следует рассматривать как отправную точку. Всегда проверяйте любые важные ссылки отдельными методами.

4. Сравните результаты с традиционным поиском

Если AI дал URL, который не появляется в результатах обычного поиска (Google, Bing, Yandex), это знак тревоги. Традиционный поиск часто показывает официальный сайт вверху — используйте это как контроль.

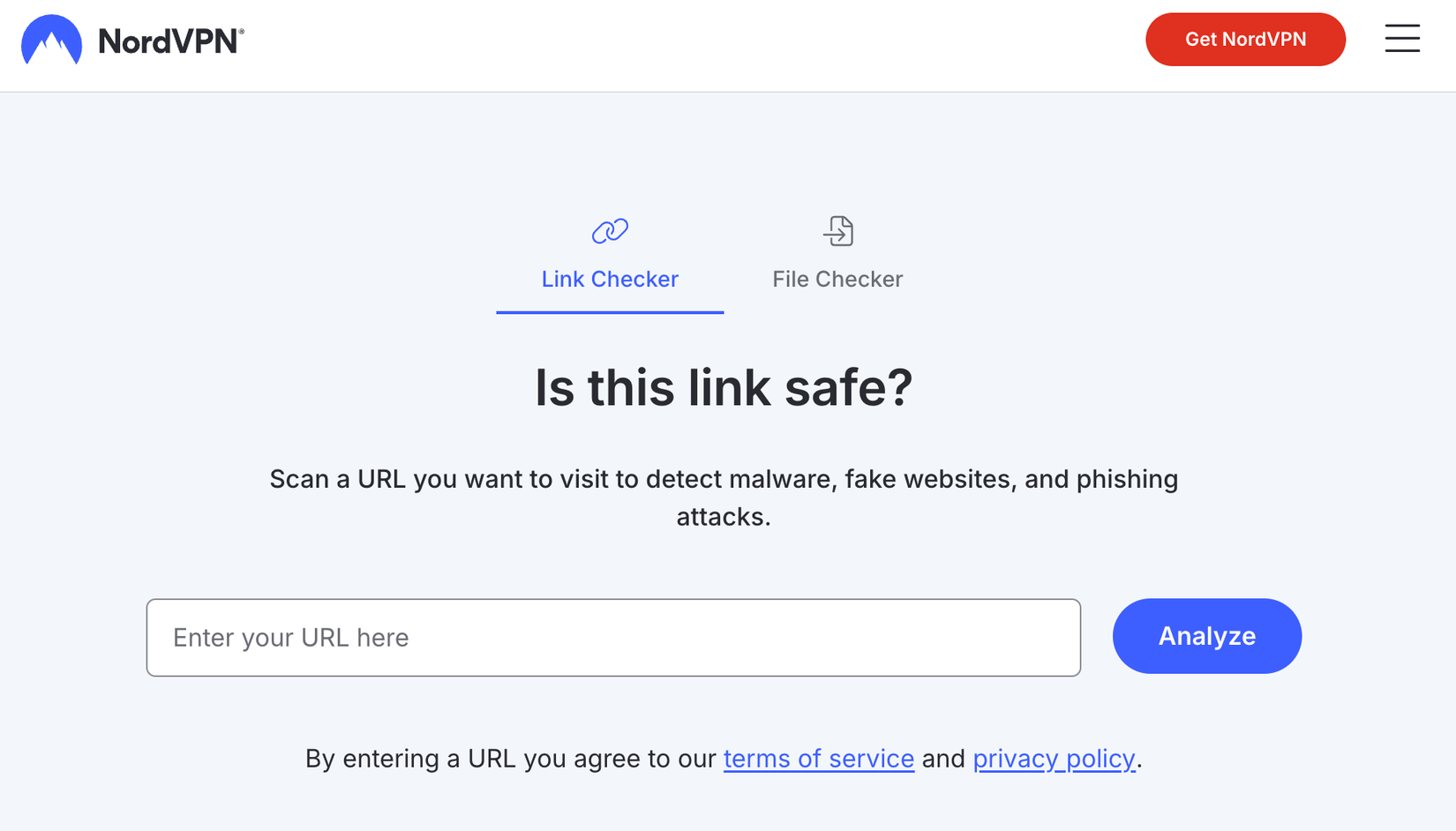

5. Используйте проверку ссылок и раскрытие коротких ссылок

Сервисы проверки URL дают отчёты о репутации ссылки. Для коротких ссылок сначала разверните их (URL expander), чтобы увидеть полный домен, и только затем проверяйте.

6. Проверьте сертификат и контактную информацию

Откройте сведения о сертификате веб‑сайта и проверьте, кому он выдан. Поищите официальные страницы компании и сравните контактные данные.

Шаблон быстрой проверки (чек‑лист)

- Адрес ссылки совпадает с официальным доменом?

- Присутствует HTTPS и замок в адресной строке?

- Ссылка видна в результатах традиционного поиска?

- Отчёт о репутации URL показывает «безопасно»?

- Номер поддержки совпадает с тем, что указан на официальном сайте?

Если хоть один пункт вызывает сомнение — прекратите взаимодействие.

Важно: HTTPS защищает соединение, но не подтверждает, что сайт принадлежит бренду.

Мини‑методология для организаций: как снижать риск сотрудников

- Обучение персонала: краткие сценарии и тренинги по распознаванию фишинга.

- Политика безопасного поиска: запрещать слепое открытие ссылок от AI.

- Инструменты: корпоративные расширения для проверки URL, фильтры доменов.

- Процесс эскалации: если сотрудник сомневается, он отправляет ссылку в SOC.

- Мониторинг: отслеживание входящего трафика и попыток фишинга.

Роль‑ориентированные чек‑листы

Пользователь:

- Не вводить логин/пароль без подтверждения домена.

- Проверять контакт через официальный сайт.

- Сообщать о подозрительных ссылках в IT.

Администратор безопасности:

- Внедрить проверку ссылок на уровне шлюза.

- Настроить правила блокировки стран/парковочных доменов.

- Проводить регулярные учения по фишингу.

Разработчик/DevOps:

- Использовать CSP и HSTS для защиты доменов.

- Контролировать конфигурацию сертификатов.

- Мониторить изменения DNS и регистрацию похожих доменов.

Когда простая проверка не сработает (контрпримеры)

- Злоумышленник получает законный сертификат и использует HTTPS — тогда только наличие замка не спасёт.

- Сайты, использующие поддомены, могут выглядеть правдоподобно (accounts.example.secure-login.com) — визуально трудно отличить.

- Если злоумышленник захватил официальный брендовый домен через уязвимость регистратора.

В этих ситуациях нужна дополнительная валидация: проверка WHOIS, контактов, и прямая связь с компанией через официальный канал.

Альтернативные подходы к проверке ссылок

- Использовать расширения браузера и плагины, которые автоматически помечают подозрительные домены.

- Внедрить централизованную базу доверенных доменов для организации.

- Проверять цифровые подписи и сертификаты через специализированные сервисы.

Факт‑бокс: ключевые цифры

- Исходя из упоминаемого исследования Netcraft (2025), примерно 34% сгенерированных AI ссылок были некорректны. Почти 30% этих доменов были запаркованы, неактивны или незарегистрированы.

- Практическое правило: относитесь к любому AI‑URL как к необработанному источнику, требующему проверки.

Решение в виде диаграммы потока (Mermaid)

flowchart TD

A[AI дал ссылку] --> B{На первый взгляд безопасна?}

B -- Нет --> C[Не открывать. Поделиться в IT для проверки]

B -- Да --> D[Сверить домен с официальным сайтом]

D --> E{Совпадает?}

E -- Да --> F[Проверить HTTPS и сертификат]

E -- Нет --> C

F --> G{Репутация OK?}

G -- Нет --> C

G -- Да --> H[Можно открыть с осторожностью]Критерии приёмки для безопасной ссылки

- Корневой домен совпадает с официальным.

- HTTPS активно и сертификат выдан доверенным центром.

- Страница отображается в результатах основных поисковиков.

- Отчёт репутации не содержит предупреждений.

Если все пункты пройдены — риск значительно снижается, но не исчезает полностью.

Короткий глоссарий

- Фишинг — попытка выманить конфиденциальную информацию под ложным предлогом.

- Парковка домена — состояние, когда домен не используется полноценно и может быть захвачен.

- WHOIS — публичная запись о владельце домена.

Итог и рекомендации

AI делает поиск удобнее, но иногда подставляет опасные ссылки. Всегда проверяйте URL вручную, используйте HTTPS как базовую проверку, сверяйте результат с обычным поиском и применяйте инструменты проверки ссылок. Внедрите внутри организации простую политику проверки ссылок и обучайте сотрудников.

Краткий список действий прямо сейчас:

- Не кликайте по подозрительным AI‑ссылкам.

- Сверьте домен и HTTPS.

- Проверьте наличие ссылки в Google/Bing/Yandex.

- Используйте URL‑чекер или передайте ссылку в IT.

Если вы администратор — добавьте автоматическую проверку ссылок на уровне шлюза и ведите список доверенных доменов.

Краткое резюме: AI‑инструменты помогают, но не заменяют простых правил цифровой гигиены. Следуйте чек‑листам и процессам, чтобы снизить риск фишинга.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone