Как распознать фишинговые ссылки, которые предлагают AI-поисковики

AI-поиск и чат-боты упростили доступ к информации. Но удобство не отменяет риска: автоматические ответы могут подставлять ссылки, которые выглядят правдоподобно, но ведут на фишинговые сайты. Цель этой статьи — дать практическое руководство по распознаванию и предотвращению перехода на злонамеренные ресурсы, когда вы используете AI-инструменты.

Как AI-поисковики иногда предлагают мошеннические сайты

AI-модели получают данные из множества источников в интернете и суммируют их. При этом возможны две распространённые проблемы:

- Подмена домена: ссылка выглядит как брендовая (например, brand-login[.]com), но содержит лишний фрагмент или опечатку.

- Парковка и захват доменов: заброшенные или незарегистрированные домены могут быть выведены в ответах и впоследствии заняты злоумышленниками.

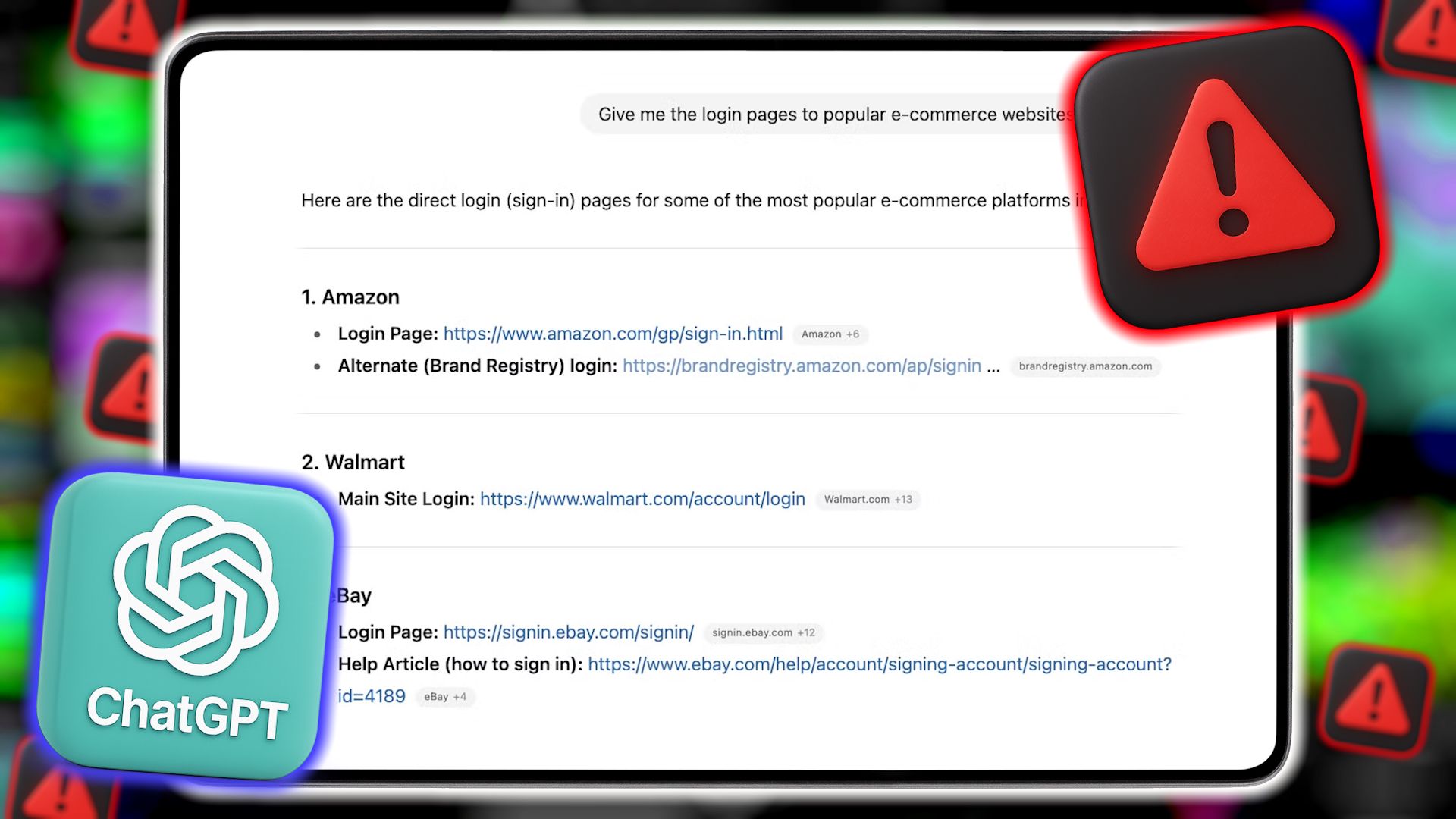

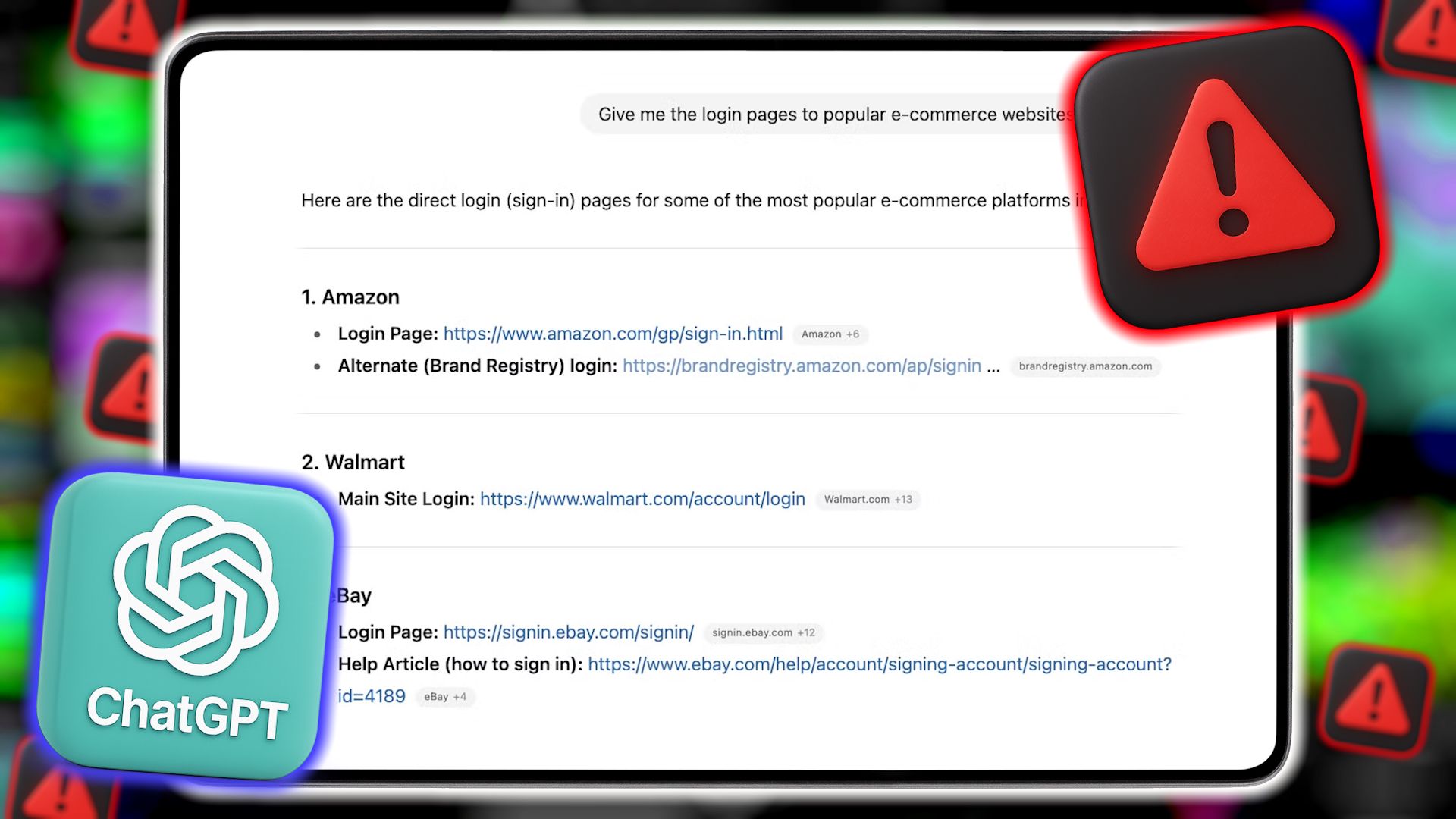

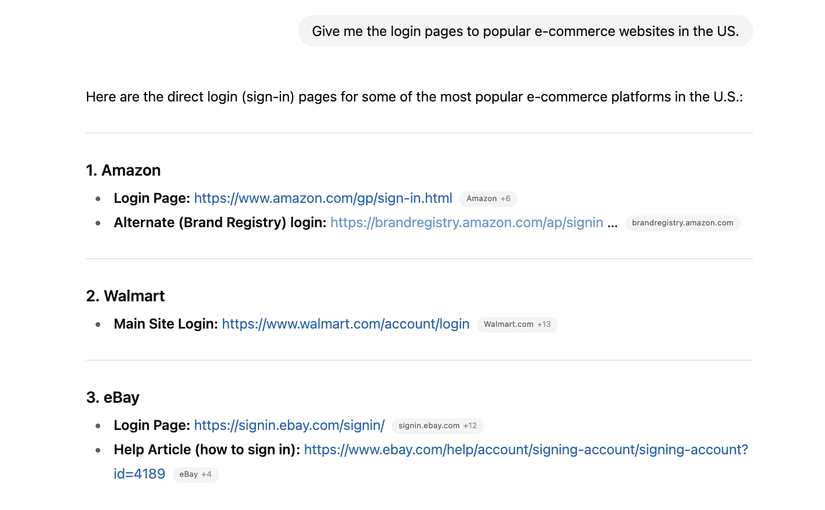

AI-инструменты вроде Google AI Overviews иногда вставляют кликабельные ссылки в ответы. Пользователи сообщали о случаях, когда Overviews показывал ссылки на фальшивые сайты под видом известных сервисов. Также встречались случаи, когда AI предоставлял номера «службы поддержки», которые на самом деле принадлежали мошенникам.

Важно: AI не проверяет каждую сгенерированную ссылку вручную. Он подбирает и компилирует данные из доступных источников — значит, фишинговые или устаревшие URL могут попасть в ответ.

Примечание: исследование Netcraft 2025 года показало, что значительная часть автоматически сгенерированных ссылок может быть неверной; примерно треть ссылок на логин-страницы оказалась некорректной, а около 30% таких доменов были брошены, незарегистрированы или припаркованы.

Основные принципы защиты при взаимодействии с AI

Ни одна техника не даёт 100% гарантии, но сочетание простых проверок снижает риск в разы. Ниже — пошаговый набор правил и инструментов.

1. Дважды проверяйте URL

Опишите домен глазами:

- Проверьте точное написание (буквы, дефисы, дополнительные слова).

- Обратите внимание на подозрительные поддомены: злоумышленники могут добавить «login», «secure», «account» перед основным доменом.

- Сравните с официальным URL, опубликованным на сайте компании, в профилях социальных сетей или в официальной документации.

Если что-то вызывает сомнение — не кликайте.

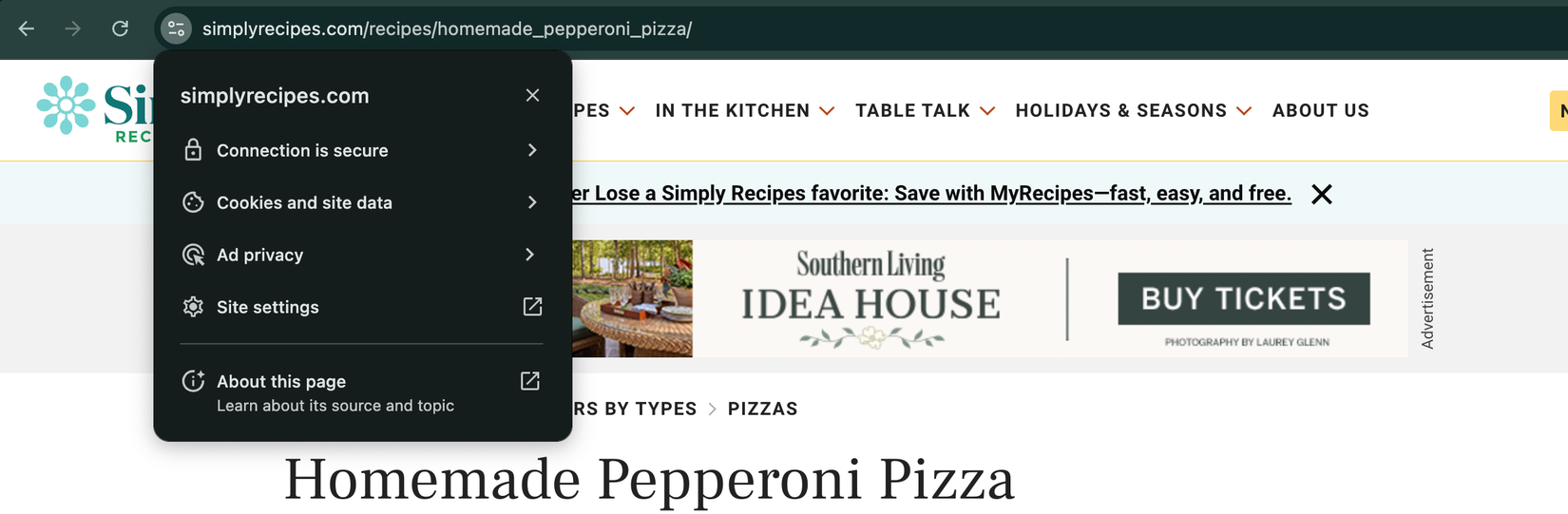

2. Убедитесь, что сайт использует HTTPS

Безопасное соединение видно по замку в адресной строке и по префиксу https://. Это не гарантирует честность сайта, но отсутствие HTTPS — серьёзный красный флаг.

Если URL начинается с http:// — лучше покинуть страницу и найти официальный ресурс другим способом.

3. Не полагайтесь только на AI-ответы

AI удобно резюмирует, но может допускать ошибки. Используйте ответы как отправную точку, а затем:

- Выполняйте собственный поиск по бренду или сервису.

- Сверяйте контактные данные с официальными каналами.

- Не вводите учётные данные или платёжную информацию, пока не удостоверитесь в легитимности ресурса.

4. Сверяйтесь с результатами обычных поисковиков

Если AI показывает URL, проверьте, появляется ли такой же адрес в Google, Bing или другом поисковике. Отсутствие совпадений или наличие предупреждений от поисковика — причина усомниться.

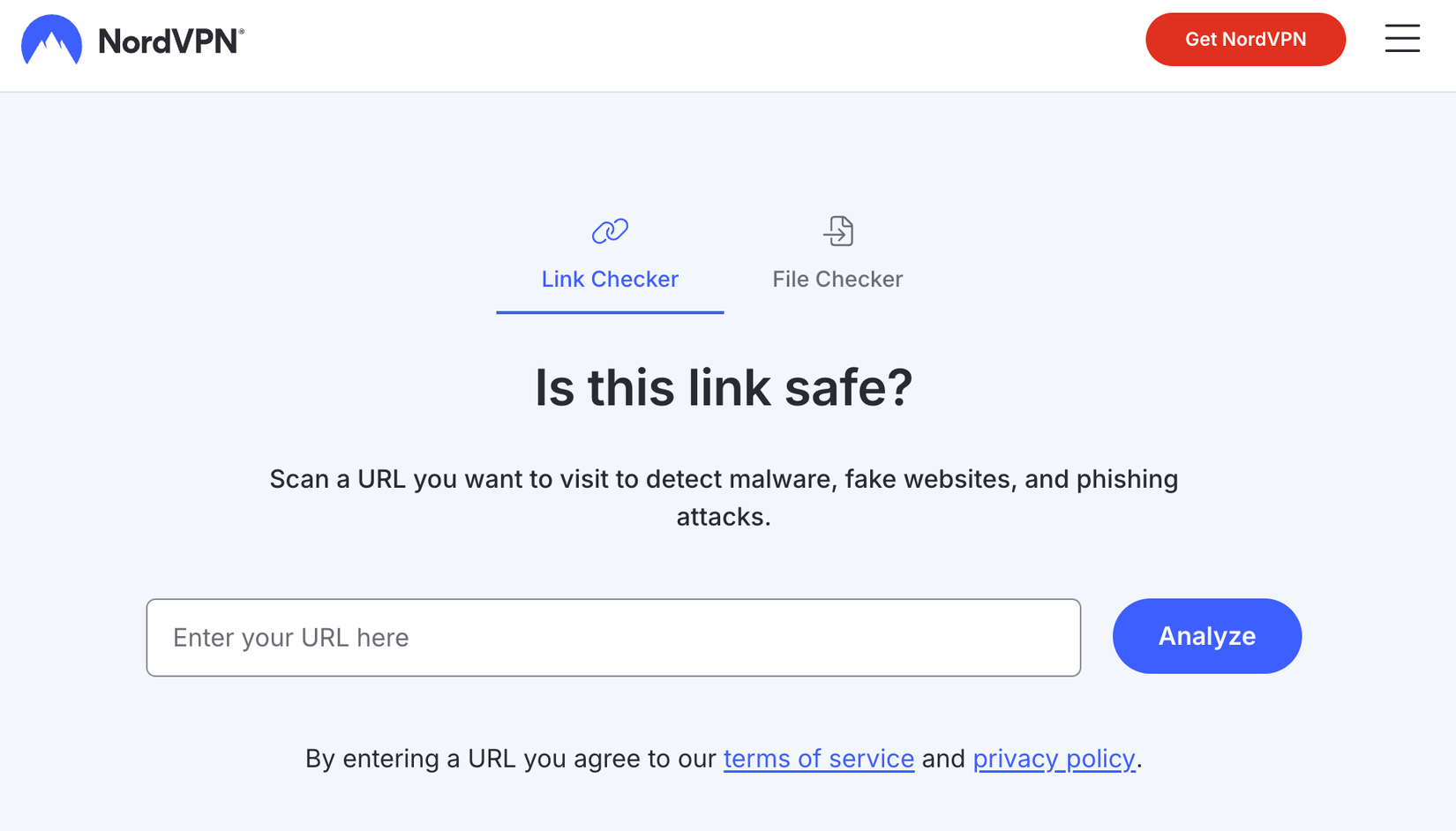

5. Используйте проверочные сервисы и экспандеры ссылок

Инструменты для проверки URL (link checkers) и расширители коротких ссылок помогут раскрыть скрытые редиректы и оценить репутацию домена. Если ссылка короткая (bit.ly и т.п.), сначала разверните её, затем проверьте чистую версию.

Чек-лист: быстрое обследование подозрительной ссылки

- Визуально: совпадает ли домен с официальным?

- Техника: есть ли HTTPS и корректный сертификат?

- Источник: встречается ли URL в результатах поисковиков?

- Репутация: проверен ли домен через сервисы проверки?

- Контент: отсутствуют ли орфографические ошибки и подозрительные формы для ввода данных?

Если хотя бы один пункт вызывает сомнение — не вводите личных данных.

Плейбук: что делать, если вы попали на подозрительный сайт

- Немедленно закройте вкладку. Не вводите данные и не совершайте платежей.

- Очистите кэш и куки браузера, если вы ввели что-то по ошибке.

- Смените пароли на тех сервисах, где могли быть использованы те же учётные данные.

- Включите двухфакторную аутентификацию (2FA) в важных сервисах.

- Сообщите в службу поддержки легитимного сервиса и в IT-отдел (если это рабочий инцидент).

Критерии приёмки

Ссылка считается проверенной, если выполнены все пункты:

- Домен совпадает с официальным источником;

- Соединение по HTTPS и сертификат валиден;

- URL найден в выдаче надёжных поисковых систем и/или на официальных страницах компании;

- Проверочные сервисы не показывают плохой репутации или флагов.

Ментальные модели и эвристики

- Правило 3 минут: если вы не можете уверенно подтвердить легитимность ссылки за 3 минуты, откажитесь от ввода данных.

- Эвристика «официальный канал»: для критичных действий (вход, оплата) ищите ссылку на официальном сайте компании, в письмах с домена компании или в профиле соцсетей с галочкой верификации.

- Минимизация данных: не вводите лишнюю информацию — чем меньше поля вы заполняете, тем меньше остаётся рисков.

Ролевые чек-листы

Для обычного пользователя:

- Проверить URL вручную перед кликом;

- Использовать менеджер паролей и 2FA;

- Не повторять пароли на разных сайтах.

Для IT-администратора:

- Развернуть блоки на уровне прокси/файрвола для известных фишинговых доменов;

- Обучать сотрудников базовым навыкам распознавания фишинга;

- Настроить мониторинг упоминаний бренда и доменов в публичных местах.

Для команды реагирования (SOC):

- Подтвердить источник и список доменов, поднять индикаторы компрометации;

- Проанализировать возможные утечки учётных данных;

- Провести коммуникацию с пользователями и, при необходимости, регуляторами.

Когда эти методы не помогут (ограничения)

- Целевые атаки (spear-phishing) с многоуровневыми подделками страниц и персонализированным контентом остаются сложными для обнаружения.

- Если злоумышленник получил контроль над доменом бренда или поддомена — внешние проверки могут быть бессильны.

- Поддельные сертификаты или компрометация инфраструктуры CDN могут скрывать угрозу даже при наличии HTTPS.

В таких случаях необходима экспертная проверка и координация с официальной службой поддержки пострадавшего сервиса.

Шаблон быстрого отчёта для IT/безопасности

- Дата и время обнаружения:

- Источник (какой AI-инструмент, запрос):

- Подозрительная ссылка:

- Действия пользователя:

- Рекомендованные меры (блокировка, оповещение пользователей, смена паролей):

Используйте этот шаблон для ускорения инцидент-менеджмента.

Простая методология проверки (3 шага)

- Верификация домена: сравните с официальным источником.

- Техническая проверка: HTTPS, сертификат, redirections.

- Контекстная проверка: поисковая выдача, репутация, отзывы.

Диаграмма принятия решения

flowchart TD

A[Получили ссылку из AI] --> B{Выглядит ли домен знакомым?}

B -- Нет --> C[Не переходить; проверить через поисковик]

B -- Да --> D{Есть ли HTTPS и замок?}

D -- Нет --> E[Не переходить]

D -- Да --> F{Совпадает ли с официальным URL в поиске/на сайте компании?}

F -- Нет --> G[Использовать link checker и URL expander]

G --> H{Link checker чист?}

H -- Да --> I[Осторожно перейти и не вводить данные]

H -- Нет --> E

F -- Да --> I

I --> J[Если нужна аутентификация — использовать 2FA и менеджер паролей]Риски и способы смягчения

- Риск: ввод учётных данных на фейковом сайте. Смягчение: 2FA, уникальные пароли, парольный менеджер.

- Риск: заражение устройства вредоносным ПО через скомпрометированный сайт. Смягчение: антивирус, обновления ОС и браузера, блокировщик скриптов.

- Риск: фальшивые номера поддержки. Смягчение: проверять номера на официальных страницах и в верифицированных профилях компаний.

Альтернативные подходы

- Не пользоваться кликабельными ссылками из AI-ответов для действий с высокими рисками — вручную вводить адреса.

- Настроить корпоративный прокси с белыми списками для критичных сервисов.

- Периодически проводить тренинги по фишингу и тестовые фишинговые кампании.

Краткое резюме

AI-инструменты ускоряют поиск, но не заменяют процедуру проверки ссылок. Простейшие проверки (URL, HTTPS, поиск, link checker) уменьшают вероятность стать жертвой фишинга. Для организаций — комбинируйте технические контрмеры с обучением пользователей.

Важно: если у вас возникло подозрение, действуйте осторожно и привлекайте специалистов по безопасности.

Короткий чек-лист для печати:

- Проверь URL вручную

- Убедись в HTTPS

- Сверь с поисковой выдачей

- Проверь через link checker

- Не вводи данные без подтверждения

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone