Как защитить умный дом и устройства IoT: практическое руководство

Быстрые ссылки

Wi-Fi роутеры

Умные камеры и дверные звонки

Умные колонки и голосовые ассистенты

Умные телевизоры

Хабы для умного дома и системы автоматизации

Игровые консоли

Введение

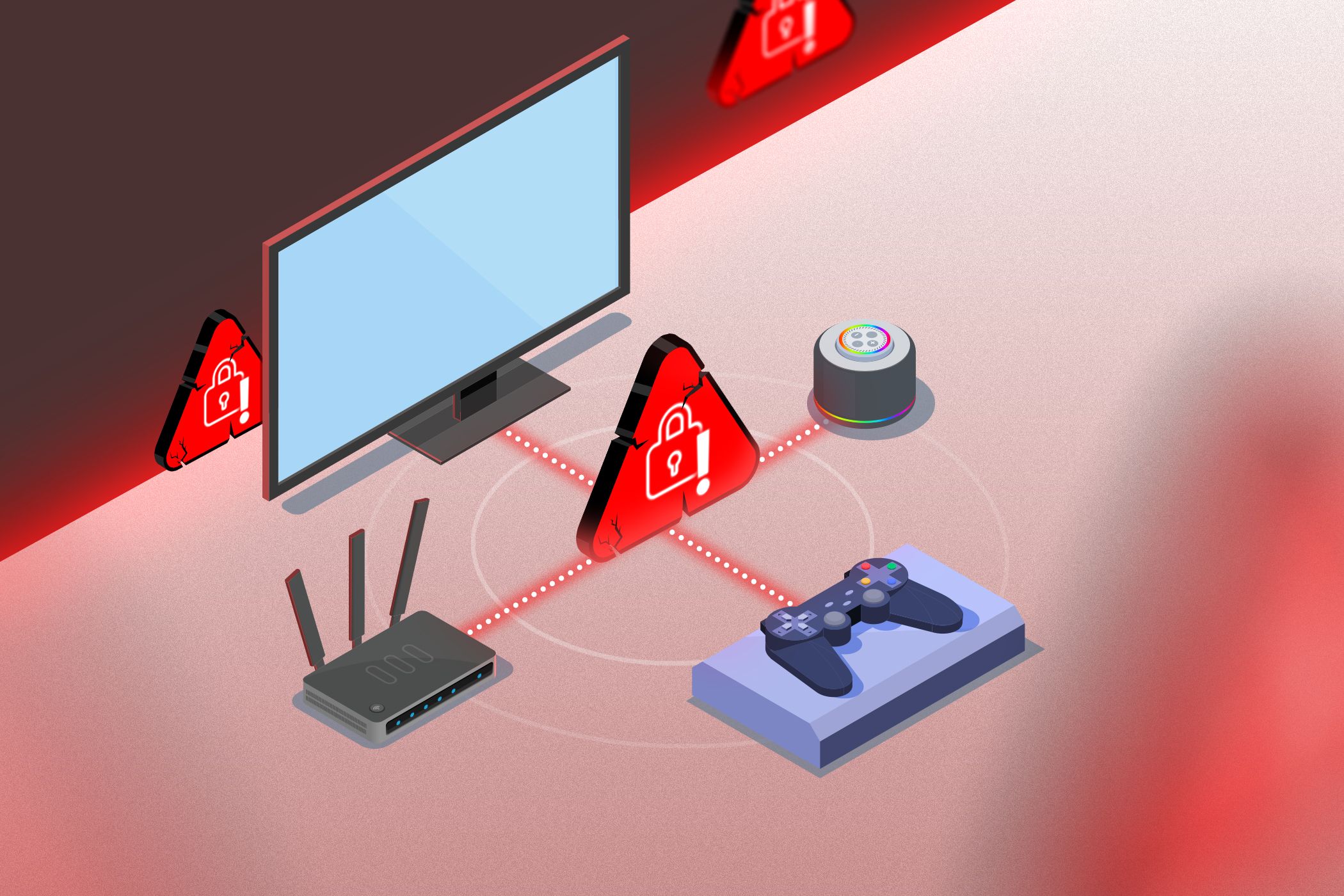

Ваш дом полон устройств, которые упрощают быт и поддерживают связь. Но многие из них уязвимы для злоумышленников. В этой статье мы пошагово разберём, какие опасности встречаются чаще всего, и дадим практические инструкции по защите. Материал ориентирован на обычного пользователя, администратора малого офиса и продвинутого энтузиаста.

Важно: в статье сохранены примеры и факты, упомянутые производителями и исследованиями, чтобы показать типичные риски и направления защиты.

Что нужно знать в двух словах

- Уязвимости часто связаны с устаревшей прошивкой и стандартными паролями.

- Изоляция устройств на отдельной сети снижает последствия взлома.

- Двухфакторная аутентификация и шифрование трафика критически важны.

Важно: если отдельное устройство вызывает сомнения, отключите его от сети до выяснения причин.

1. Wi-Fi роутеры

Роутер — центр вашей домашней сети. Компрометация роутера может дать злоумышленнику доступ ко всем подключённым устройствам. Чаще всего проблемы появляются из-за устаревшей прошивки и использования заводских логинов паролей.

Советы по защите роутера:

- Обновляйте прошивку регулярно. Производители выпускают патчи от уязвимостей. Если не знаете, как это делать, посмотрите руководство по обновлению прошивки для вашей модели.

- Смените заводские логин и пароль на сложные и уникальные. Используйте менеджер паролей для генерации и хранения.

- Включите WPA3, если роутер поддерживает, иначе — хотя бы WPA2 с сильным паролем.

- Отключите удалённое управление, если оно вам не нужно. Если необходимо, ограничьте доступ по белому списку IP.

- Включите журнал событий и периодически проверяйте его на подозрительную активность.

- Настройте гостевую сеть для посетителей и IoT‑устройств, чтобы отделить ваши компьютеры и смартфоны от устройств с низким уровнем защиты.

Когда обновления невозможны:

- Если производитель больше не поддерживает устройство, замените роутер. Старые модели остаются уязвимыми.

- Рассмотрите установку альтернативной прошивки с открытым кодом, но только если вы уверены в своих навыках и знаете риски.

2. Умные камеры и дверные звонки

Умные камеры и дверные звонки собирают видеопоток и часто доступны из интернета. Если их не защитить, злоумышленники получат доступ к живой трансляции, к записям или смогут использовать устройство как точку входа в сеть.

Рекомендации:

- Смените заводские пароли и используйте уникальные учётные записи.

- Включайте двухфакторную аутентификацию, если устройство или сервис это поддерживают.

- Обновляйте прошивку камеры и приложения на смартфоне.

- Выбирайте модели с поддержкой сквозного шифрования видеопотока. Так даже при захвате трафика доступ к видео останется закрыт.

- Избегайте подключения к камерам через публичные Wi‑Fi без VPN.

- Отключите функции, которые вы не используете: удалённый доступ, сторонние интеграции, голосовые записи.

Когда камера всё равно уязвима:

- Некоторые уязвимости решаются только на стороне производителя. В таких случаях временно отключайте удалённый доступ и следите за обновлениями безопасности.

3. Умные колонки и голосовые ассистенты

Голосовые ассистенты всегда слушают ключевые фразы и обладают доступом к управлению устройствами. Уязвимости в ПО устройств иногда позволяют злоумышленникам подслушивать разговоры или управлять подключёнными сервисами.

Практические шаги:

- Просмотрите и ограничьте права приложений, подключённых к ассистенту.

- Отключите функции голосовых покупок и удалённого управления, если они вам не нужны.

- Удаляйте ненужные интеграции с третьими сервисами.

- Регулярно просматривайте записи и логи, удаляйте историю голосовых команд при необходимости.

Ограничения контроля:

- Если уязвимость в самом устройстве, пользователь может лишь ограничить последствия. Самое надёжное — следить за обновлениями и при серьёзных проблемах временно отключать устройство.

4. Умные телевизоры

Многие телевизоры собирают данные о просмотре и могут иметь встроенные камеры и микрофоны. Они также подключены к интернету и приложениям — идеальная поверхность для слежения и атак.

Как уменьшить риски:

- Отключите ACR и функции отслеживания просмотров в настройках телевизора.

- Не устанавливайте лишние приложения. Загружайте приложения только из официальных магазинов.

- Проверьте права приложений: особое внимание — доступ к камере и микрофону.

- Закрывайте камеру физически с помощью шторки, когда не используете.

- Регулярно проверяйте обновления ОС телевизора.

Примечание: разные бренды прячут настройки безопасности в разных местах. Поиск по модели обычно помогает найти нужный пункт меню.

5. Хабы и системы автоматизации

Хабы объединяют управление освещением, замками, датчиками и термостатами. Если хаб взломан, злоумышленник может дистанционно управлять устройствами по всему дому.

Практики для защиты хаба:

- Используйте сложные уникальные пароли и двухфакторную аутентификацию на аккаунте хаба.

- Поддерживайте прошивку и ПО хаба в актуальном состоянии.

- Аккуратно относитесь к интеграциям с внешними сервисами. Для каждой интеграции спрашивайте себя: зачем ей доступ к этому устройству?

- Размещайте IoT‑устройства в отдельной виртуальной сети VLAN или гостевой сети, чтобы минимизировать ущерб при компрометации.

Риски от третьих приложений:

- Каждое стороннее приложение или плагин добавляет возможную точку входа. Подключайте только проверенные и широко используемые интеграции.

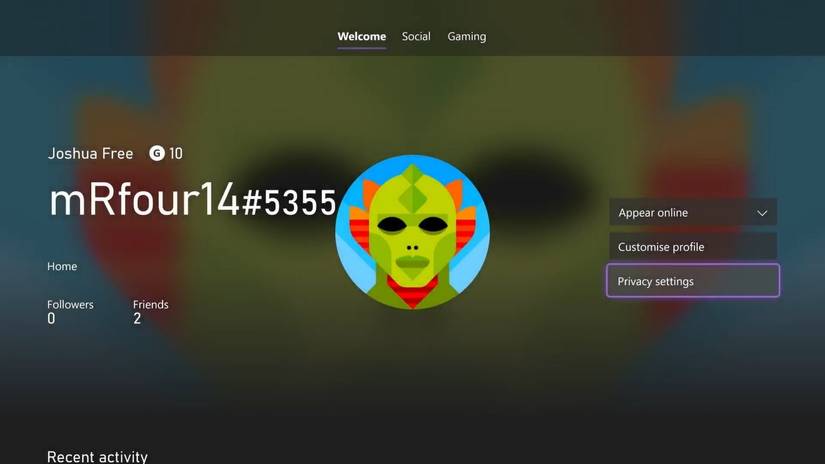

6. Игровые консоли

Консоли хранят платежные данные, учётные записи и часто имеют микрофон и камеру. Взлом аккаунта может привести к кражам, несанкционированным покупкам и потере доступа.

Советы для игроков:

- Используйте уникальные пароли и двухфакторную аутентификацию для учётных записей игровых сервисов.

- Проверьте и очистите привязанные способы оплаты, если они не нужны постоянно.

- Отключайте голосовые ассистенты и камеры, если не используете их.

- Проверьте настройки приватности и видимости: кто может видеть ваш профиль и онлайн‑активность?

Факт: в ряде исследований отмечалось увеличение атак на игровые сервисы. Атакующие часто используют украденные креденшалы с других сайтов.

Фактбокс — ключевые числа и понятия

- Частая причина взлома: устаревшая прошивка и заводские пароли.

- Рекомендуемые меры: уникальные пароли, 2FA, шифрование трафика, изоляция устройств на отдельной сети.

Краткие определения:

- 2FA: двухфакторная аутентификация, когда для входа требуется второй код помимо пароля.

- WPA2/WPA3: стандарты шифрования Wi‑Fi. WPA3 безопаснее.

- VLAN: виртуальная локальная сеть, позволяет логически отделить устройства на одном физическом роутере.

Мини‑методология: как подойти к защите по шагам

- Инвентаризация: перечислите все умные устройства в доме.

- Приоритизация: выделите критичные точки — камеры, замки, рутер.

- Обновление: обновите прошивки и приложения.

- Аутентификация: установите уникальные пароли и включите 2FA.

- Сегментация: выделите гостевую или VLAN сеть для IoT.

- Мониторинг: включите логи и следите за уведомлениями о безопасности.

- Ответ на инцидент: подготовьте план действий при взломе.

Чек‑лист для ролей

Для владельца дома:

- Проверить прошивки и обновить устройство за 24 часа.

- Установить уникальные пароли и записать их в менеджер паролей.

- Настроить гостевую сеть для IoT.

Для домашнего администратора:

- Включить VPN для удалённого доступа.

- Настроить уведомления о попытках входа и логи.

- Проводить ежеквартальную проверку подключённых устройств.

Для продвинутого пользователя или техподдержки:

- Настроить VLAN и межсетевой экран для контроля трафика.

- Развернуть систему централизованного обновления устройств, если возможно.

План действий при инциденте

- Отключите скомпрометированное устройство от сети.

- Сбросьте пароли и активируйте 2FA для совпадающих аккаунтов.

- Проверяйте логи роутера и учетных записей на предмет подозрительной активности.

- Обновите прошивки и ПО на всех связанных устройствах.

- При необходимости выполните полный сброс устройства к заводским настройкам и восстановите настройки вручную.

- Сообщите в службу поддержки производителя и провайдера интернета, если утечка персональных данных вероятна.

Критерии приёмки после реагирования:

- Устройство обновлено и работает на последней версии прошивки.

- Пароли и 2FA настроены.

- Подозрительная активность отсутствует в логах в течение 72 часов.

Тесты и критерии приёмки

Проверки перед тем как пометить инцидент как закрытый:

- Попробовать вход с ранее скомпрометированных данных и убедиться, что доступ закрыт.

- Проверить, не отправляет ли устройство трафик на неизвестные IP.

- Проверить, что все интеграции третьих сторон оправданы и имеют минимально необходимые права.

Шаблон простой политики безопасности для домашней сети

- Все устройства регистрируются в списке инвентаризации.

- Обновления устанавливаются в течение недели после выхода обновления.

- Пароли должны быть уникальными и храниться в менеджере паролей.

- Все IoT‑устройства функционируют в отдельной гостевой сети.

Риски и матрица риска

| Риск | Вероятность | Последствие | Смягчение |

|---|---|---|---|

| Компрометация роутера | Высокая | Высокое | Обновления, смена пароля, отключение удалённого управления |

| Взлом камеры | Средняя | Среднее | 2FA, шифрование стрима, выключение удалённого доступа |

| Подслушивание через колонку | Низкая | Среднее | Ограничение прав, удаление интеграций |

| Кража платежных данных с консоли | Средняя | Высокое | Удаление сохранённых карт, 2FA |

Альтернативные подходы и когда они менее уместны

- Полная физическая изоляция IoT: самый надёжный вариант, но неудобный для массового пользовательского сценария.

- Использование корпоративной системы управления устройствами: подходит для больших установок, но слишком дорого и сложно для стандартного дома.

Модель зрелости безопасности умного дома

- Начальный уровень: заводские настройки, никаких обновлений.

- Базовый уровень: пароли изменены, периодические обновления.

- Продвинутый уровень: 2FA, гостевые сети, мониторинг.

- Оптимизированный уровень: VLAN, централизованное управление, политика обновлений.

Полезные командные и конфигурационные подсказки

- Если роутер поддерживает SSH и вы уверены в навыках, подключайтесь по SSH только из доверенной сети и отключите парольную авторизацию при наличии ключей.

- Для домашнего VPN используйте WireGuard как современное и простое решение.

Совместимость и миграция

- Перед покупкой нового устройства проверьте, поддерживает ли ваш роутер нужные стандарты: WPA3, VLAN, гостевые сети.

- Если производитель прекратил обновления, планируйте замену в течение 6–12 месяцев.

Безопасность и конфиденциальность в контексте GDPR и локальных правил

- Храните минимально необходимый объём персональных данных.

- Если устройство собирает видеоданные других людей, уведомите их и получите согласие там, где это требуется законом.

- При хранении данных в облаке изучите политику провайдера и регион хранения данных.

Сниппет для быстрого внедрения (чек-лист на 10 минут)

- Перезагрузите роутер и проверьте версию прошивки.

- Смените пароль администратора роутера.

- Создайте гостевую сеть и подключите к ней все IoT.

- Включите 2FA в приложениях камер и хаба.

- Отключите ненужные интеграции и голосовые покупки.

Пример мер по ужесточению безопасности

- Использовать менеджер паролей и уникальные пароли для каждого устройства.

- Включить автоматические обновления там, где это безопасно.

- Регулярно просматривать уведомления безопасности производителя.

Пример простого правила для домашней политики

Любое подключаемое устройство должно соответствовать следующим требованиям:

- Иметь возможность обновления прошивки.

- Поддерживать минимум WPA2 для Wi‑Fi.

- Не иметь заводского пароля в активном состоянии.

Короткий анонс для соцсетей

Защитите ваш умный дом за 10 минут. Обновите роутер, включите 2FA, изолируйте IoT‑устройства на гостевой сети и проверьте права приложений. Подробный чек‑лист и план действий в статье.

Социальный превью для Open Graph

Предлагаемые варианты заголовка и описания доступны в метаданных ниже.

Резюме

- Инвентаризуйте устройства и приоритизируйте риски.

- Обновляйте прошивки и используйте уникальные пароли.

- Включайте двухфакторную аутентификацию и шифрование.

- Изолируйте IoT на отдельной сети и ограничивайте сторонние интеграции.

Если вы выполните эти простые шаги, вы значительно снизите риск компрометации умного дома.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone