Защита умных устройств дома

Быстрые ссылки

Wi‑Fi роутеры

Умные камеры и видеодомофоны

Умные колонки и голосовые ассистенты

Умные телевизоры

Хабы умного дома и системы автоматизации

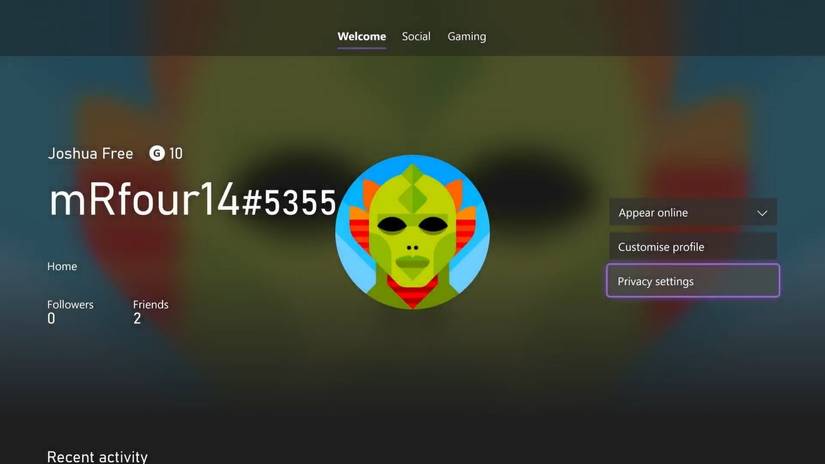

Игровые консоли

Wi‑Fi роутеры

Если есть одно устройство в доме, которое хакеры хотят захватить в первую очередь, это ваш роутер. Он соединяет все устройства с интернетом, и скомпрометированный роутер даёт злоумышленнику путь ко всем подключённым гаджетам — от ноутбука до умного холодильника.

Основные уязвимости: устаревшая прошивка и стандартные логины. В одном исследовании указано, что 89% респондентов никогда не обновляли прошивку роутера, а 72% никогда не меняли пароль Wi‑Fi. Эти данные показывают обычные слабые места реальных пользователей.

Практические шаги

- Обновляйте прошивку регулярно. Производители закрывают уязвимости в обновлениях — пропускать их опасно. Если вы не уверены, как это сделать, найдите руководство для модели вашего роутера или используйте встроенную функцию автообновления.

- Смените стандартные логин и пароль администратора. Используйте уникальный пароль длиной не менее 12 символов со смешанными регистрами, цифрами и символами.

- Включите WPA3, если поддерживается. В противном случае используйте WPA2. Отключите WEP — этот стандарт устарел и легко взламывается.

- Отключите удалённый доступ к панели управления роутера (Remote Management) если он вам не нужен.

- Создавайте гостевые сети для гостей и IoT‑устройств. Изоляция сетей ограничит возможный ущерб в случае взлома одной группы устройств.

- Периодически перезагружайте роутер и проверяйте список подключённых устройств на предмет незнакомых клиентов.

Короткий SOP по обновлению прошивки роутера

- Шаг 1: Зайдите в панель администратора по локальному IP (обычно 192.168.0.1 или 192.168.1.1).

- Шаг 2: Посмотрите раздел «Обновление прошивки» или «Firmware».

- Шаг 3: Включите автообновления или скачайте официальную прошивку с сайта производителя и установите вручную.

- Шаг 4: После обновления смените пароль администратора.

Важно: не загружайте прошивку с сомнительных сайтов. Неверная прошивка может «убить» устройство.

Умные камеры и видеодомофоны

Умные камеры и видеодомофоны должны защищать дом, но при некорректной настройке они сами становятся входной точкой для атаки. Как и в случае с роутером, ключевые уязвимости — устаревшая прошивка и стандартные пароли.

Рекомендации

- Смените стандартный пароль и настройте уникальные учётные записи для доступа.

- Включите двухфакторную аутентификацию (2FA), если производитель её поддерживает.

- Поддерживайте прошивку в актуальном состоянии.

- Предпочитайте модели с end‑to‑end шифрованием видеопотока. Это защищает контент, даже если трафик перехвачен.

- Не используйте публичный Wi‑Fi для доступа к видеопотокам: такие сети часто незащищённые.

- Разместите камеру так, чтобы она фиксировала нужные зоны, но не у помещения с конфиденциальной информацией, если это не требуется.

Когда это не помогает

Если производитель перестал выпускать обновления, устройство становится риском. Рассмотрите замену камеры на модель с активной поддержкой.

Умные колонки и голосовые ассистенты

Умные колонки удобны, но постоянно слушают окружающую среду и могут стать точкой утечки данных. В августе 2024 года NCC Group сообщила об уязвимостях в колонках Sonos, которые могли позволить прослушивать пользователей. Это пример уязвимости на стороне производителя, которую пользователь сам не устранит.

Как снизить риск

- Пересмотрите и минимизируйте права приложений, связанных с колонкой.

- Отключите функции голосовых покупок и удалённого доступа, если они вам не нужны.

- Будьте осторожны при подключении сторонних сервисов или навыков — они могут открыть новые векторы атаки.

- Старайтесь размещать колонки в местах, где конфиденциальные разговоры не происходят.

Альтернативный подход

Если вас беспокоит риск постоянного прослушивания, используйте офлайн‑решения (локальные голосовые ассистенты) или физически отключайте питание/отключайте микрофон при неиспользовании.

Умные телевизоры

Умный телевизор — ещё одно устройство, собирающее данные о привычках просмотра. Некоторые модели имеют встроенные камеры и микрофоны, которые могут быть использованы для слежки при наличии уязвимости.

Практика защиты

- Отключите ACR (автоматическое распознавание контента) и функции слежения в настройках телевизора.

- Установите только проверенные приложения из официального магазина платформы.

- Если телевизор снабжён камерой, накройте её, когда она не используется, или физически отключайте камеру, если это возможно.

- Ограничьте доступ приложений к микрофону и камере через настройки приватности.

Примечание: производители часто скрывают опции слежения в сложных меню. Поиск по модели и фразам «disable ACR» или «privacy settings» поможет найти инструкции.

Хабы умного дома и системы автоматизации

Хаб связывает все устройства — лампы, термостаты, датчики и замки. Это делает его высоко ценимой целью для атак: контроль хаба даёт контроль над остальными устройствами.

Защитные меры

- Используйте сильные уникальные пароли и включите 2FA на учётной записи хаба.

- Следите за обновлениями прошивки и установите их как можно скорее.

- Проверяйте интеграции сторонних приложений и давать минимально необходимые права.

- Разделяйте сети: выделите отдельную сеть или VLAN для IoT и оставьте основную сеть для компьютеров и телефонов.

Частая ошибка

Пользователи часто подключают много сторонних «умных» устройств без осознания того, какие права они получают. Каждый новый коннектор — потенциальная уязвимость. Раз в полгода пересматривайте список интеграций и удаляйте лишние.

Игровые консоли

Игровые консоли содержат оплатные методы, данные аккаунтов и иногда микрофон/камеру. В 2022 году Kaspersky Lab зафиксировала рост вредоносных атак на игровые сервисы на 13% по сравнению с прошлым годом. Атаки часто идут через повторное использование паролей и компрометацию учётных записей.

Как снизить риски

- Не храните платёжные данные в аккаунте при отсутствии доверия к устройству. Лучше ввести данные при покупке и удалить их после.

- Включите двухфакторную аутентификацию на игровых платформах.

- Используйте уникальные пароли и менеджер паролей.

- Настройте приватность: ограничьте видимость активности и отключите автоматическое подключение микрофона/камеры.

- Накрывайте камеру, когда она не используется.

Факт‑бокс: что уже известно

- 89% пользователей никогда не обновляли прошивку роутера (по данным исследования Ohio Society of CPAs).

- 72% пользователей никогда не меняли пароль Wi‑Fi (то же исследование).

- Рост вредоносных атак на игровые сервисы составил 13% в первой половине 2022 года против той же полосы 2021 года (Kaspersky Lab).

- NCC Group обнаружила уязвимости в некоторых моделях умных колонок в августе 2024 года.

Когда общие меры не помогают

Иногда стандартные меры (обновления, смена паролей, 2FA) не дают результата: уязвимость может быть на стороне производителя, или хакер уже получил контроль над устройством. В таких случаях:

- Отключите устройство от сети и по возможности обнулите его до заводских настроек.

- Смените пароли всех учётных записей, которые могли быть скомпрометированы.

- Проверьте логи роутера и подключённых устройств на предмет необычного трафика.

- Если устройство больше не поддерживается производителем — замените его.

Альтернативные подходы

- Локальные решения: выбирайте устройства с опцией локального управления без облака. Это уменьшает риск утечек через облачные сервисы.

- Промежуточные шлюзы: используйте отдельный шлюз для критичных устройств, который фильтрует внешний трафик.

- Аппаратные решения: аппаратные выключатели для камер/микрофонов и аппаратные сетевые фильтры для ограничения доступа.

Ментальные модели и эвристики

- Принцип минимальных прав: давайте устройствам только те права, которые им нужны для работы.

- Разделение зон: разделяйте устройства по уровням доверия (основная сеть, гостевая/IoT, гостевая для гостей).

- Обновление — это цикл, а не одноразовое действие: периодически проверяйте наличие обновлений и применяйте их.

Плейбук: быстрые действия при подозрении на взлом

- Отключите подозрительное устройство от сети (физически или через панель управления роутера).

- Измените пароли администратора роутера и важных учётных записей.

- Сбросьте устройство к заводским настройкам и обновите прошивку до последней версии.

- Проверьте остальные устройства на предмет необычной активности.

- При необходимости обратитесь к производителю и подайте отчет об инциденте.

- Если есть финансовые риски (компрометация платёжных методов), свяжитесь с банком и поменяйте привязанные платёжные данные.

Критерии приёмки

- Устройство обновлено до последней прошивки.

- Пароли администрирования изменены на уникальные и сложные.

- 2FA включена там, где возможно.

- IoT‑устройства находятся в отдельной сети от рабочих устройств.

Чек‑листы по ролям

Владелец дома

- Обновил роутер и ключевые устройства.

- Установил гостевую сеть для IoT.

- Убедился, что платёжные данные не хранятся в игровых аккаунтах.

Член семьи (не‑техник)

- Знает, как отключить питание устройства и снять камеру.

- Не устанавливает сторонние интеграции без согласования.

IT‑специалист или продвинутый пользователь

- Настроил VLAN или отдельную сеть для IoT.

- Настроил мониторинг трафика и оповещения при подозрениях.

- Выполняет регулярную ревизию связей сторонних приложений и прав.

Карта решений

flowchart TD

A[Есть риск компрометации устройства?] -->|Да| B{Устройство поддерживается производителем?}

A -->|Нет| Z[Мониторинг и регулярные обновления]

B -->|Да| C[Обновить прошивку]

B -->|Нет| D[Заменить устройство]

C --> E{Включена 2FA и уникальные пароли?}

E -->|Да| F[Изолировать в гостевой сети]

E -->|Нет| G[Включить 2FA и сменить пароли]

G --> F

F --> Z

D --> ZРиски и смягчения

- Утеря конфиденциальной информации: минимизировать права и отключать облачные возможности при необходимости.

- Неавторизованные покупки: не хранить платёжные данные, включить 2FA.

- Шпионаж через камеру/микрофон: накрывать камеру, отключать микрофон, ограничивать доступ приложений.

Глоссарий

- 2FA — двухфакторная аутентификация, дополнительный уровень безопасности при входе.

- WPA3/WPA2 — стандарты шифрования беспроводных сетей.

- ACR — автоматическое распознавание контента, часто используется для таргетинга рекламы.

Короткое объявление (для рассылки или соцсетей)

Защитите умные устройства в доме: обновляйте прошивки, меняйте стандартные пароли, включайте 2FA и используйте отдельную сеть для IoT. Эти простые шаги снижают риск взлома и утечки личных данных.

Итог

Умные устройства делают жизнь удобнее, но добавляют новую поверхность атаки. Базовые меры — обновления, уникальные пароли, двухфакторная аутентификация и сегментация сети — дают существенный уровень защиты. Имейте план реагирования на инциденты и пересматривайте настройки и интеграции минимум раз в полгода.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone