Что такое FileFix и как защитить Windows

Как работает FileFix

FileFix использует сочетание особенностей браузеров, механизма Mark of the Web (MoTW) и поведения Windows при запуске HTML Application файлов (.hta). Кратко:

- Mark of the Web (MoTW) — метка, которую браузеры и Windows используют, чтобы пометить файлы, загруженные из интернета; она подсказывает системам безопасности запускать дополнительные проверки.

- При сохранении страницы через «Сохранить как» браузеры иногда не добавляют MoTW к локально сохранённым HTML-файлам. Без этой метки файл может обойти часть автоматических проверок.

- Файл с расширением .hta запускается с помощью mshta.exe и выполняется как приложение текущего пользователя без привычных ранних проверок, если ассоциация не изменена.

- Атаку реализуют через социальную инженерию: пользователь убедят сохранить страницу и переименовать её в нечто заканчивающееся на .hta, после чего при открытии скрипт выполнится.

Главная проблема — убедить человека сохранить страницу и изменить имя файла. Примеры социальной инженерии: убеждение сохранить «код MFA», «резервную копию» или «инструкцию» с конкретным именем, которое заканчивается на .hta.

Важно: FileFix не «ломает» криптографию или ядро Windows, а пользуется сочетанием поведения браузеров, пользовательских привычек и механизмов ассоциации файлов.

Основные точки прерывания атаки

Атака пропускает несколько контрольных пунктов. Ниже собраны надёжные контрмеры — применяйте несколько одновременно.

1. Избегайте вредоносных страниц и фишинга

- Не переходите по ссылкам из сомнительных писем и сообщений. Фишинговые письма часто маскируют ссылку под легитимный ресурс.

- Используйте современный браузер (Chrome, Edge, Firefox) с включёнными защитными опциями. На Chrome включите «Расширенную защиту» для реального времени обнаружения угроз.

- Перед загрузкой страницы проверьте адрес, SSL-сертификат и ожидаемое содержимое. Если браузер предупреждает — доверьтесь предупреждению.

Важно: полагаться только на браузер недостаточно. Комбинируйте защиту с мерами в системе.

2. Всегда показывайте расширения файлов

Windows по умолчанию скрывает расширения известных типов. FileFix использует это, чтобы скрыть замену .html на .hta.

Шаги:

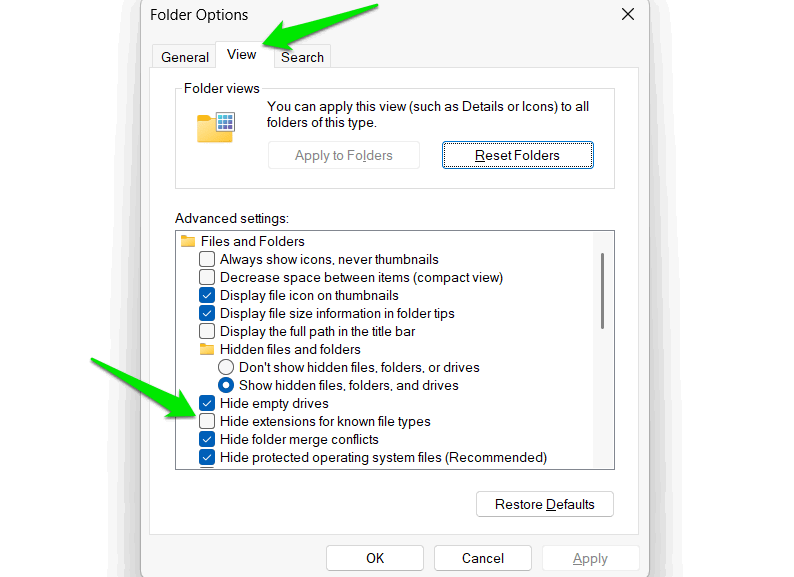

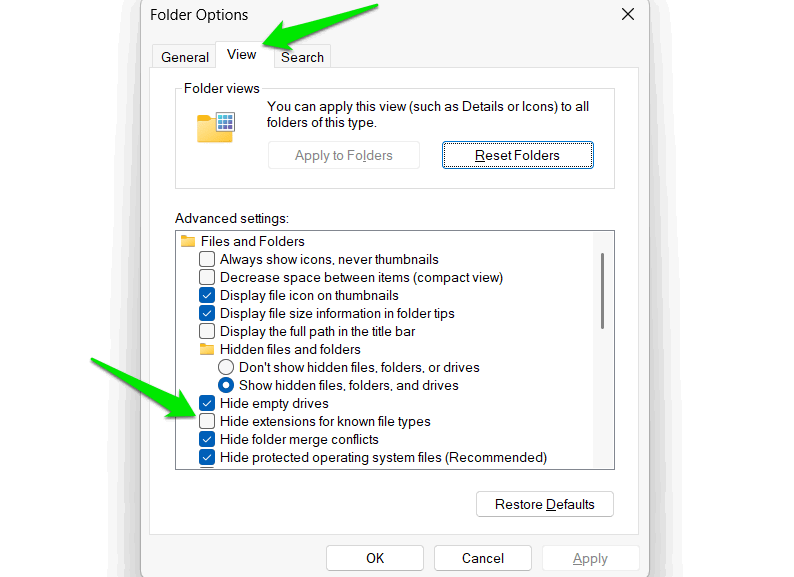

- Откройте Проводник и нажмите кнопку «Ещё» (три точки) и выберите «Параметры».

- Перейдите на вкладку «Вид» и снимите галочку с параметра «Скрывать расширения для зарегистрированных типов файлов».

После этого вы всегда будете видеть реальное расширение в диалогах сохранения и в Проводнике.

3. Переассоциируйте .hta на текстовый редактор

По умолчанию .hta обрабатывает mshta.exe. Если сменить открытие .hta на Блокнот или другой текстовый редактор, файл не выполнится как приложение — он откроется как текст.

Шаги:

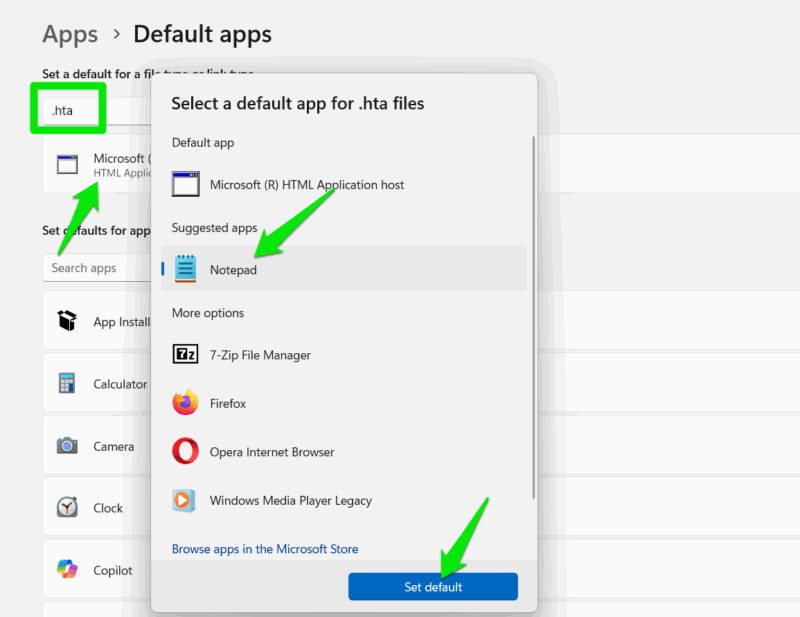

- Откройте Настройки → Приложения → Приложения по умолчанию.

- В строке поиска введите .hta.

- Выберите текущий обработчик Microsoft (R) HTML Application host и замените на Блокнот или другой редактор. Нажмите «Назначить по умолчанию».

Это простая и безопасная мера для большинства домашних пользователей, поскольку легитимное использование .hta встречается редко.

4. Отключите mshta, изменив имя файла

Если вы хотите полностью заблокировать исполнение .hta, можно отключить mshta.exe, переименовав исполняемый файл. Путь к файлу расположен в двух каталогах: C:\Windows\System32 и C:\Windows\SysWOW64.

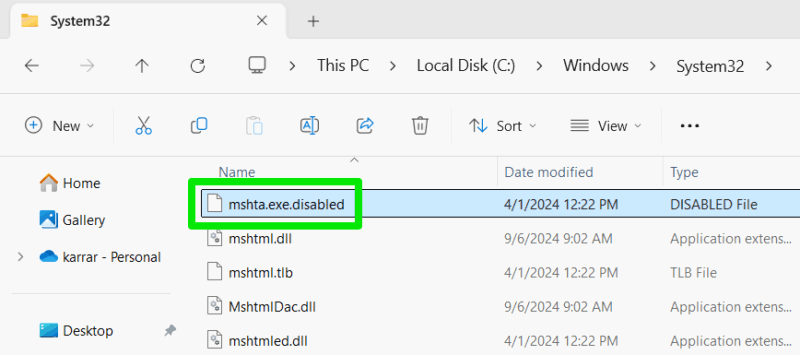

Шаги:

- Включите показ расширений (см. выше).

- Перейдите в C:\Windows\System32, найдите mshta.exe и переименуйте в mshta.exe.disabled. Повторите для C:\Windows\SysWOW64.

- Для изменения потребуются права администратора; возможно, придётся взять на себя права владения файлом.

- Чтобы вернуть всё обратно, переименуйте файлы обратно в mshta.exe в обоих местах.

Недостатки: некоторые легитимные скрипты и админские утилиты могут полагаться на mshta. Перед массовым развёртыванием оцените совместимость.

5. Обновляйте Windows и оставляйте защиту включённой

Патчи Microsoft могут изменять поведение MoTW и другие механизмы. Поддерживайте систему и средства безопасности (Windows Security, Defender) в актуальном состоянии.

Дополнительные меры для организаций и продвинутых пользователей

Если вы администратор или отвечаете за корпоративную сеть, добавьте эти контрольные уровни.

- Политики контроля приложений: используйте AppLocker или Windows Defender Application Control (WDAC), чтобы блокировать исполнение файлов из каталогов загрузок или файлов с расширением .hta.

- Групповые политики: через GPO можно запретить запуск mshta.exe или задать правила выполнения.

- EDR/AV: настроенные решения обнаружения и реагирования (EDR) и антивирусы повышают шанс обнаружить полезные нагрузки при запуске.

- Правила ограничений ПО (SRP): примените блокировку выполнения по хэшам, подписи или папкам.

- Ограничение прав пользователя: не выдавайте обычным пользователям права администратора. Многие этапы атаки требуют локальных прав для изменения системных файлов.

Совет эксперта: комбинируйте политики (AppLocker + EDR + обучение пользователей) — слоистая защита сильнее одной меры.

Обнаружение, инцидент-реакция и восстановление

Если вы подозреваете, что .hta-файл был выполнен, действуйте быстро.

Индикаторы компрометации:

- Неожиданная активность mshta.exe в диспетчере задач.

- Входящие сетевые соединения от процессов браузера или mshta.

- Изменения в автозагрузке, планировщике задач или реестре.

- Появление файлов с расширением .hta в папке Загрузки.

Быстрая последовательность действий:

- Изолируйте машину от сети (физическое отключение или выключение сети).

- Снимите образ системы или выполните экспорт логов для последующего анализа.

- Отключите учётные записи, которые могли быть скомпрометированы.

- Проведите сканирование EDR/AV и восстановление из резервной копии, если необходимо.

- Проведите разбор инцидента и внедрите меры, закрывающие вектор (например, политика AppLocker).

Критерии приёмки

- Показ расширений включён на всех рабочих станциях.

- Ассоциация .hta переназначена на редактор либо mshta полностью отключён там, где это допустимо.

- Политики исполнения (AppLocker/WDAC/SRP) покрывают 90+% рабочих станций.

- Пользователи прошли обучение по распознаванию фишинга и процедурам реагирования.

Чек-листы по ролям

Чек-лист для домашнего пользователя:

- Включить показ расширений.

- Переассоциировать .hta на Блокнот.

- Обновить систему и браузер.

- Включить расширенную защиту в браузере, если доступно.

Чек-лист для IT-администратора:

- Оценить влияние отключения mshta на инфраструктуру.

- Настроить AppLocker или WDAC для блокировки .hta и mshta.

- Настроить централизованное переименование или скрипт для массовой смены ассоциации .hta.

- Провести обучение пользователей и тесты фишинга.

- Внедрить мониторинг активности mshta и аномалий сетевого трафика.

Мини-методология для безопасной проверки

- Создайте тестовую виртуальную машину с актуальной системой и снимком для восстановления.

- Попробуйте повторить поведение, сохранив страницу в .html и переименовав в .hta в безопасной среде.

- Проверьте, сработают ли политики и откроется ли файл в редакторе после переассоциации.

- Отследите логи EDR/AV и поведение процессов.

Модель принятия решений (Mermaid)

flowchart TD

A[Попадание на страницу] --> B{Подозрительная страница?}

B -- Да --> C{Пользователь сохраняет страницу}

C -- Нет --> Z[Нет риска FileFix]

C -- Да --> D{Включён показ расширений?}

D -- Нет --> E[Высокий риск: пользователь может не заметить .hta]

D -- Да --> F{.hta ассоциирован с mshta?}

F -- Да --> G[Риск выполнения; блокировать mshta или переассоциировать]

F -- Нет --> H[Откроется в редакторе — риск снижен]

B -- Нет --> ZРиски и смягчение

- Риск: пользователи переименуют файлы. Смягчение: показ расширений и обучение.

- Риск: некоторые легитимные скрипты используют .hta. Смягчение: тестирование и выборочная блокировка через политики.

- Риск: недостаточная видимость инцидента. Смягчение: EDR/логирование и оповещения по активности mshta.

1-строчный глоссарий

- Mark of the Web (MoTW) — метка безопасности, обозначающая происхождение файла из интернета.

- .hta — HTML Application файл, который может выполняться как приложение в Windows.

- mshta.exe — механизм запуска .hta в Windows.

- AppLocker/WDAC — средства управления политиками исполнения приложений в корпоративной среде.

Короткое объявление для рассылки (100–200 слов)

FileFix — новая техника обхода проверок Windows при сохранении веб-страниц. Атакующий убеждает пользователя сохранить страницу и переименовать файл в .hta, после чего скрипт выполняется через mshta. Чтобы снизить риск: включите показ расширений, переназначьте открытие .hta на текстовый редактор или отключите mshta, примените политики исполнения (AppLocker/WDAC) и обучите сотрудников распознаванию фишинга. Эти шаги просты в исполнении и существенно снижают вероятность успешной атаки.

Примечания и заключение

Важно использовать несколько уровней защиты: технические меры (показ расширений, переассоциация .hta, отключение mshta, политики исполнения) + поведенческие (обучение пользователей, осторожность при кликах). Если вы администратор, тестируйте каждую меру в контролируемой среде перед развёртыванием.

Важно: следите за обновлениями Windows — Microsoft может изменить работу MoTW в будущих патчах, что повлияет на вектор FileFix.

Резюме:

- FileFix эксплуатирует отсутствие метки MoTW и исполнение .hta через mshta.

- Для большинства пользователей достаточно показать расширения и переассоциировать .hta на текстовый редактор.

- Для организаций добавьте AppLocker/WDAC, EDR и централизованное управление политиками.

Итоговое напоминание: защитите людей и систему одновременно — технологии без обучения пользователей дают ограниченный эффект.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone