Защита Gmail: что делать, если аккаунт взломали, и как этого избежать

Альтернативный текст изображения: Фотография экрана с уведомлением о взломе почтового аккаунта и знаками предостережения

Понимание модели атак помогает выбирать правильную защиту. Кратко — злоумышленники ищут слабые пароли, доступ к устройству, уязвимости браузера и возможности перехвата сессий. Основные типы атак:

- Фишинг: поддельные формы и письма, которые выдают себя за Google или другой сервис.

- Крадение сессии: когда злоумышленник использует активную сессию в другом месте (Session Hijacking).

- Клавиатурные шпионы и кейлоггеры: сортируют введённые на клавиатуре пароли.

- Подбирание и перебор: использование утёкших баз логинов (credential stuffing).

- Настройки пересылок и фильтры: скрытая пересылка важной корреспонденции.

Важно: аккаунт с большим онлайновым присутствием — блогеры, продавцы, менеджеры — особенно привлекательны для атак, потому что компромат/доступ можно монетизировать.

Что значит «надёжный пароль» — кратко

Надёжный пароль — длинная и уникальная фраза (не повторяемая в других сервисах), содержащая буквы разных регистров, цифры и символы. Рекомендуемая длина — 30–80 символов для важного аккаунта.

Ниже — проверенный набор шагов, которые нужно выполнить сразу и регулярно.

Установите сильный и уникальный пароль

- Длина: минимум 30 символов для важного аккаунта.

- Используйте сочетание слов, знаков и цифр, но избегайте легко угадываемых фраз. Лучше комбинировать случайные слова.

- Рекомендуемый инструмент: менеджер паролей (LastPass, 1Password, Bitwarden и пр.) — храните пароли в зашифрованном хранилище. Если вы предпочитаете бумагу — распечатайте и храните в надёжном месте.

Включите двухэтапную проверку (2FA / 2SV)

- Настройте приложение-аутентификатор (Google Authenticator, Authy) или аппаратный ключ FIDO2 (YubiKey). Аппаратные ключи дают более высокую защиту.

- Сохраните резервные коды в безопасном месте.

Проверьте адрес восстановления и контрольные вопросы

- Убедитесь, что резервный адрес электронной почты доступен и защищён.

- Не используйте в резервном адресе тот же пароль, что и для основного аккаунта.

Обновите настройки браузера и ОС

- Регулярно обновляйте операционную систему и браузер.

- Устанавливайте минимум одно антивирусное/антишпионское ПО и обновляйте его базы.

Проверьте список подключённых приложений и устройств

- Отклоните подозрительные OAuth-приложения и разорвите сессии на чужих устройствах.

Резервное копирование почты

- Экспортируйте важную почту или настройте архивирование. Регулярно делайте бэкапы локально или в зашифрованном архиве.

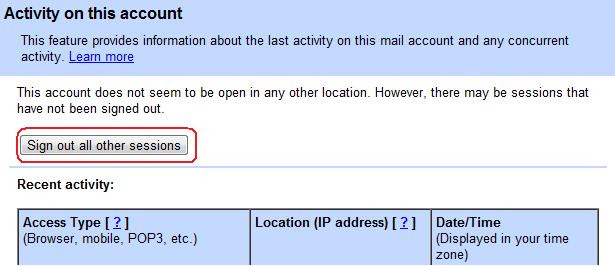

В Gmail прокрутите страницу вниз и нажмите “Подробности” (внизу справа). Там видно все активные сессии:

- Если вы видите неизвестный регион или устройство — нажмите “Выйти из всех других сессий”.

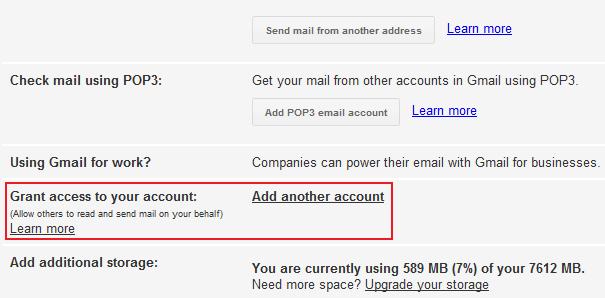

- Проверьте раздел “Настройки почты > Учетные записи и импорт” (Mail Settings > Accounts and Import) на предмет добавленных пересылок или чужих адресов.

- В разделе “Пересылка и POP/IMAP” убедитесь, что нет несанкционированной пересылки.

Альтернативный текст изображения: Окно Gmail с ссылкой «Подробности» и списком активных сеансов, помогающее обнаружить чужие подключения

Если вы заметили подозрительную активность или лишились доступа, действуйте по порядку. Ниже — инцидентный план (runbook).

Немедленно попытайтесь войти и изменить пароль

- Если вход возможен: измените пароль на новый, уникальный и длинный.

- Сохраните новый пароль в менеджере паролей или распечатайте.

Выйдите из всех устройств

- В “Подробностях” выберите «Выйти из всех других сессий».

Проверьте пересылки, фильтры и метки

- Зайдите в “Настройки > Пересылка и POP/IMAP” и “Настройки > Фильтры и заблокированные адреса”.

- Удалите все неизвестные правила пересылки и фильтрации.

Проверьте “Учетные записи и импорт” на автоматические добавления

- Если злоумышленник добавил переадресацию аккаунтов или подключил внешние адреса, удалите их.

Отключите и удалите подозрительные OAuth-приложения

- В разделе безопасности Google проверьте приложения, имеющие доступ к аккаунту, и отмените доступ для тех, которые вы не узнаёте.

Если вы потеряли доступ к аккаунту — используйте форму восстановления

- При выборе “Я больше не имею доступа к этим данным” (I no longer have access…) заполните форму восстановления: укажите метки, контакты, даты создания аккаунта и используемые сервисы. Чем точнее — тем выше шанс восстановления.

Уведомите контакты и проверьте отправленные письма

- Проверяйте папку “Отправленные” и драфты — удалите вредоносные сообщения, если они были отправлены от вашего имени.

- Уведомьте близкие контакты о возможном фишинге от вашего имени.

Поддержка Google

- Ответы службы поддержки Google иногда приходят быстро. Подробная и правдивая информация в форме восстановления ускорит процесс.

Альтернативный текст изображения: Скриншот настроек Gmail — раздел «Учетные записи и импорт» с опциями добавления и удаления учётных записей

Немедленные действия (0–60 минут)

- Попытаться войти.

- Войти с проверенного устройства и сети (ваш домашний компьютер и домашний Wi‑Fi).

- Если вход возможен — сменить пароль, включить 2FA, выйти из всех сессий.

Короткий осмотр (1–3 часа)

- Проверить пересылки, фильтры, метки и отправленные письма.

- Отключить OAuth-приложения, проверить доступы в других службах (PayPal, соцсети).

Восстановление через Google (если нет доступа)

- Заполнить форму восстановления, указать точные даты и часто используемые контакты/метки.

- Отправить запрос и ждать ответа поддержки.

После восстановления (1–24 часа)

- Сменить пароли для всех связанных сервисов.

- Проверить банковские операции и уведомления (PayPal, магазины и пр.).

Долгосрочная профилактика (в течение недели)

- Настроить менеджер паролей и аппаратный ключ.

- Обновить антивирус и ОС на всех устройствах.

Критерии приёмки

- У вас восстановлен полный доступ к почте.

- Нет незнакомых пересылок и фильтров.

- Включена двухэтапная проверка или установлен аппаратный ключ.

- Пароли для всех связанных сервисов уникальны.

Аппаратный ключ (FIDO2)

- Лучшее средство против фишинга и перехвата кода. Рекомендуется для критичных аккаунтов.

Менеджер паролей и одноразовые пароли

- Перейдите от хранения паролей в .txt к зашифрованному хранилищу. Если вы всё же используете файл — храните его в зашифрованном контейнере (например, VeraCrypt).

Резервные коды и резервный адрес

- Сохраните резервные коды отдельно от устройства и основного адреса. Резервный адрес не должен быть просто ещё одним вашим аккаунтом с тем же паролем.

Мультифакторная защита для служб, связанных с финансами

- PayPal, банковские аккаунты и сервисы продаж должны иметь отдельные, уникальные пароли и 2FA.

Управление устройствами и расширениями

- Периодически просматривайте расширения браузера, удаляйте ненужные.

- Используйте профиль браузера только для работы с важными аккаунтами.

Политика резервного восстановления

- Документируйте шаги восстановления, храните контакты поддержки и распечатанные инструкции в надёжном месте.

Обычный пользователь

- Длинный уникальный пароль.

- Включён 2FA с приложением/смс (лучше приложение).

- Проверены пересылки и фильтры.

- Антивирус обновлён.

Продвинутый пользователь / блогер

- Менеджер паролей.

- Аппаратный ключ FIDO2.

- Регулярные бэкапы почты.

- Мониторинг подозрительной активности (регулярные проверки сессий).

Администратор малого бизнеса

- Отдельная почта для админов с усиленными настройками.

- Политика уникальных паролей для сотрудников.

- Централизованное управление доступом (G Suite / Google Workspace) с журнальными записями.

Текст для отправки близким контактам, если с вашего аккаунта отправлялись фишинговые письма:

Здравствуйте. Мой почтовый ящик был взломан. Если вы получили подозрительное письмо от моего имени — не открывайте вложения и не переходите по ссылкам. Я уже восстановил учётную запись и работаю над безопасностью. Спасибо.

- Защита на уровне аккаунта — это несколько слоёв: пароль, 2FA, устройства и политика доступа.

- Предположите, что любой публичный Wi‑Fi может быть перехвачен. Не вводите пароли без VPN.

- Если вы долго не меняли пароль и не используете 2FA — вы в зоне риска.

- Хранение резервного пароля рядом с устройством, которое уже заражено — бессмысленно.

- Смена пароля без проверки пересылок и фильтров не устранит скрытую пересылку почты.

- SMS‑2FA уязвима к SIM‑свопу; для важных аккаунтов выбирайте приложение-аутентификатор или аппаратный ключ.

- Проверьте, видит ли система ваши сессии: выйдите из всех устройств и зайдите снова.

- Проверьте отправленные письма и фильтры.

- Отозовите доступ лишних OAuth‑приложений.

- Временно отключите автоматические пересылки и проверьте, исчезло ли нежелательное поведение.

- Высокий риск: отсутствие 2FA, одинаковые пароли — смягчение: включить 2FA, сменить пароли, менеджер паролей.

- Средний риск: устаревший браузер/расширения — смягчение: обновить браузер, удалить подозрительные расширения.

- Низкий риск: одиночно однопользовательские ошибки — смягчение: аудит и обучение.

- Доступ восстановлен полностью и без посторонних сессий.

- Включён 2FA, отключены неизвестные приложения и пересылки.

- Пароли уникальны и сохранены в менеджере.

- 2FA / 2SV — двухфакторная проверка (код + пароль).

- OAuth — протокол авторизации для сторонних приложений.

- FIDO2 — стандарт аппаратных ключей безопасности.

- SIM‑своп — захват телефонного номера злоумышленником через оператора.

- Еженедельно: сканирование на вирусы, проверка сессий в Gmail.

- Ежемесячно: смена пароля (по желанию), проверка списка доверенных устройств.

- Раз в полугодия: ревизия подключённых приложений и резервных адресов.

Important: Не паниковать и действовать по шагам. Случаи взлома чаще всего решаются быстрыми и систематичными действиями.

Note: Никогда не сообщайте пароли по телефону или по электронной почте и не вводите их на сайтах, открывшихся по ссылкам из подозрительных писем.

- Система безопасности — это многоуровневый процесс: пароли, 2FA, устройства, регулярные проверки.

- Действуйте при подозрении немедленно: выход из сессий, смена пароля, проверка фильтров и пересылок.

- Аппаратные ключи и менеджеры паролей значительно повышают защиту.

Социальный анонс (короткая версия): Взломали Gmail? Пошаговое руководство по восстановлению доступа и усилению защиты: от немедленных действий до долгосрочных мер и чек‑листов.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone