Как хакают аккаунты Facebook и как защитить свой профиль

Быстрая навигация

- Data Breach/Leaks

- Brute Force Attacks

- Credential Stuffing

- Keyloggers

- Man in the Middle Attacks (MITM)

- Backdoors and Rootkits

- How to Protect Your Facebook Account

Краткое содержание

- Утечки данных могут раскрыть адреса электронной почты, номера телефонов и другие детали, которые делают аккаунты уязвимыми.

- Хакеры используют перебор и расшифровку хешей, чтобы восстановить пароли из утёков.

- Повторное использование паролей облегчает атаки типа credential stuffing.

Facebook и смежные аккаунты часто становятся целью злоумышленников. Существуют разные методы компрометации — от массовых утечек данных до тонких целевых атак. Многие из них можно предотвратить, если понимать тактики злоумышленников и знать практические меры защиты.

Ниже — подробный разбор популярных способов взлома аккаунтов Facebook и конкретные шаги по защите.

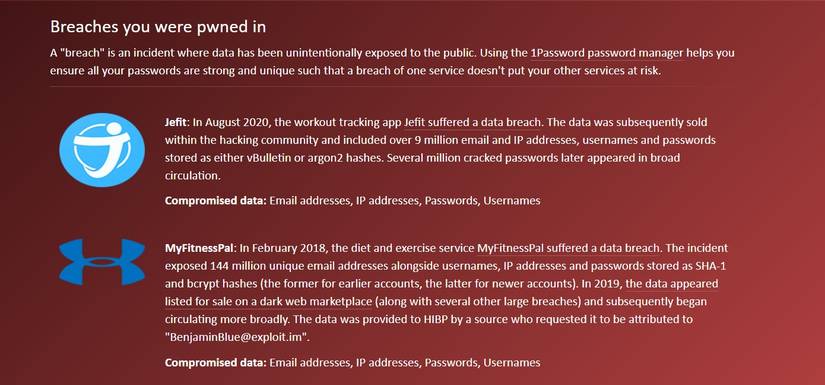

1. Утечки данных (Data Breach/Leaks)

Утечки происходят, когда злоумышленники получают большие массивы пользовательских данных из сервисов, включая Facebook и сторонние приложения. Утёкшая информация может варьироваться от статистики до полного раскрытия записей пользователей: email, номера телефонов, идентификаторы и иногда — хеши паролей.

Ниже — сводная таблица известных инцидентов с утечками, касающихся данных пользователей Facebook (перечислено в источнике; числа приводятся в исходных отчётах):

| Год | Тип данных | Как утекло | Число затронутых пользователей | Уровень тяжести | ||||||

| 2024 | 2FA-коды, данные восстановления пароля, записи пользователей Marketplace | Уязвимость в системе YX International; утечка данных подрядчика | Миллионы (точное число не указано), 200 000 записей | Высокая | ||||||

| 2022 | Данные, собранные в 2019 году; данные для входа через вредоносные приложения | Данные опубликованы на форуме хакеров; вредоносные приложения в магазинах | 500 миллионов (сбор данных), 400 приложений | Высокая | ||||||

| 2021 | Имена, номера телефонов, Facebook ID, email и т.д. | Данные оказались доступными на форуме взломщиков | 533 миллиона | Высокая | ||||||

| 2019 | Записи пользователей, ID, номера телефонов, контакты электронной почты | Данные хранились на незашифрованных публичных серверах | Отдельные события: 540 млн, затем 419 млн, затем 267 млн записей | Высокая | ||||||

| 2018 | Личные данные, приватные посты, токены доступа | Скандал с Cambridge Analytica, баги и уязвимости функций | 87 млн записей, затем 14 млн, затем 50 млн токенов доступа | Критическая |

Важно: злоумышленники часто продают или публикуют полученные файлы на сайтах вроде pastebin, форумах и дарквебе. Иногда данные представлены в открытом виде, что даёт прямой доступ к аккаунту, но чаще пароли сохранены в виде хешей с солью.

Важно

- Хеш пароля не равен паролю в открытом виде. Но при слабых паролях и мощных ресурсах злоумышленники могут восстановить исходный пароль.

Контрпример — когда утёкшие данные содержат только дыры статистики или анонимизированные наборы без идентификаторов. Тогда риск прямого взлома снижается.

2. Перебор паролей и атаки на хеши (Brute Force Attacks)

Атака «brute force» — это метод, при котором злоумышленник пытает все возможные комбинации паролей. Прямой перебор входа на Facebook ограничен мерами безопасности (rate limiting, блокировки), поэтому классический перебор логинов через интерфейс сайта сейчас малореален.

Однако грубая сила применяется к хешам паролей, полученным в результате утечек. Процесс выглядит так:

- Хакер получает базу с хешами паролей.

- Он подготавливает словари слов и комбинаций (password lists).

- Для каждой возможной строки генерирует хеш тем же алгоритмом, который использовал сервис.

- Сравнивает полученные хеши с утёкшими.

- Совпадение даёт исходный пароль.

Понятие «хеш» — это односторонняя криптографическая функция: по хешу нельзя однозначно восстановить пароль. Но при слабых паролях и недостаточно стойкой функцией хеширования восстановление возможно.

Методики защиты от перебора хешей:

- Сильные уникальные пароли.

- Использование длинных солей и медленных хеш-функций (bcrypt, Argon2).

- Ограничение попыток входа и детектирование аномалий.

Когда метод не сработает: при правильно использованном сильном сольном хешировании и уникальных длинных паролях — восстановление практически неосуществимо.

3. Credential stuffing — повторное использование паролей

Credential stuffing — это автоматизированная попытка входа на разные сервисы с использованием пар логин:пароль, полученных из утечек. Хакеры создают списки («комбо-листы») и прогоняют их через API и формы популярных сайтов.

Почему это работает:

- Люди часто используют один пароль на нескольких сервисах.

- Автоматизация позволяет быстро проверять миллионы пар.

Как защититься:

- Использовать уникальный пароль для каждого сервиса.

- Внедрить двухфакторную аутентификацию.

- Для администраторов сайтов — детектировать массовые попытки входа, блокировать IP-адреса, внедрять проверку поведения и CAPTCHA.

Когда credential stuffing не сработает:

- Если пользователь применяет уникальные пароли и 2FA.

- Если сервис использует дополнительные проверки (device fingerprint, rate limiting).

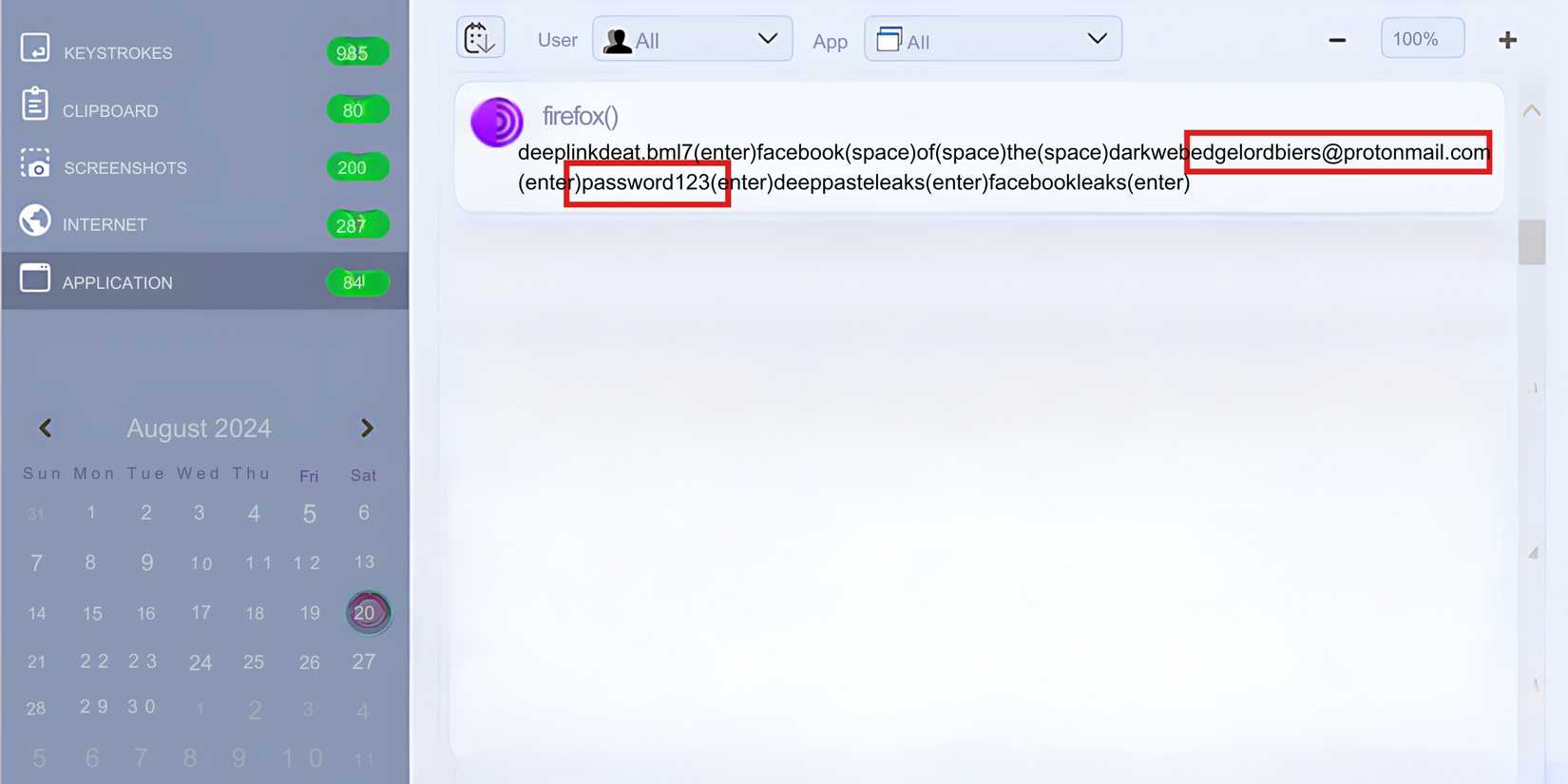

4. Кейлоггеры (Keyloggers)

Кейлоггер — программа или аппарат, которая фиксирует нажатия клавиш и отправляет их злоумышленнику. Она захватывает не только логины и пароли, но и сообщения, ввод в формах и приватные документы.

Способы установки:

- Через фишинговые вложения (вредоносный .exe, макросы в документах).

- Через уязвимости в ПО и неофициальные сборки программ.

- Физическая установка («hardware keylogger») при доступе к устройству.

Признаки заражения:

- Замедление системы.

- Необычные сетевые соединения.

- Появление неизвестных процессов в списке задач.

Защита:

- Антивирусное и EDR-решение с регулярными обновлениями.

- Не открывать вложения от неизвестных отправителей.

- Использовать аппаратные ключи безопасности (FIDO2, U2F).

5. Атаки типа «Человек посередине» (MITM)

MITM — это перехват трафика между вашим устройством и серверами Facebook. Цель — прослушать или модифицировать трафик и получить учетные данные.

Как это делается:

- Злоумышленник создаёт фальшивую точку доступа Wi‑Fi и заставляет пользователей подключаться к ней.

- Он перехватывает незашифрованный трафик или подменяет сертификаты.

- Фишинговые сайты, которые внешне идентичны Facebook, собирают логины и пароли.

Защита от MITM:

- Всегда использовать HTTPS и проверять сертификаты сайта.

- Не подключаться к неизвестным публичным Wi‑Fi без VPN.

- Использовать браузер с актуальными механизмами защиты от подделки сертификатов.

Важно

- Фишинговые страницы часто выглядят идеально. Всегда проверяйте домен в адресной строке.

6. Бэкдоры и руткиты (Backdoors and Rootkits)

Бэкдоры и руткиты дают злоумышленнику скрытый и постоянный доступ к устройству. После установки атакующий может дистанционно управлять системой, отправлять данные, устанавливать дополнительные модули (например, кейлоггеры) и маскировать своё присутствие.

Методы распространения:

- Компрометация легитимного ПО и распространение через обновления.

- Пиратские сборки и торрент-файлы.

- Вредоносные вложения в письмах.

Признаки заражения и действия:

- Необычная активность в сети и файлах, которые нельзя удалить.

- Системы не запускают обновления или защитное ПО.

Действия при подозрении:

- Отключите устройство от сети.

- Проведите сканирование с помощью надежного загрузочного антивирусного инструмента.

- При подтверждённом наличии руткита — рассматривайте полную переустановку ОС и смену всех паролей с безопасного устройства.

7. Как защитить ваш аккаунт Facebook — пошаговый план

Ниже — практический план действий для пользователей и администраторов.

Базовые меры (для всех пользователей)

- Включите двухфакторную аутентификацию (2FA). Используйте приложения-генераторы кодов (Authy, Google Authenticator) или аппаратные ключи (YubiKey).

- Установите уникальный сложный пароль для Facebook. Длина — минимум 12 символов, включайте буквы, цифры и символы.

- Используйте менеджер паролей (Bitwarden, 1Password, KeePass) для генерации и хранения паролей.

- Регулярно обновляйте ОС, браузеры и приложения.

- Не кликайте по подозрительным ссылкам; проверяйте отправителя писем.

- Ограничьте доступ приложений в настройках Facebook (удаляйте лишние интеграции).

Дополнительные меры (рекомендуются)

- Настройте уведомления о новых входах и активацию «подозрительных активностей».

- Используйте аппаратный ключ безопасности для критичных аккаунтов.

- Включите проверку устройств в настройках Facebook и удалите неизвестные.

- Привяжите номер телефона и резервный email, но держите их защищёнными.

Для продвинутых пользователей и администраторов

- Используйте мониторинг утечек (Have I Been Pwned, уведомления в менеджерах паролей).

- Регулярно проводите аудит подключённых приложений и прав доступа.

- Внедряйте политики AAA (Authentication, Authorization, Accounting) для корпоративных аккаунтов.

- Внедряйте MFA на уровне SSO для единых корпоративных входов.

Краткая методология восстановления доступа

- При подозрении на взлом — немедленно измените пароль с безопасного устройства.

- Включите 2FA или смените метод 2FA.

- Проверьте связанные адреса электронной почты и телефоны.

- Просмотрите историю входов, завершите сеансы на незнакомых устройствах.

- Пошагово проверьте подключённые приложения и расширения браузера.

Критерии приёмки

- Пароль изменён и уникален.

- Двухфакторная аутентификация включена и протестирована.

- Нет неизвестных активных сессий в настройках аккаунта.

- Аккаунт проходит автоматическую проверку на утечки.

8. План реагирования при компрометации аккаунта (Incident runbook)

- Шаг 0 — не паниковать. Фиксация фактов важнее поспешных действий.

- Шаг 1 — смените пароль с чистого устройства.

- Шаг 2 — включите 2FA и добавьте аппаратный ключ, если возможно.

- Шаг 3 — удалите неизвестные устройства и приложения.

- Шаг 4 — проверьте связанные почты и телефоны.

- Шаг 5 — проверьте, не отправлял ли ваш аккаунт спам или фишинговые ссылки; предупредите контакты.

- Шаг 6 — при подозрении на вредоносное ПО — запустите проверку на заражение и, при необходимости, переустановите ОС.

- Шаг 7 — свяжитесь с поддержкой платформы и следуйте их инструкциям по восстановлению.

Ролями распределённый чеклист (Role-based checklists)

- Обычный пользователь: смена пароля, включение 2FA, проверка активности.

- IT-администратор: аудит привязанных почт/SSO, проверка логов доступа, блокировка скомпрометированных токенов.

- Безопасность/Incident Response: сбор артефактов, анализ утечек, изучение вектора компрометации, отчёт и рекомендации по снижению риска.

9. Тесты и критерии приёмки (Test cases / Acceptance criteria)

- Тест: вход с нового устройства. Критерий: система отправляет уведомление и требует подтверждение/2FA.

- Тест: попытка повторного использования старого пароля. Критерий: пароль отклонён из-за политики слабых/повторных паролей.

- Тест: симуляция credential stuffing. Критерий: обнаружение массовых попыток и блокировка IP/аккаунта.

10. Шпаргалка: что делать прямо сейчас (cheat sheet)

- Включите 2FA.

- Используйте менеджер паролей.

- Проверьте Have I Been Pwned на принадлежность email к утечкам.

- Очистите список подключённых приложений в Facebook.

- Проверьте историю входов и завершите все чужие сеансы.

11. Матрица риска и способы смягчения

- Утечка данных: риск высокий — смягчение: контроль утечек, смена паролей, 2FA.

- Брутфорс на хеши: риск средний — смягчение: сильные пароли, медленные хеш-функции на стороне сервиса.

- Credential stuffing: риск высокий при повторном использовании паролей — смягчение: уникальные пароли, 2FA.

- Кейлоггер/руткит: риск высокий для заражённых устройств — смягчение: антивирус, переустановка ОС.

12. Однострочный глоссарий

- 2FA: двухфакторная аутентификация — дополнительный способ подтверждения, помимо пароля.

- Хеш: односторонняя криптографическая функция.

- Credential stuffing: автоматическая проверка известных паролей на других сайтах.

- Кейлоггер: программа/устройство, записывающее нажатия клавиш.

13. Частые ошибки и когда защита не сработает

- Ошибка: повторное использование одного пароля. Последствие: компрометация нескольких аккаунтов.

- Ошибка: хранение паролей в заметках или в незащищённом файле. Последствие: быстрый доступ злоумышленника при утечке устройства.

- Ошибка: игнорирование уведомлений о новых входах. Последствие: поздняя реакция и расширение ущерба.

Когда стандартные меры не помогают:

- Если злоумышленник получил доступ к связанному почтовому ящику — он может перехватывать запросы восстановления пароля. В этом случае нужно сначала защитить почту.

- Если устройство заражено руткитом, смена пароля с того же устройства бесполезна. Понадобится чистое устройство и удаление вредоносного ПО.

14. Локальные рекомендации и нюансы для России

- Используйте локализованные менеджеры паролей или глобальные решения с поддержкой RU, если вам важен интерфейс на русском.

- При выборе SMS как 2FA помните: SMS уязвимы к атакам на операторскую сеть (SIM-swap). Лучше использовать приложения-генераторы или аппаратные ключи.

- Проверяйте легальность и источник программного обеспечения — скачивайте ПО только с официальных сайтов.

15. Заключение

Компрометация аккаунта Facebook часто связана не с «хорошестью» самой платформы, а с тем, как пользователи и сторонние приложения управляют данными и доступами. Простые практики — уникальные пароли, двухфакторная аутентификация, осторожность с ссылками и приложениями — значительно снижают риск.

Сводка

- Включите 2FA и используйте менеджер паролей.

- Проверяйте утечки и оперативно меняйте пароли.

- При подозрении на взлом — выполняйте план реагирования: смена пароля, проверка сеансов, сканирование устройств.

Важно

- При любом взломе первым делом защитите почту — она управляет многими восстановительными процессами.

Оглавление для социальных сетей (краткое объявление)

Защитите свой Facebook: включите 2FA, используйте уникальные пароли и проверяйте почту на утечки. Следуйте простому плану реагирования при подозрениях — и снизите риск компрометации аккаунта.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone