Безопасная работа из дома — практическое руководство для сотрудников

Кратко: настройте физическую защиту рабочего места, надёжный пароль и VPN, разделяйте служебные и личные устройства, регулярно обновляйте антивирус и используйте защищённые средства общения. Ниже — пошаговые чеклисты, методология и план действий при инциденте.

Тысячи компаний по всему миру были вынуждены перевести сотрудников на удалённую работу. Быстрая миграция в удалённый режим не должна означать ослабление безопасности. Защита коммерческой и персональной информации на домашней сети требует внимания и нескольких простых привычек. В этом руководстве — понятные шаги для сотрудников, администраторов и менеджеров, которые помогут работать из дома без компромиссов по безопасности.

Физическая безопасность

Физическая безопасность — первый и простой уровень защиты. Даже при совершенных цифровых решениях уязвимость в реальном мире может похоронить все технические меры.

Коротко: держите рабочие устройства под контролем, блокируйте экран и не оставляйте ноутбук открытым.

Что делать — чеклист для сотрудника

- Заблокируйте экран при уходе от рабочего места (Win+L на Windows, Ctrl+Cmd+Q на macOS).

- Никогда не оставляйте устройство без присмотра в общих зонах дома, если к ним есть доступ третьих лиц.

- Храните конфиденциальные бумаги и носители в запираемом шкафу.

- Используйте физический блокиратор порта (например, кабельный замок) для ноутбука при необходимости.

Роль менеджера и ИТ

- Объясните сотрудникам, какие данные считаются конфиденциальными.

- Обеспечьте сотрудников корпоративными сумками/чехлами и политикой «чистого стола».

Важно: физическая безопасность — это часть цифровой. Потерянный или украденный ноутбук может привести к утечке данных, даже если на нём установлен антивирус.

Защитите домашнюю сеть

Домашняя сеть часто вне контроля ИТ, поэтому её настройка критична.

Мини-методология безопасной домашней сети (3 шага)

- Обновите прошивку роутера и используйте современный шифр (WPA3 или WPA2-AES).

- Настройте уникальный сложный пароль администратора роутера и отдельный пароль Wi‑Fi.

- Включите гостевую сеть для личных и гостевых устройств; не пускайте гостевую сеть в корпоративные ресурсы.

Практические рекомендации

- Пароль Wi‑Fi: не используйте даты, имена или слова из словаря. Должен быть длинным и уникальным (минимум 12 символов: буквы разных регистров, цифры, спецсимволы).

- Администраторский логин роутера: смените стандартное имя и пароль по умолчанию.

- Включите автоматические обновления прошивки или проверяйте их ежемесячно.

- По возможности используйте отдельный маршрутизатор/точку доступа, выделенную для работы.

- Включите брандмауэр в роутере и локально на устройстве.

VPN — простое объяснение

VPN (виртуальная частная сеть) создаёт шифрованный «туннель» между вашим устройством и сетями компании. Он защищает трафик от чтения третьими сторонами и часто является обязательным для доступа к внутренним инструментам.

- Всегда используйте корпоративный VPN, если он предоставлен.

- Подключайтесь к VPN до доступа к любым корпоративным ресурсам.

- Не используйте публичные/незащищённые Wi‑Fi без VPN.

Совместимость и локальные особенности

В некоторых регионах провайдеры или модели роутеров могут иметь особенности (например, ограниченная поддержка WPA3). Если ваш роутер старый, обсудите с ИТ покупку обновлённой модели — это часто дешевле, чем риск утечки данных.

Разделяйте работу и личное

Использование личного устройства для доступа к корпоративным системам повышает риск заражения и утечки.

Когда можно использовать личное устройство? Решение по дереву

flowchart TD

A[Нужно ли использовать личное устройство?] --> B{Есть ли корпоративный ноутбук?}

B -- Да --> C[Используйте корпоративный ноутбук]

B -- Нет --> D{Получен ли установленный и одобренный ИТ агент?}

D -- Да --> E[Разрешено с ограничениями 'MFA, EDR']

D -- Нет --> F[Запросите корпоративное устройство или настройку от ИТ]Критерии приёмки для подключаемых личных устройств

- Устройство обновлено и поддерживается (ОС и приложения).

- Включён антивирус/EDR, настроен брандмауэр.

- Установлен корпоративный VPN и/или мобильный агент управления (MDM).

- Включена многофакторная аутентификация (MFA).

- Пользователь подписал политику BYOD (bring your own device).

Если хоть один критерий не выполнен, устройство не должно получать доступ к корпоративной сети.

Антивирус и обнаружение вредоносных программ

Антивирус — это «последняя линия обороны», но не единственная. В сочетании с брандмауэрами, обновлениями и осторожностью он значительно снижает риски.

Рекомендации по использованию антивируса

- Используйте корпоративное или одобренное ИТ решение.

- Проводите полную проверку системы минимум раз в неделю.

- Включите автоматические обновления сигнатур.

- Не отключайте защиту при установке программ (кроме случаев, когда это строго необходимо и согласовано с ИТ).

План действий при обнаружении вредоносного ПО (инцидент-ранбук)

- Немедленно отключить устройство от сети и VPN.

- Сообщить в ИТ отдел и следовать их указаниям.

- Если ИТ рекомендует — предоставьте устройство для анализа или выполните инструкции по очистке (снимите подозрительное ПО, запустите глубокое сканирование).

- Принять решение о восстановлении из резервной копии или полном восстановлении системы.

- Подтвердить повторное подключение устройства к сети только после одобрения ИТ.

Критическая заметка: не удаляйте журнал событий и не выключайте устройство принудительно до консультации с ИТ, чтобы не потерять артефакты расследования.

Безопасная совместная работа с коллегами

Для безопасной коммуникации используйте одобренные компанией инструменты (Microsoft Teams, Zoom, Slack). Если таких нет — выбирайте приложения с end-to-end шифрованием (Signal, Telegram для чатов; уточните политику компании по рабочим материалам).

Правила для конференций и обмена файлами

- Не публикуйте приглашения в открытые каналы в публичных соцсетях.

- Используйте пароли для собраний и «комнату ожидания» (waiting room), если приложение поддерживает.

- Ограничьте доступ к экрану только хосту или специально назначенным участникам.

- Перед демонстрацией экрана закройте личные окна и уведомления.

- Для передачи конфиденциальных файлов используйте корпоративный файлообмен с шифрованием и правами доступа.

Альтернативные инструменты

Если корпоративные решения недоступны, выбирайте приложения, которые поддерживают E2EE, и согласуйте использование с ИТ. Помните: удобство не всегда значит безопасность.

Матрица рисков и меры смягчения

| Риск | Вероятность | Влияние | Митигирующие меры |

|---|---|---|---|

| Необновлённый роутер | Средняя | Высокое | Обновление прошивки, замена устройства |

| Использование личного ПК без защиты | Высокая | Высокое | Политика BYOD, MDM, обязательный антивирус |

| Фишинговая атака | Высокая | Среднее/Высокое | Обучение, фильтрация почты, MFA |

| Ненадёжный видеозвонок | Средняя | Среднее | Пароли, комнаты ожидания, E2EE |

Краткий чеклист для быстрой проверки (сотруднику)

- Блокируйте экран при отлучке и храните устройства под контролем.

- Используйте корпоративный VPN всегда при доступе к внутренним ресурсам.

- Отдельная Wi‑Fi сеть для гостей; сложные пароли и WPA2/WPA3.

- Не используйте личный компьютер для корпоративной почты без согласования с ИТ.

- Обновляйте ОС и приложения; включите автоматические обновления.

- Не открывайте подозрительные письма и вложения; проверяйте отправителя.

- Используйте MFA везде, где доступно.

1‑строчная глоссарий ключевых терминов

- VPN — шифрованный канал для доступа к корпоративной сети.

- MFA — многофакторная аутентификация, дополнительная проверка личности.

- E2EE — end-to-end шифрование, защищает сообщения от перехвата.

- EDR — Endpoint Detection and Response, система обнаружения угроз на устройстве.

- BYOD — использование личных устройств для рабочих задач.

Роли и обязанности — чеклист

- Сотрудник: следовать политикам, обновлять ПО, сообщать об инцидентах.

- Менеджер: информировать команду о правилах, контролировать доступ к конфиденциальной информации.

- ИТ: предоставлять VPN, регламенты BYOD, инструменты защиты и инструкции при инцидентах.

Важно: защита — это командная задача. Самая сильная техническая мера бесполезна без дисциплины пользователей.

Итог

Удалённая работа требует дисциплины, правильных инструментов и взаимодействия между сотрудниками и ИТ. Простые привычки — блокировка экрана, сложные пароли, VPN, разделение устройств и регулярные проверки — резко снижают риск утечки данных.

Заметки

Важно: если у вас есть сомнения относительно инструментов или процедур, обратитесь в ИТ до выполнения критических действий. Безопасность должна быть прозрачной и поддерживаться политиками компании.

Резюме — основные выводы и действия

- Защитите физически устройство и помещение.

- Настройте надёжный роутер и используйте VPN.

- Никогда не подключайте неподготовленный личный компьютер к корпоративной сети.

- Поддерживайте антивирус и обновления в актуальном состоянии.

- Используйте защищённые средства коммуникации и следуйте политике компании.

Похожие материалы

Исправить ошибку активации ABBYY FineReader

Переиндексация Spotlight на Mac

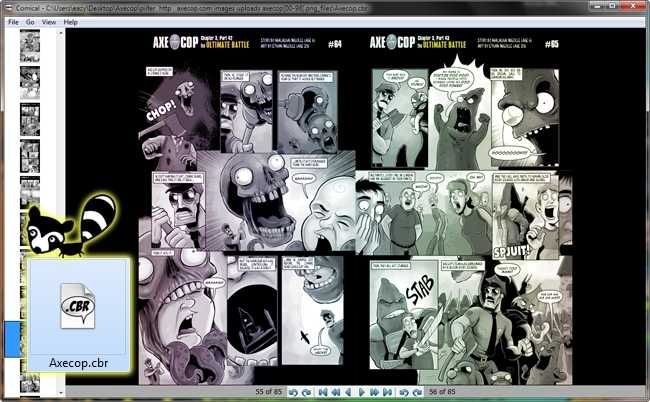

Сохранить вебкомикс в CBR/CBZ для офлайн-чтения

Заменить ярлыки на экране блокировки iPhone

Ошибка Xbox 0x803F8001 — как исправить