Как проверить контрольную сумму MD5, SHA‑1 и SHA‑256 в Windows

Содержание

- Что такое контрольная сумма?

- Как пользоваться контрольной суммой

- Проверка через сторонний инструмент (MD5 & SHA Checksum Utility)

- Проверка в Проводнике (OpenHashTab)

- Проверка в Windows с помощью certutil

- Дополнительные способы: PowerShell и сценарии

- Когда контрольная сумма не помогает (ограничения и атаки)

- Лучшие практики и чек‑листы по ролям

- Стандартная операционная процедура (SOP) для проверки загрузок

- Сравнение алгоритмов и краткий справочник команд

- Часто задаваемые вопросы

- Краткое резюме

Что такое контрольная сумма?

Контрольная сумма (хеш) — это короткая уникальная строка фиксированной длины, получаемая в результате работы хеш‑функции над файлом. Хеш учитывает все биты файла, поэтому даже изменение одного бита даёт совершенно другой результат.

Определение в одну строку: контрольная сумма — одностороннее представление содержимого файла, используемое для проверки целостности и подлинности.

Почему это важно:

- Помогает обнаружить повреждение данных при загрузке или передаче.

- Позволяет проверить, не заменил ли злоумышленник файл на вредоносный.

- При корректной публикации хеша пользователем можно удостовериться, что файл подлинный.

Рекомендация по алгоритму: используйте SHA‑256, если есть выбор. MD5 и SHA‑1 устарели для криптографической защиты и поддаются коллизиям, но всё ещё полезны для простых проверок целостности.

Как пользоваться контрольной суммой

- Найдите или получите опубликованный хеш у того же источника, где вы скачали файл (страница загрузки, репозиторий проекта, цифровая подпись и т. п.).

- Сгенерируйте хеш вашего локального файла тем же алгоритмом (MD5, SHA‑1, SHA‑256 и т. д.).

- Сравните обе строки: если они идентичны — файл не изменён; если отличаются — файл был изменён или повреждён.

Пара практических замечаний:

- Хеши публикуют в явном виде рядом со ссылкой для скачивания или в отдельном файле .sha256 или .md5.

- Если хеш подписан цифровой подписью (например, GPG/PGP), это значительно повышает доверие к опубликованной контрольной сумме.

Проверка через сторонний инструмент (MD5 & SHA Checksum Utility)

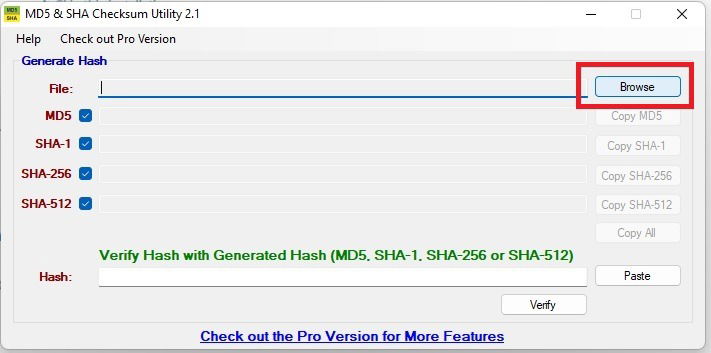

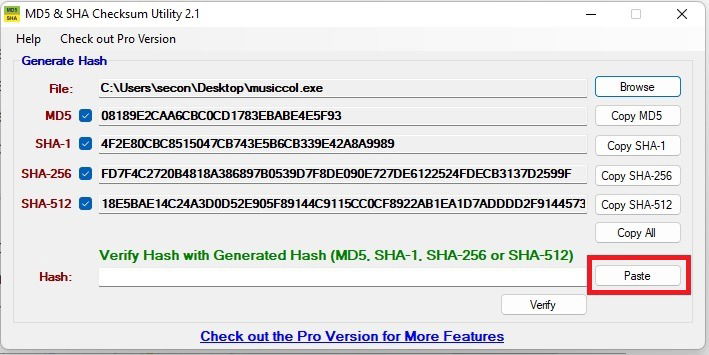

Если вы предпочитаете графический интерфейс, используйте MD5 & SHA Checksum Utility: он вычисляет MD5, SHA‑1 и SHA‑256 одновременно и позволяет вставить опубликованный хеш для автоматической проверки.

Шаги:

- Скачайте MD5 & SHA Checksum Utility с сайта разработчика (например, через Softpedia, если разработчик размещает там файл).

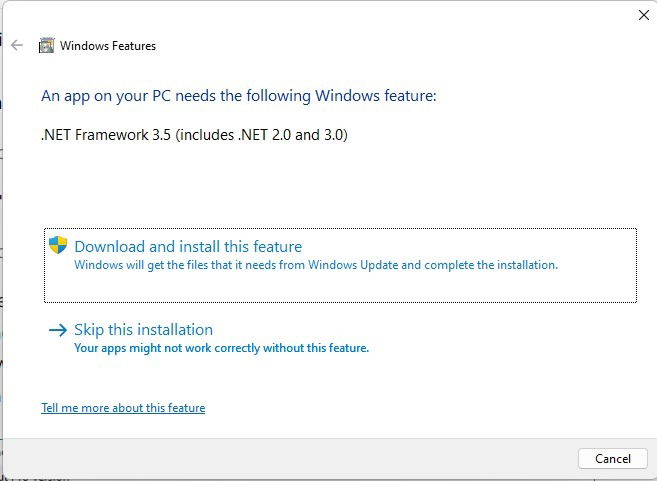

- Дважды щёлкните по загруженному файлу, чтобы запустить программу. Если система предложит установить .NET Framework 3.5 — согласитесь (программа может его требовать).

- Нажмите кнопку «Обзор» (Browse), чтобы выбрать файл для проверки.

- Скопируйте опубликованный хеш (из страницы загрузки) в буфер обмена и нажмите «Вставить» (Paste) в окне утилиты.

- Нажмите «Проверить» (Verify). Утилита сравнит значения и выдаст сообщение о соответствии или несоответствии.

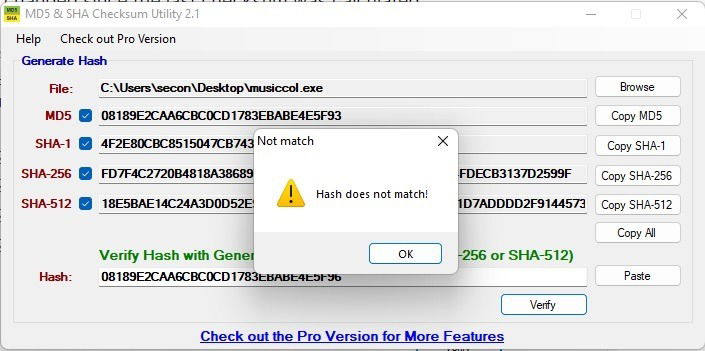

- Если хеш не совпадает — программа покажет ошибку и укажет, что файлу требуется внимание.

Совет: используйте графические утилиты, если вы не хотите работать с командной строкой. Они удобны для единичных проверок и для тех, кому привычнее визуальный интерфейс.

Проверка в Проводнике (OpenHashTab)

Если вы часто проверяете хеши, удобнее установить расширение для Проводника — OpenHashTab. Оно добавляет вкладку «Хеши» в окно «Свойства» файла и может вычислять MD5, SHA‑1, SHA‑256 и SHA‑512 прямо в контексте проводника.

Примечание: если OpenHashTab вам не понравится, попробуйте HashCheck — альтернативу с похожим поведением.

Шаги:

- Скачайте и установите OpenHashTab с официальной страницы на GitHub.

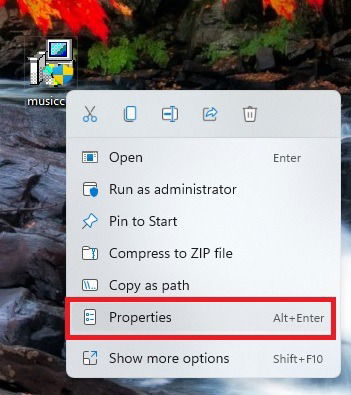

- Щёлкните правой кнопкой мыши по файлу и выберите «Свойства».

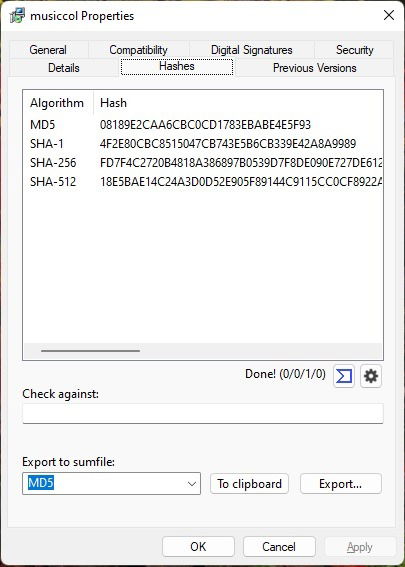

- Перейдите на вкладку «Хеши» (Hashes) вверху окна — там будут вычислены значения для выбранных алгоритмов.

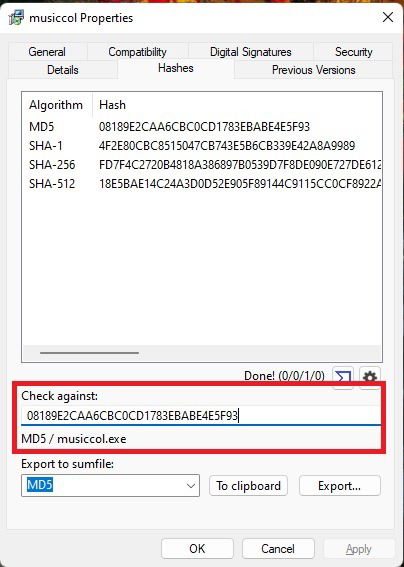

- Вставьте в поле «Сравнить с» (Check Against) опубликованный хеш и нажмите проверку. Утилита подскажет соответствие или отсутствие совпадения.

Преимущества OpenHashTab:

- Встраивается в Проводник — удобно и быстро.

- Поддерживает несколько алгоритмов одновременно.

- Позволяет сравнивать хеши без запуска отдельной программы.

Проверка в Windows с помощью certutil (без установки ПО)

Если не хотите внешние программы, используйте встроенный в Windows инструмент certutil. Он работает в командной строке (Command Prompt) и возвращает хеш для указанного файла.

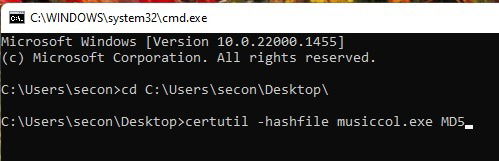

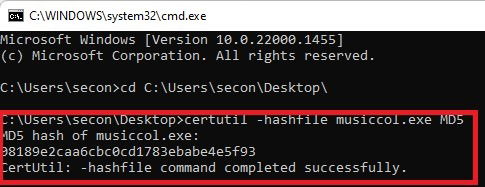

Шаги:

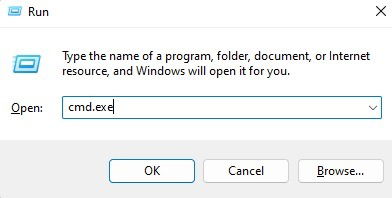

- Откройте Командную строку (Win + R → введите cmd.exe → Enter) или найдите «Командная строка» через Пуск.

- Перейдите в каталог с файлом с помощью команды cd. Быстрый способ получить путь — щёлкнуть правой кнопкой по файлу и выбрать «Копировать путь», затем вставить в командную строку.

cd filepath- Выполните команду для нужного алгоритма. Пример для MD5:

certutil -hashfile filename MD5

- Скопируйте полученный хеш (вывод появится в окне) и сравните с опубликованным.

Поддерживаемые алгоритмы: MD2, MD4, MD5, SHA1, SHA256, SHA384, SHA512.

Советы по удобству:

- Копируйте путь к файлу и вставляйте через правый клик в командной строке (в новых версиях Windows можно использовать Ctrl+V).

- Чтобы избежать ошибок, не включайте кавычки при вставке полного пути, если используете cd — поместите путь в кавычки только при наличии пробелов.

Дополнительные способы: PowerShell и скрипты

PowerShell позволяет получить хеши напрямую и использовать их в автоматизации. Пример команды для SHA‑256:

Get-FileHash -Path "C:\Users\User\Downloads\файл.exe" -Algorithm SHA256Эту команду удобно встраивать в скрипты проверки при развёртывании ПО, в CI/CD или в корпоративной политике приёма файлов.

Примеры сценариев использования PowerShell:

- Автоматическая проверка всех файлов в папке загрузок раз в день.

- Сравнение хеша с базой доверенных значений, хранящихся в зашифрованном виде.

- Логирование результатов в централизованный журнал для аудита.

Мини‑скрипт для проверки и вывода простого результата (псевдо‑PowerShell, адаптируйте под окружение):

$expected = "abc123..."

$actual = (Get-FileHash -Path "file.exe" -Algorithm SHA256).Hash

if ($actual -eq $expected) { Write-Output "Совпадает" } else { Write-Output "Не совпадает" }Когда контрольная сумма не помогает — ограничения и атаки

Контрольные суммы повышают безопасность, но не дают 100% гарантии. Вот основные случаи, когда метод может быть обманут:

- Злоумышленник захватил страницу загрузки и подменил одновременно файл и опубликованный хеш. В этом случае сравнение даст ложное совпадение.

- MD5 и SHA‑1 уязвимы к коллизиям: злоумышленнику теоретически легче подделать файл с тем же хешем (на практике в простых условиях это редко, но риск есть).

- Если хеш опубликован в ненадёжном месте (форум, внешний CDN без подписи), доверять ему следует с осторожностью.

Как снизить риск:

- Предпочитайте хеши, подписанные GPG/PGP, или страницы с HTTPS и хорошей репутацией.

- Используйте SHA‑256 или выше. MD5 и SHA‑1 оставляйте для совместимости, но не для криптографической защиты.

- Совмещайте проверку хеша с проверкой цифровой подписи (кодовой подписи, GPG) и антивирусной проверкой.

Важно: проверка хеша — это часть многоуровневой защиты, а не замена ей.

Лучшие практики и чек‑листы по ролям

Рекомендации для обычного пользователя:

- Скачивайте с официальных сайтов.

- Сначала проверьте хеш, затем запускайте антивирусное сканирование.

- Если хеш отсутствует — проявите осторожность.

Чек‑лист для администратора (IT‑отдел):

- Настройте автоматическую проверку хешей для загруженных инсталляторов.

- Храните список доверенных хешей в централизованном хранилище с контролем версий.

- Требуйте цифровой подписи от поставщиков ПО.

Чек‑лист для разработчика/релиз‑менеджера:

- Публикуйте SHA‑256 хеши рядом со ссылками на загрузку.

- Подписывайте хеши с помощью GPG и публикуйте публичный ключ.

- Поддерживайте архивы предыдущих релизов и их хеши (для отката и аудита).

Стандартная операционная процедура (SOP) для проверки загрузок

- Найти страницу загрузки и скопировать опубликованный SHA‑256 хеш.

- Скачать файл и поместить его в отдельную папку, например C:\Temp\verify.

- Выполнить команду certutil или PowerShell для получения хеша:

certutil -hashfile C:\Temp\verify\имя_файла SHA256- Сравнить полученный хеш с опубликованным (вручную или скриптом).

- Если совпадает — выполнить антивирусное сканирование и установить ПО при успехе.

- Если не совпадает — удалить файл, связаться с поставщиком и не запускать файл.

Критерии приёмки:

- Хешы совпадают и антивирус не обнаружил угроз — файл можно считать приемлемым для установки.

- Хеши не совпадают — файл отклоняется и удаляется.

Сравнение алгоритмов и краткий справочник команд

Таблица (кратко):

| Алгоритм | Длина хеша | Подходит для | Комментарий |

|---|

| MD5 | 128 бит (32 символа) | Быстрая проверка целостности | Не рекомендован для безопасности (коллизии) | SHA‑1 | 160 бит (40 символов) | Совместимость со старыми системами | Подвержен атакам коллизии | SHA‑256 | 256 бит (64 символа) | Рекомендуется для новой публикации | Хороший баланс безопасности и скорости | SHA‑512 | 512 бит (128 символов) | Высокая стойкость | Используется в специфичных сценариях

Читы‑шит команд:

- certutil (Windows): certutil -hashfile <путь> <алгоритм>

- PowerShell: Get-FileHash -Path <путь> -Algorithm SHA256

- MD5 & SHA Checksum Utility: GUI — Обзор → Вставить → Проверить

- OpenHashTab: вкладка «Хеши» в свойствах файла

Распространённые ошибки и сценарии отказа (когда это не сработает)

- Публикуемый хеш был подменён на странице загрузки — совпадение не гарантирует безопасность.

- Использование устаревших алгоритмов (MD5/SHA‑1) даёт ложное ощущение защиты.

- Ошибка при копировании: лишние пробелы или неправильный регистр символов приведут к несовпадению.

Пример: вы скачали файл, сравнили его MD5 и он совпал — но злоумышленник мог одновременно подменить файл и MD5 на странице загрузки. В этом случае лучше проверить цифровую подпись или источник.

Тесты и критерии приёмки (для автоматизации)

Тест‑кейсы:

- TC1: файл корректен и хеш совпадает — ожидаем статус PASS и лог с совпадением.

- TC2: файл повреждён (изменён один байт) — ожидаем статус FAIL и удаление файла по политике.

- TC3: хеш опубликован в файле .sha256 с именем и хешем — парсинг должен извлечь хеш и сравнить.

- TC4: опубликованный хеш подписан GPG — система должна проверить подпись и хеш.

Критерии приёмки:

- Автоматическая проверка должна корректно распознавать и сравнивать хеши для MD5, SHA‑1, SHA‑256.

- Система должна логировать результаты и причины отклонения.

Риски и рекомендации по смягчению

Риски:

- Подмена хеша на странице загрузки.

- Использование устаревших алгоритмов.

- Отсутствие непрерывного процесса проверки при корпоративной установке.

Mitigations:

- Публикуйте GPG‑подписанные файлы с хешами и проверяйте подпись.

- Автоматизируйте проверку в пайплайнах и на конечных устройствах.

- Используйте HTTPS и проверяйте сертификаты сайтов, откуда скачиваете.

1‑строчный глоссарий

- Хеш (хеш‑значение): строка фиксированной длины, полученная из файла одной итерацией хеш‑функции.

- Коллизия: ситуация, когда два разных файла дают один и тот же хеш.

- GPG/PGP‑подпись: криптографическая подпись, подтверждающая авторство и целостность опубликованных данных.

Когда и зачем проверять — краткая методология

- Всегда проверяйте хешы для исполняемых файлов, драйверов и установщиков ПО.

- Для документации и мультимедийных файлов проверка не всегда обязательна, но полезна при больших загрузках или при сомнении.

- В корпоративной среде — проверка обязана быть частью процесса приёма ПО.

Совместимость и заметки по миграции

- Windows 7 и выше: certutil доступен, но версии differ — PowerShell Get-FileHash доступен начиная с PowerShell 4/5 в зависимости от ОС.

- Для старых систем используйте сторонние утилиты или переносимые исполняемые файлы, не требующие установки.

Часто задаваемые вопросы

Почему я не могу найти опубликованный хеш?

Многие разработчики не публикуют хеши. Если на странице загрузки нет хеша, возможно, он не создавался. Для подписанного ПО зачастую достаточно цифровой подписи. В любом случае скачивайте только с доверенных сайтов и сканируйте файл антивирусом.

Может ли вредоносный файл совпасть с опубликованным хешем?

Да, если злоумышленник подменит одновременно и сам файл, и хеш на странице загрузки. Чтобы этого избежать, проверяйте цифровую подпись, используйте HTTPS и публикуйте хеши в нескольких независимых местах.

Нужно ли проверять каждый новый релиз?

Да. Любое изменение в файле, даже минимальное, изменит хеш. Всегда проверяйте новую версию.

Image credit: Wikimedia Commons. All screenshots by Crystal Crowder.

Краткое резюме

- Контрольные суммы помогают быстро убедиться в целостности файла.

- Используйте SHA‑256 по возможности; MD5 и SHA‑1 устарели для криптозащиты.

- В Windows проверку удобно делать через certutil, PowerShell или GUI‑утилиты (MD5 & SHA Checksum Utility, OpenHashTab).

- Не полагайтесь только на хеш: комбинируйте проверку с цифровыми подписями, HTTPS и антивирусной проверкой.

Важно: если хеш не совпадает — не запускайте файл и уточните у источника, откуда вы скачали файл.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone