Запуск Snort на Linux — установка, настройка и эксплуатация

Быстрые ссылки

- Что такое Snort?

- Правила Snort

- Установка Snort

- Настройка Snort

- Обновление правил Snort

- Запуск и тестирование

- Следующие шаги

Что такое Snort?

Snort — широко известная и часто используемая система обнаружения сетевых вторжений (NIDS). Первоначально разработанная компанией Sourcefire, сейчас проект поддерживает группа Talos Cisco. Snort анализирует сетевой трафик в реальном времени и помечает подозрительную активность на основе набора правил.

Краткое определение: Snort — сетьевой сенсор, который сопоставляет сетевые пакеты с сигнатурами (правилами) и генерирует предупреждения при совпадении.

Почему это важно: правила Snort обновляются регулярно — это позволяет обнаруживать новые виды атак по знакомым сигнатурам.

Правила Snort

Правила — это ядро работы Snort. Существует три основных набора правил:

- Community Rules: свободно доступные правила, создаваемые сообществом пользователей Snort.

- Registered Rules: правила от Talos, доступ к ним получают после бесплатной регистрации; для загрузки нужен персональный oinkcode.

- Subscription Rules: те же правила от Talos, но подписчики получают обновления раньше — обычно за неделю или месяц до публичного релиза.

Важно: подписки платные для бизнеса; для личного использования Talos предлагает недорогие варианты подписки (проверяйте актуальные цены на официальном сайте).

Установка Snort

Раньше установка Snort требовала большого числа ручных шагов. Сегодня большинство популярных дистрибутивов Linux предлагают пакеты Snort в репозиториях, что упрощает установку. Версия в репозиториях может отставать от последней на сайте Snort, но при наличии актуальных правил это не критично — главное, чтобы ПО не было слишком старым.

Мы тестировали установку на Ubuntu 20.04, Fedora 32 и Manjaro 20.0.1.

Установка на Ubuntu

В Ubuntu пакет Snort доступен через apt:

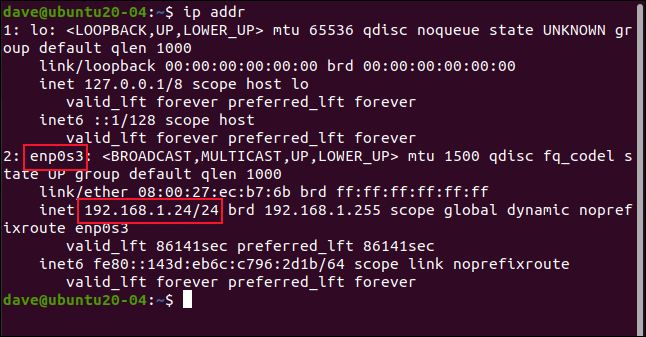

sudo apt-get install snortВо время установки установщик задаст несколько вопросов. Чтобы ответить правильно, перед установкой определите имя сетевого интерфейса и IP-адрес командыми ip addr.

ip addr

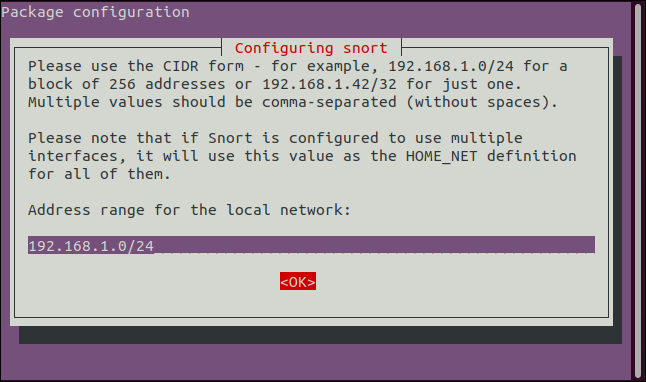

Обратите внимание на имя интерфейса — в нашем примере это enp0s3 — и на IP-адрес, например 192.168.1.24. В установщике вас попросят ввести адрес сети в формате CIDR: замените последний октет на ноль и добавьте маску, например 192.168.1.0/24.

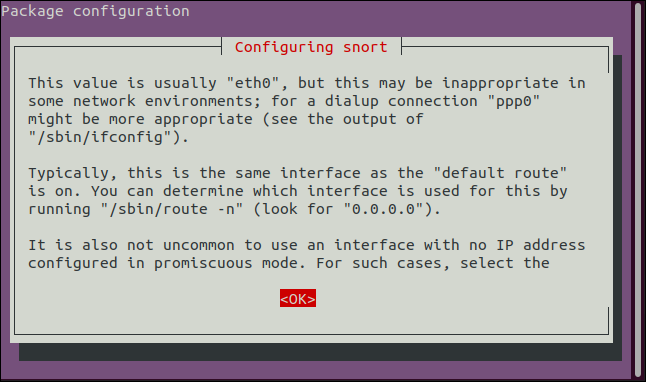

При появлении диалогов используйте клавиши “Tab” и “Enter” для подтверждения и перехода.

Введите имя интерфейса, затем сеть в CIDR-формате, подтвердите “OK”.

Установка на Fedora

В Fedora Snort доступен через репозиторий CERT Forensics. Выполните две команды:

rpm -Uvh https://forensics.cert.org/cert-forensics-tools-release-32.rpmsudo dnf install snortУстановка на Manjaro

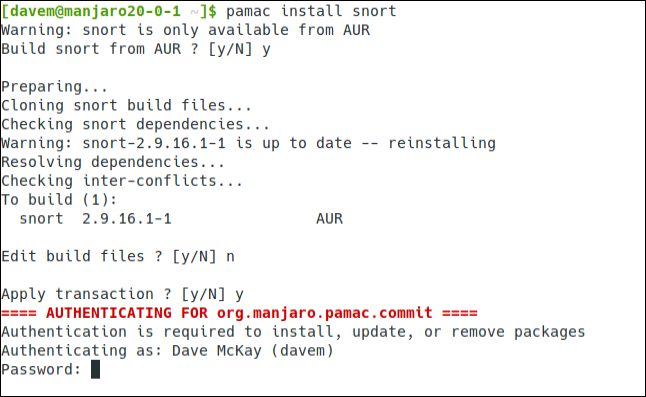

В Manjaro чаще используют pamac, а не pacman, и можно установить Snort из AUR:

pamac install snort

При запросе на сборку из AUR подтвердите сборку (Y), откажитесь от редактирования build-файлов (N) и подтвердите применение транзакции (Y). Введите пароль при необходимости.

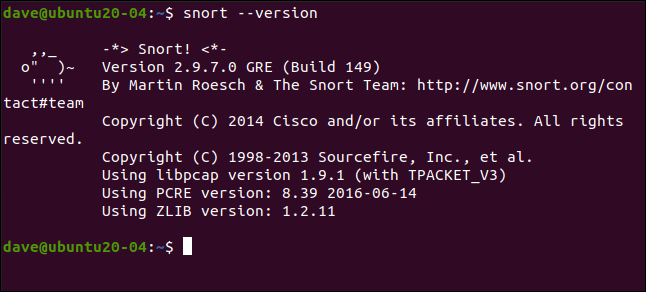

Установленные версии в наших тестах:

- Ubuntu: 2.9.7.0

- Fedora: 2.9.16.1

- Manjaro: 2.9.16.1

Проверить установленную версию можно так:

snort --version

Настройка Snort

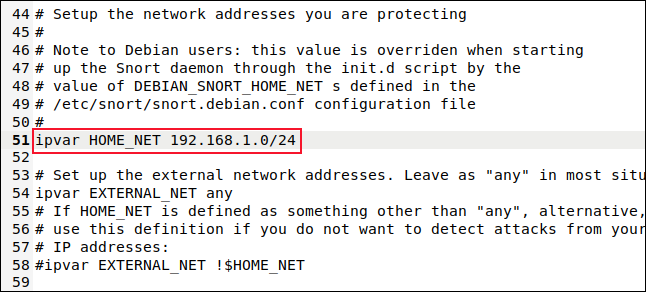

После установки нужно отредактировать конфигурационный файл snort.conf и указать вашу сеть (HOME_NET).

Откройте файл в редакторе с правами администратора, например:

sudo gedit /etc/snort/snort.confНайдите строку:

ipvar HOME_NET anyи замените any на CIDR-диапазон вашей сети, например:

ipvar HOME_NET 192.168.1.0/24

Сохраните изменения и закройте файл.

Обновление правил Snort

Чтобы Snort эффективно обнаруживал новые угрозы, поддерживайте правила в актуальном состоянии. Если у вас есть oinkcode (после регистрации на сайте Snort), скачайте соответствующий набор правил для вашей версии Snort.

Пример загрузки правил версии 2.9.8.3 (с учётом того, что в репозитории у вас может стоять версия 2.9.7.0):

wget "https://www.snort.org/rules/snortrules-snapshot-2983.tar.gz?oinkcode=" -O snortrules-snapshot-2983.tar.gz После загрузки распакуйте и переместите правила в директорию /etc/snort/rules:

sudo tar -xvzf snortrules-snapshot-2983.tar.gz -C /etc/snort/rulesПримечание: URL и названия файлов должны соответствовать версии правил, доступной на сайте Snort.

Промискуитетный режим

Сетевая карта обычно игнорирует пакеты, адресованные не ей. Чтобы Snort мог анализировать весь трафик подсети, включите промискуитетный режим на интерфейсе, который вы указали в установке.

Пример для интерфейса enp0s3:

sudo ip link set enp0s3 promisc onЕсли Snort работает в виртуальной машине, нужно также включить промискуитетный режим в настройках виртуального адаптера гипервизора (например, VirtualBox: Settings > Network > Advanced > Promiscuous Mode -> Allow All).

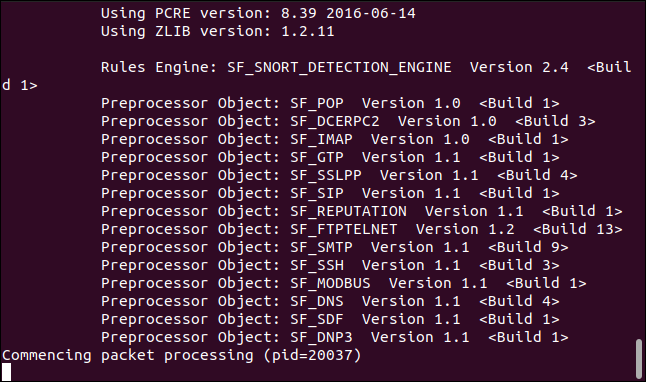

Запуск Snort

Запуск Snort для мониторинга в реальном времени:

sudo snort -d -l /var/log/snort/ -h 192.168.1.0/24 -A console -c /etc/snort/snort.confЗамените 192.168.1.0/24 на ваш диапазон сети.

Ключи команды:

-d: логирует полезную нагрузку приложений (application layer) при совпадении. (Примечание: исходная документация могла оговаривать фильтрацию, здесь показано использование-dдля включения данных.)-l /var/log/snort/: каталог для логов.-h 192.168.1.0/24: временно указывает диапазон хостов для структурирования логов (не путать с HOME_NET в snort.conf).-A console: отправляет оповещения в консоль.-c /etc/snort/snort.conf: файл конфигурации.

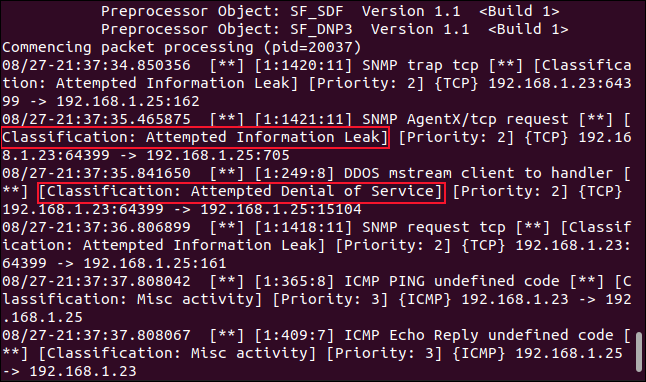

Snort начнёт выводить много данных и затем перейдёт в режим мониторинга. При обнаружении подозрительной активности вы увидите оповещения в консоли и записи в логах.

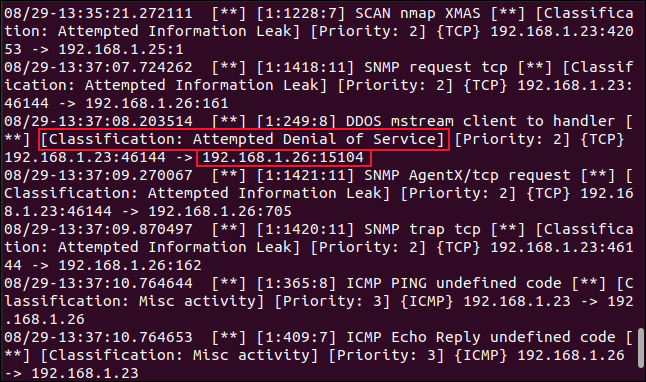

Мы инициировали атаки с другого компьютера, и Snort зафиксировал их и показал предупреждения в консоли.

Классификации событий:

- Information Leaks: попытки получить информацию о системе — признак разведки.

- Denial of Service: попытки переполнить систему ложным трафиком.

Проверка правильности промискуитетного режима: запустите атаки на другой хост сети и убедитесь, что Snort их видит. В нашем примере Snort зарегистрировал атаку против 192.168.1.26, что подтверждает мониторинг всей подсети.

Автоматизация обновлений правил

Для поддержания актуальности правил удобно автоматизировать процесс. Ниже пример простого скрипта, который можно поместить в /usr/local/bin/update-snort-rules.sh и запускать по cron.

#!/bin/bash

# Простая автоматизация загрузки и установки правил Snort для зарегистрированных пользователей

OINK=""

RULES_URL="https://www.snort.org/rules/snortrules-snapshot-2983.tar.gz?oinkcode=${OINK}"

TMPDIR="/tmp/snort-rules"

mkdir -p ${TMPDIR}

cd ${TMPDIR} || exit 1

wget -O snortrules.tar.gz "${RULES_URL}"

if [ $? -ne 0 ]; then

echo "Загрузка правил не удалась"

exit 2

fi

sudo tar -xvzf snortrules.tar.gz -C /etc/snort/rules

# Пример перезагрузки сервиса, если Snort установлен как systemd-служба

if systemctl is-active --quiet snort; then

sudo systemctl restart snort

fi

rm -rf ${TMPDIR} Пример задания cron для ежесуточного обновления в 4:30 утра:

30 4 * * * /usr/local/bin/update-snort-rules.sh >> /var/log/snort/update-rules.log 2>&1Альтернативы автоматизации:

- pulledpork: готовый скрипт для управления правилами Snort с дополнительной логикой фильтрации и синхронизации.

- oinkmaster (устаревший, но иногда используется в старых окружениях).

Тестирование и проверка (сценарии, тесткейсы)

Рекомендуемые тесты для подтверждения работоспособности:

- Базовая видимость интерфейса

- Команда:

ip addr— убедитесь, что интерфейс поднят и имеет ожидаемый IP.

- Команда:

- Промискуитетный режим

- Команда:

ip link show enp0s3— проверьте, что в выводе присутствуетPROMISC.

- Команда:

- Запуск Snort

- Запустите Snort в консоли и отправьте синтетический трафик (nmap, hping, netcat) с другого хоста. Убедитесь, что в консоли появляются оповещения.

- Проверка правил

- После обновления правил проверьте дату файлов в

/etc/snort/rulesи перезапустите Snort; убедитесь в отсутствии ошибок при старте (логи systemd или консоль).

- После обновления правил проверьте дату файлов в

- Тестовые кейсы:

- Очистка логов, генерация nmap -sS и проверка, что Snort зафиксировал соединения.

- Отправка простого HTTP GET к тестовому веб-серверу и проверка, что полезная нагрузка логируется (с учётом опций

-d).

Критерии приёмки:

- Snort успешно запускается без ошибок конфигурации.

- Snort фиксирует тестовые атаки с удалённого хоста.

- Правила обновляются автоматически без вмешательства (если настроена автоматизация).

- Промискуитетный режим обеспечен и работает для всей подсети.

Отладка и распространённые проблемы

- Snort не видит трафик на виртуальной машине

- Решение: проверьте настройки виртуального адаптера (Promiscuous Mode в гипервизоре). В VirtualBox установите “Allow All”.

- Ошибка при загрузке правил

- Решение: проверьте корректность oinkcode и URL. Убедитесь, что файл загружен полностью и распаковывается (

tar -tzfдля проверки содержимого).

- Решение: проверьте корректность oinkcode и URL. Убедитесь, что файл загружен полностью и распаковывается (

- Проблемы с правами при разборе правил

- Решение: убедитесь, что файлы правил принадлежат пользователю/группе, под которой запускается Snort (обычно

snort:snortилиroot).

- Решение: убедитесь, что файлы правил принадлежат пользователю/группе, под которой запускается Snort (обычно

- Шумность (много ложных срабатываний)

- Решение: отфильтруйте правила, уменьшите чувствительность, используйте белые списки (изменение правила или отключение шаблонов).

Когда Snort не подходит

- Требуется поведенческий анализ и обнаружение аномалий на основе машинного обучения — тогда стоит рассмотреть IDS/IPS с поведенческим анализом (например, коммерческие решения или платформы с UEBA).

- Нужна интегрированная SIEM-платформа с централизованной корреляцией — Snort может быть частью решения, но для SIEM потребуются дополнительные компоненты и интеграция.

- Огромные распределённые сети с требованием минимальной задержки — Snort (в режиме inline или с большим правиловым набором) может влиять на производительность; в таких условиях рассматривают специализированные аппаратные или коммерческие решения.

Альтернативные подходы и инструменты

- Suricata: IDS/IPS с поддержкой многопоточности, анализом протоколов и хорошей производительностью.

- Zeek (ранее Bro): ориентирован на анализ трафика и извлечение метаданных, полезен для детального сетевого анализа и корелляции.

- Коммерческие IDS/IPS и облачные WAF/IDS: предоставляют дополнительные возможности поддержки и управления.

Руководство по инцидентам — быстрый план действий

- Инициация

- Зафиксировать алерт, сохранить логи и снимки состояния.

- Оценка

- Определить источник, цель, тип атаки и возможные последствия.

- Изоляция

- При необходимости изолировать скомпрометированные хосты от сети.

- Устранение

- Отключить уязвимый сервис, применить патчи, обновить правила.

- Восстановление

- Вернуть сервисы в рабочее состояние, мониторить логи в усиленном режиме.

- Анализ и отчёт

- Провести постинцидентный разбор, обновить правила/процедуры.

Чеклист ролей (по уровням ответственности)

- Сетевой администратор:

- Установить Snort и настроить интерфейс.

- Включить промискуитетный режим.

- Настроить автоматическое обновление правил.

- Аналитик безопасности:

- Анализировать оповещения и формировать инцидентные карточки.

- Проводить тесты на ложные срабатывания.

- Руководитель ИТ/операций:

- Утвердить политику хранения логов и план реакции на инциденты.

Сниппет: часто используемые команды и конфигурации

- Проверить интерфейсы и IP:

ip addr- Включить промискуитетный режим:

sudo ip link set enp0s3 promisc on- Запустить Snort в режиме мониторинга:

sudo snort -d -l /var/log/snort/ -h 192.168.1.0/24 -A console -c /etc/snort/snort.conf- Проверить статус systemd-службы (если настроено):

sudo systemctl status snortКраткая терминология

- NIDS: Network Intrusion Detection System — система обнаружения сетевых вторжений.

- HOME_NET: адресная группа сети, которую Snort считает «своей».

- Promiscuous mode: режим сетевого адаптера, при котором он принимает весь трафик сегмента.

- Oinkcode: персональный код, требуемый для скачивания зарегистрированных правил Snort.

Безопасность и жёсткие рекомендации

- Храните oinkcode в защищённом файле с доступом только для администратора.

- Логи могут содержать конфиденциальные данные — контролируйте доступ к каталогу

/var/log/snort/. - Периодически проверяйте работоспособность автоматизации обновлений и корректность распаковки правил.

Сравнение кратко: Snort vs Suricata vs Zeek

- Snort: классический сигнатурный IDS, прост в развёртывании и имеет большое сообщество правил.

- Suricata: многопоточный движок, часто показывает лучшую производительность на многопроцессорных системах.

- Zeek: не столько сигнатурный, сколько аналитический: извлекает метаданные и полезен для долгосрочной аналитики.

Рекомендации по следующему шагу

- Настройте автоматическое обновление правил и мониторинг работоспособности Snort.

- Интегрируйте логи Snort в систему централизованной аналитики или SIEM.

- Проводите регулярные тесты и обзоры правил для снижения числа ложных срабатываний.

- Рассмотрите Suricata или Zeek, если требуется масштабируемость или глубокий анализ.

Сводка

Snort остаётся надёжным и проверенным инструментом для обнаружения сетевых атак. Корректная установка, настройка HOME_NET, включение промискуитетного режима и регулярное обновление правил — ключевые шаги для эффективного использования. Автоматизация обновлений и тестирование обеспечат долгосрочную стабильность и сократят ручную работу.

Важно: адаптируйте набор правил и чувствительность под вашу среду — универсальной конфигурации не существует.

Файлы и изображения сохранены без изменений путей. Все команды и примеры приведены для типичных сценариев; при работе в продакшене используйте процессы тестирования и резервирования.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone