Как использовать mRemoteNG для управления удалёнными подключениями

Краткое введение

Если вы регулярно подключаетесь к множеству серверов и рабочих станций (RDP, SSH, VNC и др.), ввод логинов и адресов вручную отнимает время и повышает риск ошибок. mRemoteNG собирает все подключения в одном окне, открывает каждое подключение во вкладке и хранит параметры — это снижает рутинную работу и повышает прозрачность управления.

Короткое определение: mRemoteNG — это менеджер удалённых подключений, который централизует параметры (хост, порт, тип протокола, учётные данные и опции) и открывает сессии в вкладках внутри одного приложения.

Установка и начальная настройка

- Скачайте установщик mRemoteNG с официального сайта проекта и запустите обычную установку «Далее → Далее → Готово». Доступна как инсталляция, так и портативная версия в архиве.

- После первого запуска вы увидите рабочее окно с деревом подключений слева и областью вкладок справа.

- Создайте новое подключение через кнопку добавления (иконка нового соединения). По умолчанию создаётся подключение типа RDP — тип можно изменить в настройках подключения.

- Заполните обязательные поля: имя подключения, адрес хоста (IP или DNS), порт (если нестандартный), учётные данные (имя пользователя, пароль и домен, если есть).

- Сохраните подключение и дважды кликните по нему, чтобы открыть сессию.

Где хранятся настройки: приложение сохраняет конфигурацию в файле конфигурации в профиле пользователя. На Windows это обычно папка профиля пользователя, например “%APPDATA%\mRemoteNG\confCons.xml”. Рекомендуется регулярно создавать бэкап этого файла.

Важно

- При первом использовании проверьте, что ваше антивирусное ПО и брандмауэр не блокируют клиент.

- Храните бэкап файла конфигурации отдельно и шифруйте резервные копии с учётом чувствительности учётных данных.

Подключения RDP

Remote Desktop Protocol (RDP) — стандартный способ удалённого доступа к машинам Windows. mRemoteNG позволяет гибко управлять свойствами RDP-сессий и хранить параметры подключения.

Основные поля для заполнения:

- Адрес хоста или DNS-имя

- Порт (по умолчанию 3389)

- Имя пользователя и пароль

- Домен (если используется)

Рекомендации по безопасности и удобству:

- Включите Network Level Authentication (NLA) на целевой машине, если доступно. NLA уменьшает риск неавторизованных подключений.

- Используйте отдельный, ограниченный сервисный аккаунт для автоматизированных подключений, а не учётку администратора.

- При необходимости используйте VPN или проброс портов через защищённый шлюз — напрямую открывать RDP в Интернет не рекомендуется.

Полезные опции перенаправления

- Key Combinations — перенаправляет сочетания клавиш (например, Win+E) на удалённый рабочий стол даже при режиме не во весь экран.

- Disk Drives — отображает локальные диски как сетевые для удобства переноса файлов. Помните: это упрощает обмен файлами, но увеличивает вектор потенциальных инфекций.

- Use Console Session — подключение к консоли удалённой машины, полезно для задач, требующих доступа к сессии на физическом экране.

Когда RDP не подходит

- На нестандартных окружениях без поддержки RDP или где требуется контроль ввода-вывода на низком уровне, используйте VNC или специальные KVM-решения.

Подключения VNC

VNC подойдёт, если нужно подключаться к машинам, где RDP недоступен или нежелателен. VNC часто используется на Linux-десктопах и в гетерогенных средах.

Настройка в mRemoteNG:

- Создайте базовое подключение (по умолчанию RDP).

- В настройках подключения измените протокол на VNC (в поле «Protocol» выберите VNC).

- Укажите адрес, порт VNC-сервера и, при необходимости, пароль VNC.

Отличия от RDP:

- VNC обычно передаёт сырые пиксели экрана и клавиатуру/мышь, а не графические объекты, как RDP.

- Шифрование встроено не всегда — используйте SSH-туннелирование или VPN для защиты трафика.

Когда лучше VNC

- Для удалённого управления графическими сессиями на неродных для RDP ОС.

- Для однотипного доступа к рабочему столу без интеграции с Windows-сервисами.

Подключения SSH

SSH — основной метод работы с Linux/Unix-серверами. В mRemoteNG можно хранить параметры SSH-подключений и открывать терминальные сессии внутри вкладок.

Лучшие практики для SSH:

- Отдавайте предпочтение аутентификации с помощью SSH-ключей вместо паролей.

- Используйте агент ключей (ssh-agent) и, если возможно, passphrase для ключей.

- Включите логирование в целевых машинах и ограничьте доступ по IP адресам через брандмауэр.

- Используйте версию SSH-2 по умолчанию — SSH-1 устарел и небезопасен.

Развернутые сценарии

- Перенаправление портов (local/remote) удобно для туннелирования VNC или баз данных через безопасный канал.

- Использование bastion-хоста: настройте SSH через jump host, храня в mRemoteNG соответствующие цепочки подключения.

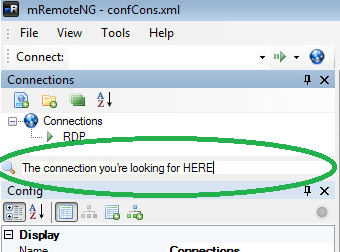

Поиск, организация и фильтрация подключений

mRemoteNG имеет удобную строку поиска, которая экономит время при большом количестве записей.

Советы по организации:

- Группируйте подключения по папкам: по проектам, окружениям (prod/stage/dev), или по назначению (базы данных, почтовые серверы, рабочие станции).

- Используйте понятные имена и префиксы, чтобы поиск по части имени находил нужное подключение.

- Держите шаблонные подключения (например, «Шаблон RDP») в отдельной папке — создавайте копии и правьте только адрес и учётные данные.

Когда поиск особенно полезен

- Если у вас десятки и сотни профилей, поиск по части имени или IP ускоряет доступ в разы.

Резервное копирование и миграция настроек

Рекомендации:

- Регулярно экспортируйте файл конфигурации mRemoteNG и храните его в зашифрованном хранилище.

- При миграции на новый компьютер переносите файл конфигурации и, при наличии портативной версии, используйте ту же структуру папок.

- Перед импортом на новый клиент удалите лишние сохранённые пароли или замените их на универсальные безопасные ссылки на менеджер паролей.

Чек-лист резервного копирования

- Экспортировать файл конфигурации

- Шифровать файл резервной копии

- Хранить копию в как минимум двух независимых местах

- Документировать процесс восстановления

Безопасность и жёсткие рекомендации

- Никогда не храните учётные данные в общей незашифрованной конфигурации. Используйте менеджеры паролей и, если поддерживается, интеграцию с менеджером в mRemoteNG.

- Используйте MFA/2FA на входе в целевые сервисы там, где это возможно.

- Обрезайте права: подключайтесь под аккаунтом с минимальными нужными привилегиями.

- Защитите рабочую станцию, на которой запущен mRemoteNG — компрометация этой машины означает компрометацию всех сохранённых подключений.

Риски и смягчения

- Риск: утечка паролей из файла конфигурации. Смягчение: шифрование, доступ к файлу только с защищённого диска.

- Риск: открытые сетевые порты RDP/VNC. Смягчение: VPN, брандмауэры и прокси-шифрование.

Ролевые чек-листы

Для системного администратора:

- Проверить и настроить NLA и брандмауэр для RDP

- Настроить SSH-ключи и запретить вход по паролю

- Настроить регулярное резервирование конфигурации

Для оператора службы поддержки:

- Имплементировать шаблоны подключений для типовых проблем

- Хранить доступ только к необходимым рабочим станциям

- Использовать Disk Drives для быстрой передачи логов

Для разработчика DevOps:

- Настроить SSH-туннелирование к сервисам

- Использовать bastion-хосты и хранить их как отдельные записи

- Документировать доступы в хранилище секретов

Плейбук: добавление нового подключения (быстрая инструкция)

- Нажмите кнопку добавления нового подключения.

- Присвойте имя, выберите папку и тип протокола.

- Укажите адрес и порт, заполните учётные данные или оставьте поле пароля пустым для использования менеджера паролей.

- Сохраните подключение и выполните тестовое подключение.

- Если подключение прошло, добавьте теги и комментарий с назначением.

- Создайте запись в реестре изменений или тикете, если подключение используется в командной среде.

Критерии приёмки

- Подключение успешно устанавливается без ручного ввода пароля

- Трафик защищён (VPN/SSH/VPN-аутентификация)

- Конфигурация сохранена и зашифрована в бэкапе

Альтернативы и когда mRemoteNG не подойдёт

Альтернативы:

- Коммерческие решения с контролем доступа, журналированием и централизованным управлением (если нужна корпоративная отчетность).

- Специализированные KVM-over-IP для полного аппаратного доступа.

Когда не использовать mRemoteNG:

- Если требуется централизованное управление правами и аудит на уровне предприятия, где нужна полноценная PAM/SSO интеграция.

Частые проблемы и как их решать

Проблема: подключение не устанавливается

- Проверьте доступность хоста (ping, traceroute)

- Проверьте брандмауэр и правило NAT

- Убедитесь, что порт и протокол правильно указаны

Проблема: сессия обрывается или тормозит

- Проверьте сетевое качество (пакетная потеря, латентность)

- Попробуйте снизить цветность или разрешение в настройках RDP

Краткое резюме

mRemoteNG — простой и гибкий инструмент для централизованного управления удалёнными подключениями. Он экономит время за счёт хранения параметров и вкладочного интерфейса. Однако нужно уделять внимание безопасности: шифровать конфигурации, использовать ключи и VPN, а также регулярно резервировать и тестировать восстановление.

Будьте внимательны при хранении учётных данных и следуйте принципу наименьших привилегий. Следующие материалы будут содержать продвинутые сценарии использования и примеры автоматизации.

Изображения: Louish Pixel

Оставайтесь на связи — скоро выйдут продвинутые советы по mRemoteNG.

Вы можете занять твёрдую позицию либо идти на компромисс

Вы можете много работать или лишь фантазировать

Но вы по-настоящему начнёте жить, когда поймёте..

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone