Как начать работать с GPG и Kleopatra в Linux

Содержание

- Как работает GPG

- Установка GNU Kleopatra

- Создание первого ключевого набора GPG

- Настройка параметров ключа

- Публикация публичного ключа в интернете

- Импорт публичных ключей других людей

- Шифрование и расшифровка файлов в GPG

- Практические рекомендации по безопасности

- Когда GPG может не подойти

- Альтернативные подходы

- Часто задаваемые вопросы

Как работает GPG

GPG реализует стандарт OpenPGP и использует асимметричную криптографию. Ключевая идея простая: пара ключей — публичный и приватный. Публичным ключом шифруют сообщения для владельца приватного ключа, приватный ключ используется для расшифровки и для подписи сообщений.

Ключевые преимущества такой схемы:

- не требуется заранее делиться общим секретом;

- можно шифровать сообщение получателю, не связываясь с ним заранее;

- подпись сообщения позволяет подтвердить подлинность отправителя.

Определение: асимметричная криптография — метод, где у каждого участника есть пара ключей, и один ключ не позволяет восстановить другой.

Важно: асимметрия решает проблему аутентичности и конфиденциальности в отложенной переписке, например в электронной почте.

Установка GNU Kleopatra

GNU Kleopatra — графическая оболочка для GPG, которая упрощает работу с ключами, подписью и шифрованием.

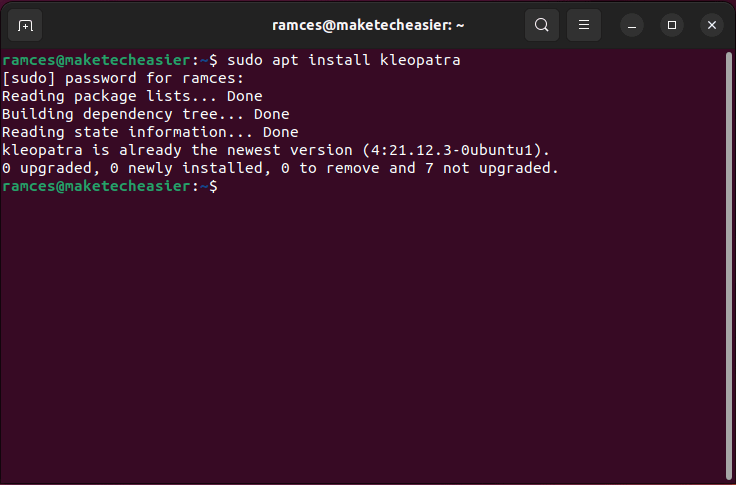

Установите Kleopatra в вашей системе Linux с помощью пакетного менеджера:

sudo apt install kleopatrasudo dnf install kleopatrasudo pacman -S kleopatraСовет: если вы используете корпоративный дистрибутив EL8, сравните AlmaLinux и Rocky Linux по совместимости с вашими рабочими задачами.

Создание первого ключевого набора GPG

Пошаговая инструкция с минимумом терминологии.

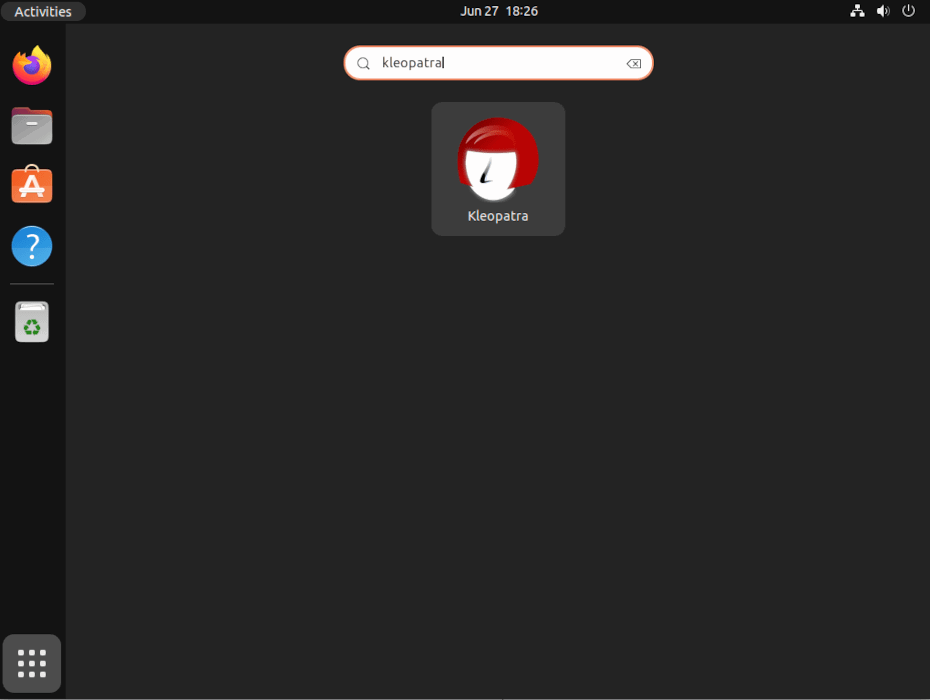

- Запустите Kleopatra из меню приложений.

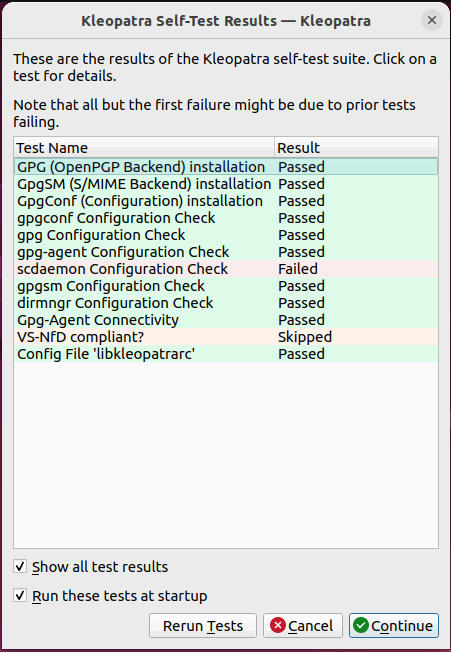

- При первом запуске программа проверит свои компоненты. Нажмите Продолжить для загрузки.

- Нажмите кнопку Создать ключ.

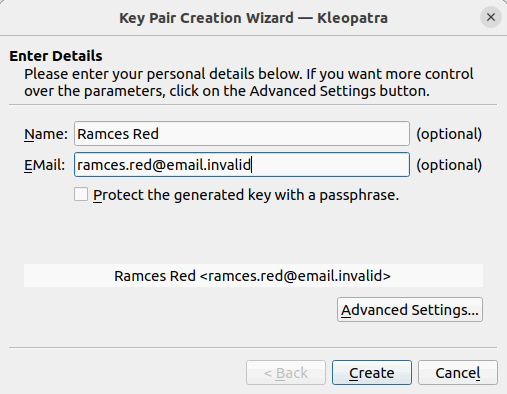

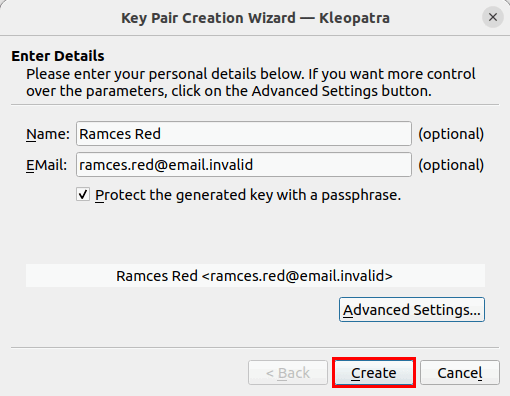

- Введите имя и адрес электронной почты, которые будете ассоциировать с ключом. Можно использовать нерезолвируемый адрес, если конфиденциальность важнее контакта.

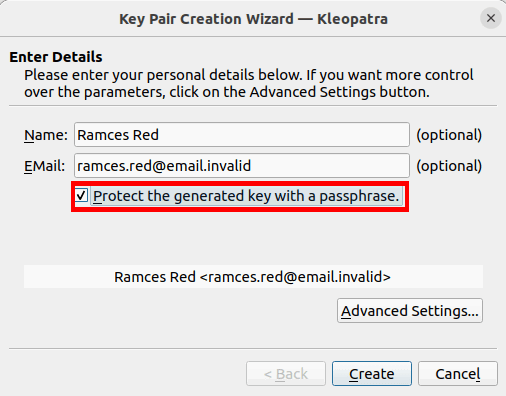

- Отметьте защиту ключа паролем для дополнительной безопасности.

- Нажмите Расширенные настройки для выбора длины ключа и срока действия.

Настройка параметров ключа

Рекомендации по параметрам при создании ключа.

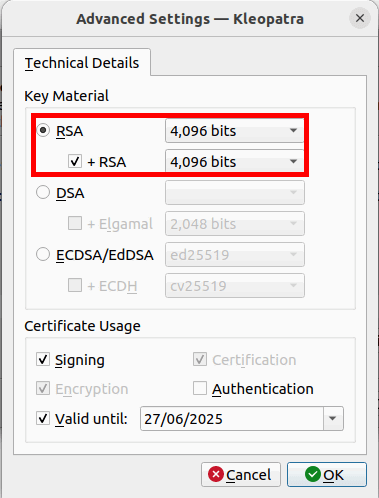

- Выберите RSA и установите 4096 бит. Это обеспечивает долгосрочную стойкость ключа.

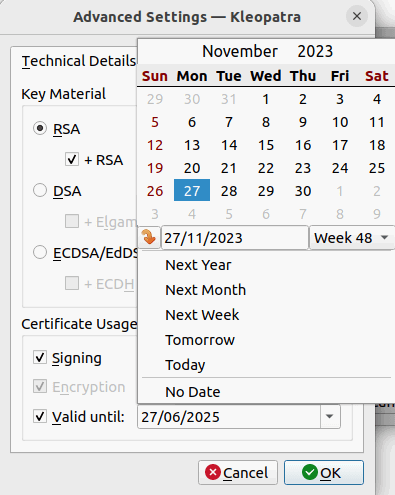

- Установите срок действия ключа. Рекомендуется выбирать срок от 6 до 12 месяцев и периодически обновлять или продлевать ключ.

- Нажмите ОК, затем Создать.

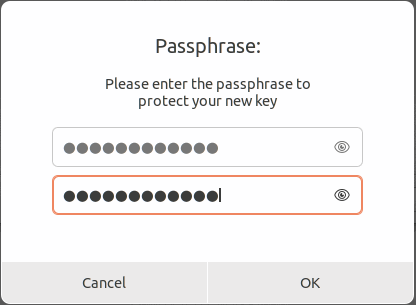

- Придумайте надежный пароль и введите его для защиты приватного ключа.

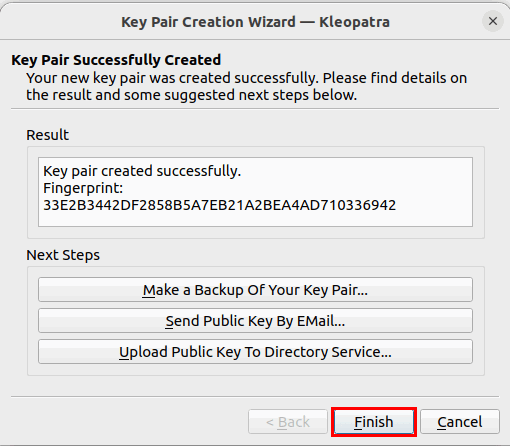

- Нажмите Завершить, чтобы сохранить ключ в хранилище.

Совет: если вы предпочитаете терминал, можно создать ключ с помощью gpg –full-generate-key.

Публикация публичного ключа в интернете

Чтобы другие могли шифровать вам сообщения, опубликуйте публичный ключ.

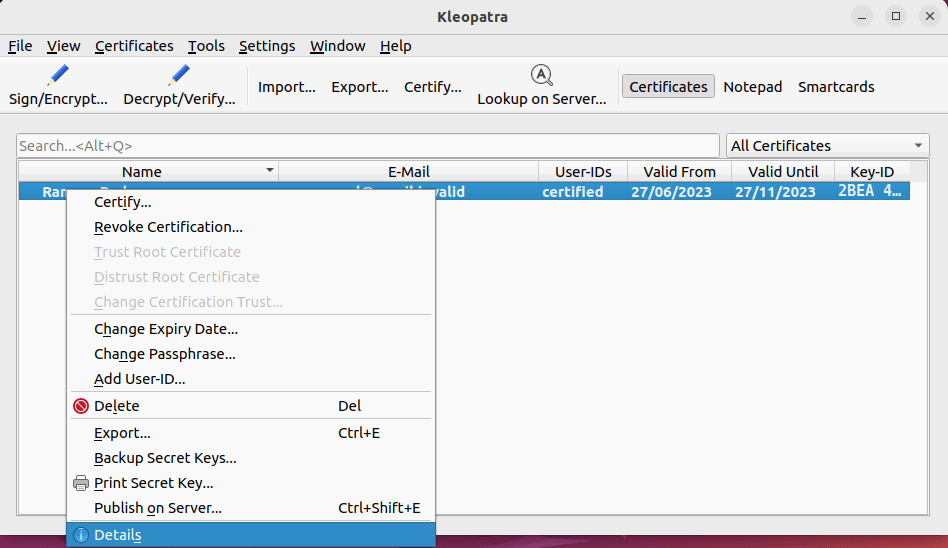

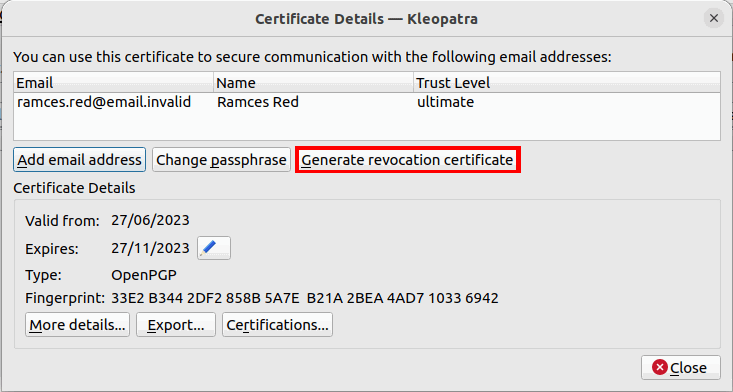

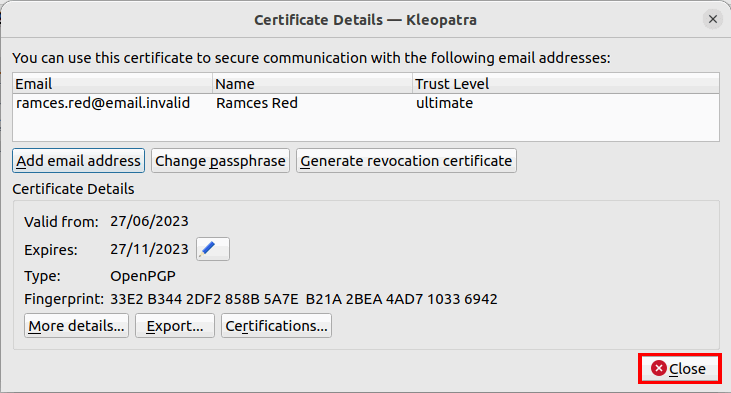

- Сначала создайте сертификат отзыва ключа. В Kleopatra щелкните правой кнопкой мыши по ключу и выберите Детали.

- Нажмите Генерировать сертификат отзыва и сохраните файл в надежное место.

- С сертификатом отзыва вы сможете отозвать ключ в случае компрометации.

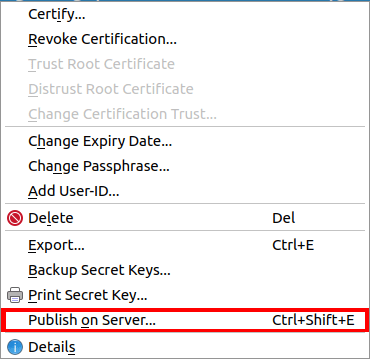

- Далее опубликуйте публичный ключ на сервере ключей: щелкните правой кнопкой по ключу и выберите Опубликовать на сервере.

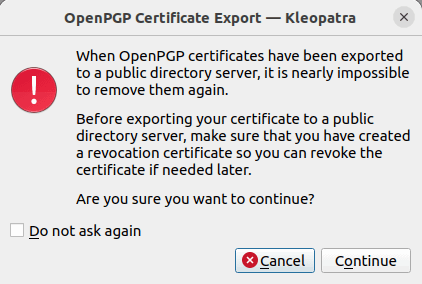

- Подтвердите предупреждение и дождитесь подтверждения успешной загрузки.

Примечание: серверы ключей работают как индекс публичных записей и обычно позволяют найти ключи по отпечатку или адресу электронной почты.

Импорт публичных ключей других людей

Чтобы отправлять зашифрованные сообщения, импортируйте публичный ключ получателя.

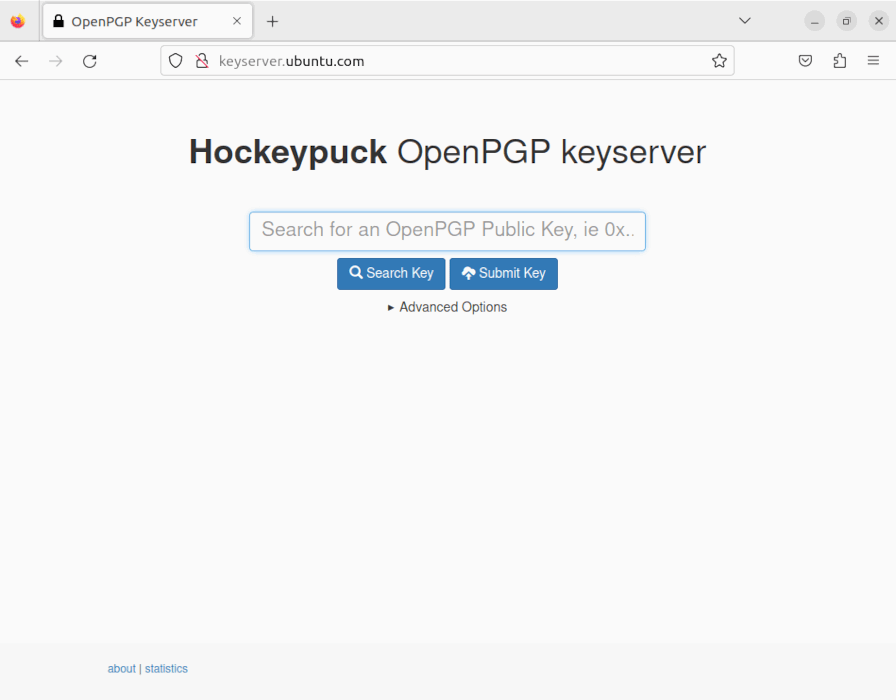

- Перейдите на ключевую директорию, например keyserver.ubuntu.com.

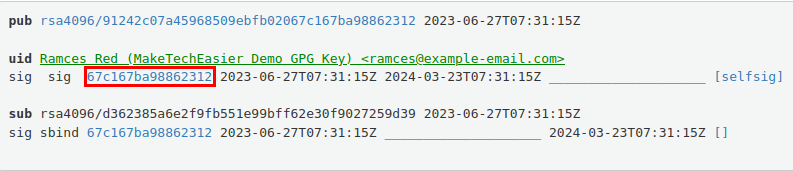

Введите адрес электронной почты или отпечаток ключа и найдите запись.

Скачайте файл lookup.asc, переименовав при сохранении в lookup.asc, и поместите его в домашний каталог.

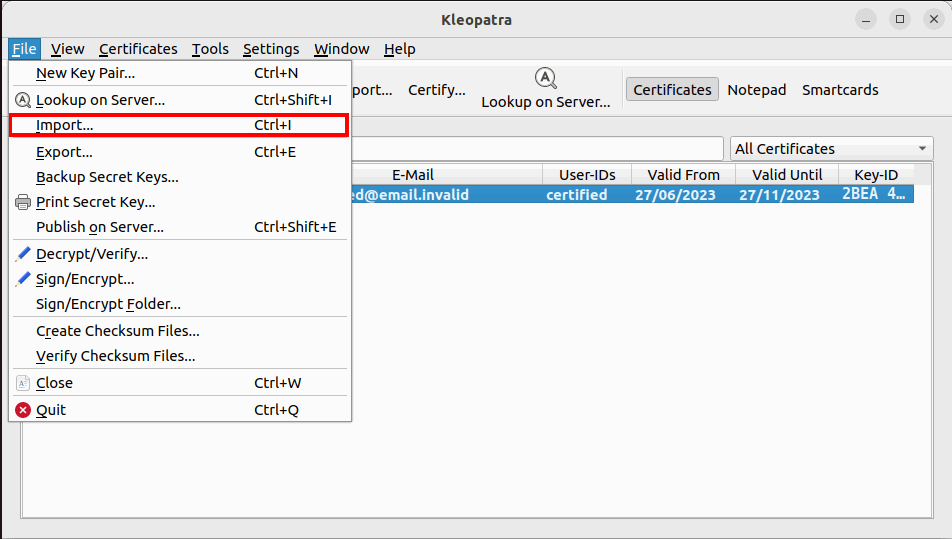

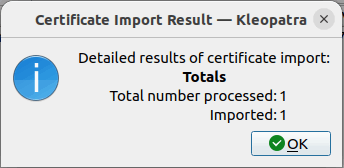

- В Kleopatra выберите Файл, затем Импорт и укажите lookup.asc.

- Подтвердите импорт и проверьте отпечаток ключа перед использованием.

Важно: всегда сверяйте отпечаток ключа по второму каналу связи, если это возможно.

Шифрование и расшифровка файлов в GPG

Шифрование файла в Kleopatra:

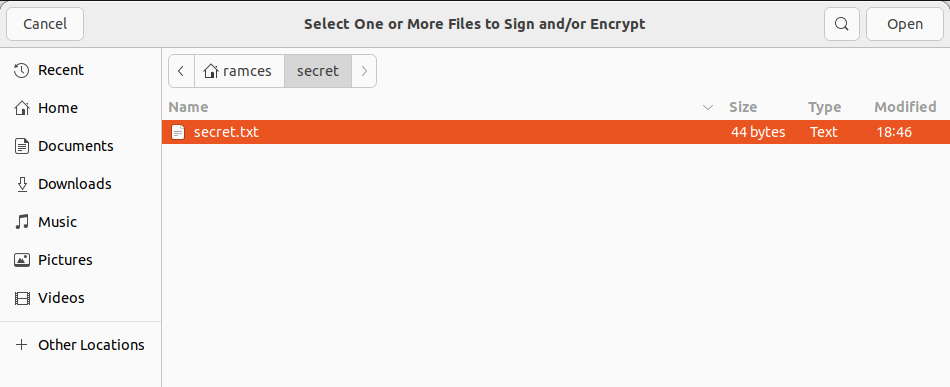

- Выберите Файл, затем Подписать/Зашифровать.

- Укажите файл для шифрования.

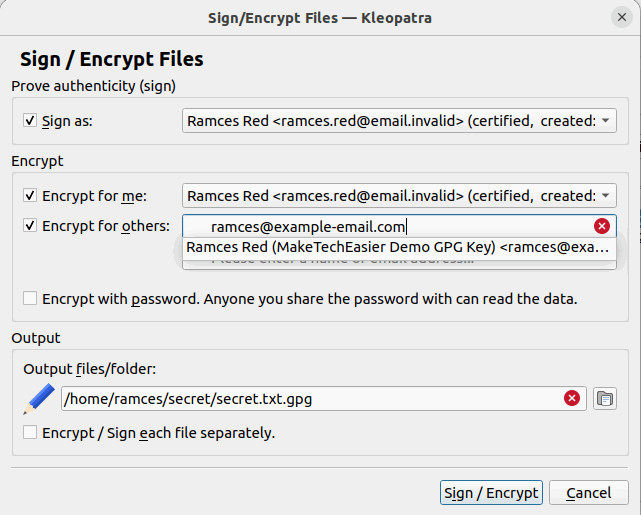

- Отметьте шифрование для других и укажите адрес получателя из доступных ключей.

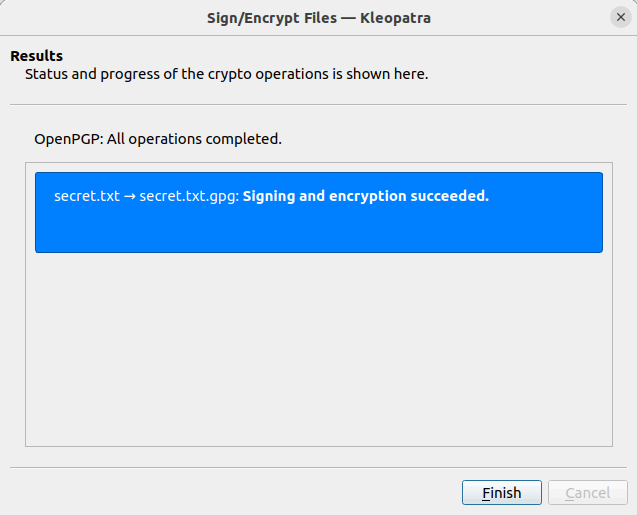

- Нажмите Подписать/Зашифровать и сохраните результат.

Совет: для резервных копий можно использовать Rclone и зашифрованные архивы.

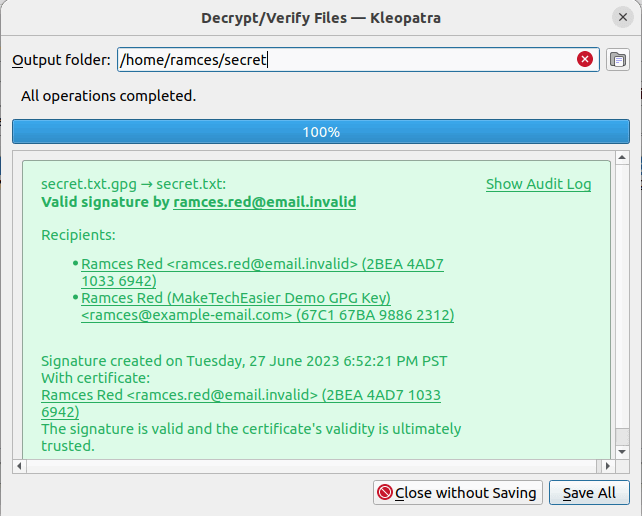

Расшифровка файла

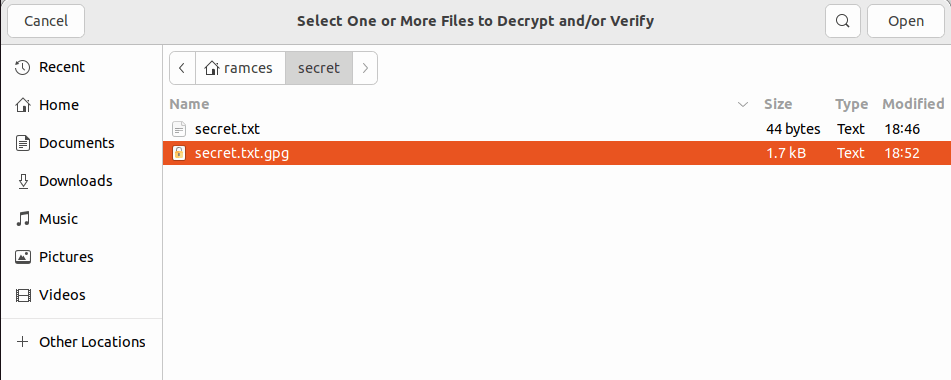

- Выберите Файл, затем Расшифровать/Проверить.

- Укажите зашифрованный файл и нажмите Сохранить всё для извлечения содержимого.

- Kleopatra проверит адресата и подписи, затем предложит сохранить расшифрованные файлы.

Совет: для шифрования целых директорий сначала создайте tar архив, например

tar cvzf ./encrypt-folder.tar.gz ./sampleи затем зашифруйте этот архив через Kleopatra.

Практические рекомендации по безопасности

Важно

- Храните приватный ключ в защищённом месте и делайте резервную копию закрытого ключа и сертификата отзыва.

- Используйте надёжную парольную фразу длиной не менее 12 символов с уникальными словосочетаниями.

- Регулярно проверяйте срок действия ключа и вовремя продлевайте его.

- Всегда сверяйте отпечаток ключа по альтернативному каналу связи.

Примечание

- Если кто-то получил доступ к вашему приватному ключу или вы потеряли доступ к почте, используйте сертификат отзыва для оповещения всех ключевых серверов.

Когда GPG может не подойти

Контексты, в которых GPG не лучший выбор:

- Необходимость мгновенной обмена сообщениями в реальном времени с централизованной авторизацией.

- Управление большим количеством пользователей и ключей без централизованной инфраструктуры становится громоздким.

- Тяжёлая интеграция в некоторые современные облачные сервисы, где нет поддержки OpenPGP.

Контрпример: если у вас корпоративная инфраструктура с централизованным управлением доступом, S/MIME или корпоративное шифрование на уровне сервера могут быть удобнее.

Альтернативные подходы

- Age — современная простая альтернатива для шифрования файлов, фокус на удобстве использования.

- S/MIME — используется в корпоративной среде и интегрируется с почтовыми серверами и сертификатами.

- Конфиденциальные каналы на основе TLS с дополнительной аутентификацией — для онлайн-сервисов.

Выбор зависит от целей: если важна совместимость и стандарт, выбирайте OpenPGP; если важен UX для простых архивов, рассмотрите Age.

Психологическая модель и эвристики

- Думайте о GPG как о почтовом почтовом замке: публичный ключ — замочная скважина, приватный ключ — ключ. Раздавайте замочные скважины, храните ключи при себе.

- Правило двух каналов: перед использованием чужого публичного ключа сверяйте отпечаток через второй канал.

- Модель сроков: короткие сроки ключей повышают безопасность, длинные — удобство. Балансируйте в зависимости от риска.

Мини-методология для безопасного старта

- Создайте ключ 4096 бит с паролем и сроком действия 6–12 месяцев.

- Сгенерируйте сертификат отзыва и сохраните его оффлайн.

- Опубликуйте публичный ключ и импортируйте ключи контрагентов.

- Сверяйте отпечатки и выполняйте шифрование/расшифровку в Kleopatra.

- Периодически проверяйте целостность хранилища ключей.

Чеклист по ролям

Отправитель

- Импортировать публичный ключ получателя.

- Проверить отпечаток ключа.

- Зашифровать и при необходимости подписать файл.

Получатель

- Хранить приватный ключ в защищённом месте.

- Иметь резервную копию сертификата отзыва.

- Расшифровывать входящие файлы и проверять подписи.

Системный администратор

- Настроить ключевые серверы и мониторинг репликации.

- Обеспечить централизованные резервные копии закрытых ключей в защищённом хранилище.

- Установить политики сроков действия ключей и протоколы отзыва.

Усиление безопасности

- Используйте аппаратные токены для хранения приватного ключа, если требуется высокий уровень защиты.

- Ограничьте доступ к файлу приватного ключа правами файловой системы до 600.

- Включите двухфакторную аутентификацию для учётных записей, связанных с управлением ключами.

- При автоматизации бэкапов не храните парольную фразу в открытом виде рядом с закрытым ключом.

Приватность и соответствие регламентам

GPG не передаёт персональные данные третьим лицам, кроме тех, что вы явно публикуете на серверах ключей. Если вы используете GPG для хранения данных с персональными данными граждан ЕС, применяйте обычные правила GDPR: минимизация объёма данных, управление доступом и записи о доступах.

Отладка и типичные ошибки

Сценарий: сообщение не расшифровывается

- Проверьте, что используете соответствующий приватный ключ и что ключ не просрочен.

- Убедитесь, что файл не повредился при передаче.

- Проверьте наличие прав доступа к файлу приватного ключа.

Сценарий: импортированный ключ не вызывает доверия

- Проверьте отпечаток по второму каналу связи.

- Убедитесь, что вы импортировали именно публичный ключ, а не случайный файл.

Часто задаваемые вопросы

Как удалить ключ с сервера ключей

Полностью удалить ключ из распределённых серверов нельзя. Однако можно опубликовать отзыв ключа. В Kleopatra щелкните правой кнопкой по ключу и выберите Отозвать сертификацию. Это пометит ключ как отозванный и усложнит его повторное использование злоумышленниками.

Можно ли восстановить пароль от GPG ключа

Нет встроенного способа восстановить пароль приватного ключа. Если пароль слабый, можно попытаться подбор словарём, но это угрожает безопасности ключа. Лучший подход — использовать резервную копию приватного ключа и надежную парольную фразу.

Можно ли шифровать целые каталоги

Да. В Kleopatra выберите Файл → Подписать/Зашифровать папку. Альтернативно, архивируйте каталог, например:

tar cvzf ./encrypt-folder.tar.gz ./sampleзатем зашифруйте итоговый архив.

Команды-резюме и шпаргалка

Установка Kleopatra

sudo apt install kleopatra

sudo dnf install kleopatra

sudo pacman -S kleopatraСоздание tar архива

tar cvzf ./encrypt-folder.tar.gz ./sampleСоздание ключа в командной строке

gpg --full-generate-keyЭкспорт публичного ключа

gpg --armor --export your.email@example.com > mypubkey.ascИмпорт ключа

gpg --import lookup.ascГлоссарий в одной строке

- Публичный ключ — открытая часть пары ключей, используется для шифрования и проверки подписи.

- Приватный ключ — секретная часть, используется для расшифровки и создания подписи.

- Сертификат отзыва — файл, позволяющий аннулировать ключ при компрометации.

Краткое резюме

- Начните с создания ключа 4096 бит и сертификата отзыва.

- Публикуйте публичный ключ и импортируйте ключи партнёров.

- Всегда сверяйте отпечатки ключей и храните приватные ключи в надёжном месте.

- Рассмотрите аппаратные токены и централизованные политики в корпоративной среде.

Image credit: Towfiqu barbhuiya via Unsplash. Все скриншоты и правки — автор статьи.

Похожие материалы

Как настроить Adapt Sound на Samsung

Двусторонняя печать в Windows 11

Windows Audio Device Graph Isolation: исправление проблем

Бесплатные альтернативы функциям Windows Pro/Enterprise

Bing Chat с ChatGPT в Windows 11 — руководство