AWS Object Lambda: трансформация объектов S3 на лету

Коротко о сути

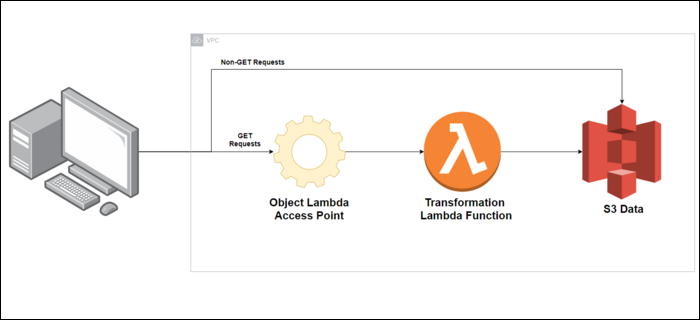

Object Lambda вставляет вашу Lambda-функцию «перед» объектами S3: клиенты делают привычный GET, но запрос проходит через Object Lambda Access Point, который вызывает указанную Lambda-функцию, даёт ей доступ к исходному объекту и возвращает уже преобразованный объект обратно клиенту.

Преимущества: убрать собственный прокси, гибкие трансформации на лету, возможность персонализировать ответ по IAM-пользователю или заголовкам запроса. Ограничения: стоимость выполнения Lambda на каждый запрос, дополнительная сложность прав IAM, возможная задержка при массовом трафике.

Как это работает — простая модель

- Клиент делает HTTP GET к ARN Object Lambda Access Point.

- S3 вызывает настроенную Lambda-функцию и передаёт контекст (включая inputS3Url).

- Lambda загружает исходный объект, выполняет преобразование и вызывает API WriteGetObjectResponse, чтобы вернуть данные.

- Клиент получает ответ как будто он пришёл из S3.

Опорные понятия

- Object Lambda Access Point — точка доступа, через которую проходят запросы и которая привязана к Lambda.

- Supporting Access Point — обычная access point для бакета, используемая внутри Object Lambda.

- WriteGetObjectResponse — API для ответа из Lambda при работе с Object Lambda.

Примеры использования

- Редактирование конфиденциальных полей (дедаксация) на лету.

- Динамическое изменение размеров изображений по имени файла (например, picture_1920x1080.jpg -> picture.jpg с ресайзом).

- Конвертация форматов (JSON → XML) при отдаче.

- Вставка данных из внутренней БД в объект перед отдачей (персонализация).

- Применение сжатия/фильтров и опциональное кеширование результатов.

Когда это не подходит

- Массовые, статичные преобразования для CDN-рутин — лучше предварительно обработать и хранить результаты.

- Очень высокая частота запросов с жесткими требованиями по задержке — накладные расходы Lambda могут быть проблемой.

- Сценарии, где нужен потоковый ответ с низкой латентностью (например, RT видео) — Object Lambda больше подходит для файловых операций.

Стоимость и кеширование

- Вы платите за время выполнения Lambda и вызовы API S3. При большом объёме пользовательских запросов стоимость может превысить ожидания.

- Для статичных результатов используйте паттерн: Lambda → промежуточный бакет для кеша → отдача из кеша. Для динамических данных кеш бессмысленен.

- Альтернатива для снижения затрат: передавать часто запрашиваемые результаты в CloudFront или хранить в другом бакете с автоматическим обновлением.

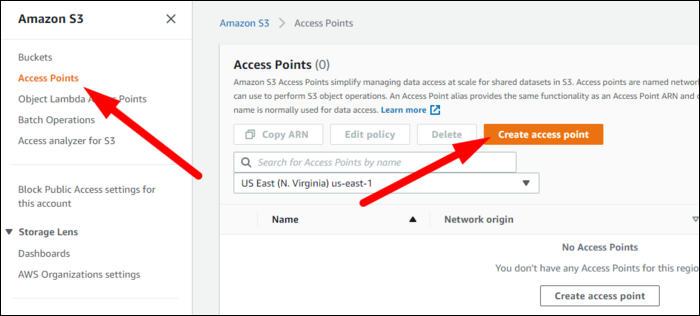

Пошаговая настройка в консоли S3

- В консоли S3 создайте обычный Access Point: Access Points > Create. Выберите имя, бакет, режим доступа. Если бакет публичен или нужен интернет-доступ — выберите «Internet», иначе — ограничьте VPC.

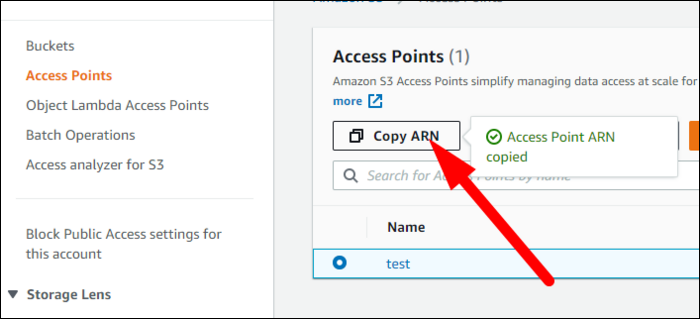

- Скопируйте ARN созданного Access Point.

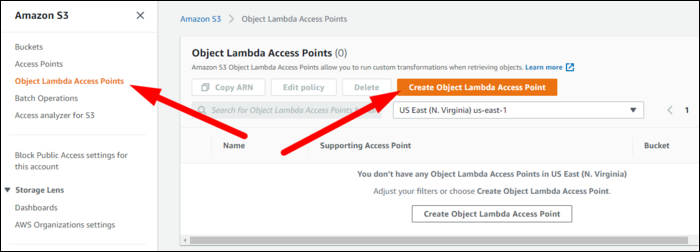

- Создайте Object Lambda Access Point: укажите имя, вставьте ARN supporting access point и выберите Lambda-функцию.

- Если Lambda ещё нет, создайте её в консоли Lambda и дайте необходимые права (см. раздел IAM и безопасность).

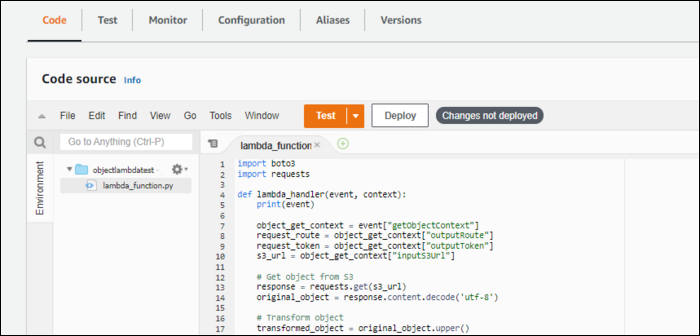

Минимальный пример Lambda (Python)

Ниже — пример кода от автора, который читает объект и возвращает его в верхнем регистре. Он показывает основной паттерн: берём inputS3Url, грузим объект, преобразуем, вызываем write_get_object_response.

import boto3

import requests

def lambda_handler(event, context):

print(event)

object_get_context = event["getObjectContext"]

request_route = object_get_context["outputRoute"]

request_token = object_get_context["outputToken"]

s3_url = object_get_context["inputS3Url"]

# Get object from S3

response = requests.get(s3_url)

original_object = response.content.decode('utf-8')

# Transform object

transformed_object = original_object.upper()

# Write object back to S3 Object Lambda

s3 = boto3.client('s3')

s3.write_get_object_response(

Body=transformed_object,

RequestRoute=request_route,

RequestToken=request_token)

return {'status_code': 200}Важно: библиотека requests здесь используется для простоты демонстрации; в продакшене можно читать объект напрямую через SDK или использовать signed URL. Также учитывайте кодировку и потоковые размеры для больших объектов.

Структура события (event)

Lambda получает объект event с полями, которые полезно использовать:

{

"xAmzRequestId": "...",

"getObjectContext": {

"inputS3Url": "https://...s3-accesspoint.../s3.txt?X-Amz-Security-Token=...",

"outputRoute": "io-iad-cell001",

"outputToken": "..."

},

"configuration": {

"accessPointArn": "arn:aws:s3-object-lambda:...:accesspoint/myolap",

"supportingAccessPointArn": "arn:aws:s3:...:accesspoint/myap",

"payload": "test"

},

"userRequest": {

"url": "/s3.txt",

"headers": { ... }

},

"userIdentity": { ... },

"protocolVersion": "1.00"

}Ключевые секции:

- userRequest — содержит URL и HTTP-заголовки исходного запроса. Полезно для обработки на основе заголовков (Accept, User-Agent и т.д.).

- userIdentity — информация об идентичности вызывающего (IAM-пользователь или роли). Можно персонализировать ответ.

Права и безопасность

- Lambda должна иметь разрешение на вызов write_get_object_response и доступ к supporting access point для чтения объектов.

- Минимизируйте привилегии: дайте Lambda только те права, которые нужны для чтения конкретного бакета и записи ответа.

- Защитите входные параметры и проверяйте заголовки и userIdentity внутри функции, чтобы не допустить утечки данных.

- Применяйте шифрование на стороне сервера (SSE) в бакете при необходимости.

Пример минимальной IAM-политики (идея, не копировать в продакшн без проверки):

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetObject",

"s3-object-lambda:WriteGetObjectResponse"

],

"Resource": "arn:aws:s3:::example-bucket/*"

}

]

}Меры безопасности и жёсткая конфигурация

- Логируйте и мониторьте вызовы Lambda с помощью CloudWatch и AWS CloudTrail.

- Ограничьте доступ к Object Lambda Access Point через политику доступа, чтобы только определённые роли/пользователи могли вызывать её.

- Используйте VPC и интерфейсные endpoints, если нужно ограничение трафика внутри сети.

- Валидируйте входные параметры в Lambda (URL, ключи), особенно когда имена файлов содержат размеры/параметры.

Стратегии кеширования и производительности

- Для неизменяемых результатов: кешируйте результат преобразования в отдельном бакете и возвращайте его при повторных запросах.

- Для часто изменяемых данных: используйте TTL и инвалидацию кеша.

- Комбинация с CloudFront: можно поставить CloudFront перед Object Lambda для снижения числа вызовов и более короткого времени отклика.

Альтернативные подходы

- Самостоятельный прокси на EC2/Containers — даёт полный контроль, но повышает операционные затраты.

- CloudFront Functions / Lambda@Edge — хорошо для простых трансформаций на CDN-уровне и низкой задержки.

- Предобработка объектов при загрузке в S3 (ETL pipeline) — подходит, если трансформации статичны.

Роли и чек-листы

Разработчик:

- Проверить корректность парсинга event и обработку inputS3Url.

- Написать модульные тесты на трансформацию.

- Обработать ошибки чтения/записи и вернуть корректные HTTP-коды.

Инженер инфраструктуры:

- Создать supporting access point и Object Lambda Access Point.

- Настроить роли и политики IAM с принципом минимизации прав.

- Настроить мониторинг и алерты в CloudWatch.

Инженер безопасности:

- Проверить, что Lambda не раскрывает секреты и логирует чувствительные данные.

- Проверить политику доступа для Access Point.

Операции:

- Подготовить план отката (удаление Object Lambda и возврат на supporting access point).

- Настроить SLA/Runbook на случай массового падения Lambda.

Критерии приёмки

- Объект успешно трансформируется и возвращается с ожидаемым HTTP-кодом.

- Трансформация корректно обрабатывает случаи ошибок (нет файла, права, таймаут).

- Логи и метрики доступны в CloudWatch, есть алерты на рост ошибок.

- Политики IAM минимальны и проверены аудитором.

Тесты и сценарии приёма

- Запрос файла, результат преобразования соответствует эталону.

- Запрос несуществующего файла — 404 или заданная обработка.

- Симуляция отказа S3 → функция возвращает понятное сообщение и логируется.

- Нагрузочный тест: проверить время отклика при высокой частоте запросов.

Отладка и распространённые проблемы

- 403 при чтении: проверьте права Lambda и ARN supporting access point.

- Таймауты: увеличить таймаут Lambda или переключиться на предварительную обработку.

- Большие файлы: используйте стриминг и избегайте полного чтения в память.

Ментальные модели и выбор подхода

- Если результат зависит от внешнего состояния или пользовательских данных — используйте Object Lambda.

- Если результат статичен и часто запрашивается — предварительно обрабатывайте и кешируйте.

- Если нужна минимальная задержка — рассмотрите Lambda@Edge или CloudFront.

Факт-бокс: ключевые элементы

- Точки доступа: Object Lambda Access Point и поддерживающий Access Point.

- API для ответа: WriteGetObjectResponse.

- Основные плюсы: гибкость, отсутствие собственного прокси.

- Основные минусы: стоимость выполнения Lambda на каждый запрос, задержки.

Краткое руководство по внедрению (мини-методология)

- Оцените, динамические ли трансформации и нужна ли персонализация.

- Напишите прототип Lambda, покрыв основные кейсы и обработку ошибок.

- Настройте Supporting Access Point и Object Lambda Access Point в консоли.

- Настройте IAM-права и мониторинг.

- Проведите нагрузочное тестирование и анализ затрат.

- Решите стратегию кеширования/CloudFront и плавно откатите на прод окружение.

Короткое объявление для команды (пример) Object Lambda настроена для динамической трансформации объектов S3. Это убирает необходимость в собственном прокси и позволяет персонализировать ответы на основе IAM-пользователя. Пожалуйста, протестируйте ваши клиентские приложения, поменяв имя бакета на ARN Object Lambda Access Point.

Резюме

Object Lambda — мощный инструмент для динамической трансформации объектов S3 без собственной прокси-инфраструктуры. Он особенно полезен для персонализации и трансформаций, зависящих от контекста запроса. Но перед внедрением оцените стоимость, задержку и сложность прав доступа. Для статичных или массовых сценариев подумайте о кешировании или предобработке.

Важно: начинайте с прототипа, настройте мониторинг и применяйте принцип минимально необходимых прав.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone