CloudTrail — аудит AWS, хранение и создание трейла

Быстрые ссылки

- Использование CloudTrail

- Создание трейла

CloudTrail — это инструмент для аудита, мониторинга соответствия и управления, который хранит историю действий в вашем AWS-аккаунте и ведёт подробные логи всех событий. История событий помогает упростить анализ безопасности и обнаружение необычной активности в аккаунте.

Использование CloudTrail

Вы можете использовать CloudTrail для просмотра истории событий за последние 90 дней бесплатно. Если вы хотите хранить логи дольше или вести расширенные логи для событий данных (Data Events) у S3 и Lambda, потребуется создание трейла и хранение логов в S3 — это влечёт оплату за S3 и небольшую плату за обработку событий (обычно на основе количества событий, например, за каждые 100 000 записей).

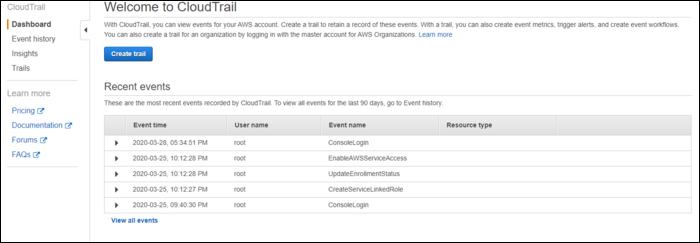

CloudTrail автоматически ведёт историю последних 90 дней, поэтому вы можете открыть консоль CloudTrail и увидеть недавние события в аккаунте. На домашнем экране отображаются самые последние события:

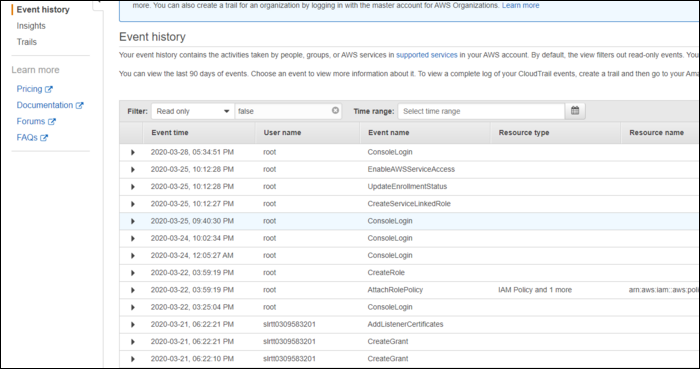

В разделе “История событий” в боковой панели доступен полный список событий в хронологическом порядке.

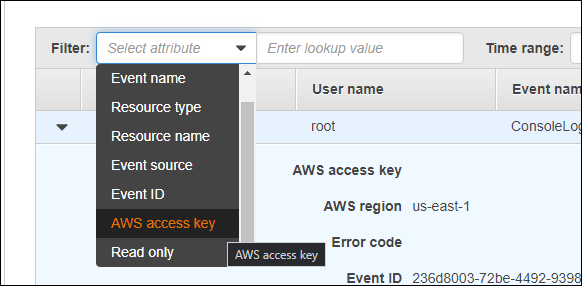

Это большой объём данных, поэтому вам, вероятно, понадобятся фильтры, чтобы сузить выдачу. При аудите активности сотрудников можно фильтровать по имени пользователя, ключу доступа AWS, адресу источника (source IP), типу ресурса и по временным диапазонам.

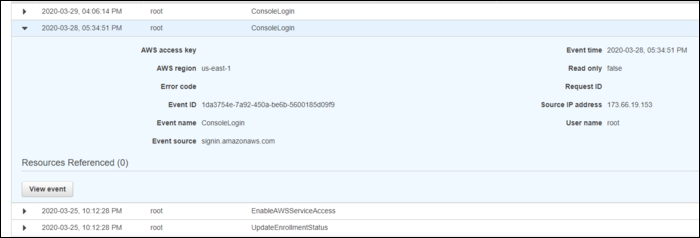

Если нажать на событие, вы увидите все данные, которые были собраны для этого события. Некоторые события простые, например “ConsoleLogin”, которые фиксируют время входа в консоль. Другие события детализируют API-вызовы и их параметры.

Кнопка “Просмотреть событие” позволяет открыть полный JSON с метаданными и полезной информацией для анализа и интеграции в SIEM.

Важно: CloudTrail показывает события управления и, при включении, события данных. Для полного аудита доступа к объектам S3 или вызовам Lambda включите Data Events, иначе некоторые операции не будут попадать в стандартную историю.

Как быстрее находить инциденты

- Фильтруйте по ресурсам, пользователям и IP.

- Используйте диапазоны времени — сначала сузьте до часа или дня.

- Экспортируйте JSON для анализа в внешних инструментах (SIEM, Kibana, Athena).

- Настройте оповещения через CloudWatch при подозрительной активности.

Создание трейла

Чтобы хранить записи дольше 90 дней или включить расширенные логи Data Events, создайте трейл. Учтите, что будут начисляться расходы на хранение логов в S3 и на обработку событий.

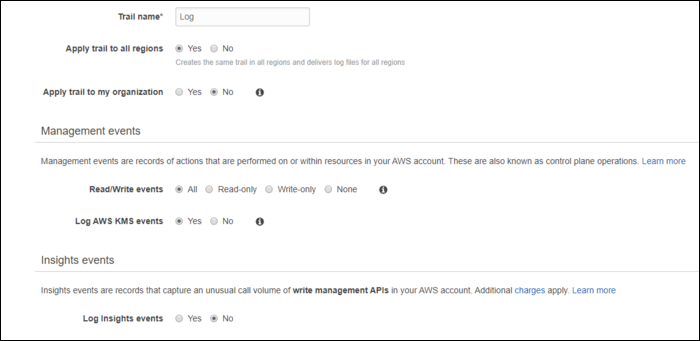

Перейдите в раздел “Trails” в боковой панели и создайте новый трейл. Вы можете применить трейл ко всем регионам и ко всем аккаунтам в организации AWS. Также можно выбирать, какие типы событий логировать, и включать CloudTrail Insights для анализа аномалий.

Data Events для S3 и Lambda

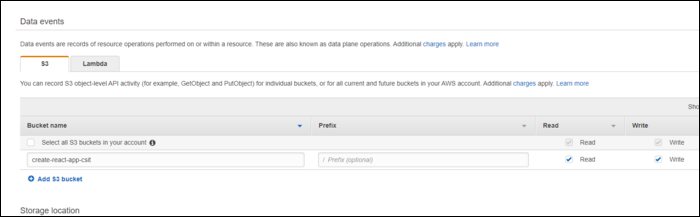

В следующем разделе настройки трейла вы найдёте “Data Events” — это расширенный журнал, который фиксирует операции на уровне данных:

- Для S3 CloudTrail логирует операции с бакетами и объектами, например PutObject.

- Для Lambda логируются вызовы функций (invoke).

Можно включить Data Events для всех бакетов или указать конкретные по ARN.

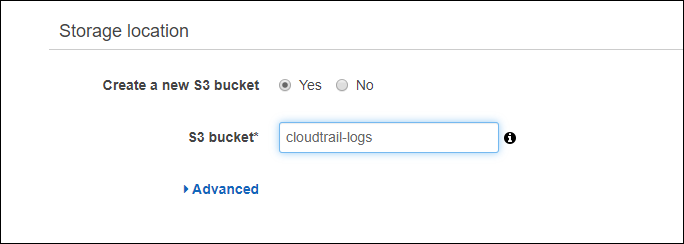

Настройка хранилища

Для хранения логов трейл использует S3-бакет. Вы можете указать новый или существующий бакет и управлять версионированием и политиками жизненного цикла, чтобы оптимизировать стоимость хранения.

События, собранные трейлом, будут храниться в истории событий бесконечно (пока вы не удалите их из S3 вручную или через политики жизненного цикла).

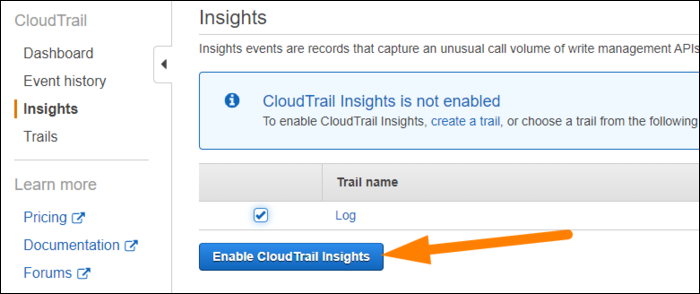

CloudTrail Insights

После создания трейла можно активировать CloudTrail Insights в разделе “Insights” боковой панели. Анализ может занять до 36 часов, после чего вы получите результаты и сможете просматривать найденные аномалии.

Заметка: Insights помогает находить необычную активность (всплески API-вызовов, необычный объём операций), но не заменяет корреляцию логов в SIEM.

Интеграция с CloudWatch и Elasticsearch

CloudTrail может отправлять события в CloudWatch Logs для создания метрик и оповещений. Также часто используют интеграцию с Elasticsearch или OpenSearch для удобного поиска и визуализации событий.

Рекомендации и чеклист для настройки

- Включите трейл для всех регионов и для всех аккаунтов в организации, если хотите централизованно собирать логи.

- Добавьте Data Events для критичных S3-бакетов и Lambda-функций.

- Настройте политику жизненного цикла S3 для перемещения старых логов в более дешёвые классы хранения или удаления.

- Включите CloudTrail Insights для обнаружения аномалий.

- Настройте экспорт логов в SIEM и оповещения через CloudWatch.

- Ограничьте доступ к бакету с логами через IAM и политики бакета, включите шифрование на стороне сервера.

Когда CloudTrail не подходит

- Для детального мониторинга сетевого трафика используйте VPC Flow Logs; CloudTrail не фиксирует сетевой трафик между сервисами.

- Для низкоуровневого трассирования приложений используйте Application Performance Monitoring (APM).

- CloudTrail не заменяет сбор метрик производительности — используйте CloudWatch Metrics для этого.

Альтернативы и дополнения

- VPC Flow Logs для сетевой телеметрии.

- AWS Config для отслеживания изменений конфигураций ресурсов.

- SIEM или OpenSearch для индексирования и корреляции логов.

Критерии приёмки

- Есть трейл, собирающий события из всех регионов и аккаунтов организации (если требуется).

- Логи S3 и Lambda собираются через Data Events для критичных ресурсов.

- Логи доставляются в отдельный S3-бакет с ограниченным доступом и политиками жизненного цикла.

- CloudTrail Insights включён и проверена работоспособность (по появлению первых находок).

- Оповещения настроены для ключевых аномалий.

Мини-методология быстрого внедрения (Playbook)

- Оцените критичные ресурсы (S3-бакеты, Lambda-функции).

- Создайте трейл с охватом всех регионов и организацией (при наличии AWS Organizations).

- Включите Data Events для выбранных ресурсов.

- Укажите S3-бакет с шифрованием и политиками доступа.

- Настройте жизненный цикл S3 для оптимизации хранения.

- Подключите CloudTrail к CloudWatch и SIEM, включите Insights.

- Тестируйте и верифицируйте события, обеспечьте корректные оповещения.

Политика безопасности и конфиденциальности

- Убедитесь, что доступ к бакету с логами ограничен и ведётся аудит доступа.

- Храните логи в шифрованном виде (SSE-KMS или SSE-S3).

- Применяйте минимальные права для аккаунтов и ролей, которые читают логи.

Краткий глоссарий

- Трейл — конфигурация CloudTrail, которая собирает и отправляет события в S3/CloudWatch.

- Data Events — события на уровне данных (операции с объектами S3, вызовы Lambda).

- Insights — модуль анализа аномалий в CloudTrail.

Пример принятия решения (Mermaid)

flowchart TD

A[Нужно ли хранить логи дольше 90 дней?] -->|Да| B[Создать трейл и указать S3]

A -->|Нет| C[Использовать стандартную историю событий]

B --> D{Нужны ли Data Events?}

D -->|Да| E[Включить Data Events для S3/Lambda]

D -->|Нет| F[Оставить только Management Events]

E --> G[Настроить жизненный цикл S3 и шифрование]

F --> G

C --> H[Использовать консоль для быстрого поиска]Итог

CloudTrail — базовый инструмент аудита для AWS, который позволяет отслеживать операции управления и, при необходимости, операции с данными. Начните с просмотра бесплатной 90-дневной истории событий, затем расширяйте сбор логов через трейл и Data Events, интегрируйте с CloudWatch и SIEM и применяйте политики хранения и шифрования для безопасности.

Ключевые выводы:

- CloudTrail покрывает управление и, при включении Data Events, операции на данных.

- Долгосрочное хранение требует трейла и S3-бакета с учётом затрат на хранение.

- CloudTrail Insights помогает находить аномалии, но не заменяет SIEM.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone