Как понять, что ваш телефон отслеживают, и как себя защитить

Быстрые ссылки

Как понять, отслеживают ли ваш телефон

Как защититься от отслеживания

Часто задаваемые вопросы

Краткое содержание

Необычное поведение устройства, быстрая разрядка батареи и другие признаки взлома могут означать, что кто-то отслеживает ваш телефон. Проверьте устройство на наличие подозрительных приложений и файлов. Даже стандартные приложения, такие как «Локатор» на iPhone, при некорректных настройках могут передавать ваше местоположение другим людям. Ниже — признаки, которые помогут понять, отслеживают ли вас, и подробные шаги по защите.

Как понять, отслеживают ли ваш телефон

Первое, что нужно сделать — заметить странное поведение. Шпионское ПО часто заставляет телефон делать то, чего он не делал раньше: внезапно выключаться, перегреваться или держать подсветку экрана включённой после блокировки. Ранняя проверка сокращает окно доступа злоумышленника и помогает остановить слежение.

Признак 1: Быстрая разрядка батареи и перегрев

Если телефон плохо держит заряд и постоянно греется, даже при обычном использовании, это повод для проверки. Шпионское ПО потребляет ресурсы устройства для отправки данных злоумышленнику. Обратите внимание, если раньше батарея держала день, а теперь едва хватает до вечера.

Что делать:

- Посмотрите список приложений и заметьте неизвестные позиции.

- Если увидите «Cydia» на iPhone и вы не джейлбрейкали устройство — это тревожный знак.

- Проверьте статистику потребления батареи в настройках и закройте подозрительные приложения.

Важно: некоторые легитимные фоновые сервисы (серверные резервные копии, синхронизация облака) тоже могут повышать расход батареи — сначала исключите эти причины.

Признак 2: Внезапный рост трафика

Шпионское ПО отправляет данные (фото, скриншоты, логи) на внешние серверы. Это отражается в аномально высоком использовании мобильного интернета.

Как проверить:

- На iPhone: Настройки > Сотовая связь (Cellular). Просмотрите, какие приложения использовали данные.

- На Android: Настройки > Сеть и интернет > Использование данных или Подключения > Использование данных. Список покажет приложения по объёму трафика.

Если незнакомое приложение потребляет много трафика — удалите его и проверьте устройство антивирусом.

Признак 3: Неожиданные индикаторы состояния

Значок местоположения (стрелочка) обычно появляется при использовании приложений типа карт. Если он загорается сам по себе — проверьте, кому разрешён доступ к геолокации.

Если включается индикатор записи камеры или микрофона без вашего действия — это серьёзный признак вмешательства. Злоумышленник может делать фото, снимать скриншоты или записывать экран и звук, а затем получать данные и по ним определять ваше местоположение.

Признак 4: Страницы в браузере выглядят неправильно

Некоторые вредоносные программы действуют как прокси и подменяют веб-страницы. Вы можете вводить логины и пароли на фишинговой странице, которая выглядит почти как настоящая. Обратите внимание на мелкие ошибки: неправильно написанные логотипы, незнакомый домен, неожиданные всплывающие окна с запросами паролей.

Проверьте историю браузера. Если вы видите посещения, которых не помните — это повод для беспокойства.

Как защититься от отслеживания телефона

Если вы регулярно замечаете странное поведение, действуйте по алгоритму: блокируйте соединения, выявляйте и удаляйте вредоносное ПО, проверяйте учётные записи и, при необходимости, возвращайте настройки к заводским.

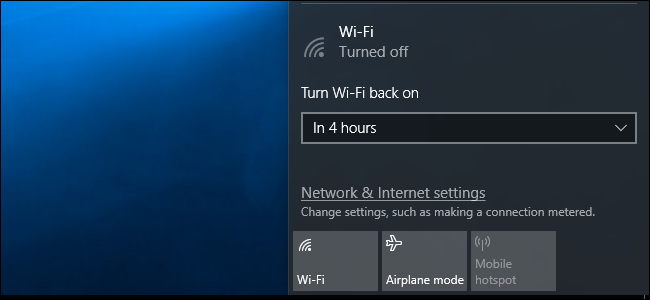

Шаг 0: Немедленное действие — авиарежим

Включите авиарежим. Это моментально разрывает Wi‑Fi и мобильную связь и временно препятствует отправке данных злоумышленнику.

Заметка: авиарежим не отключает GPS на всех моделях. Чтобы полностью прервать геолокацию, дополнительно отключите опцию определения местоположения в настройках.

Шаг 1: Удалите подозрительные приложения

- Удаляйте недавно установленные приложения, если после их установки начались проблемы.

- Ищите приложения с названиями «tracker», «подслеживание», «stalk» и т. п. Эти названия часто указывают на сталкерское ПО.

- Обратите внимание, если приложение запрашивает лишние права: доступ к файловой системе, звонкам, SMS или постоянному использованию местоположения.

- Устанавливайте софтом только из проверенных магазинов: App Store, Google Play. Но даже там попадаются мошенники, поэтому проверяйте разработчика и отзывы.

Шаг 2: Проверьте настройки определения местоположения

Некоторые предустановленные приложения могут делиться вашим местоположением по умолчанию.

iPhone — как проверить и отключить:

- Откройте «Настройки > Конфиденциальность и безопасность > Службы геолокации».

- Проверьте «Поделиться местоположением» и список приложений, имеющих доступ.

- Отключите совместный доступ в «Локатор» («Find My») — откройте приложение «Локатор», перейдите в раздел «Известные люди»/«Поделиться местоположением» и удалите лишних.

Android — как проверить:

- Откройте «Настройки > Геолокация» или «Настройки > Приложения > Разрешения > Геолокация».

- Проверьте, какие приложения имеют постоянный доступ к геолокации, и запретите доступ, когда приложение не используется.

Совет: для карт и навигации разрешайте доступ «Только при использовании приложения». Не давайте постоянный доступ, если он не нужен.

Шаг 3: Используйте защитные инструменты

- Антивирус и анти‑малварные приложения помогают найти известные угрозы.

- VPN шифрует ваш трафик и скрывает адреса посещаемых сайтов от локальных наблюдателей и некоторых типов трекеров.

- Регулярное сканирование может выявить приложения с подозрительной активностью.

Ограничения: эти инструменты защищают от известных угроз. Новые виды шпионского ПО могут оставаться незамеченными, поэтому важны и другие меры.

Шаг 4: Обновляйте систему и приложения

Производители часто выпускают обновления безопасности. Если вы откладываете обновления, вы оставляете в системе уязвимости, которые использует злоумышленник.

Периодически проверяйте доступные обновления iOS/Android и обновляйте всё ПО.

Шаг 5: Сброс до заводских настроек

Если ничего не помогает, сделайте резервную копию нужных данных и выполните сброс до заводских настроек. Это удаляет большинство видов вредоносного ПО и возвращает устройство к исходному состоянию.

- На Android: Настройки > Система > Сброс > Стереть все данные (сброс к заводским настройкам).

- На iPhone: Настройки > Основные > Перенос или сброс iPhone > Стереть контент и настройки.

Перед сбросом: сохраните контакты, фото и важные файлы в облаке или на внешнем накопителе. После восстановления не устанавливайте подозрительные приложения заново.

Шаг 6: Проверьте пересылку и привязанные устройства

Злоумышленник может перенаправить звонки или сообщения на свой номер.

Коды для проверки (работают в разных сетях):

- Для GSM сетей (AT&T, T‑Mobile и др.):

- *#002# — показывает все переадресации вызовов и данных

- ##002# — снимает все переадресации

- Для CDMA сетей (Verizon, US Cellular):

- *72 — показывает/включает переадресацию

- *73 — отключает переадресацию

Проверка Apple ID:

- Откройте appleid.apple.com или «Настройки» > [ваше имя] > Просмотрите список устройств.

- Отзовите доступ устройств, которых не узнаёте.

Критерии приёмки (как понять, что проблема решена)

- Батарея и температура вернулись к норме при аналогичной нагрузке.

- Нет неожиданного расхода мобильных данных.

- В истории браузера и в списке приложений больше нет неизвестных записей.

- Индикаторы записи камеры/микрофона и значок местоположения ведут себя ожидаемо.

- Списки устройств в аккаунтах (Apple ID, Google) корректны.

Если все пункты соблюдены — вероятность активного отслеживания значительно снизится.

Рекомендованный порядок действий при подозрении на взлом — пошаговый план

- Немедленно включите авиарежим и отключите GPS, если нужно.

- Сделайте фотоснимки настроек экрана и списков установленных приложений (чтобы иметь доказательства).

- Проверяйте и удаляйте недавно установленные и подозрительные приложения.

- Проверьте разрешения приложений, особенно доступ к геолокации, камере, микрофону и файлам.

- Проверьте трафик и логи использования (Настройки > Сеть/Сотовая связь).

- Измените пароли основных учетных записей (Apple ID, Google, почта, банки) с другого безопасного устройства.

- Выполните полную проверку антивирусом; если угрозы найдены — сделайте резервную копию и сброс до заводских.

- После сброса измените все пароли и включите двухфакторную аутентификацию (2FA).

Ролевые чек‑листы

Пользователь (обычный владелец телефона):

- Включил авиарежим и отключил GPS.

- Проверил список приложений и удалил подозрительные.

- Пересмотрел разрешения на доступ к местоположению, камере и микрофону.

- Обновил систему и приложения.

- Сделал резервную копию и сбросил устройство при необходимости.

- Изменил пароли и включил 2FA.

ИТ‑специалист / администратор:

- Проверил журналы подключений и записи с корпоративного MDM (если устройство корпоративное).

- Проверил списки авторизованных устройств в корпоративных аккаунтах.

- Провёл анализ трафика и блокировал подозрительные домены на уровне сети.

- Провёл форензику при серьёзном инциденте и подготовил рекомендации по восстановлению.

Пример инцидентного плана (runbook)

- Входящий сигнал: жалоба от пользователя или аномалия в мониторинге.

- Первичная реакция: уведомить пользователя, переключить устройство в авиарежим, собрать логи.

- Оценка: проверить установленные приложения, трафик и авторизованные сервисы.

- Устранение: удалить вредоносное ПО или инициировать сброс, изменить пароли.

- Восстановление: восстановить данные из проверенной резервной копии.

- Пост‑инцидентный аудит: провести анализ уязвимости, обновить политики, обучить пользователя.

Модели зрелости защиты (каким образом можно повышать защиту с течением времени)

Уровень 1 — Базовый:

- Использование магазинов приложений, базовая проверка разрешений, включение обновлений.

Уровень 2 — Усиленный:

- Установка антивируса, периодический аудит разрешений, VPN для публичных сетей.

Уровень 3 — Проактивный:

- Использование MDM для корпоративных устройств, мониторинг трафика, обучение пользователей.

Уровень 4 — Продвинутый:

- Политики блокировки устройств, регулярная форензика, тестирование на проникновение и план реагирования на инциденты.

Когда описанные меры могут не помочь (ограничения и контрпримеры)

- Если устройство физически скомпрометировано (аппаратные модификации), удалённые меры мало эффективны.

- Если злоумышленник получил доступ к учётным записям и внедрил свои ключи/пароли, нужно менять учётные данные и выполнять глубокую проверку.

- Некоторые низкоуровневые бэкдоры и root‑уровня угрозы могут маскироваться от антивирусов и стандартных проверок.

В таких случаях рекомендуется обратиться к специалистам по кибербезопасности или в сервисный центр.

Технические подсказки и чек‑листы для тестирования устройства

Тесты и принятие мер:

- Тест A. Контроль расхода батареи: зафиксируйте профиль расхода за 24 часа до и после удаления подозрительных приложений.

- Тест B. Мониторинг трафика: включите учёт использования мобильного трафика и сравните с базовой нормой за неделю.

- Тест C. Проверка индикаторов: попытайтесь воспроизвести поведение индикаторов, выключив все приложения поочерёдно.

- Критерии приёмки: после очистки устройство не показывает аномалий в течение семи дней при обычном использовании.

Безопасность после восстановления

- После сброса создайте новый пароль/фразу восстановления и включите двухфакторную аутентификацию.

- Проверьте авторизованные приложения и устройства в учётных записях (Apple ID, Google Account).

- Установите приложения заново только из проверенных источников.

Правовые и приватностьные нюансы (коротко)

- Отслеживание без согласия может нарушать законы о частной жизни. В случае преследования или угрозы безопасности обратитесь в правоохранительные органы.

- GDPR и аналогичные нормы в разных странах защищают персональные данные. Если подозреваете утечку личных данных — задокументируйте всё и при необходимости подайте жалобу в регуляторный орган.

Важно: юридические процедуры различаются по юрисдикциям. За конкретной юридической помощью обращайтесь к адвокату.

Сравнение подходов защиты (быстрое руководство)

- Удаление приложения vs. Сброс к заводским: удаление быстрее, но сброс надёжнее при глубоком проникновении.

- Антивирус vs. Ручной аудит: антивирус удобен для известных угроз, ручной аудит помогает выявить аномалии, которые ещё не попали в базы сигнатур.

- VPN vs. Полный контроль сети: VPN защищает трафик, но не остановит локальные датчики и доступ приложений к датчикам телефонов.

Простая методология расследования

- Идентифицируйте признаки (батарея, трафик, индикаторы).

- Изолируйте устройство (авиарежим).

- Соберите доказательства (скриншоты, логи).

- Удалите и/или остановите подозрительные процессы.

- Сканируйте антивирусом и выполните сброс при необходимости.

- Восстановите данные из надёжных резервных копий.

- Обновите пароли и включите 2FA.

Мини‑глоссарий (1‑строчный, термины)

- Шпионское ПО (stalkerware): программа, которая собирает данные о пользователе без его согласия.

- VPN: сервис, который шифрует ваш интернет‑трафик и меняет видимый IP‑адрес.

- Двухфакторная аутентификация (2FA): дополнительный уровень защиты входа, требующий второй фактор помимо пароля.

- Джейлбрейк / рутирование: снятие ограничений ОС, что увеличивает риск установки непроверенных приложений.

- Stingray: устройство, имитирующее сотовую вышку для перехвата сигналов телефонов.

Часто задаваемые вопросы

Можно ли отследить телефон при выключенном обмене местоположением?

Да. Точки доступа Wi‑Fi и сотовые вышки могут дать ориентировочную информацию о местоположении. Также существуют устройства типа «stingray», которые имитируют сотовые вышки и вынуждают телефоны отправлять данные.

Можно ли отследить телефон, если он выключен?

Отследить полностью выключенное устройство трудно. Оператор связи может показать последнее известное местоположение до выключения. Некоторые современные аппараты поддерживают режим низкого энергопотребления для поиска, который позволяет устройству передавать позицию даже при «выключенном» состоянии — это зависит от модели и настроек («Findable after power off» на некоторых iPhone).

Можно ли отследить телефон в авиарежиме?

Авиарежим отключает Wi‑Fi и мобильную сеть, но не всегда GPS. Чтобы снизить риск отслеживания, дополнительно отключите определение местоположения и Bluetooth.

Риск‑матрица и рекомендации по смягчению

- Низкий риск: случайные уведомления, незначительный рост расхода батареи — проверьте разрешения и обновления.

- Средний риск: новые приложения, заметный рост трафика, индикаторы записи — удалите приложения, сканируйте устройство.

- Высокий риск: неизвестные устройства в аккаунтах, постоянная переадресация вызовов, индикаторы записи — сбросьте устройство, смените пароли, обратитесь к специалистам.

Шаблон краткого отчёта для тех, кто обращается в полицию или в ИТ‑службу

- Дата и время первых замечаний.

- Описание симптомов (разряд батареи, трафик, индикаторы).

- Список подозрительных приложений и файлов.

- Снимки экранов и логи.

- Действия, которые вы уже предприняли.

Социальные превью (рекомендации)

OG title suggestion: Как понять и остановить отслеживание телефона OG description suggestion: Признаки слежки, пошаговый план защиты, чек‑листы и советы по восстановлению контроля над вашим устройством.

Короткое объявление (100–200 слов):

Если ваш телефон стал странно вести себя — быстро разряжается, греется или использует много данных — возможно, кто‑то пытается вас отслеживать. Эта инструкция объяснит, как обнаружить признаки слежения, какие первые шаги предпринять и как восстановить контроль: включить авиарежим, удалить подозрительное ПО, проверить настройки геолокации, изменить пароли и, в крайнем случае, выполнить сброс до заводских настроек. Также в статье вы найдёте чек‑листы, ролевые планы реагирования и советы по улучшению защиты в долгосрочной перспективе.

Если вы хотите, я могу подготовить PDF‑версию чек‑листа для печати или краткое руководство для служебного использования.

Похожие материалы

Перенос аккаунта Mojang на Microsoft — инструкция

Windows 10: как изменить язык системы

Переменные среды Windows: добавить, изменить, удалить

Очередь подкастов в iOS: как создать

iTunes на Windows 10: установка и использование