Как проверить, кто подключён к вашей беспроводной сети

Знание того, как проверить, кто на вашей беспроводной сети, полезно по разным причинам: безопасность (чужой может получить доступ к вашим данным), юридические риски (незаконная деятельность может быть ошибочно связана с вашим оборудованием) и просто экономия трафика. В этой статье на понятном языке показано несколько простых способов обнаружения посторонних подключений и действия — что делать, если вы их найдёте.

Зачем это делать

- Защита персональных данных: посторонний может сканировать ваши устройства и перехватывать трафик.

- Финансовые и юридические риски: чужая активность может быть связана с вашим IP‑адресом.

- Производительность: лишние устройства съедают пропускную способность.

Краткий план действий

- Узнать свой LAN IP (Default Gateway).

- Войти в web‑интерфейс роутера.

- Посмотреть логи роутера (Outgoing/Logs).

- Открыть таблицу DHCP (DHCP Clients Table) для текущих подключений.

- При необходимости — заблокировать устройство и усилить защиту сети.

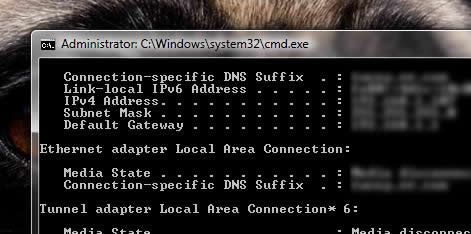

Первый шаг — узнайте свой IP‑адрес (LAN IP / Default Gateway)

Нужно знать адрес роутера, чтобы войти в его интерфейс. Ниже — быстрые инструкции для основных ОС.

Windows:

- Нажмите кнопку «Пуск».

- Выберите «Выполнить» (в Windows 10/11 введите в поле поиска).

- Введите

cmdи нажмите Enter. - В командной строке введите

ipconfigи найдите строку «Default Gateway» или «Шлюз по умолчанию». Это и есть адрес вашего роутера.

macOS:

- Откройте «Терминал» и введите

netstat -nr | grep defaultилиipconfig getifaddr en0(для Wi‑Fi обычно en0). - Можно также в «Системных настройках» → «Сеть» → выбрать активное подключение и посмотреть «Маршрутизатор».

- Откройте «Терминал» и введите

Linux:

- В терминале выполните

ip route | grep default— рядом будет IP шлюза.

- В терминале выполните

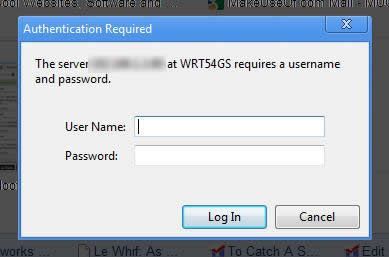

Откройте браузер и введите этот IP в адресную строку — вы попадёте на страницу входа в роутер.

Вход в роутер: логин и пароль

Если вы ещё не меняли настройки, роутер запросит имя пользователя и пароль (используйте документацию или поиск производителя, чтобы узнать значения по умолчанию). После входа навигация по интерфейсу зависит от производителя, но логика везде схожа.

Важно: если вы не уверены в безопасности текущего admin‑пароля — смените его сразу после входа.

Проверка логов роутера: как увидеть, кто был в сети

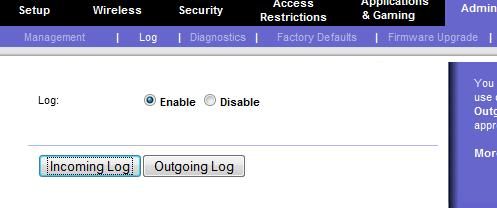

- В интерфейсе роутера найдите раздел с названиями вроде «Administration», «System Log», «Logs» или «Система».

- Убедитесь, что логирование включено (Enable Logging).

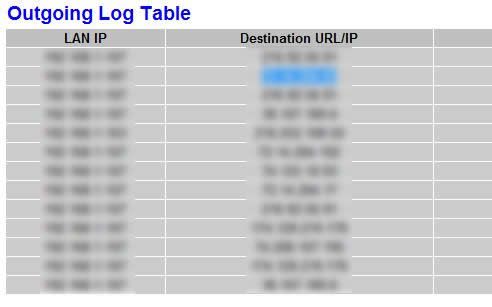

- Откройте исходящие записи (Outgoing Log / System Log). Обычно есть столбцы «LAN IP», «Destination URL/IP», дата и время.

В логах вы увидите IP‑адреса внутри вашей локальной сети (LAN) и куда они обращались. Если в столбце LAN IP есть адреса, которых вы не узнаёте, это может означать постороннее устройство.

Совет: если в логах видна активность по времени, когда вы не работали — это явный повод проверить список подключённых устройств.

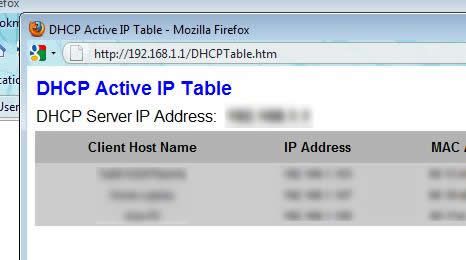

Таблица DHCP Clients: кто сейчас в сети

Логи дают историю, а таблица DHCP показывает устройства, получившие IP прямо сейчас.

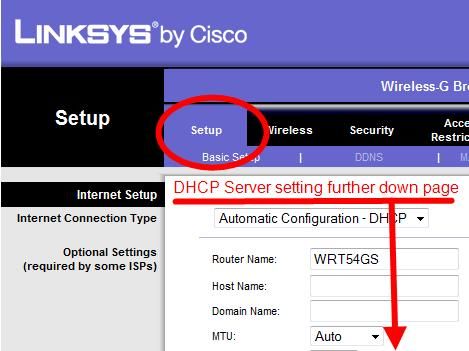

- Убедитесь, что DHCP‑сервер включён (Setup → DHCP Server → Enable).

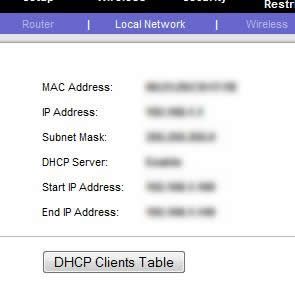

- Перейдите в «Status» → «Local Network» → «DHCP Clients Table» или аналогичный раздел.

- В таблице обычно отображаются: Client Host Name (имя устройства), IP‑адрес, MAC‑адрес и время аренды.

MAC‑адрес — уникальный идентификатор сетевого адаптера. Сравните MAC и имя устройства с вашими известными устройствами. Если есть несоответствие — это чужой пользователь.

Альтернативные методы обнаружения

- Мобильные приложения: Fing, Net Analyzer и аналоги показывают список устройств в сети и позволяют быстро определить неизвестные MAC/IP.

- Программы для ПК: Angry IP Scanner, Advanced IP Scanner — быстро сканируют диапазон вашей подсети.

- Специализированные решения: SIEM/несколько сетевых мониторинговых инструментов для продвинутого наблюдения (подходит для малого офиса).

- Анализ трафика: Wireshark — для продвинутых пользователей: позволяет увидеть, какие пакеты ходят по сети (требует навыков и понимания сетевых протоколов).

Когда эти методы не сработают (ограничения)

- Устройство использует статический IP вне пула DHCP: оно не появится в DHCP Clients Table, но может быть в спискеarp/текущих соединений.

- MAC‑адрес подменён (spoofing): злоумышленник может поменять MAC, чтобы замаскироваться под ваше устройство.

- Устройство подключено напрямую по Ethernet к роутеру: будет в таблице устройств, но не в беспроводном списке маршрутизатора как Wi‑Fi клиент.

- Устаревшая или слабофункциональная прошивка роутера может не логировать всё необходимое.

В таких случаях используйте комбинированный подход: ARP‑таблицы, сетевой анализатор и физическая проверка подключённых кабелей.

Практические шаги, если вы нашли постороннего

- Немедленно смените пароль Wi‑Fi на новый, длинный и уникальный (WPA2‑PSK или лучше WPA3).

- Перезапустите роутер (иногда это разрывает все текущие сессии).

- На роутере в разделе «Attached Devices»/«Wireless Clients» заблокируйте (или выставьте в чёрный список) незнакомый MAC‑адрес.

- Включите гость‑сеть для временных подключений с отдельным паролем и ограниченным доступом в локальную сеть.

- Обновите прошивку роутера до последней версии.

- Отключите WPS, если он включён (WPS уязвим).

- Проверьте и смените admin‑учётную запись роутера (сильный пароль).

- При подозрениях на противоправную активность сохраните логи и обратитесь в провайдера или в правоохранительные органы — не предпринимайте действий, которые могут быть квалифицированы как взлом.

Важно: фильтрация по MAC‑адресу даёт базовую защиту, но сама по себе ненадёжна из‑за возможности подмены MAC.

Мини‑методология регулярного мониторинга

- План: проверять DHCP Clients и логи раз в неделю.

- Автоматизация: установить мобильное приложение, которое присылает уведомления о новых устройствах.

- Сохранение снимков: делайте экспорт логов/скриншоты перед изменениями в настройках — это пригодится при разбирательстве.

- Журнал изменений: фиксируйте дату и причину любых изменений в настройках роутера.

Критерии приёмки

- Вы видите все текущие устройства в DHCP Clients Table.

- Неизвестные устройства идентифицированы по MAC или имени хоста.

- Подозрительные подключения разорваны, доступ посторонним закрыт (пароль сменён, WPS отключён).

Рекомендации по усилению безопасности (хардениг)

- Используйте WPA2‑AES или WPA3 для шифрования.

- Сильный пароль: минимум 12 символов с буквами, цифрами и символами.

- Выключите WPS и UPnP, если они не нужны.

- Включите гостевую сеть с отдельным SSID и паролем для сторонних устройств.

- Ограничьте DHCP‑диапазон, если хотите вручную отслеживать адреса.

- Регулярно обновляйте прошивку и меняйте admin‑пароль.

Правовые и приватные моменты

- Храните логи и скриншоты, если планируете обращаться к провайдеру или в полицию.

- Не проводите активных атак на чужие устройства (например, деаутентификацию) — это может быть незаконно.

- Обрабатывайте персональные данные в соответствии с местным законодательством (в ЕС — GDPR): если вы записываете логи с персональной информацией других людей, держите их в безопасности и удаляйте, когда они больше не нужны.

Однострочный словарь

- DHCP: служба автоматического назначения IP‑адресов клиентам в вашей сети.

- MAC‑адрес: уникальный идентификатор сетевого адаптера.

- LAN IP / Default Gateway: IP‑адрес вашего роутера в локальной сети.

- WPS: упрощённый способ подключения — часто уязвим.

Когда стоит подключить провайдера или специалистов

- Если вы видите подозрительную активность, связанную с незаконными действиями.

- Если посторонний регулярно возвращается и вы не можете его устранить.

- Если сетевой трафик значительно превышает норму, а вы не находите причину.

Важно: провайдер может помочь с логами или сменой внешнего IP; иногда имеет смысл обратиться к ним до обращения в правоохранительные органы.

Краткое резюме

Проверка логов роутера и таблицы DHCP — быстрый и эффективный способ увидеть, кто подключён к вашей сети. Дополните это мобильными сканерами и периодическим мониторингом. Если обнаружите посторонних — сначала блокируйте, сохраняйте доказательства и усиливайте защиту: сильный пароль, WPA2/WPA3, отключение WPS и обновление прошивки.

Важно: не предпринимайте противоправных действий сами; при необходимости привлекайте провайдера или правоохранительные органы.

Если у вас есть свои методы мониторинга или любимые инструменты — поделитесь в комментариях: это поможет другим пользователям сделать сеть безопаснее.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone