Как распознать вредоносный EXE‑файл и защитить Windows

Быстрые ссылки

- Проверка имени файла, расширения, размера и источника

- Сканирование файла антивирусом

- Анализ через VirusTotal

- Проверка цифровой подписи

- Убедитесь, что включён Windows SmartScreen

Киберпреступники часто используют вредоносные EXE‑файлы для распространения программ‑вымогателей, шпионского ПО и других опасных программ. Умение распознавать подозрительные исполняемые файлы помогает предотвратить заражение устройства. Ниже — последовательные практические шаги и дополнительные рекомендации для разных ролей.

Проверка имени файла, расширения, размера и источника

Проверка ключевых атрибутов файла — простой, но эффективный способ выявить потенциально опасный EXE.

- Обратите внимание на имя файла. Если вместо ожидаемого названия у вас generic‑имя вроде install.exe или update.exe, это подозрительно.

- Проверяйте двойные расширения: file.pdf.exe, photo.jpg.exe — типичный трюк для маскировки.

- Сравните размер файла с типичным размером ожидаемой программы. Слишком маленький или аномально большой файл — повод насторожиться.

- Источник важнее всего. Загружайте только с официальных сайтов или надёжных репозиториев. Избегайте вложений из нежелательных писем и ссылок из соцсетей.

Важно: один признак сам по себе не доказывает вредоносность, но комбинация нескольких — сигнал к дальнейшей проверке.

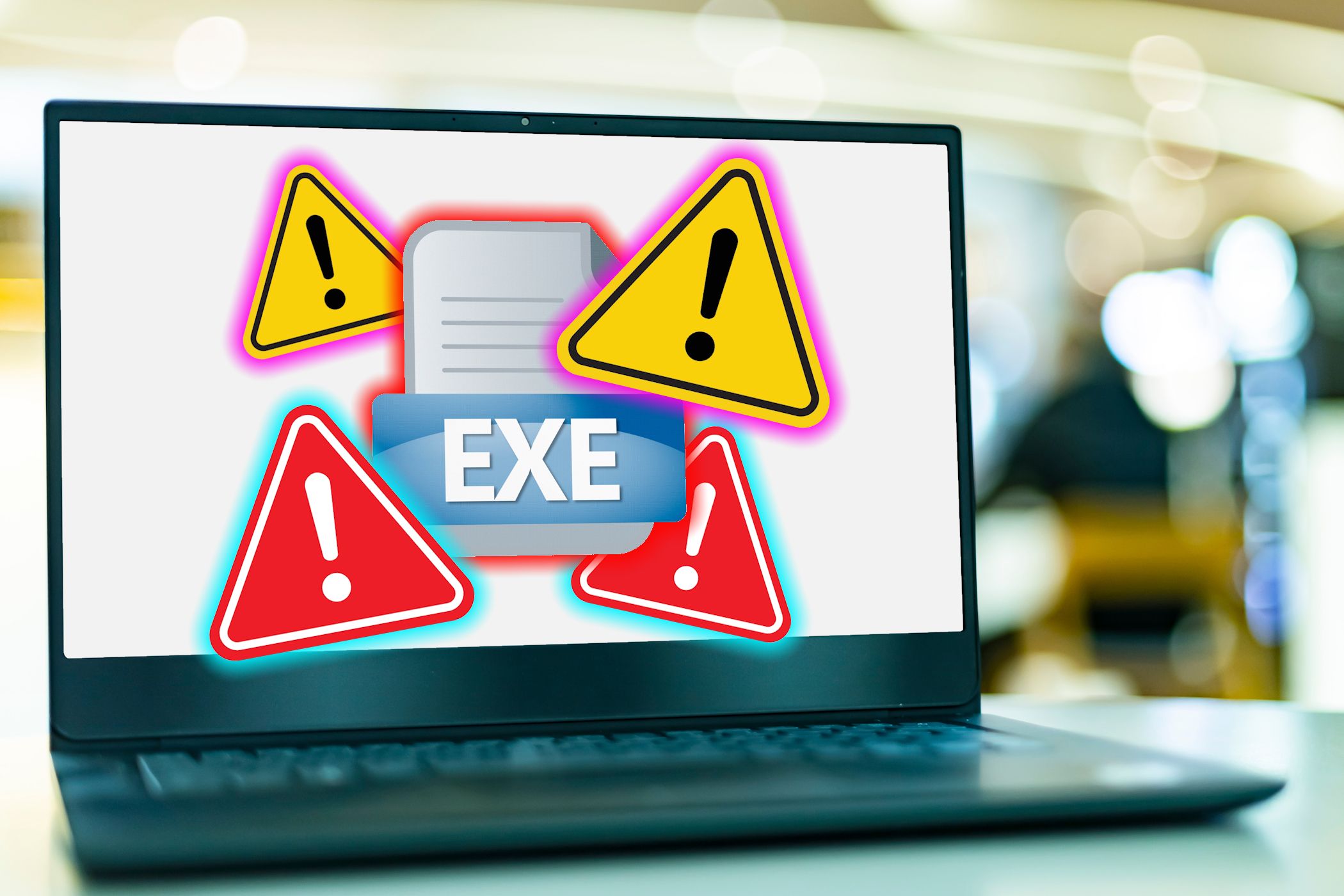

Сканирование файла антивирусом

Если антивирус предупреждает при попытке скачивания или открытия — отнеситесь к этому серьёзно.

- Не запускайте файл «просто посмотреть». Запуск исполняемого файла без предварительной проверки может привести к потере данных и утечке конфиденциальной информации.

- Используйте встроенный Microsoft Defender: правой кнопкой мыши по файлу → Сканировать с помощью Microsoft Defender или откройте центр безопасности Windows и выполните проверку по файлу.

- Для сторонних продуктов: правой кнопкой мыши по файлу → выберите пункт сканирования установленным антивирусом.

Если сканер пометил файл как вредоносный — удалите его и выполните полную проверку системы. Держите антивирус всегда включённым и обновлённым.

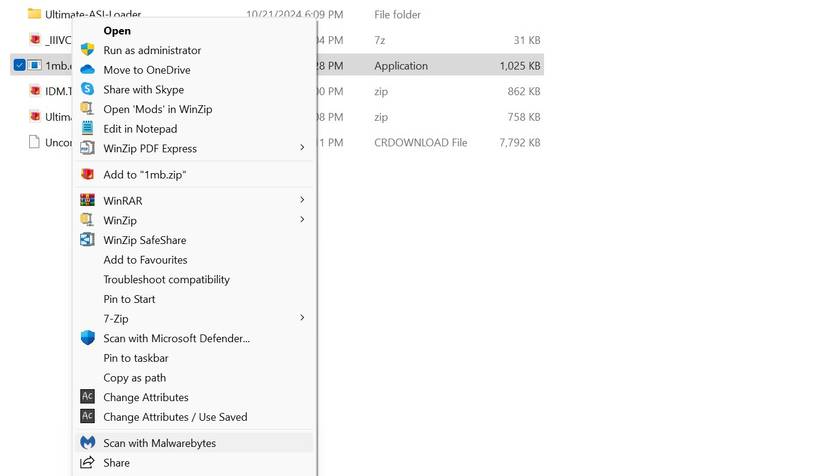

Анализ файла через VirusTotal

VirusTotal сканирует файлы и URL с использованием множества антивирусных движков. Это удобно, когда нужно быстро получить коллективную оценку угрозы.

Чтобы проверить файл или ссылку:

- Перейдите на сайт VirusTotal: https://www.virustotal.com/.

- Если у вас есть прямая ссылка на файл — откройте вкладку URL. Если файл уже скачан — используйте вкладку Файл.

- Вставьте URL или загрузите файл и нажмите Enter/Upload.

- Изучите отчёт: разделы с пометками «Detection» или «Community verdict» укажут, какие движки пометили файл.

Примечание: VirusTotal даёт ориентир, но не всегда однозначен. Небольшое число ложных срабатываний возможно, особенно для новых легитимных программ. Если рост числа детекций вызывает тревогу, избегайте запуска файла и выполните дальнейшую проверку в изолированной среде.

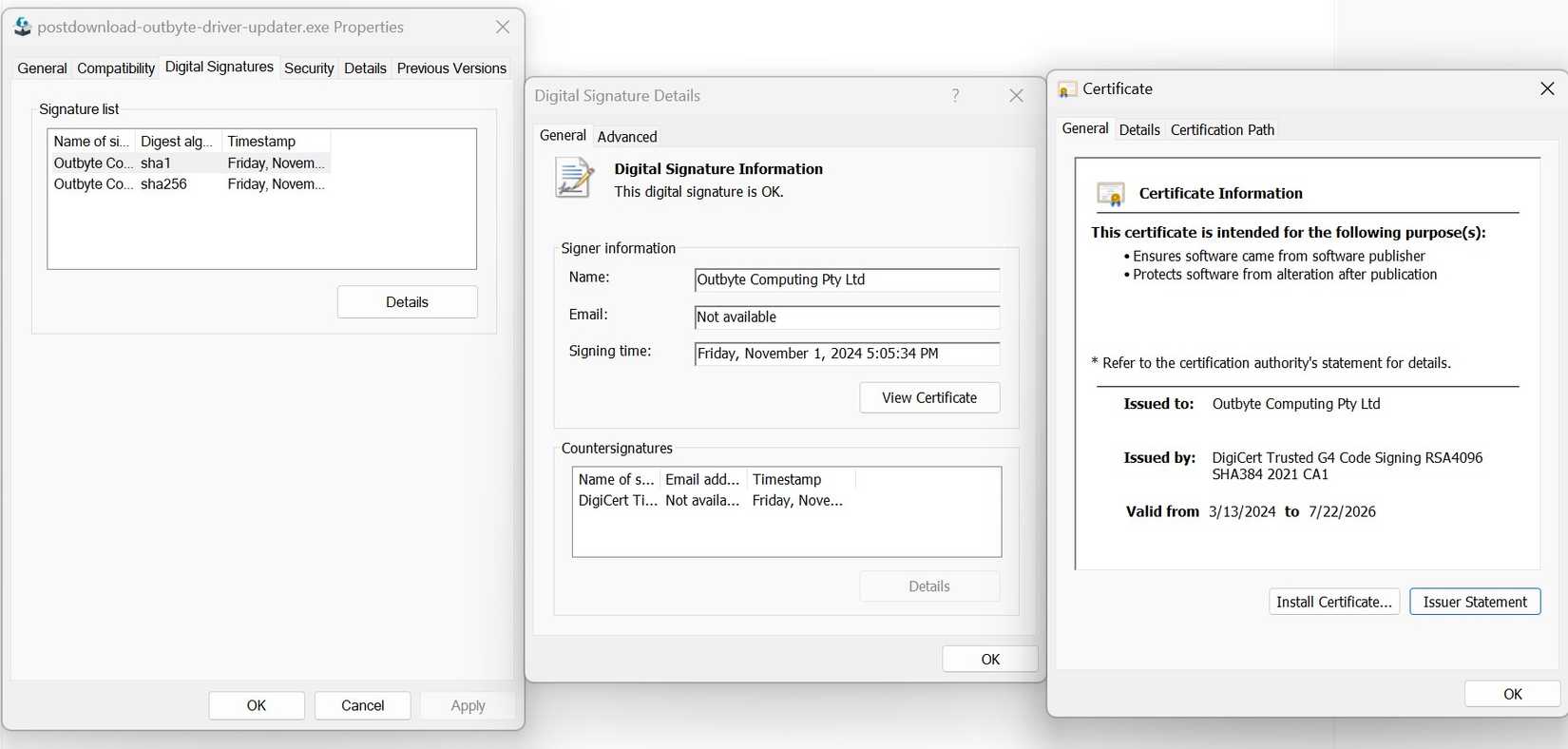

Проверка цифровой подписи

Цифровая подпись показывает, кто выпустил программу, и подтверждает, что файл не был изменён после подписи. Её отсутствие или неожиданный издатель — серьёзный повод для сомнений.

Как посмотреть подпись в Windows:

- Правой кнопкой мыши по EXE → Свойства.

- Откройте вкладку Цифровые подписи.

- Выберите подпись в списке → нажмите Сведения, затем Просмотреть сертификат.

- Перейдите на вкладку Путь сертификации и убедитесь, что указан статус «Этот сертификат является действительным» или аналогичная формулировка.

Важно: наличие подписи не даёт 100% гарантии безопасности — подписанные программы тоже могут содержать уязвимости. Но отсутствие подписи у программ‑издателей, которым обычно доверяют, — тревожный сигнал.

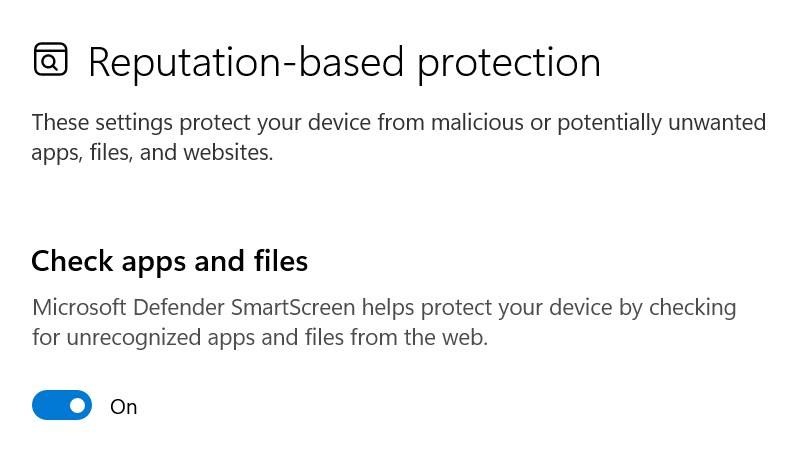

Убедитесь, что включён Windows SmartScreen

SmartScreen — встроенная фильтрация Windows, которая проверяет приложения и файлы по базе известных угроз и по репутации издателя.

Как проверить настройки SmartScreen:

- Нажмите правой кнопкой мыши на кнопку «Пуск» и откройте Параметры.

- Перейдите в Конфиденциальность и безопасность > Безопасность Windows > Защита приложений и браузера.

- Откройте Параметры репутационной защиты.

- Убедитесь, что включены все доступные фильтры, особенно Проверять приложения и файлы.

SmartScreen полезен для защиты от «меньшинства» угроз и от файлов с низкой репутацией. Но как и другие механизмы, он не идеален.

Когда базовые проверки дают ложный результат или не помогают

- Ложные срабатывания: Новый или малоизвестный софт может выглядеть подозрительно для антивирусов. В этом случае связывайтесь с издателем и проверяйте подпись и репутацию.

- Подписанные вредоносные файлы: иногда злоумышленники используют компрометированные или выданные по ошибке сертификаты. Если поведение программы неожиданное — не запускайте её даже при наличии подписи.

- Полностью «чистые» индикаторы: некоторые целевые атаки маскируют файлы под обычные. Для важных систем используйте песочницу и анализ поведения.

Альтернативные методы и дополнительные инструменты

- Песочницы (sandbox): запуск сомнительного EXE в изолированной виртуальной среде покажет его поведение без риска для основной системы.

- Проверка хеша: попросите у издателя контрольную сумму (SHA‑256) и сравните её с вашей копией.

- YARA‑правила: в организациях используются правила для обнаружения семейств вредоносного ПО по характерным признакам.

- EDR/IDS: в корпоративной сети используйте инструменты обнаружения и реагирования для отлова подозрительной активности после запуска.

Практическая модель мышления (ментальная модель)

Правило трёх вопросов перед запуском файла:

- Откуда пришёл файл? (Источник/ссылка/почта)

- Что он должен делать? (Ожидаемая функция и размер)

- Какие проверки прошёл? (Антивирус, VirusTotal, подпись)

Если ответ «нет» хотя бы на один вопрос — остановитесь и проведите дополнительные проверки.

Чек‑лист для конечного пользователя

- Не открывайте вложения от неизвестных отправителей.

- Смотрите на имя и расширение файла.

- Сканируйте файл антивирусом до запуска.

- Прогоните подозрительный файл через VirusTotal.

- Проверьте цифровую подпись и издателя.

- Убедитесь, что SmartScreen активирован.

Чек‑лист для системного администратора

- Блокируйте исполнение EXE из временных папок и профилей пользователей при помощи политик.

- Разворачивайте EDR и централизованное логирование.

- Настройте песочницу для автоматического анализа подозрительных файлов.

- Обновляйте подписи антивирусов и правила IDS.

- Внедрите процесс валидации поставщиков и контроль сумм для дистрибутивов.

План реагирования при обнаружении подозрительного или вредоносного EXE — шаги

- Немедленно изолируйте компьютер от сети.

- Выполните полную офлайн‑проверку антивирусом с загрузочного носителя.

- Снимите образ диска для последующего анализа.

- Уведомьте команду безопасности и менеджера инцидентов.

- По результатам анализа — восстановите систему из проверенной резервной копии или переустановите OS.

- Проведите уроки и обновите политики, чтобы снизить риск повторения.

Важно: не пытайтесь «лечить» сложные заражения на работающем рабочем компьютере без опыта форензики.

Жёсткая защита и лучшие практики

- Включите автоматические обновления ОС и ПО.

- Ограничьте права пользователей: не работайте под администратором для повседневных задач.

- Используйте многофакторную аутентификацию для критичных сервисов.

- Резервное копирование: храните бэкапы отдельно от основной сети и периодически проверяйте их целостность.

Критерии приёмки (как понять, что файл безопасен)

- Файл скачан с официального сайта или проверенного поставщика.

- Совпадает контрольная сумма от издателя.

- Совокупность антивирусных движков и репутационных баз не сообщает о вредоносности.

- Цифровая подпись от ожидаемого издателя и валидный путь сертификации.

Если хотя бы одно из условий отсутствует — требуйте дополнительной проверки.

Короткий словарь

- EXE: исполняемый файл Windows.

- Цифровая подпись: криптографическая метка издателя файла.

- SmartScreen: фильтр Windows по репутации приложений.

- VirusTotal: онлайн‑сервис коллективной оценки угроз.

Итог

Проверка EXE‑файлов — комбинация простых проверок (имя, расширение, источник, антивирус, подпись) и дополнительных мер (VirusTotal, песочница, контроль сумм). Для пользователей достаточно строгой осторожности и базовых инструментов безопасности. Для организаций требуются политики, мониторинг и процессы реагирования.

Важно: ни один метод не даёт 100% гарантии. Действуйте по принципу минимально достаточных прав, резервного копирования и многослойной защиты.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone