Настройка VPN на собственном роутере с DD-WRT

Есть два типа VPN. Первый маскирует активность в Интернете для приватности и безопасности. Второй позволяет подключаться к вашей домашней сети из удалённого места. В этой статье мы покажем, как настроить второй тип VPN, используя собственный роутер и прошивку DD-WRT.

DD-WRT — это открытая прошивка для роутеров. Она даёт больше контроля по сравнению со стандартными прошивками производителей. Процесс настройки VPN-сервера на роутере не тривиален, но и не чрезмерно сложен. Ниже — пошаговая инструкция с пояснениями и дополняющими разделами по безопасной эксплуатации и альтернативам.

Важно: DD-WRT не обязателен. Если ваш роутер поддерживает VPN и DDNS из коробки, вы сможете следовать общему сценарию, просто адаптируя конкретные пункты.

Что понадобится

- Совместимый роутер (рекомендуется с запасом флеш-памяти и оперативной памяти).

- Кабель для прямого подключения к роутеру (Ethernet) для первоначальной прошивки.

- Доступ в веб-интерфейс роутера.

- Аккаунт на службе динамического DNS или статический внешний IP.

- Базовые навыки работы в сетях: понимание IP-адресации, NAT, маршрутизации.

Кратко: резервная копия конфигурации роутера и план действий на случай неудачной прошивки спасут время.

Быстрый план действий

- Установить DD-WRT на роутер (если ещё не установлена).

- Настроить базовую сеть и беспроводные интерфейсы.

- Подключить динамический DNS (DDNS), чтобы иметь постоянное доменное имя.

- Включить и настроить PPTP-сервер (простейший вариант) или, лучше, OpenVPN/WireGuard.

- Настроить клиентов (Windows, macOS, iOS, Android).

- Протестировать подключение и проверить доступ к локальным ресурсам.

- Усилить безопасность: шифрование, брандмауэр, обновления и мониторинг.

1. Установка DD-WRT

Если у вас уже стоит DD-WRT, переходите к следующему разделу. Если нет, следуйте инструкции производителя и странице совместимости DD-WRT.

Простой вариант: купить роутер Buffalo с предустановленной DD-WRT. Это сокращает риск некорректной прошивки.

Шаги установки — общий сценарий:

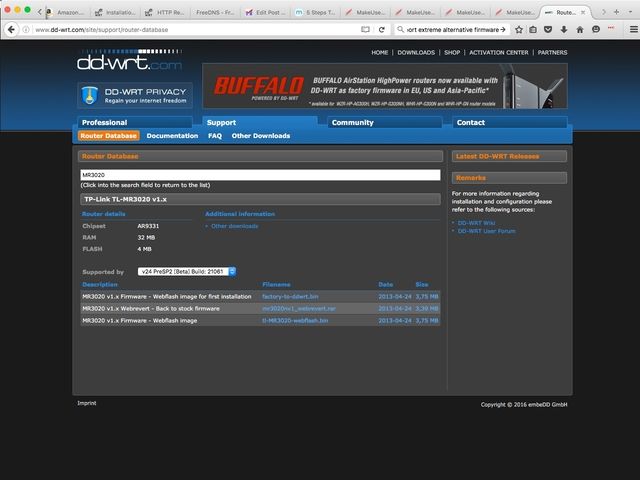

- На странице DD-WRT найдите вашу модель роутера и скачайте бинарник, подходящий для обновления с заводской прошивки (обычно файл с названием factory-to-ddwrt или factory-to-binary).

- Прочитайте имеющиеся инструкции по конкретной модели. Для некоторых моделей нужны промежуточные шаги или подготовительные файлы.

- Подключитесь к роутеру по Ethernet и используйте встроенный механизм обновления прошивки (в веб-интерфейсе заводской прошивки) для загрузки бинарника DD-WRT.

- Дождитесь перезагрузки и перейдите по адресу http://192.168.1.1 — там вы увидите интерфейс DD-WRT.

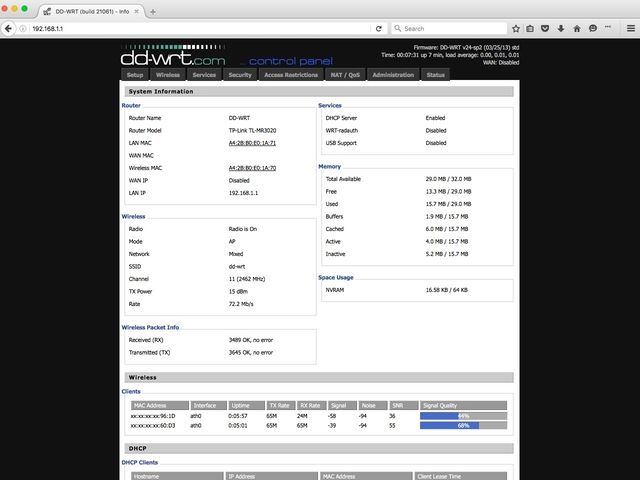

После установки в веб-интерфейсе DD-WRT создайте имя пользователя и пароль. Затем откроется статусная страница.

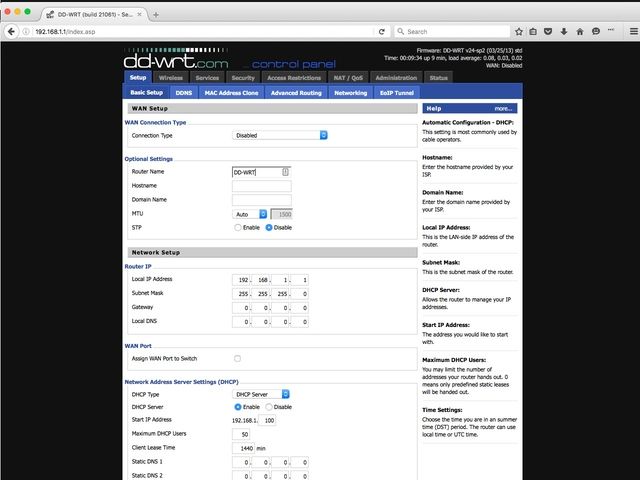

Перейдите в раздел Setup и введите учётные данные роутера.

На этой странице задаются базовые параметры: имя сети, IP-адрес роутера и настройки DHCP. Выберите «Automatic Configuration — DHCP» для WAN, оставьте DHCP-сервер по умолчанию и скорректируйте настройки времени в соответствии с вашим часовым поясом.

Если вы хотите использовать сторонние DNS (например, OpenDNS или Google Public DNS), настройте их здесь.

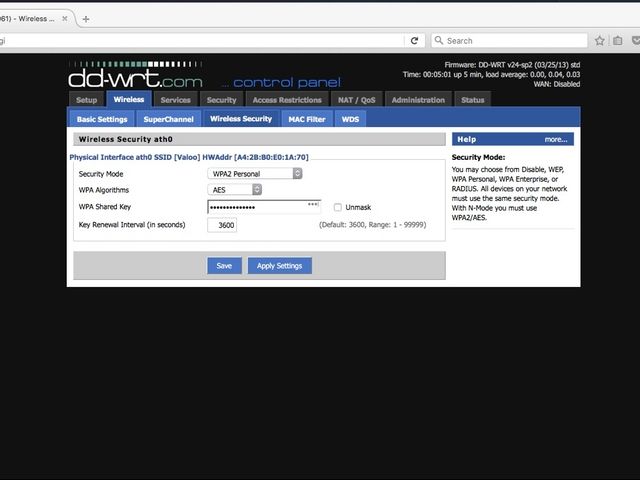

Перейдите на вкладку Wireless и настройте Wi‑Fi по вашему вкусу. Не допускайте распространённых ошибок при настройке беспроводной сети: используйте современный стандарт (если роутер поддерживает), сильные пароли и надёжное шифрование.

На вкладке Wireless Security обязательно включите шифрование (WPA2/WPA3, если доступно). Не используйте WEP.

Важно: после прошивки иногда полезно выполнить «30/30/30 reset» согласно рекомендациям DD-WRT для очистки состояния устройства перед финальной конфигурацией.

2. Настройка динамического DNS (DDNS)

Задача: подключаться к вашему роутеру по постоянному доменному имени, даже если провайдер выдаёт динамический WAN IP.

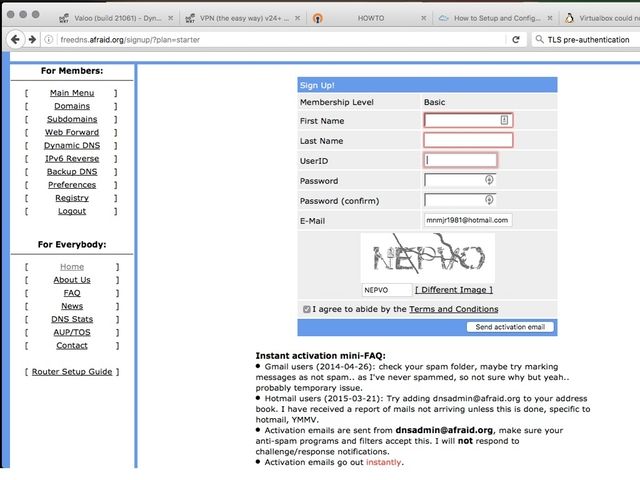

DD-WRT поддерживает множество провайдеров DDNS. Мы покажем пример с бесплатным сервисом freedns.afraid.org (Afraid.org), но принцип одинаков для других провайдеров.

Подробные шаги:

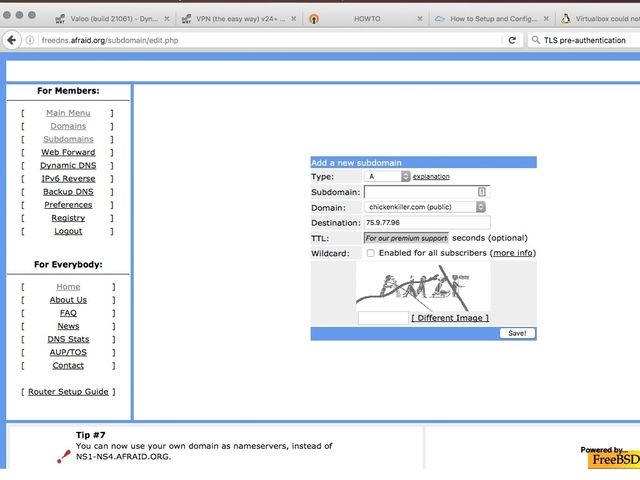

- Зарегистрируйтесь в выбранном DDNS-сервисе (бесплатный аккаунт обычно даёт субдомен).

- В панели DDNS создайте запись A для вашего хоста и как значение укажите текущий WAN IP роутера (его видно в верхнем правом углу страницы DD-WRT).

- Скопируйте «Direct URL» или учётные данные, которые сервис предоставляет для обновления записи.

- В DD-WRT зайдите в Setup → DDNS. Выберите провайдера (freedns.afraid.org), введите логин и пароль и в поле Hostname вставьте ваш хост (URL), скопированный ранее.

- Оставьте External IP Check = Yes. Force Update Interval по умолчанию 10 дней — при необходимости уменьшите интервал, если ваш провайдер часто меняет IP.

Примечание: если вы используете динамический IP, DDNS решает проблему постоянного адреса. Альтернатива — платный статический IP от ISP.

Важно: сохраните резервные способы доступа к роутеру (например, мобильный интернет на телефоне) на случай проблем с DNS.

3. Конфигурирование PPTP (быстрый и простой вариант)

Для простоты в этой статье мы рассмотрим PPTP (Point to Point Tunneling Protocol). PPTP простой в настройке и поддерживается многими клиентами «из коробки», но имеет известные уязвимости. По возможности используйте OpenVPN или WireGuard для лучшей безопасности; инструкции по OpenVPN рассматриваются ниже.

PPTP работает как туннель между вашим устройством и домашним роутером. Внутренний трафик проходит через обёртку Generic Routing Encapsulation и возвращается обратно.

Шаги настройки PPTP в DD-WRT:

- Перейдите в Services → VPN.

- В секции PPTP Server включите опцию Enable.

- Оставьте Broadcast Support выключенным и включите MPPE Encryption (если требуется шифрование).

- Введите те же DNS-серверы, что и в базовой настройке. WINS можете опустить.

- MTU и MRU оставьте по умолчанию.

- Server IP — используйте адрес роутера, по умолчанию 192.168.1.1.

- Задайте пул IP для клиентов в формате xx.xx.xx.xx-xx. Пример: для диапазона 10.0.25.150–10.0.25.214 укажите 10.0.25.150-214.

- Max Associated Clients можно оставить по умолчанию 64.

Раздел CHAP-Secrets — сюда добавляются логины и пароли для каждого клиента. Формат строк: Username Password (знаки разделяют поля, внутри нужно оставить пробелы). Если хотите закрепить конкретный IP за клиентом, укажите его в последнем поле: Laptop Password * 10.0.25.51

После заполнения нажмите Apply Settings.

Важно: PPTP считается устаревшим и небезопасным. Развертывайте PPTP только в ситуациях, когда совместимость критична и вы понимаете риск. Для защиты конфиденциальных данных используйте OpenVPN или WireGuard.

4. Настройка устройств-клиентов

После настройки сервера на роутере переходите к конфигурации устройств.

Общее: для подключения вам понадобится имя хоста (ваш DDNS-домен или WAN IP), тип VPN (PPTP), и имя пользователя с паролем, заданные в CHAP-Secrets.

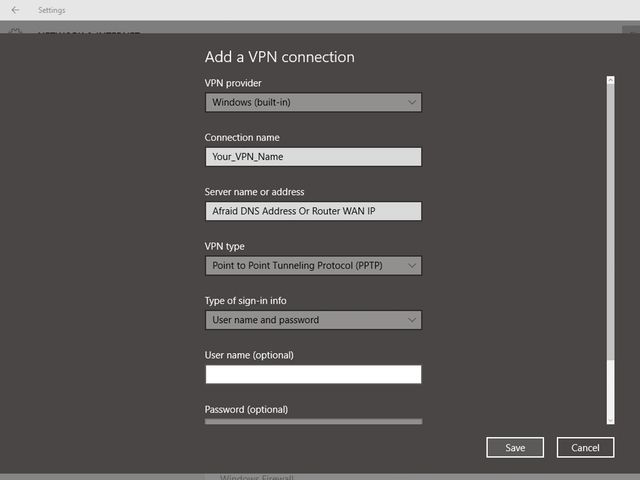

Windows 10

- Откройте «Параметры» → «Сеть и Интернет» → VPN.

- Нажмите «Добавить подключение VPN».

- В поле VPN-провайдер оставьте Windows (встроенное).

- Укажите имя подключения (произвольное).

- В поле Сервер введите ваш DDNS-домен или внешний IP.

- Тип VPN выберите PPTP.

- Тип входа — «Имя пользователя и пароль», укажите имя пользователя и пароль из CHAP-Secrets.

- Сохраните и нажмите «Подключиться» в списке VPN.

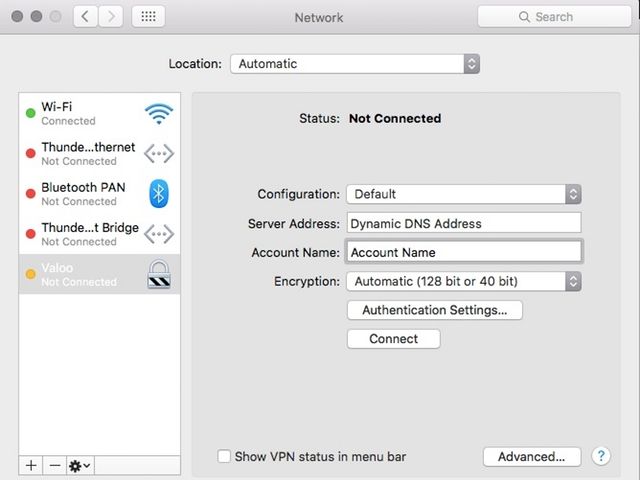

macOS (OS X)

- Откройте «Системные настройки» → «Сеть».

- Нажмите замок и введите учётную запись администратора при необходимости.

- Нажмите «+» чтобы добавить новый интерфейс. В «Интерфейс» выберите VPN, в «Тип VPN» — PPTP.

- Введите адрес сервера (ваш DDNS), имя учётной записи (логин) и нажмите «Настройки аутентификации», чтобы ввести пароль.

- Для шифрования выберите 128-бит, если доступно.

- Примените изменения и подключайтесь через панель «Сеть».

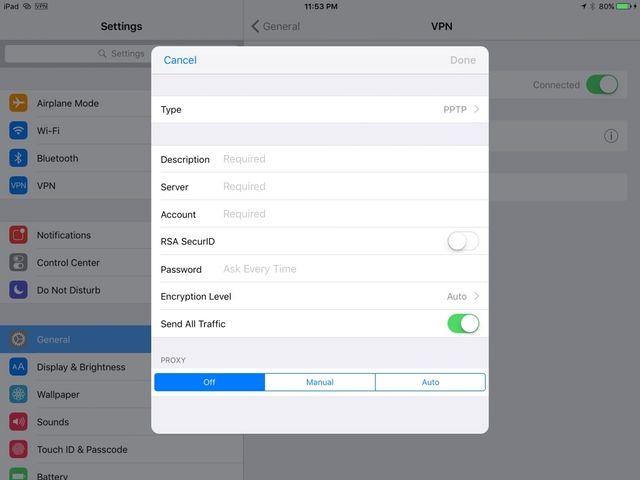

iOS

- Откройте Настройки → Общие → VPN → Добавить конфигурацию VPN.

- Выберите тип — PPTP.

- В поле Server укажите ваш DDNS-домен или IP.

- В поле Account введите логин, в поле Password — пароль (или оставьте пустым для ввода при каждом подключении).

- Установите Send All Traffic = On, если хотите перенаправлять весь трафик через VPN.

- Сохраните и включайте VPN переключателем на главной странице Настроек.

Примечание: на iOS иногда доступна настройка шифрования: Auto/Maximum. Для PPTP криптография ограничена.

Android

Для Android процесс похож: Настройки → Сеть и Интернет → VPN → Добавить VPN → PPTP. Укажите хост, логин и пароль. Руководство для Android не приводится в этой статье детально, но общие принципы те же.

Тестирование и верификация

- Подключитесь к VPN с клиентского устройства вне вашей локальной сети.

- Проверьте внешний IP через сервис whatismyip, чтобы убедиться, что трафик идёт через домашний IP (если вы включили Send All Traffic).

- Попробуйте доступ к локальным ресурсам (NAS, принтеру, внутренним веб-интерфейсам).

- Проверьте логи на роутере: Services → VPN или System Log для поиска ошибок авторизации или проблем туннелирования.

Важно: если подключение не устанавливается, проверьте проброс портов на роутере, UPnP и возможные блокировки со стороны провайдера.

Безопасность: что нужно знать и как усилить защиту

PPTP имеет известные уязвимости и не рекомендуется для защищённой работы с конфиденциальными данными. Вот практические шаги по защите вашего VPN-инфраструктуры:

- Используйте OpenVPN или WireGuard вместо PPTP. Они предлагают современное шифрование и устойчивость к большинству известных атак.

- Если вы всё же используете PPTP: включите MPPE, используйте сложные пароли и ограничьте доступ по списку IP, где возможно.

- Обновляйте прошивку DD-WRT. Уязвимости устраняются обновлениями.

- Отключите ненужные сервисы на роутере (Telnet, SSH, Samba), если они не используются.

- Разработайте политику учётных записей: уникальные учётки для каждого клиента, регулярная смена паролей, минимально необходимые права доступа.

- Настройте firewall (iptables) на DD-WRT, чтобы ограничить доступ к административным интерфейсам по WAN (разрешите доступ только по локальной сети или по VPN).

- Включите логирование и, при возможности, мониторинг попыток входа.

Дополнительно: рассмотрите двухфакторную аутентификацию на ресурсах внутри сети (например, для доступа к NAS или сервисам облака).

Альтернативные подходы (когда PPTP не подходит)

OpenVPN на DD-WRT

- Надёжно, поддерживает сертификаты и TLS. Включает высокий уровень шифрования. Требует настройки CA и генерации сертификатов для сервера и клиентов.

- Подходит, если вы готовы потратить время на создание и распространение клиентских конфигураций.

WireGuard

- Современный, быстрый и простой в настройке VPN протокол. Требует поддержки прошивки или ядра (некоторые сборки DD-WRT и современные прошивки уже поддерживают WireGuard).

- Менее ресурсоёмкий, хорош для мобильных и медиа-приложений.

Коммерческие VPN-роутеры или прошивки (AsusWRT-Merlin, OpenWrt)

- Предлагают гибкие настройки и поддержку различных протоколов; иногда удобнее и безопаснее в долгосрочной перспективе.

Cloud-based VPN (например, использование VPS и OpenVPN/WireGuard на нём)

- Надёжно, особенно если свой провайдер блокирует входящие подключения или вы хотите постоянный публичный IP.

- Стоит дороже за счёт аренды сервера, но даёт контроль и стабильность.

Использование роутера производителя с готовой поддержкой VPN

- Удобно, но может быть дороже. Нет необходимости прошивать устройство вручную.

Когда это может не подойти (примеры неудач)

- Если ваш ISP блокирует входящие VPN-порты или использует Carrier-Grade NAT (CGNAT), подключение извне будет невозможным без дополнительного промежуточного хоста.

- Слабый или устаревший роутер может не выдержать нагрузки при шифровании множества клиентов.

- PPTP небезопасен для конфиденциальной коммуникации — он подходит только для базового доступа к локальным ресурсам при низкой угрозе перехвата.

Практическая мини-методология по переходу на OpenVPN (короткая)

- Оцените ресурсы роутера: хватит ли памяти и CPU для OpenVPN. Если нет — используйте внешний сервер или более мощный роутер.

- Создайте CA (центральный удостоверяющий центр) на защищённом компьютере.

- Сгенерируйте сертификат сервера и сертификаты для каждого клиента.

- Скопируйте конфигурационные файлы и ключи на роутер и клиентские устройства.

- Настройте правила firewall и проброс портов (обычно UDP порт 1194) на роутере.

- Тестируйте по одному клиенту. Проверьте маршрутизацию и доступ к ресурсам.

Рекомендации по производительности и ограничениям

- Шифрование потребляет CPU. На старых роутерах с низким тактовым частотам скорость VPN может значительно падать.

- Ограничьте количество одновременных клиентов, если видите падение производительности.

- Для потоковых задач и видеоконференций используйте WireGuard или OpenVPN с UDP и современными шифрами.

Роль‑ориентированные контрольные списки

Для быстрого старта: краткие списки задач по ролям.

Новичок (простой и безопасный старт)

- Купить роутер с предустановленной DD-WRT (или совместимый роутер).

- Настроить базовый Wi‑Fi с WPA2, создать резервную копию конфигурации.

- Создать аккаунт DDNS и настроить DDNS на роутере.

- Настроить PPTP для доступа к локальным ресурсам (только для теста).

- Планировать миграцию на OpenVPN или WireGuard.

Администратор (безопасность и надёжность)

- Настроить OpenVPN или WireGuard.

- Создать CA и выдавать сертификаты/ключи каждому пользователю.

- Настроить firewall правила и мониторинг попыток входа.

- Организовать регулярные обновления прошивки и резервирование конфигураций.

Продвинутый пользователь (производительность и автоматизация)

- Автоматизировать обновление DDNS и мониторинг внешнего IP.

- Оптимизировать криптографические наборы и параметры MTU.

- Использовать QoS для приоритезации трафика через VPN.

Тестовые сценарии и критерии приёмки

Критерии приёмки для базовой реализации VPN:

- Клиент может успешно подключиться по DDNS-имени извне.

- После подключения клиент получает IP из заданного пула.

- Клиент имеет доступ к целевым локальным ресурсам (NAS, принтеры, внутрисетевые веб-интерфейсы).

- Для режима «весь трафик через VPN» внешний IP клиента совпадает с домашним IP.

- Логи роутера не содержат критических ошибок при подключении.

Тестовые кейсы:

- Подключение с Windows / macOS / iOS / Android.

- При отключении WAN — корректное поведение, клиент получает ошибку и переподключение не происходит.

- Попытки входа с неправильным паролем фиксируются в логах.

Риск‑матрица и способы смягчения

- Уязвимость PPTP — высокий риск компрометации данных. Смягчение: миграция на OpenVPN/WireGuard.

- Потеря доступа после прошивки — риск умеренный. Смягчение: иметь физический доступ и запасной план (TFTP/Recovery).

- Производительность устройства — риск влияния на UX. Смягчение: уменьшить количество клиентов или перейти на более мощный роутер.

Локально релевантные замечания (Россия и СНГ)

- Провайдеры в некоторых регионах могут ограничивать или фильтровать порты и типы трафика. При проблемах с подключением проверьте политику вашего ISP и наличие CGNAT.

- При использовании DDNS учитывайте требования локального законодательства о хранении данных и доступе правоохранительных органов.

Заключение

Вы настроили базовый VPN-сервер на роутере с DD-WRT. PPTP даёт простоту, но не надёжную защиту. Планируйте миграцию на OpenVPN или WireGuard для производства. Не забудьте про регулярные обновления, жёсткие пароли, firewall‑правила и мониторинг. Если у вас есть опыт DIY-проектов по домашним сетям, поделитесь ими — это полезно сообществу.

Важно: рассматриваемые шаги предполагают ответственность за безопасность. Если вы храните и обрабатываете чувствительные данные, оценивайте риски и выбирайте современные протоколы.

Дополнительные ресурсы и ссылки

- Страница совместимости DD-WRT: https://dd-wrt.com

- Freedns.afraid.org — пример бесплатного DDNS провайдера

- Официальные руководства OpenVPN и WireGuard (поиск через официальные сайты проектов)

Частые вопросы

Q: Можно ли настроить VPN без DD-WRT?

A: Да. Если роутер производителя поддерживает VPN и DDNS, используйте встроенные функции.

Q: Обязательно ли использовать DDNS?

A: Нет, при наличии статического внешнего IP DDNS не нужен. Если у вас динамический IP, DDNS удобен.

Q: Что лучше — OpenVPN или WireGuard?

A: WireGuard проще и быстрее, OpenVPN — зрелый и гибкий, оба безопаснее PPTP.

Image Credit: Engineers repairing LAN by gcpics via Shutterstock

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone