Включение двухфакторной аутентификации (2FA) в 1Password

Быстрые ссылки

- Включить двухфакторную аутентификацию в 1Password

- Использовать физический ключ 2FA для 1Password

1Password — надёжный менеджер паролей. Чтобы повысить защиту аккаунта, активируйте двухфакторную аутентификацию (2FA). В 1Password можно подключить приложение-аутентификатор на смартфоне и/или физический ключ безопасности (например, YubiKey). Для регистрации ключа сначала нужно настроить приложение-аутентификатор.

В этом руководстве: пошаговая настройка, советы по резервированию, когда 2FA может не сработать, альтернативы и контрольный список для личного и корпоративного использования.

Что такое двухфакторная аутентификация (в одном предложении)

Двухфакторная аутентификация — это сочетание «чего-то, что вы знаете» (пароль) и «чего-то, чем вы владеете» (код в приложении или физический ключ) для более надёжной защиты входа.

Как включить 2FA в 1Password — пошагово

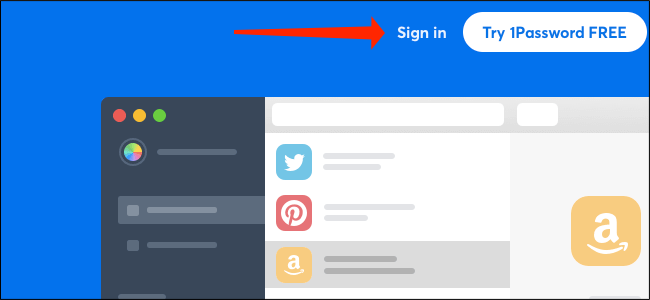

- Откройте сайт 1Password и нажмите «Войти».

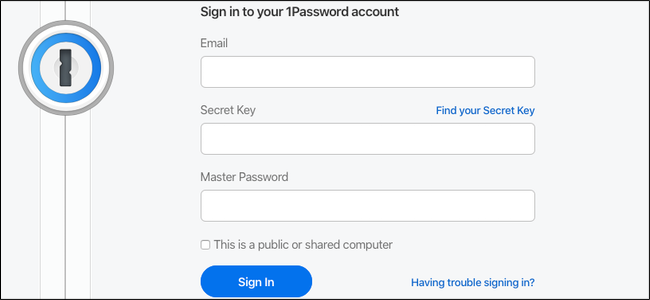

- Введите адрес электронной почты, секретный ключ и мастер-пароль, затем войдите в аккаунт.

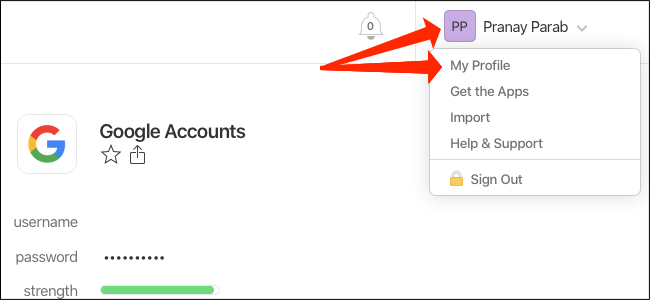

- Нажмите своё имя в правом верхнем углу и выберите «Мой профиль».

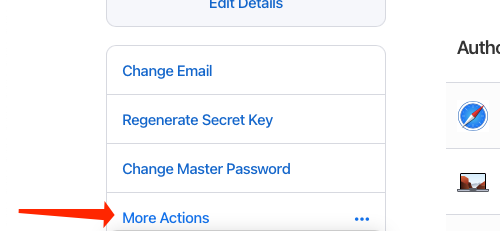

В левой панели выберите «Ещё действия».

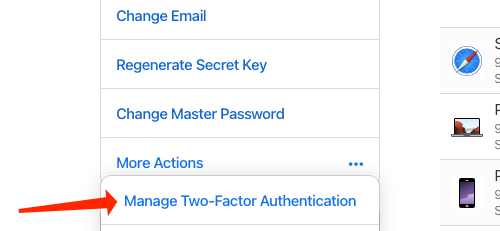

Выберите «Управление двухфакторной аутентификацией».

- В разделе «Начать» нажмите «Настроить приложение».

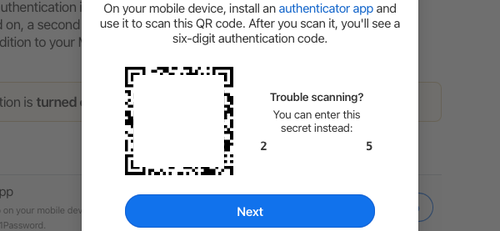

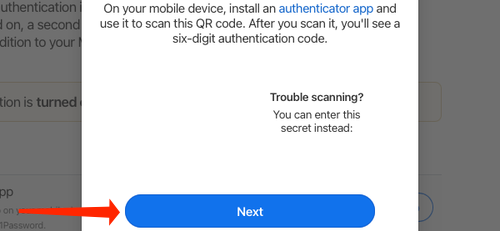

- На экране появится QR‑код и ключ настройки. Скопируйте и сохраните ключ настройки в надёжном месте. Он понадобится, если вы потеряете доступ к смартфону.

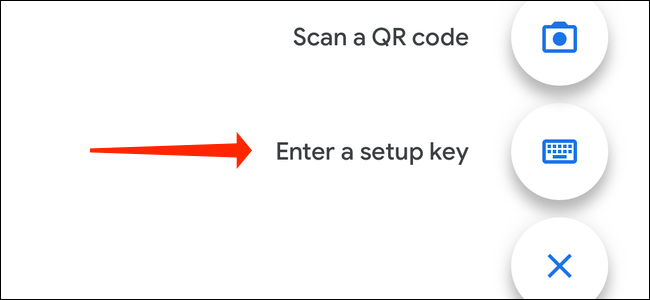

- На смартфоне откройте любое приложение-аутентификатор (например, Google Authenticator, Microsoft Authenticator или любой TOTP‑совместимый генератор). Сканируйте QR‑код или введите ключ вручную.

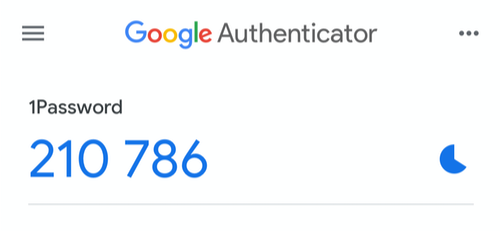

- Приложение сгенерирует шестизначный одноразовый код. Скопируйте код или запомните его.

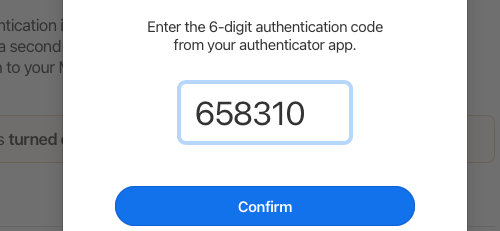

- На сайте 1Password нажмите «Далее» и вставьте одноразовый код, затем подтвердите.

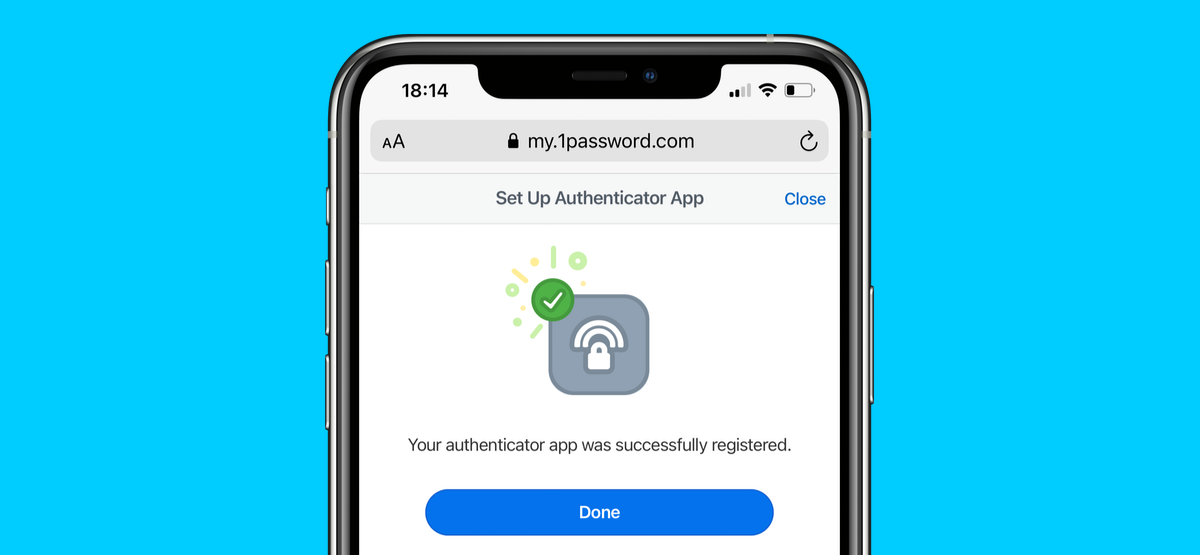

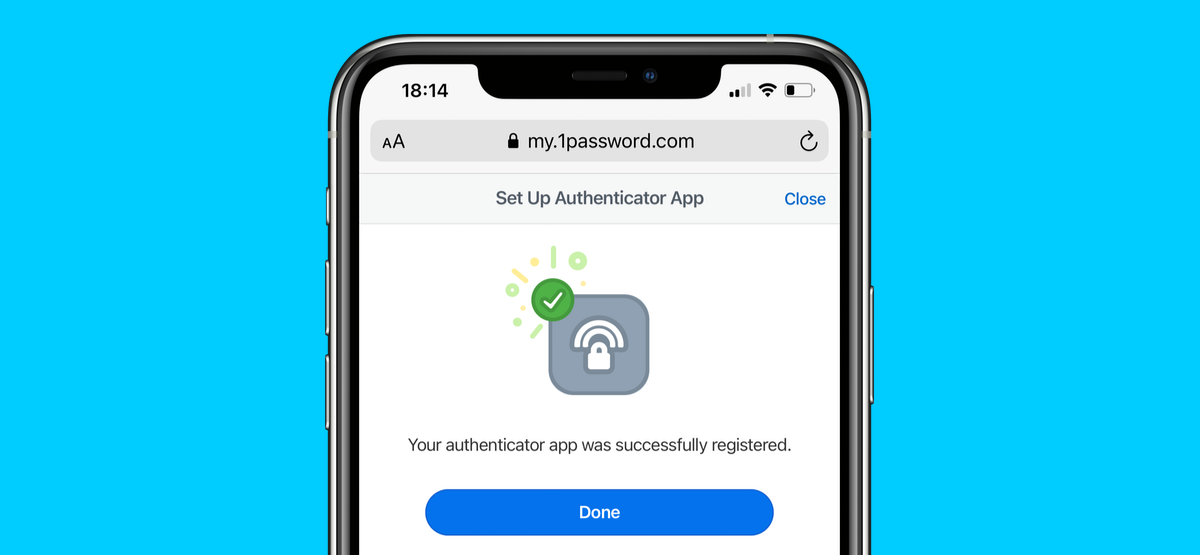

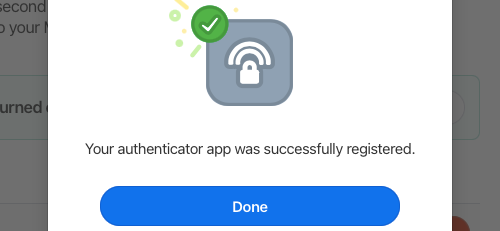

- После подтверждения вы увидите уведомление о том, что двухфакторная аутентификация настроена.

Важно: сохраните ключ настройки в надёжном месте (например, в отдельном зашифрованном файле или бумажной копии в сейфе). Без него восстановить коды будет сложно.

Добавление физического ключа безопасности (YubiKey и аналогичные)

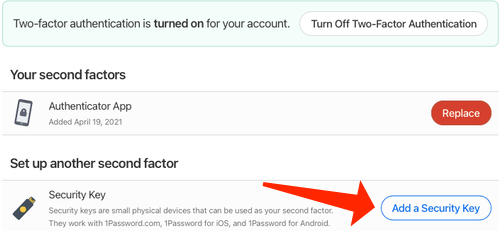

Физические ключи дают максимальную защиту: вместо ввода кода вы только вставляете устройство и подтверждаете присутствие. Прежде чем добавлять ключ, обязательно включите приложение-аутентификатор, как описано выше.

- Откройте страницу двухфакторной аутентификации в настройках аккаунта 1Password.

- Появится опция «Добавить ключ безопасности» — нажмите её.

- Следуйте подсказкам на экране: подключите ключ к USB‑портe или используйте NFC (на поддерживаемых устройствах), затем коснитесь/нажмите кнопку на ключе.

- После подтверждения ключ привяжется к аккаунту и станет дополнительным методом входа.

Примечание: физический ключ — отличный вариант для пользователей, которым нужна максимальная устойчивость к фишингу.

Когда 2FA может не сработать и что делать

- Потеря смартфона: используйте сохранённый ключ настройки для восстановления аккаунта в другом приложении‑аутентификаторе. Если ключ потерян — восстановление займёт больше времени и может потребовать поддержки 1Password.

- Разряд батареи или отсутствие сети: генерация TOTP кода не требует интернета, только работающий смартфон.

- Неправильное системное время на телефоне: синхронизируйте время в настройках устройства — это частая причина неверных кодов.

- Проблемы с физическим ключом: проверьте совместимость порта (USB‑A vs USB‑C) и наличие драйверов/обновлений ОС.

Важно: всегда имейте хотя бы два способа восстановления доступа: ключ настройки и резервный метод (бумажная копия, второй ключ безопасности или аккаунт администратора в корпоративной учётной записи).

Альтернативные подходы и их минусы

- SMS‑коды: удобны, но уязвимы к перехвату и SIM‑перехвату. Не рекомендуются для защиты аккаунтов с высокими привилегиями.

- Email‑код: безопаснее, чем SMS в некоторых сценариях, но зависит от безопасности почтового аккаунта.

- Приложение‑аутентификатор (рекомендуется): сочетает удобство и хорошую безопасность.

- Аппаратный ключ (рекомендуется для продвинутых пользователей): лучший баланс безопасности, но дороже и требует сохранения запасного ключа.

Контрольный список перед включением 2FA

- Сохранить секретный ключ настройки в надёжном месте (бумажный и/или зашифрованный файл).

- Установить приложение‑аутентификатор (Google Authenticator, Microsoft Authenticator, Authy или другое TOTP‑совместимое).

- Проверить системное время на смартфоне.

- Настроить и проверить резервный метод восстановления (второй ключ безопасности или запасной аккаунт администратора).

Роли и чеклисты (кто за что отвечает)

Обычный пользователь:

- Включить 2FA через приложение‑аутентификатор.

- Сохранить ключ настройки в надёжном месте.

- Добавить резервный метод (e‑mail, второй ключ).

IT‑администратор в компании:

- Обязательно обеспечить централизованное резервирование ключей восстановления.

- Документировать процедуру восстановления доступа.

- Рекомендовать использование аппаратных ключей для аккаунтов с давлением риска.

Ментальные модели и рекомендации

- Модель «что‑ты‑знаешь + что‑у‑тебя‑есть»: пароль + физический объект (телефон или ключ).

- Правило трёх: основной метод, резервный метод, и офлайн‑резерв (бумажная копия ключа).

- Если цель — защита от фишинга, отдавайте предпочтение аппаратным ключам и WebAuthn.

Матрица рисков и способы смягчения

- Потеря устройства: риск — высокий. Смягчение — сохранённый ключ настройки + запасной ключ.

- Фишинг: риск — средне‑высокий. Смягчение — аппаратные ключи и осведомлённость.

- Ошибка времени на устройстве: риск — низкий. Смягчение — синхронизация времени.

Совместимость и переход (миграция)

- Приложения‑аутентификаторы поддерживают стандарт TOTP. При переходе между телефонами используйте ключ настройки или функцию экспорта приложения (если есть).

- Аппаратные ключи бывают разных форм‑факторов (USB‑A, USB‑C, NFC). При покупке проверьте порты ваших устройств.

Критерии приёмки

- 2FA активирована и подтверждена через приложение‑аутентификатор.

- Сохранён хотя бы один резервный метод восстановления.

- При входе с нового устройства доступ возможен через либо приложение, либо привязанный аппаратный ключ.

Частые вопросы (коротко)

Нужно ли включать 2FA, если у меня длинный мастер‑пароль?

- Да. 2FA даёт дополнительный уровень защиты даже при компрометации пароля.

Можно ли использовать только аппаратный ключ без приложения?

- 1Password требует сначала настроить приложение‑аутентификатор, затем можно добавить аппаратный ключ как дополнительный фактор.

Что делать, если я потерял ключ настройки и телефон?

- Обратитесь в поддержку 1Password и приготовьте подтверждающие данные; процесс восстановления может быть сложным.

Короткое резюме

Включение двухфакторной аутентификации в 1Password — обязательный шаг для безопасного хранения учётных данных. Настройте приложение‑аутентификатор, сохраните ключ настройки и добавьте физический ключ безопасности, если хотите максимальную защиту. Поддерживайте резервные способы восстановления доступа.

Важно: сохраняйте резервные методы и регулярно проверяйте работоспособность своих ключей.

Похожие материалы

Ускорение Face ID — отключение отслеживания внимания

Загрузить Windows 10 с USB‑накопителя

Проверка совместимости видеокарты с ПК

Кнопка паники в Windows 11 — быстро закрыть программы

Внедрение зависимостей в JUnit 5