Защита веток в GitHub — настройка и лучшие практики

Быстрые ссылки

- Зачем нужна защита веток?

- Что делают правила защиты веток GitHub?

- Как настроить правила защиты веток

Что такое защита веток?

Защита веток — это набор правил в настройках репозитория GitHub, которые ограничивают операции над ветками. Правила заставляют исполнителей проходить проверки перед выполнением потенциально опасных действий: слияния, форс-пуши, удаления веток и другие. Это не замена процессам разработки, но инструмент автоматического контроля.

Важно: защита веток чаще всего применяется к ветке релиза или главной ветке разработки — например, main или production. Правила можно применять к отдельным веткам по имени или к наборам веток с помощью шаблонов.

Зачем нужна защита веток?

- Предотвратить случайные форс-пуши и удаление важных веток.

- Гарантировать, что изменения проходят код-ревью и автоматические тесты.

- Снизить риск попадания вредоносного или неисправного кода в релиз.

- Централизовать политику релизов и дать уверенность команде и пользователям.

Примечание: по умолчанию правило блокирует форс-пуши и удаление ветки. Эти две опции уже закрывают большинство случайных инцидентов.

Что делают правила защиты веток GitHub

Ниже — список самых полезных опций и краткое объяснение их назначения. Я использую кавычки-ёлочки для названий интерфейсных опций GitHub — они точные с точки зрения смысла, но интерфейс может отображать их на английском или локализованном языке.

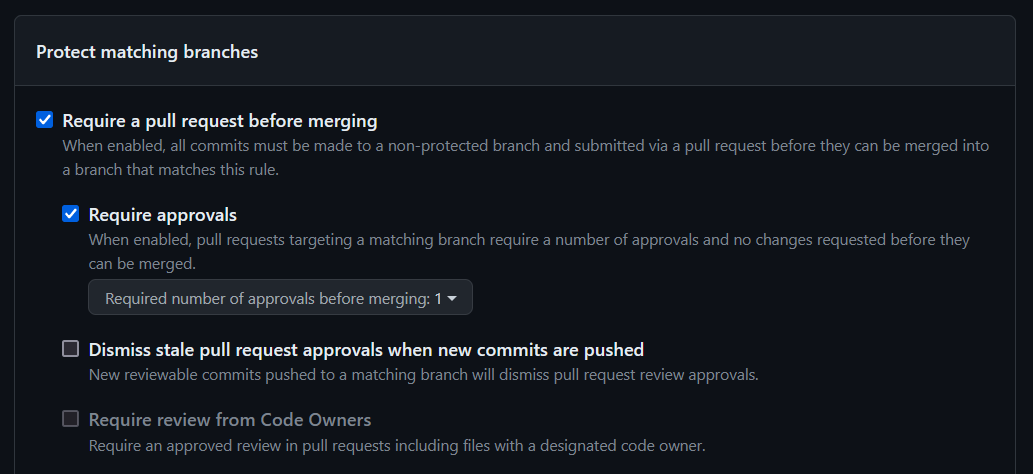

- «Требовать проверки pull request перед слиянием» — запретить слияние PR до получения одобрения от одного или нескольких ревьюеров. Помогает избежать ситуаций, когда автор сам сливает свой PR без проверки.

- «Требовать разрешения обсуждений» — блокирует слияние, пока все обсуждения в PR не будут закрыты. Удобно для случаев, когда обсуждение оставило нерешённые вопросы.

- «Требовать прохождения статус-чеков перед слиянием» — интегрируется с CI/CD: PR не будет слит, пока системы тестирования не подтвердят корректность коммитов.

- «Требовать успешного развертывания» — полезно, если вы хотите, чтобы изменения попали в staging и там успешно развернулись, прежде чем слияние в основную ветку.

- «Требовать линейной истории» — запрещает merge-коммиты, позволяя только squash или rebase. Это упрощает просмотр истории и откат версий.

- «Требовать подписанные коммиты» — проверяет, что коммиты подписаны GPG или SSH-ключом, подтверждая происхождение коммитов.

- Управление правами на пуш — вы можете явно указать пользователей или команды, которые имеют право пушить в защищённую ветку.

- Блокировка ветки — возможность полностью закрыть ветку для всех, кроме тех, у кого есть специальные права.

Важно: из коробки админы могут обходить правила. Если это нежелательно, у каждой конкретной опции можно отключить право обхода для админов.

Как настроить правила защиты веток

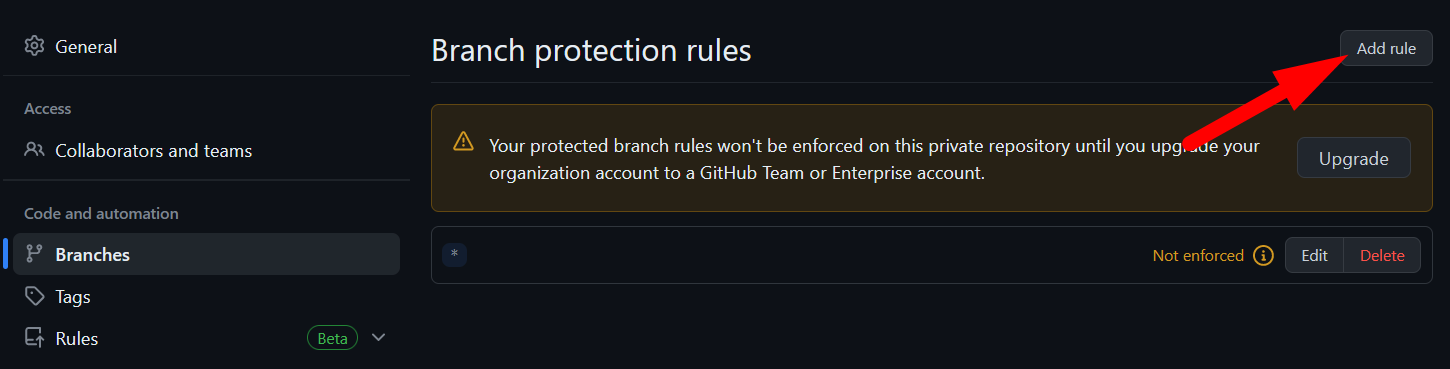

- Откройте репозиторий и перейдите в Settings → Branches → Branch protection rules.

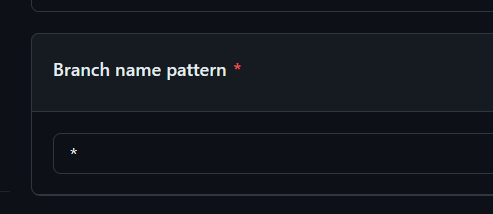

- Нажмите Add rule и задайте фильтр веток. Фильтр может быть именем ветки, например main, или шаблоном с подстановкой, например release/*.

Подсказка: шаблон * применённый без ограничений затронет все ветки — это удобно для базовой политики, но дробная настройка по шаблонам для релизных/feature веток даёт гибкость.

- Выберите необходимые опции. По умолчанию отключены только форс-пуши и удаление ветки; включите дополнительные чекбоксы по потребности.

Решите, хотите ли вы разрешить обход админам. Рекомендуем включить запрет обхода для критичных веток релиза.

Сохраните правило. Для некоторых изменений GitHub потребует повторной авторизации — изменение правил защиты считается привилегированной операцией.

Проверка: попробуйте выполнить форс-пуш в защищённую ветку — клиент Git укажет ошибку если правило активно.

Рекомендации по применению и чек-листы по ролям

Ниже — практические рекомендации и простые чек-листы для распространённых ролей.

Рекомендации общего уровня:

- Защитите main и production ветки всегда.

- Для feature-веток используйте более мягкие правила, чтобы не мешать разработке.

- Для release-веток требуйте проверки, статусы CI и запрет обхода админами.

- Документируйте политику в CONTRIBUTING.md и в wiki репозитория.

Чек-лист для админа репозитория:

- Включить защиту для main/production.

- Включить требование проверки PR и статусы CI.

- Отключить обход правил для админов, если требуется строгая политика.

- Настроить список пользователй/команд с правом пуша при необходимости.

Чек-лист для владельца CI/CD:

- Убедиться, что статусы CI корректно публикуются в GitHub.

- Добавить имя статус-чека в настройку «требовать статус-чеков».

- Настроить обработку flaky тестов и ретраи, чтобы статусы были надежными.

Чек-лист для разработчика:

- Создавать PR для изменения защищённых веток.

- Дождаться ревью и прохождения CI перед слиянием.

- Подписывать коммиты при требовании подписи.

Чек-лист для тимлида/мейнтейнера:

- Определить минимальное число обязательных ревьюеров.

- Проверять соответствие правилам при релизе.

- Решать случаи экстренных откатов и оформлять исключения документально.

Когда защита веток не подходит

- Неподходящие ситуации: быстрые PoC или эксперименты в личных форках — жёсткая защита замедлит работу.

- В крайне срочных экстренных ситуациях защита может препятствовать восстановлению сервиса; предусмотреть процедуру отключения с аудитом.

Контрпример — небольшая команда из 1–2 человек, где overhead от строгих правил превышает пользу. В таких случаях выбирают более лёгкую политику и усиливают обзор с помощью внутренних практик.

Методика принятия правил (мини-метод)

- Определите критичность ветки (production / staging / feature).

- Для каждой критичности назначьте минимальный набор правил:

- production: ревью + обязательный CI + запрет обхода админов + запрет форс-пушей;

- staging: ревью + CI;

- feature: опционально ревью, CI по необходимости.

- Протестируйте правило на тестовом репозитории.

- Внедрите и наблюдайте метрики качества релизов и числа инцидентов.

- Корректируйте по результатам и отзывам команды.

Простое дерево решений (Mermaid)

flowchart TD

A[Нужна ли защита?] -->|Нет| B[Нет правил для этой ветки]

A -->|Да| C{Тип ветки}

C -->|production| D[Ревью + CI + Запрет обхода админов]

C -->|staging| E[Ревью + CI]

C -->|feature| F[Лёгкая политика или по необходимости]

D --> G[Протестировать в песочнице]

E --> G

F --> GКритерии приёмки

- Правило успешно блокирует форс-пуши и удаление ветки.

- PR не сливается без назначенных ревью и прохождения статусов CI, если это включено.

- Попытка обхода правила админом блокируется, если опция отключена для админов.

- Документация обновлена и доступна команде.

Тесты и сценарии проверки

- Попытка форс-пуша в защищённую ветку — операция отклоняется.

- Создание PR с неуспешным CI — слияние не разрешено.

- PR с незакрытыми обсуждениями — слияние блокируется при включённой опции.

- Админ пытается обойти правило — операция либо проходит (если разрешено), либо отклоняется.

Короткий глоссарий

- PR — pull request, запрос на слияние изменений.

- CI — continuous integration, автоматическая система сборки и тестирования.

- Форс-пуш — git push –force, перезаписывает историю ветки.

- GPG-подпись — криптографическая подпись коммитов для подтверждения автора.

Итог

Защита веток — недорогой и эффективный способ уменьшить число инцидентов, связанных с ошибками в процессе разработки и релиза. Подходите к настройке прагматично: защищайте критичные ветки жёстко, а для рабочих/feature веток оставляйте удобные для команды правила. Документируйте политику и регулярно пересматривайте её по результатам инцидентов и отзывов команды.

Важно: перед применением строгой политики протестируйте правила на вспомогательном репозитории и оповестите команду об изменениях.