Как назначать разрешения пользователям в Active Directory

Содержание

- Что такое разрешения в Active Directory

- Способы назначения разрешений (GPMC, делегирование, сторонние инструменты)

- Рекомендации по безопасности и ошибки, которых стоит избегать

- Практические чеклисты и SOP для разных ролей

- Критерии приёмки и краткий словарь терминов

Верхний баннер: иллюстрация процесса назначения разрешений в Active Directory, показаны объекты пользователей и группы.

Что такое разрешения в Active Directory?

Разрешения в Active Directory — это набор прав, которые позволяют пользователям или группам просматривать, изменять или полностью контролировать объекты каталога (пользователи, компьютеры, группы, файловые ресурсы и т. п.). Разрешения бывают двух основных типов:

- Стандартные (read, write, full control): дают базовые права чтения, изменения и полного контроля.

- Специальные (special permissions): более детализированные права — изменение владельца, изменение ACL, управление наследованием и т. д.

Определение: разрешение — конкретное право на объект AD (одно слово).

Важно: всегда применять принцип наименьших привилегий — выдавайте только те права, которые действительно нужны для выполнения задачи.

Когда какой метод выбрать — быстрый обзор

- Маленькая инфраструктура или простая задача на файловой системе: используйте GPMC и секцию File System.

- Нужна делегация задач (reset паролей, создание пользователей) на уровень подразделений или Helpdesk: используйте делегирование в Active Directory Users and Computers (dsa.msc).

- Если требуется массовое управление, аудит прав и централизованная автоматизация — используйте проверенный сторонний инструмент (ADManager Plus или аналог).

Как назначать разрешения пользователям в Active Directory

1. Назначение через Group Policy Management Console (GPMC)

Этот способ удобен для назначения прав к файловым ресурсам в масштабе и для применения через GPO.

Шаги:

- Нажмите Windows + R, введите

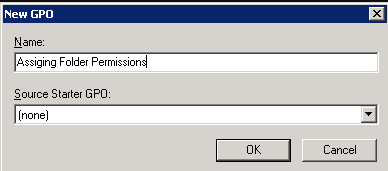

gpmc.mscи нажмите OK для открытия консоли Group Policy Management. - Правой кнопкой на узле Group Policy Objects → New.

- Укажите имя GPO, оставьте Source Starter GPO = none и нажмите OK.

- Правой кнопкой по новому GPO → Edit.

- В окне Group Policy Management Editor перейдите по пути:

Computer Configuration\Windows Settings\Security Settings\. - Правой кнопкой на File System → Add File.

- Выберите папку или ресурс, к которому нужно назначить права, и нажмите OK.

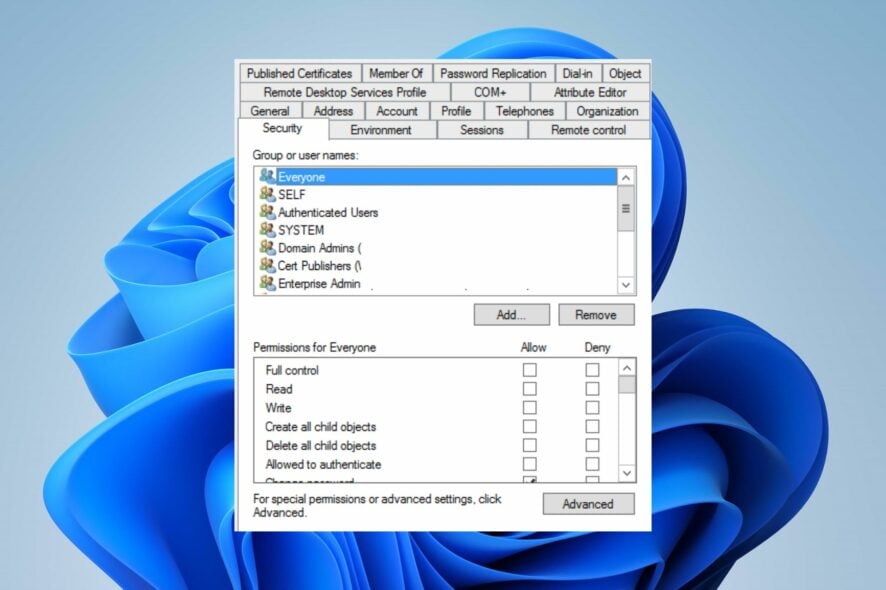

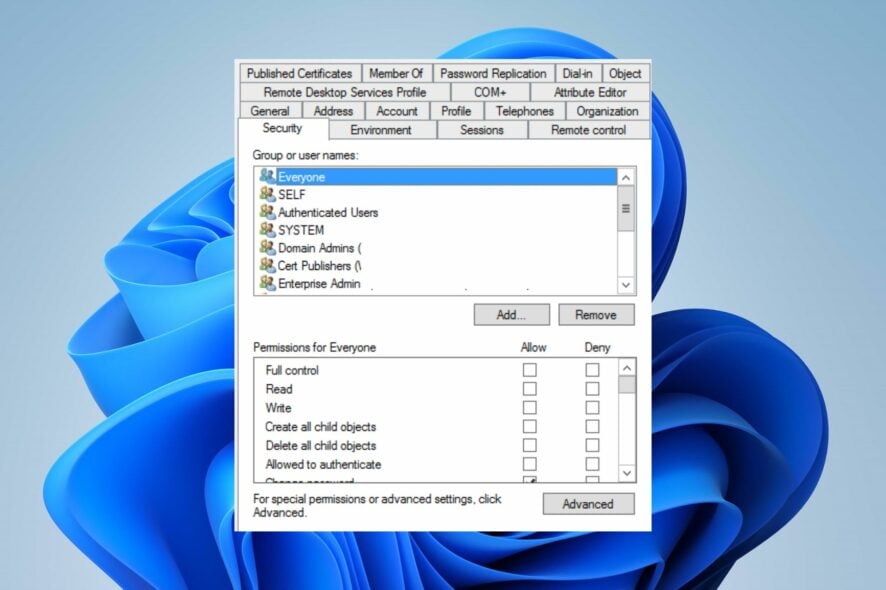

- На странице Database Security нажмите Advanced.

Альтернативный вид: окно выбора папки и добавления ACL.

- На вкладке Permissions нажмите Add, выберите пользователя или группу, затем нажмите Edit.

- В окне Permission Entry for Users отметьте необходимые флаги Allow или Deny для каждой записи.

- В списке Apply onto выберите, где применить разрешения (только эта папка, подпапки и файлы и т. п.).

- Нажмите OK для сохранения настроек.

Результат: выбранные привилегии будут применены к ресурсу, и пользователи получат доступ без дополнительных запросов.

Важно:

- Избегайте использования Deny, если можно обойтись корректными Allow+наследованием.

- Тестируйте GPO в тестовой OU перед развёртыванием в продуктив.

2. Делегирование прав в Active Directory Users and Computers (делегированный администрирование)

Этот подход полезен, когда нужно передать типовые операции (сброс пароля, включение/отключение пользователей) командам поддержки или локальным администраторам.

ПРИМЕЧАНИЕ: инструкция применима к Windows Server, где установлен Active Directory.

Шаги:

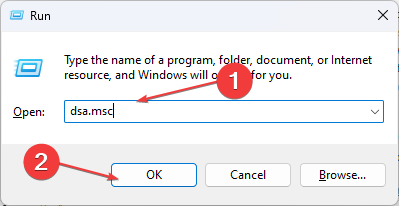

- Windows + R → введите

dsa.msc→ OK для открытия Active Directory Users and Computers.

- Правой кнопкой по пользовательской учетной записи, группе или OU → Delegate Control.

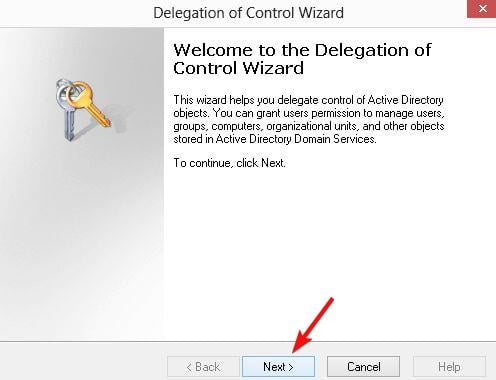

- В мастере делегирования нажмите Next, затем Add.

- В диалоге Select Users, Computers, or Groups введите имя пользователя или группу, которым хотите делегировать права.

- Нажмите Check Names, затем OK и Next.

- Выберите Delegate the following common tasks и укажите нужные задачи (например, Reset user passwords and force password change at next logon).

- Нажмите Next, затем Finish.

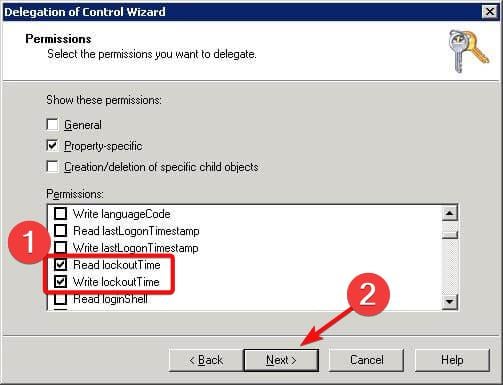

- Чтобы тонко настроить права, правой кнопкой по изменённому объекту → Properties → вкладка Security → Advanced → Add.

- В Permission Entry → Select a principal → укажите делегируемую учетную запись/группу → OK.

- В поле Applies to выберите Descendant User objects (или другой подходящий уровень).

- В списке прав включите, например, Read lockoutTime и Write lockoutTime, если хотите дать возможность работать с параметрами блокировки учётной записи.

- Нажмите OK для сохранения.

Результат: выбранный пользователь/группа получит делегированные права на объекты в указанной OU.

Советы и подводные камни:

- Делегируйте только необходимые задачи (принцип наименьших привилегий).

- В документации фиксируйте, кто и зачем получил права — это необходимо для аудита.

- Учёт наследования: права, назначенные на OU, будут наследоваться дочерними объектами по умолчанию.

3. Использование стороннего инструмента управления (рекомендуется для масштабного администрирования)

Сторонние инструменты упрощают массовые изменения, делегирование, планирование и аудит разрешений. Они полезны, когда нужно безопасно делегировать права, контролировать изменения и генерировать отчёты.

Пример: ManageEngine ADManager Plus

Шаги (общая схема):

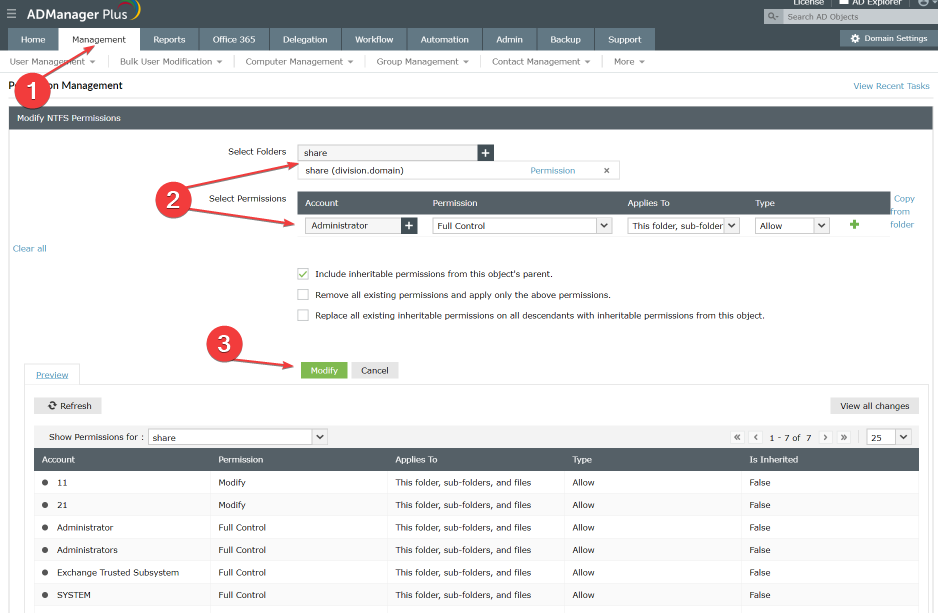

- Войдите в ADManager Plus.

- Перейдите в раздел AD Mgmt → File Server Management → Modify NTFS permissions.

- Выберите папки или ресурсы, для которых нужно изменить права.

- На вкладке Accounts укажите пользователей или группы для назначения прав.

- Нажмите Modify для применения изменений.

Преимущества сторонних инструментов:

- Массовые операции (создание, изменение, удаление учётных записей по CSV).

- Централизованное делегирование с контролем и аудитом.

- Планирование задач и создание шаблонов.

- Подробные отчёты о правах пользователей и изменениях ACL.

Важно: выбирайте проверенный инструмент с поддержкой аудита и возможностью интеграции с SIEM.

Практические рекомендации по безопасности и соответствию

- Всегда используйте принцип наименьших привилегий.

- Логируйте и проверяйте изменения прав — это критично для аудита и расследований.

- Регулярно пересматривайте делегированные права (каждые 3–6 месяцев или по политике компании).

- Ограничьте применение Deny и будьте внимательны с наследованием ACL.

- Используйте ролеобразный подход: создавайте группы с набором прав, назначайте роли пользователям, а не отдельные ACL для каждой учётной записи.

Чеклисты и SOP

Чеклист — администратор (быстрое контрольное):

- Определить цель назначения права.

- Выбрать подходящий метод (GPO / делегирование / сторонний инструмент).

- Выполнить изменения в тестовой OU.

- Применить в продуктиве и проверить доступ с учётной записи конечного пользователя.

- Задокументировать изменение (кто, зачем, когда).

- Запланировать ревью прав.

Чеклист — специалист службы поддержки:

- Иметь описанную границу ответственности (какие OU/задачи доступны).

- Использовать делегированные группы, а не полномочия Domain Admin.

- Сообщать о любых неожиданных результатах администратору безопасности.

SOP: Назначение права на папку через GPMC (кратко)

- Создать новый GPO в тестовой OU.

- Через Group Policy Management Editor добавить File System → выбрать папку.

- Добавить нужную группу/пользователя → настроить Apply onto и права.

- Протестировать, затем применить GPO в целевой OU.

- Документировать операцию и добавить запись в журнал изменений.

Критерии приёмки

- Указанный пользователь/группа имеет ожидаемые права (проверено тестовой учётной записью).

- Не наблюдается утечки прав на смежные ресурсы (проверено проверкой Effective Permissions).

- Действие задокументировано и прошло согласование с ответственным за безопасность.

- Аудит записал изменение и указывает инициатора операции.

Сравнение подходов (кратко)

- GPMC: хорошо для политики и файловых разрешений, нужно тестирование.

- Делегирование через dsa.msc: удобно для простых задач поддержки, не подходит для сложного аудита.

- Сторонние инструменты: лучший выбор для крупной инфраструктуры и централизованного управления.

Частые ошибки и как их избежать

- Ошибка: назначение прав напрямую на учетные записи вместо использования групп. Решение: всегда используйте группы.

- Ошибка: чрезмерное использование Deny. Решение: планируйте Allow и наследование.

- Ошибка: отсутствие документирования. Решение: фиксируйте все изменения и согласования.

Модель принятия решения (Mermaid)

flowchart TD

A[Нужна массовая автоматизация?] -->|Да| B[Использовать сторонний инструмент]

A -->|Нет| C[Нужно управлять файловыми разрешениями?]

C -->|Да| D[Использовать GPMC]

C -->|Нет| E[Делегирование в dsa.msc]

B --> F[Добавить аудит и шаблоны]

D --> F

E --> FРолевые чек-листы при назначении прав

Администратор безопасности:

- Проверить заявку и её обоснование.

- Утвердить зону ответственности и период ревью.

- Просмотреть логи после применения изменений.

Менеджер подразделения:

- Подтвердить потребность для членов команды.

- Указать, какие группы должны иметь доступ.

- Убедиться в наличии инструкций по использованию прав.

Аудитор:

- Проверить соответствие изменений политике безопасности.

- Оценить регистрацию и восстановление изменений.

Краткий словарь (1 строка каждый)

- ACL: список управления доступом для объекта.

- GPO: Group Policy Object, объект групповой политики.

- OU: Organizational Unit — организационная единица в AD.

- Delegation: передача специфичных прав другим аккаунтам/группам.

Когда этот подход не сработает (контрпримеры)

- В средах, где администрирование полностью централизовано и запрещено стороннее ПО.

- Когда требуется эксклюзивный доступ на уровне контроллера домена — такие права должны выдаваться крайне ограниченно.

Итог и дальнейшие шаги

Назначение разрешений в Active Directory — это сочетание правильного метода, четкой документации и соблюдения принципов безопасности. Для небольших задач достаточно GPMC или делегирования; для крупных инфраструктур — сторонние решения с аудитом и шаблонами.

Если у вас остались вопросы или нужна помощь с конкретным сценарием, опишите вашу архитектуру (размер домена, текущие инструменты, требования к аудиту), и можно разработать пошаговый план внедрения.

Короткая справка о ближайших материалах:

- Как установить Active Directory на Windows Server

- Как демонтировать контроллер домена

- Устранение ошибки «An account with the same name already exists in Active Directory»

Спасибо за чтение — применяйте принцип наименьших привилегий и документируйте изменения.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone