Настройка Logon hours для удалённых пользователей в Active Directory

Logon hours — это функция Windows Active Directory, позволяющая администраторам запрещать или разрешать доступ к сети в определённые часы. При корректной настройке пользователи смогут подключаться к ресурсам только в заданные интервалы.

В этой статье кратко объясним, что такое Logon hours, и приведём подробные шаги по массовой и индивидуальной настройке для удалённых пользователей.

Что такое Logon hours?

Logon hours — временные интервалы, в которые учётная запись пользователя разрешена для входа в домен или доступa к сервисам сети. В контексте Windows это параметр Active Directory, который определяет дни недели и часы, когда вход разрешён или запрещён.

Зачем использовать:

- Повысить безопасность: ограничить доступ вне рабочего времени.

- Соответствие политике: обеспечить выполнение внутренних регламентов компании.

- Уменьшение рисков: предотвратить ночные входы и нежелательные сессии.

Краткое определение: Logon hours — расписание, при котором учётная запись может выполнять аутентификацию в домене.

Когда стоит применять Logon hours и когда — нет

Важно: ограничение времени входа подходит для стационарных сотрудников с фиксированным графиком. Не используйте его для сервисных учётных записей, автоматизированных задач (служб), сотрудников с гибким графиком или для доступа по VPN без дополнительной синхронизации часов.

Типичные ситуации, когда настройка может не сработать:

- Клиентское устройство использует локальную копию учётных данных и не проверяет домен сразу (кэшированные учётные записи) — вход может быть разрешён вне расписания.

- Несовпадение времени на клиенте и контроллере домена (погрешности синхронизации времени). Проверьте NTP/время сервера.

- Используются привилегированные сервисные учётные записи или приложения, у которых отключена проверка Logon hours.

Как массово задать Logon hours для группы пользователей

Подготовка

- Убедитесь, что у вас есть права администратора домена.

- Решите, будете ли вы создавать отдельный организационный блок (OU) для пользователей с одинаковыми ограничениями — это упрощает управление.

Шаги (массовая настройка)

- Нажмите Windows + S, введите Server Manager (Диспетчер серверов) и нажмите Enter.

- В окне Server Manager нажмите Tools (Инструменты) и выберите Active Directory Users and Computers (Пользователи и компьютеры Active Directory).

- В дереве домена найдите нужный домен (например, 4sysops.local), щёлкните правой кнопкой и выберите New -> Create an organizational unit (Создать организационную единицу).

- Перенесите или создайте в этой OU нужных пользователей, затем откройте OU и нажмите Ctrl + A, чтобы выделить всех пользователей.

- Щёлкните правой кнопкой по выделенным пользователям и выберите Properties (Свойства).

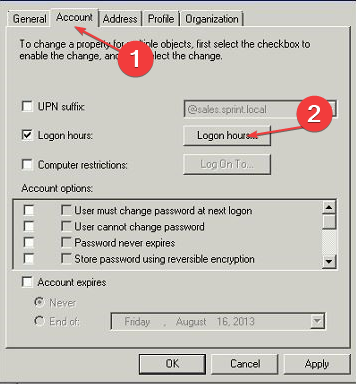

- В окне свойств перейдите на вкладку Account (Учетная запись).

- Поставьте галочку рядом с Logon hours и нажмите кнопку Logon hours, чтобы открыть конфигуратор часов входа. По умолчанию у большинства пользователей логин разрешён всегда — нужно снять эти значения и установить свои.

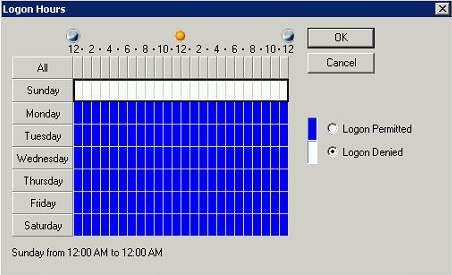

- На странице Logon hours выберите Logon Denied, чтобы убрать разрешения по умолчанию.

- Страница разделена на две зоны: утро–полдень и после обеда–полночь. Наведите курсор на мини-клетки, выберите нужный день и часы и перетащите выделение мышью, чтобы задать интервалы.

- Нажмите OK, затем в окне свойств — Apply и OK.

Совет: если нужно одинаковое расписание для многих групп с разными административными правилами, создайте несколько OU и применяйте шаблонные расписания.

Как задать Logon hours для одного пользователя

- Откройте Active Directory Users and Computers (см. выше).

- Перейдите в контейнер Users или в соответствующую OU.

- Найдите пользователя, щёлкните правой кнопкой по записи и выберите Properties.

- Перейдите на вкладку Account и нажмите кнопку Logon hours.

- Повторите те же действия по выделению времени, нажмите OK, затем Apply и OK.

Важно: одиночные изменения применяются только к выбранной учётной записи и не влияют на других пользователей.

Частые проблемы и способы их решения

- Вход разрешён вне расписания: проверьте кэшированные учётные данные на клиенте и синхронизацию времени.

- Не видно опции Active Directory Users and Computers: установите роль/компонент RSAT (Remote Server Administration Tools) на клиенте или включите соответствующие server features.

- Массовые изменения требуют времени на репликацию между контроллерами домена — дождитесь репликации или примените принудительную репликацию.

Альтернативные подходы

- Политики доступа по времени на уровне RADIUS/Network Policy Server: даёт гибкий контроль для VPN/далёких подключений.

- GPO + скрипты входа/выхода: можно запретить запуск определённых ресурсов вне рабочего времени, вместо полного блокирования логина.

- MFA и контекстная аутентификация: сочетание ограничения времени с проверкой геолокации и многофакторной аутентификацией снижает риск несанкционированного доступа.

Рекомендации по безопасности при использовании Logon hours

- Всегда синхронизируйте время сети (NTP) между клиентами и контроллерами домена.

- Не применяйте ограничения ко всем сервисным учётным записям и контроллерам; отделяйте сервисные аккаунты в отдельный OU.

- Комбинируйте Logon hours с многофакторной аутентификацией и мониторингом входов.

- Документируйте изменения и согласовывайте их с менеджерами подразделений.

Рольовые чеклисты (быстрое руководство для команд)

Администратор домена:

- Создать OU для целевой группы.

- Перенести пользователей в OU или выделить вручную.

- Применить расписание Logon hours и протестировать на нескольких аккаунтах.

Системный администратор/Helpdesk:

- Проверить синхронизацию времени у пользователя.

- Объяснить пользователю причину блокировки и время разрешённого доступа.

Менеджер подразделения:

- Подтвердить рабочие часы сотрудников.

- Уведомить сотрудников об изменениях доступа.

Мини‑SOP для внедрения

- Согласовать политику с руководством.

- Создать OU и шаблон расписания в тестовой среде.

- Протестировать на пилотной группе (5–10 пользователей) и проверить репликацию.

- Внедрить поэтапно, отслеживая обращения в Helpdesk.

- Документировать и пересматривать политику каждые 6–12 месяцев.

Конфиденциальность и соответствие (GDPR и локальные требования)

Ограничение времени входа — это мера контроля доступа. Она не предполагает обработку дополнительных персональных данных помимо стандартных учётных записей. Тем не менее:

- Храните журналы доступа в соответствии с политикой хранения данных вашей организации.

- Уведомляйте сотрудников о применении правил доступа, если это требуется локальным законодательством.

Краткий словарь

- OU — Organizational Unit, организационная единица в AD.

- Logon hours — расписание разрешённых часов входа.

- RSAT — набор инструментов удалённого администрирования сервера.

Итог

Logon hours — простой и эффективный способ ограничить время доступа пользователей к сети через Active Directory. Он полезен для повышения безопасности и приведения доступа в соответствие с корпоративной политикой, но требует внимания к сервисным учётным записям, синхронизации времени и правильной организации OU. При правильном планировании и тестировании функция легко интегрируется в рабочие процессы администрирования.

Важно: перед массовым ввода ограничений всегда проведите пилотное тестирование и оповестите пользователей.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone