Как изменить поле «От» в Microsoft Outlook и что важно знать

Быстрые ссылки

Быстро переключаться между адресами электронной почты

Как провайдеры обрабатывают сообщения с другим адресом «От»

Как мошенники используют фальшивые адреса «От»

Введение

Если у вас в Outlook настроено несколько почтовых ящиков, вы можете изменить адрес в поле «От» при создании нового письма. Это удобнее, чем вручную переключаться между почтовыми ящиками, и позволяет отправлять письма от разных адресов — в том числе от адресов, которые не добавлены в клиент. Такая возможность полезна, но требует внимания: результат зависит от почтового провайдера и его политики безопасности.

В этой статье объясним, как это работает в Outlook, какие проверки выполняют почтовые серверы (SPF, DKIM, DMARC), как провайдеры разных вендоров поступают с такими сообщениями и какие практики безопасности помогают отличить легитимную отправку от злоупотреблений.

Быстро переключаться между адресами электронной почты

Если нужно просто отправить письмо с одного из добавленных в Outlook аккаунтов, сделайте так:

- Создайте новое письмо в Outlook.

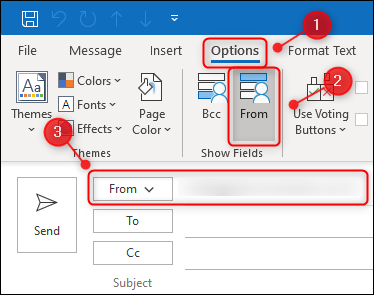

- На вкладке «Параметры» включите отображение поля «От» (Options > From).

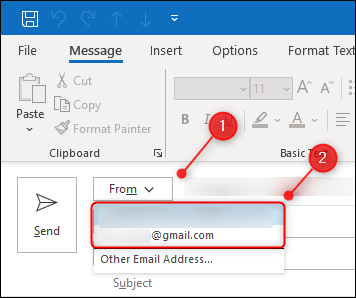

- В поле «От» выберите нужный адрес из списка зарегистрированных аккаунтов.

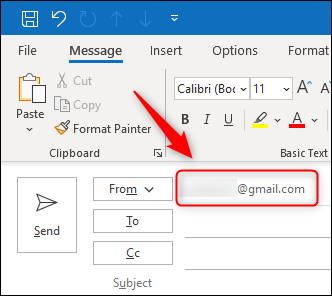

После выбора адреса поле изменится, и письмо будет отправлено от выбранного аккаунта.

Важно: это работает быстро и удобно, если адрес уже добавлен в ваш профиль Outlook.

Отправка с адреса, не добавленного в Outlook

Outlook также позволяет вручную указать любой адрес в поле «От» (Other Email Address). Шаги:

- Откройте новое письмо и снова нажмите на поле «От».

- Выберите опцию «Другой адрес» и введите адрес, от которого хотите отправить.

- Нажмите ОК и отправьте письмо.

Что произойдёт дальше — зависит от SMTP-сервера вашего почтового провайдера. Клиент (Outlook) просто принимает введённый адрес и пересылает сформированное SMTP-соединение на сервер отправки. Уже там сервер решит, принимать ли такое сообщение, переписывать отправителя или возвращать ошибку доставки.

Как почтовые провайдеры обрабатывают сообщения с другим адресом «От»

Клиентские приложения вроде Outlook, Thunderbird или Apple Mail не выполняют проверку подлинности отправителя на уровне домена. Они только формируют MIME и Header и передают сообщение на SMTP-сервер — а дальше вступают в силу политики провайдера.

Крупные провайдеры (Google, Microsoft, Apple, Yahoo и другие) используют набор стандартов для аутентификации исходящих писем:

- SPF (Sender Policy Framework) — проверяет, разрешён ли IP-адрес сервера отправки для домена в поле «От».

- DKIM (DomainKeys Identified Mail) — цифровая подпись, которая подтверждает, что письмо действительно прошло через доверенную инфраструктуру домена.

- DMARC (Domain-based Message Authentication, Reporting and Conformance) — политика, объединяющая SPF и DKIM и определяющая, как обрабатывать несоответствия.

Как провайдеры действуют на практике:

Google (Gmail): если вы отправляете через SMTP Gmail, но устанавливаете поле «От» в адрес другого пользователя (например, someoneelse@gmail.com), Gmail зачастую игнорирует подмену и оставляет в заголовках настоящую учётную запись отправителя. То есть получатель увидит ваш Gmail, а не введённый адрес.

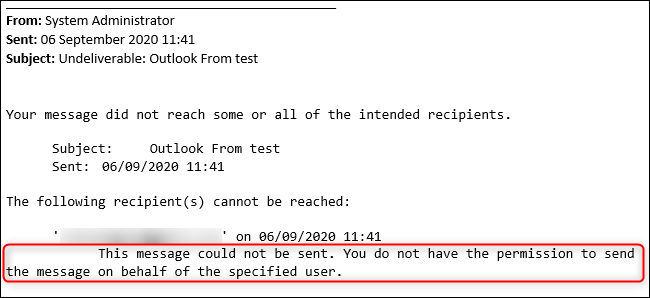

Microsoft (Exchange/Office 365): поведение более строгие. Если ваш SMTP-сервер — сервер Microsoft, он проверяет, есть ли у вашей учётной записи разрешение отправлять от указанного адреса; при отсутствии разрешения сообщение будет отклонено, и вы получите уведомление о недоставке.

Корпоративные Exchange-серверы: обычно настроены гибко и позволяют отправлять от имён, на которые у вас есть явные права (например, «no-reply@mycompany.com»), даже если этот адрес не добавлен локально в Outlook.

Малые провайдеры и собственные SMTP: поведение может варьироваться; многие просто примут письмо и отправят его дальше, что делает такие сервера привлекательными для злоумышленников.

Итог: клиент не запрещает подмену, проверку выполняет сервер отправки. Перед экспериментом проверьте правила вашего провайдера — у некоторых это может нарушать условия использования.

Пример уведомления о недоставке

Если сервер сочтёт, что вы не имеете права отправлять от указанного адреса, вы получите уведомление о недоставке. Это обычное поведение для строгих почтовых систем.

Как мошенники используют фальшивые адреса «От»

Мошенники не пользуются популярными SMTP-поставщиками, у которых строгая политика аутентификации. Они часто разворачивают собственные SMTP-серверы или арендуют слабо защищённые сервера, которые принимают любые исходящие письма и позволяют установить произвольные поля «From» и «Reply-To».

Почтовые провайдеры анализируют каждое входящее сообщение и сравнивают поля заголовков (From, Sender, Reply-To) и результаты SPF/DKIM/DMARC. Несовпадение между From и Sender, особенно при разных доменах, считается подозрительным. Это один из ключевых сигналов для фильтров спама и фишинга.

Однако никакая система не даёт 100% защиты: злоумышленники эволюционируют, меняют инфраструктуру и используют социальную инженерию, чтобы обходить фильтры.

Когда подмена адреса работает, а когда нет

Контрпримеры и случаи, когда метод не сработает:

- Если вы отправляете через Gmail SMTP, подмена адреса часто будет проигнорирована и получатель увидит ваш реальный Gmail.

- Если вы отправляете через корпоративный Exchange без соответствующих прав, сервер отклонит сообщение.

- Если домен отправителя настроен строго по DMARC с политикой reject, большинство крупных получателей просто отвергнут сообщение.

Случаи, когда подмена может пройти:

- Вы отправляете через сторонний SMTP-сервер, который не выполняет SPF/DKIM или не проверяет поле From.

- Получатель использует менее строгий почтовый сервис или фильтры, которые не опираются на DMARC.

Как проверить и безопасно тестировать

Мини‑методика для безопасного тестирования поведения:

- Сделайте тестовый аккаунт у того же провайдера, чтобы не нарушать правила.

- Отправьте письмо с подставленным адресом самому себе и проверьте заголовки сообщения в полученном письме.

- Откройте полные заголовки (Headers) и найдите результаты SPF, DKIM, DMARC.

- Если получаете уведомление о недоставке — прочитайте текст ошибки и код SMTP.

Критерии приёмки:

- Письмо доставлено без изменений адреса либо есть понятное сообщение о причинах отклонения.

- В заголовках видно, какие проверки провайдер выполнил (spf=pass/permerror/softfail, dkim=pass/neutral/fail, dmarc=pass/quarantine/reject).

Практические рекомендации и контроль безопасности

- Никогда не используйте подставные адреса для рассылки коммерческих сообщений без согласия domена отправителя — это может нарушать правила провайдера и законы о почтовых рассылках.

- Для официальных рассылок используйте выделенные SMTP-решения с корректной настройкой SPF, DKIM и DMARC.

- Если вы администратор, давайте явные права отправки (Send As, Send On Behalf) только доверенным пользователям и сервисам.

- Пользователи: проверяйте подозрительные письма по полным заголовкам и берегитесь несоответствий между From и Sender.

Рольовые чек-листы

Администратор почтового сервера:

- Настроить SPF для всех исходящих IP и почтовых сервисов.

- Включить DKIM- подпись для домена.

- Установить политику DMARC и настроить отчётность.

- Ограничить права отправки от других адресов и документировать их.

Обычный пользователь:

- Перед ответом проверьте, совпадает ли адрес отправителя с привычным доменом.

- Откройте полные заголовки, если письмо выглядит подозрительно.

- Сообщайте о фишинге в IT-службу или провайдеру.

Менеджер по рассылкам:

- Храните белый список сервисов, имеющих право отправлять от имени компании.

- Проверяйте отчёты DMARC и реагируйте на подозрительную активность.

Ментальные модели и эвристики

- Если From и Sender не совпадают — это красный флаг.

- Если сообщение содержит срочные просьбы о переводе денег или передаче данных — дополнительный красный флаг, даже если адрес выглядит знакомо.

- DMARC с политикой reject означает: «если подпись или SPF не проходят — отбрасывать». Такие домены сложно подделать.

Решение для принятия решения (диаграмма)

flowchart TD

A[Начало: вы хотите отправить от другого адреса] --> B{Адрес добавлен в Outlook?}

B -- Да --> C[Выберите адрес в поле «От» и отправьте]

B -- Нет --> D[Попробуйте выбрать «Другой адрес» и ввести вручную]

D --> E{Через какой SMTP идёт отправка?}

E -- Gmail/Office365 с вашей учеткой --> F[Скорее всего провайдер перепишет адрес или отклонит]

E -- Собственный/сторонний SMTP --> G[Может пройти — проверьте заголовки и политики SPF/DKIM/DMARC]

F --> H[Если получено уведомление о недоставке — следуйте тексту ошибки]

G --> I[Если письмо доставлено — проверьте заголовки на spf/dkim/dmarc]

H --> Z[Конец]

I --> ZКраткая справка по терминам

- SPF: правило, указывающее, какие серверы могут отправлять почту от имени домена.

- DKIM: цифровая подпись, подтверждающая целостность письма и его происхождение.

- DMARC: политика, объединяющая SPF и DKIM для принятия решения о доставке.

Когда это не стоит делать

- Не используйте поддельные поля «От» для массовых рассылок без согласия владельца домена.

- Не экспериментируйте с подменой адреса на рабочем аккаунте без разрешения администратора.

- Не пытайтесь скрыть происхождение почты в целях, которые могут нарушать законодательство.

Итог и контрольный список перед отправкой

- Включили отображение поля «От» и выбрали нужный адрес.

- Если адрес не добавлен — решили, через какой SMTP идёт отправка.

- Проверили правила провайдера и, при необходимости, права на отправку от имени другого адреса.

- После отправки проверили полные заголовки на результаты SPF/DKIM/DMARC.

Важно: функциональность гибкая, но ответственность за законность и безопасность отправки всегда лежит на отправителе.

Краткое резюме

- Outlook позволяет быстро переключать адрес отправителя среди добавленных аккаунтов и временно вводить любой другой адрес.

- Клиент не проверяет принадлежность адреса — решение принимает SMTP-сервер провайдера.

- Крупные провайдеры применяют SPF, DKIM и DMARC: поведение зависит от их конфигурации.

- Мошенники используют собственные SMTP‑серверы для подмены адресов; учитесь читать заголовки и обращать внимание на несоответствия.

Экспертное замечание: в корпоративной среде обычно настраивают явные права «Send As» и аудит, чтобы исключить несанкционированную отправку от имени других адресов.

Похожие материалы

Стать техподдержкой Linux — практическое руководство

UnrealCEFSubprocess: высокая загрузка CPU и RAM

Вставка и связывание диаграмм в Google Slides

Как создать викторину в Google Формах

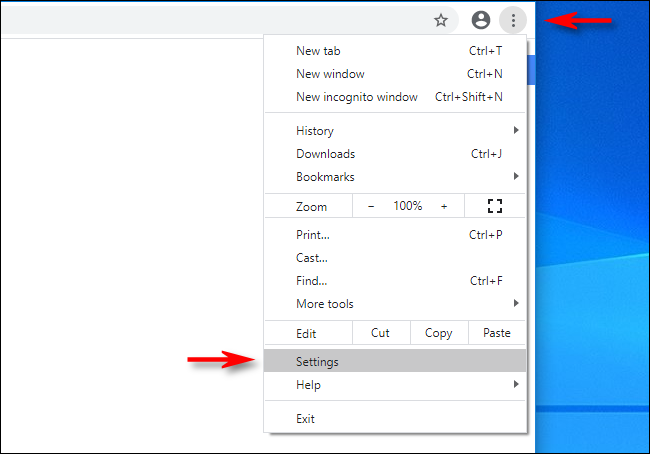

Просмотр и управление картами в Google Chrome