Как просмотреть активные сетевые подключения в Windows

Быстрые ссылки

- Вариант 1: Проверка активных подключений с помощью PowerShell (или Командной строки)

- Вариант 2: Проверка активных подключений с помощью TCPView

- Вариант 3: Проверка активных подключений с помощью CurrPorts

Ваш компьютер ежедневно устанавливает множество сетевых соединений. Не все они очевидны, и некоторые процессы могут использовать интернет в фоновом режиме без вашего ведома. Чаще всего это безвредно, но иногда причиной могут быть рекламное ПО, шпионские модули или вредоносные программы. Ниже — три способа увидеть, что именно подключается к сети, и как это интерпретировать.

Вариант 1: Проверка активных подключений с помощью PowerShell или Командной строки

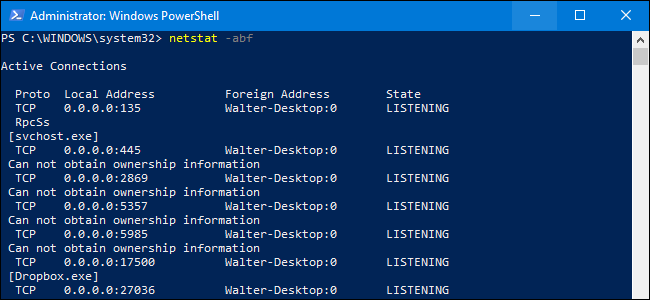

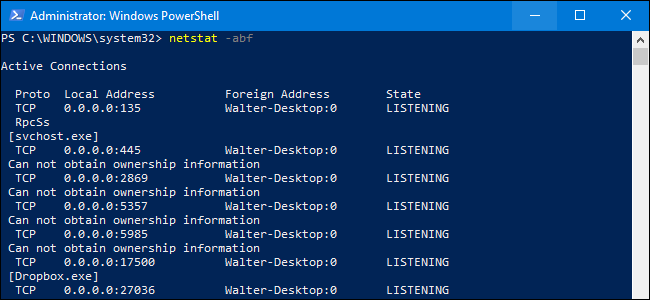

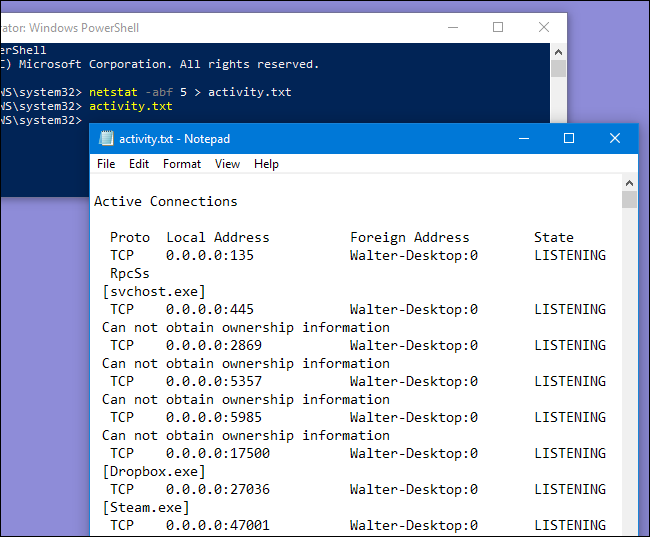

Этот способ использует команду netstat, чтобы сгенерировать список всех подключений и прослушиваемых портов за выбранный период. Работает на большинстве версий Windows — от XP с Service Pack 2 до Windows 10 и новее. Выполнять команду нужно от имени администратора.

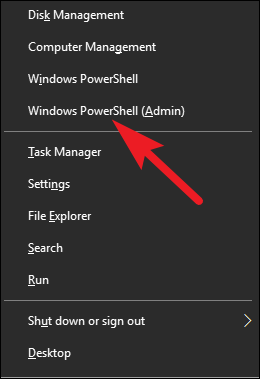

Как запустить от имени администратора:

- В Windows 8/10: нажмите Windows+X и выберите PowerShell (Admin) или Командная строка (Admin).

- В Windows 7: нажмите Пуск, введите PowerShell, правой кнопкой выберите «Запуск от имени администратора». В более старых версиях — запустите Командную строку от администратора.

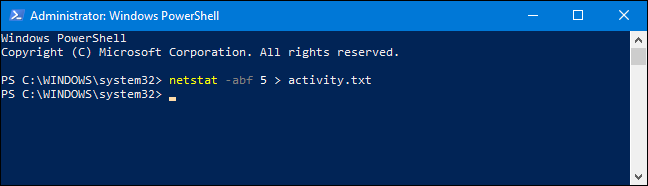

В командной строке введите:

netstat -abf 5 > activity.txtПояснение параметров:

- -a — показывает все подключения и порты в состоянии прослушивания;

- -b — пытается показать исполняемые файлы (приложения), которые открыли соединения;

- -f — показывает полные доменные имена (FQDN) удалённых хостов;

- 5 — интервал опроса в секундах (каждые 5 секунд);

activity.txt — сохраняет вывод в файл activity.txt.

Параметр -b требует прав администратора и может не дать имён для некоторых системных соединений (в этом случае часть информации будет отсутствовать). Подождите пару минут, затем остановите запись Ctrl+C.

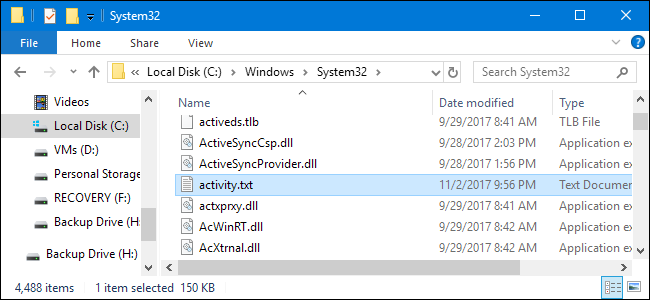

Откройте activity.txt в Блокноте прямо из PowerShell, набрав:

activity.txtФайл сохраняется в %windir%\System32 (обычно C:\Windows\System32). Его можно открыть любым редактором.

Файл перечисляет процессы (браузеры, клиенты IM, почтовые программы и т. д.), которые установили сетевые соединения во время записи, а также состояние соединений и адреса, к которым они подключались. Это включает как установленные соединения, так и прослушиваемые порты.

Как интерпретировать результаты и что делать дальше:

- Если вы видите незнакомый процесс или домен, сначала погуглите «что это за процесс <имя>» или используйте VirusTotal для проверки файла.

- Проверяйте путь к исполняемому файлу и цифровую подпись — это поможет отличить системный процесс от поддельного.

- Если соединение кажется вредоносным — завершите процесс и удалите программу стандартными средствами или антивирусом.

Альтернативная команда PowerShell (молодые версии Windows):

Get-NetTCPConnection | Format-Table -AutoSizeЧтобы показать только установленные соединения и отсортировать по удалённому адресу:

Get-NetTCPConnection -State Established | Sort-Object RemoteAddress | Format-Table -AutoSizeПримечание: Get-NetTCPConnection доступна в модуле NetTCPIP в современных версиях Windows PowerShell.

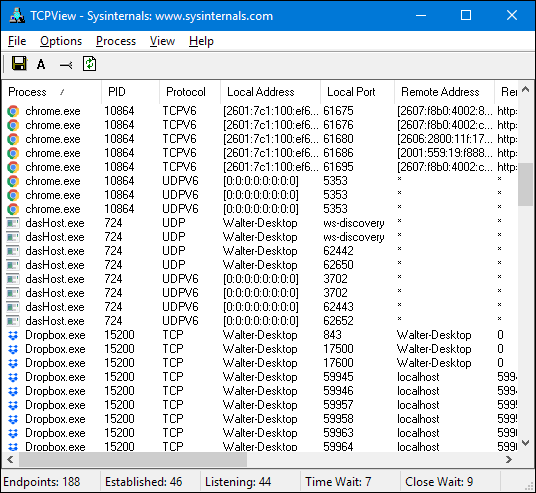

Вариант 2: Проверка активных подключений с помощью TCPView

TCPView из набора Sysinternals показывает процессы и их соединения в реальном времени. Утилита отображает PID, локальные и удалённые адреса, состояние соединения и позволяет завершать процессы, закрывать соединения или быстро смотреть информацию через Whois. Это удобный инструмент для диагностики.

Советы по использованию TCPView:

- При запуске вы можете увидеть много соединений, отображаемых за [System Process]. Часто это соединения в состоянии TIME_WAIT — это нормально, они относятся к завершённым соединениям и присваиваются PID 0.

- Если видите подозрительный процесс, кликните правой кнопкой → Properties, чтобы увидеть путь к файлу и цифровую подпись.

- Для глубокой проверки используйте Process Explorer (еще одна утилита Sysinternals) — она покажет дерево процессов и зависимости.

TCPView — наш выбор, если нужна интерактивная сессия и вы хотите быстро увидеть и при необходимости закрыть соединение вручную.

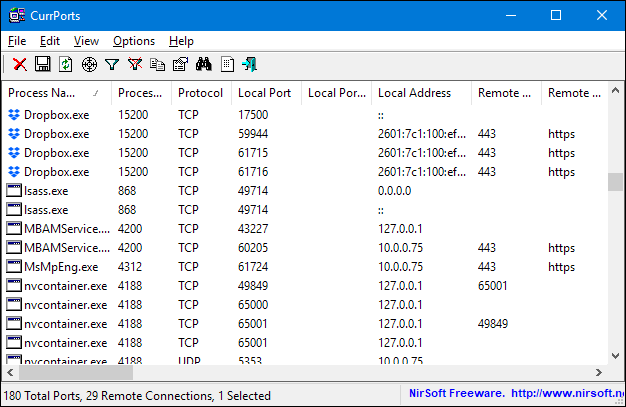

Вариант 3: Проверка активных подключений с помощью CurrPorts

CurrPorts предоставляет список всех открытых TCP и UDP портов на локальном компьютере. Для каждого порта он показывает процесс, который его открыл, состояние соединения, PID и дополнительные данные. CurrPorts более фокусирован на портах, чем TCPView.

Основные возможности CurrPorts:

- Закрыть выбранное сетевое соединение;

- Копировать информацию о порте в буфер обмена;

- Сохранить список в разные форматы (CSV, HTML и т. д.);

- Сортировать и переставлять колонки по удобному порядку.

CurrPorts работает на Windows NT и выше. Для 64-битных версий Windows есть отдельная сборка — обращайте внимание при загрузке. Подробности и скачивание доступны на сайте разработчика CurrPorts.

Лучшие практики анализа и быстрое триажирование

- Начните с netstat для записи и последующего анализа. Затем перейдите в TCPView для интерактивного обзора.

- Оцените процесс: имя, путь, цифровая подпись, PID. Проверяйте файлы через VirusTotal и совпадающие сигнатуры антивирусов.

- Посмотрите состояние соединения: ESTABLISHED — активно, TIME_WAIT — закрывается, LISTEN — ожидает входящих подключений.

- Используйте фильтрацию по портам: 80/443 — веб-трафик; 53 — DNS; нестандартные порты — повод для проверки.

Когда эти методы не сработают

- Некоторые вредоносные программы маскируются под системные службы и используют те же имена, что и легитимные процессы. Тогда нужно смотреть цифровые подписи и путь.

- Rootkit на уровне ядра может скрывать соединения от стандартных API; в этом случае понадобятся специализированные инструменты и офлайн-сканирование.

- Ограниченные права пользователя не позволят увидеть все процессы — всегда используйте административный режим.

Альтернативные подходы

- Resource Monitor (Диспетчер задач → Производительность → Открыть монитор ресурсов) показывает сетевую активность по процессам и соединениям.

- Process Explorer из Sysinternals даёт подробную информацию о выполняемом файле и открытых дескрипторах.

- Специализированные сетевые мониторы (Wireshark) для захвата и анализа пакетов, когда нужно понять содержимое трафика.

Модель мышления для быстрого решения (эвристики)

- «Найди владельца»: имя процесса → путь → цифровая подпись.

- «Проверь цель»: порт/адрес → ожидание ли это для приложения (например, 443 для браузера).

- «Оцени риск»: неизвестный процесс + нестандартный порт + длительная активность → повышенный приоритет на расследование.

Рольовые чеклисты

Пользователь:

- Запустить netstat и сохранить вывод;

- Открыть в Блокноте и найти незнакомые имена/домены;

- Перезапустить подозрительные программы и проверить снова.

Системный администратор:

- Запустить TCPView или CurrPorts с правами администратора;

- Проверить цифровые подписи и местоположение файлов проблемных процессов;

- Ограничить сетевой доступ через брандмауэр для подозрительных PID.

Специалист по безопасности:

- Собрать дамп процесса и отправить на анализ безопасным способом;

- Использовать офлайновые сканеры и средства обнаружения вторжений;

- При необходимости изолировать машину от сети.

Безопасность и жёсткая защита

- Обновите ОС и все приложения — многие угрозы используют старые уязвимости.

- Используйте актуальный антивирус/EDR и проводите периодическое сканирование.

- Блокируйте ненужные исходящие соединения на уровне корпоративного брандмауэра.

- Отключите автоматический запуск неизвестных приложений и ограничьте права учётных записей.

Конфиденциальность и GDPR

- Локальная проверка соединений не передаёт личные данные третьим сторонам. Однако при загрузке файлов на сервисы проверки (например, VirusTotal) вы можете передать часть данных сторонним сервисам — убедитесь, что это допустимо по политике конфиденциальности вашей организации.

Критерии приёмки

- Удалённые адреса и PID распознаны и документированы;

- Все подозрительные процессы проверены на цифровую подпись и местоположение;

- На основе анализа принято действие: блокировка, удаление или пометка как безопасные.

Факто-бокс: ключевые команды и места

- netstat -abf 5 > activity.txt — запись активности в файл (администратор);

- Get-NetTCPConnection — просмотр TCP-соединений в PowerShell;

- TCPView — интерактивный просмотр и завершение соединений;

- CurrPorts — детализированный список портов и их процессов;

- activity.txt обычно сохраняется в C:\Windows\System32.

Шаблон быстрых действий (SOP)

- Запустить PowerShell от имени администратора.

- Выполнить netstat -abf 5 > activity.txt и записать 2–5 минут.

- Остановить запись Ctrl+C и открыть activity.txt.

- Запустить TCPView и CurrPorts для интерактивной проверки подозрительных записей.

- Проверить файлы через VirusTotal и удостовериться в цифровых подписях.

- При необходимости изолировать ПК и провести углублённое расследование.

Сводка

Просмотр активных подключений помогает обнаружить нежелательные или подозрительные соединения и понять, какие приложения используют сеть. netstat хорош для быстрой записи и архивации, TCPView — для интерактивной диагностики, а CurrPorts — для отслеживания открытых портов. Важно сочетать эти инструменты с проверкой цифровых подписей, антивирусными проверками и применением мер защиты.

Важное: если вы не уверены в происхождении процесса или не можете самостоятельно определить риск, обратитесь к специалисту по безопасности.

Похожие материалы

Навигация по обновлённому интерфейсу шаблонов Notion

Обновление до Windows 10 Creators Update бесплатно

Виртуальный диск в Windows 11 — как включить

Как транслировать видео с Windows 10 на Xbox One

Исправление кодов ошибок Disney Plus