Просмотр истории защиты Windows Defender в Windows 10

Зачем это нужно

Просмотр истории защиты помогает быстро понять, какие угрозы обнаруживал Windows Defender, какие действия были выполнены (карантин, удаление, разрешение) и когда. Это полезно для пользователя и администратора для аудита безопасности и дальнейших действий.

Краткие определения

- Windows Security: приложение, которое раньше называлось Windows Defender; в нём находятся функции защиты от вредоносных программ.

- Protection history: журнал действий и обнаружений антивируса.

Шаг за шагом: как открыть историю защиты

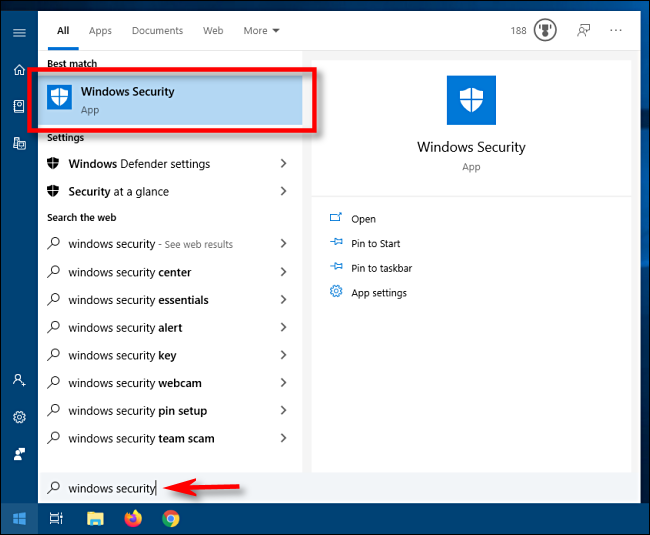

- Нажмите кнопку Пуск и начните вводить «Windows Security».

- В результатах выберите приложение «Windows Security».

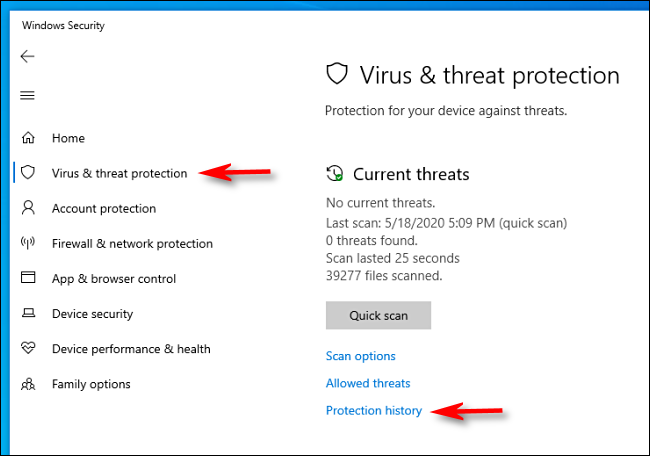

- В боковом меню выберите раздел “Virus & threat protection” (Вирусы и защита от угроз).

- Нажмите «Protection history» (История защиты). На старых сборках Windows 10 пункт может называться «Threat history».

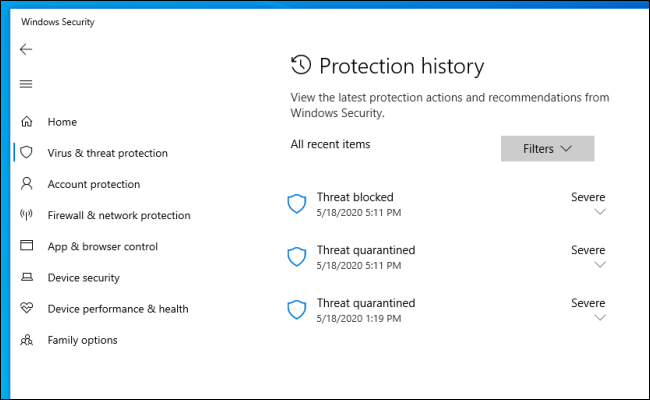

Что вы увидите в списке

На экране “Protection History” отображается хронологический список обнаруженных угроз и действий: имя угрозы, действие (карантин, удаление, разрешено), категория и метка времени.

Важно: если список пуст — это обычная хорошая новость. Пустая история означает, что зафиксированных угроз не было или они были удалены по истечении срока хранения записей.

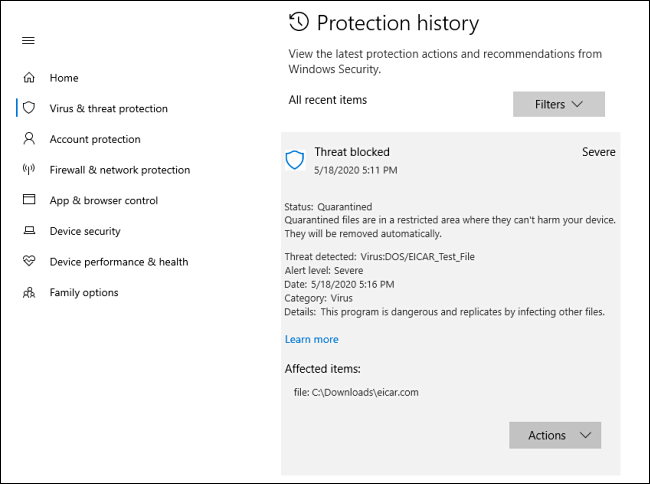

Просмотр деталей отдельной записи

Чтобы увидеть больше информации о конкретной записи, нажмите стрелку вниз рядом с пунктом — откроется подробный вид с описанием и рекомендациями.

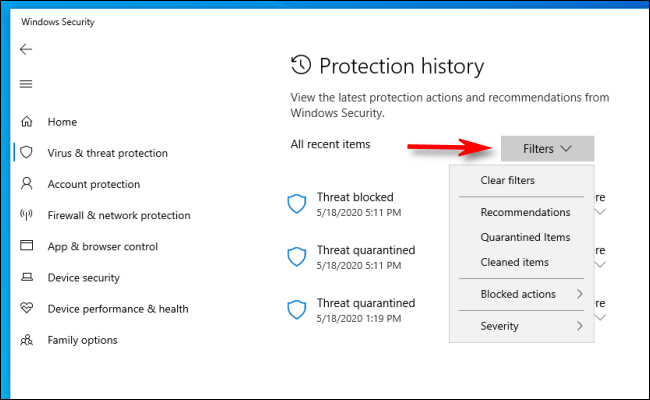

Фильтрация большого списка

Если в журнале много записей, нажмите кнопку “Filters” и выберите нужные параметры: карантин, удалённые объекты, по уровню угрозы и т. п. Это помогает быстро найти релевантные события.

Что делать, если страница пуста или нет ожидаемых записей

- Убедитесь, что вы смотрите правильную учётную запись и профиль устройства.

- Проверьте, включена ли история защиты в политике (важно для корпоративных ПК).

- Сделайте сканирование вручную: в “Virus & threat protection” выберите “Quick scan” или “Full scan”.

Когда этого может быть недостаточно

- Protection history показывает только события, зарегистрированные самим Windows Security. Некоторые продвинутые или недавно появившиеся угрозы могут не сразу отображаться.

- При компрометации системы злоумышленник может попытаться отключить защиту или скрыть события — проверяйте журналы событий и используйте сторонние инструменты для форензики.

Альтернативные подходы и доп. инструменты

- Используйте встроенный журнал событий Windows (Event Viewer) для подробной корреляции событий.

- Запустите Microsoft Safety Scanner или сторонние сканеры (Malwarebytes, ESET) для второго мнения.

- В корпоративной среде применяйте централизованные решения (MDATP/Microsoft Defender for Endpoint) для детальной телеметрии.

Чеклист для sysadmin или продвинутого пользователя

- Открыть “Windows Security” и перейти в “Protection history”.

- Фильтровать по типу событий (карантин, удаление).

- Проверить временные метки и источник угрозы.

- Выполнить полный скан, если обнаружены неизвестные объекты.

- Экспортировать или зафиксировать записи, если нужно отчётность.

Небольшой SOP для реагирования на обнаруженную угрозу

- Просмотреть детали записи в Protection history.

- Если угроза в карантине — сохранить и экспортировать отчёт (скрин и описание).

- Выполнить полный антивирусный скан и проверку автозапуска.

- Обновить ОС и все программы, где была обнаружена угроза.

- При подозрении на компрометацию — изолировать устройство от сети и проводить форензику.

Простой диагностический алгоритм

flowchart TD

A[Открыть Protection history] --> B{Список пуст?}

B -- Да --> C[Ничего не делать, понаблюдать]

B -- Нет --> D[Найти запись и открыть детали]

D --> E{Действие антивируса}

E -- Карантин/Удалено --> F[Проверить сопутствующие файлы и выполнить полный скан]

E -- Разрешено --> G[Проверить, не ложное ли срабатывание]

E -- Неизвестно --> H[Экспортировать и исследовать]Краткий глоссарий

- Карантин — изолированное место, куда помещаются подозрительные файлы.

- False positive — ложное срабатывание антивируса (вреда нет).

- Телеметрия — данные о событиях безопасности, отправляемые на сервера разработчика.

Критерии приёмки

- История защиты открывается и отображает события за последние дни.

- Для выбранной записи доступны описание угрозы и предпринятые действия.

- Фильтры корректно сужают список по категориям.

Итог

History Protection в Windows 10 — простой и быстрый способ увидеть, что обнаруживал Windows Defender на вашем устройстве. Для полной уверенности добавьте второе мнение (внешний сканер) и храните экспортированные записи для аудита.

Примечание: для описанных шагов подразумевается стандартная, неподправленная установка Windows 10; в корпоративных образах некоторые пункты могут быть переименованы администратором.

Похожие материалы

Атака SIM‑swap: что это и как защититься

Веб‑приложения как десктоп‑приложения

KDE Activities — организация рабочих пространств

Телефон в VR на Windows — настройка и советы

Скрыть превью уведомлений на iPhone