Как безопасно и полностью стереть диск с помощью DBAN

Что такое DBAN и когда он нужен

DBAN — это загрузочный live-образ, который перезаписывает содержимое выбранных дисков разными методами, чтобы данные нельзя было восстановить обычными средствами. Инструмент разрабатывается командой, связанной с профессиональным продуктом Blancco, но DBAN предоставляется бесплатно, без гарантии и поддержки.

Кратко: используйте DBAN, когда нужно надёжно удалить данные с машины перед списанием, передачей другому владельцу или утилизацией. Не используйте DBAN как единственное средство для SSD, если вам нужно подтверждение соответствия регламентам.

Быстрая инструкция по использованию

- Скачайте ISO-образ с официального сайта DBAN и запишите на CD или USB.

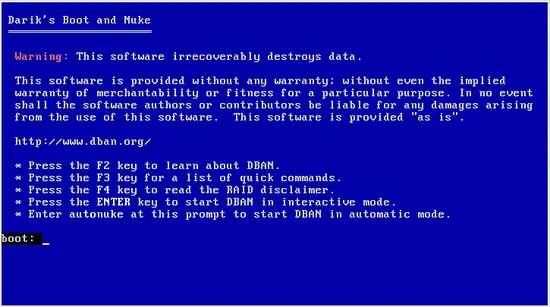

- Загрузитесь с CD/USB и выберите интерактивный режим.

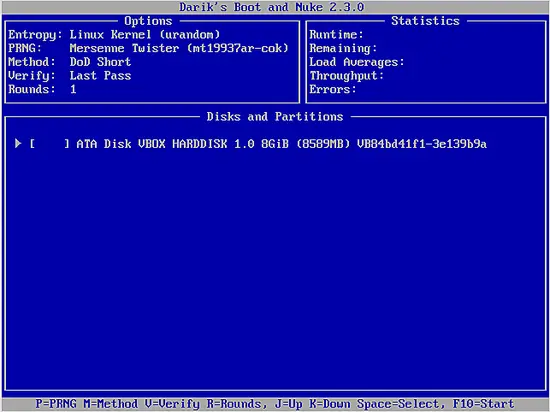

- Нажмите «Enter» для интерактивного режима. Вы увидите список доступных дисков/разделов.

- Навигируйте с помощью клавиш J/K и отмечайте пробелом те устройства, которые хотите стереть. Нажмите F10 для запуска процесса.

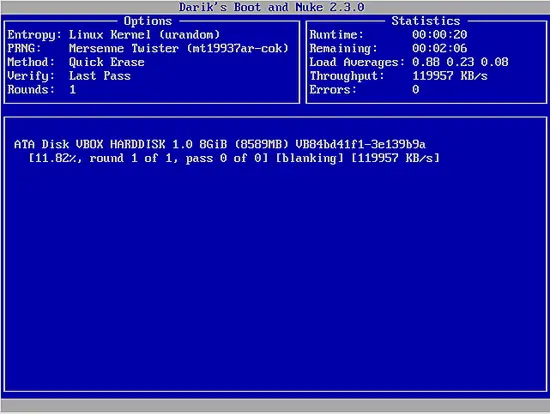

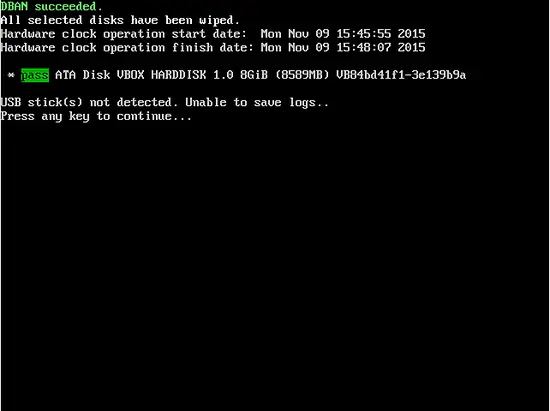

- Дождитесь завершения. На экране появится сообщение об успехе или ошибке.

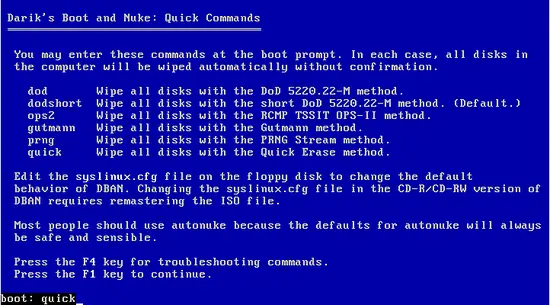

Важно: после стандартной процедуры DBAN по умолчанию использует метод DoD 5220.22-M (перезапись несколькими проходами), но вы можете выбрать и другие методы.

Обзор методов стирания данных

Ниже — краткое описание основных алгоритмов перезаписи, доступных в DBAN, и их назначения.

DoD 5220

Метод по умолчанию. Выполняет семь проходов с перезаписью случайными символами и контрольными шаблонами; считается безопасным для большинства задач по утилизации HDD.

OPS-II

Комбинация нескольких проходов с нулями и единицами, завершающаяся записью случайных символов. Подходит, если нужна защита от простых восстановлений и немного повышенная стойкость к анализу.

Gutmann

Один из самых «тяжёлых» методов: 27 проходов в случайном порядке и дополнительно 8 проходов случайных данных (в сумме 35). Очень надёжен для магнитных носителей, но занимает значительно больше времени.

PRNG

Один проход, заполнение псевдослучайными данными из генератора. Быстро и приемлемо для домашних и малых офисов.

Quick

Один проход, заполнение нулями. Самый быстрый и наименее надёжный метод; подходит, когда нужно удалить данные без желания тратить время на многопроходные алгоритмы.

Мини‑методика перед стиранием (шаг за шагом)

- Сделайте резервные копии нужных данных и проверьте их целостность.

- Убедитесь, что выбран правильный диск — ошибки необратимы.

- Выберите метод в зависимости от носителя и требований к безопасности.

- Запустите и дождитесь завершения. Сохраните скриншоты/логи при необходимости для отчётности.

Когда DBAN не подходит или когда следует быть осторожным

- SSD и флеш‑накопители: DBAN работает с побайтной перезаписью, но из‑за wear leveling и встроенного кеширования SSD некоторые ячейки могут не перезаписываться. Для SSD предпочтительнее «cryptographic erase» (шифрование с уничтожением ключа) или команды Secure Erase от производителя.

- Технологические ограничения: диски с аппаратными ошибками, RAID‑массивы или зашифрованные разделы требуют особого подхода.

- Регуляторные требования: для соответствия стандартам и аудиту может потребоваться отчёт от сертифицированной службы утилизации или использование сертифицированных средств.

Альтернативные подходы

- Физическое уничтожение: шредер, дробление, термическая обработка — гарантирует невозможность восстановления на уровне рынка вторичной переработки.

- Полное шифрование диска + уничтожение ключа: если диск был зашифрован с самого начала, удаление ключа делает данные недоступными.

- Профессиональные услуги: компании, предоставляющие отчёты и акты утилизации (подходят для корпоративных данных).

Контрпримеры и когда перезапись может не защитить

- Если атакующий имеет доступ к оборудованию уровня чипов или использует методы физического анализа магнитных свойств, восстановление возможно в теории.

- SSD с памятью, которую контроллер скрывает от операционной системы, может сохранять остатки данных.

Ментальные модели и эвристики при выборе метода

- Характер носителя: HDD → многопроходные методы (DoD, Gutmann) эффективны; SSD → используйте Secure Erase или крипто‑стерилизацию.

- Цель: личные ненужные файлы → Quick/PRNG; коммерческие или чувствительные данные → DoD/Gutmann или физическое уничтожение.

- Время vs риск: чем меньше времени, тем выше риск остаточных данных. Балансируйте в зависимости от угрозы.

Ролевые чек‑листы

Для домашнего пользователя

- Сделать резервную копию нужных файлов.

- Проверить, что выбран правильный диск.

- Выбрать PRNG или Quick для простых задач.

- Перезагрузить и проверить, что диск стёрт (нет загрузки ОС).

Для IT‑администратора при списании ПК

- Заархивировать и проверить резервные копии.

- Получить разрешение на списание от владельца данных.

- Выбрать DoD или Gutmann в зависимости от политики безопасности.

- Вести журнал операций и сохранять скриншоты.

- По необходимости заказывать физическое уничтожение и акт утилизации.

Безопасность, GDPR и юридические моменты

- Если на диске были персональные данные, документируйте процесс стирания: кто, когда, каким методом.

- Регуляторы могут требовать подтверждаемой отчётности — бесплатные инструменты без логирования не всегда удовлетворят аудит.

- Для соблюдения GDPR убедитесь, что процесс удаления соответствует внутренним политиками и требованиям контролёра данных.

Таблица соответствия носитель → рекомендуемый метод

- HDD (магнитные): DoD 5220 или Gutmann.

- SSD / eMMC: Secure Erase, шифрование + уничтожение ключа, или физическое уничтожение.

- RAID: удаление всех дисков массива и логирование операций.

Пример плана действий при утилизации (SOP)

- Идентифицировать диск и зарегистрировать его в списке списания.

- Сделать резервную копию при необходимости.

- Выбрать метод и подтвердить выбор ответственным лицом.

- Запустить DBAN и сохранить лог/скриншоты.

- Если регламент требует, отправить диск на физическое уничтожение и получить акт.

- Закрыть карточку списания и сохранить документы.

Критерии приёмки

- Лог/скриншоты завершения операции присутствуют.

- Диск не загружается и не содержит доступных разделов.

- При необходимости — акт утилизации или отчёт от сертифицированной службы.

Небольшой глоссарий

- Перезапись: процесс записи новых данных поверх старых для предотвращения восстановления.

- Secure Erase: команда контроллера накопителя, очищающая внутренние ячейки носителя.

- Cryptographic erase: удаление ключа шифрования вместо перезаписи носителя.

Вывод

DBAN — надёжный и быстрый инструмент для полного стирания данных с магнитных носителей и для большинства задач при утилизации. Однако для SSD, для задач с юридическими требованиями или в случаях, когда нужна сертификация, стоит выбирать специализированные методы или услуги. Всегда документируйте процессы и выбирайте метод, соответствующий уровню угрозы и требованиям безопасности.

Важно: перед началом убедитесь, что вы выбрали правильный диск — ошибки необратимы.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone