TPM 2.0 и установка Windows 11: что это, проверка и обход

TPM (Trusted Platform Module) — аппаратный модуль безопасности, требование Windows 11 версии 2.0. Если ваш ПК не соответствует требованию, можно проверить наличие и версию TPM штатными средствами Windows или обойти требование через настройки реестра, Rufus или установочный процесс. Обход повышает риск совместимости и поддержки — рекомендуем сначала проверить альтернативы: обновление BIOS/UEFI, установка модуля TPM или покупка совместимого устройства.

Содержание

- Что такое TPM?

- Как работает TPM?

- Виды TPM

- Почему TPM 2.0 требуется для Windows 11

- Как проверить наличие TPM 2.0 на устройстве

- Как обойти требование TPM 2.0

- Риски и последствия обхода

- Альтернативы и лучшие практики

- Часто задаваемые вопросы

- Заключение

Что такое TPM?

TPM расшифровывается как Trusted Platform Module — модуль доверенной платформы. Это отдельный аппаратный (или виртуализированный/прошивочный) компонент, предназначенный для генерации, хранения и защиты криптографических ключей, сертификатов и других учетных данных. Коротко: TPM помогает сделать ваши секреты и процессы загрузки более надёжными и защищёнными на уровне железа.

Ключевые понятия в одну строку:

- TPM — аппаратный корень доверия для хранения ключей и проверки целостности загрузки.

- BitLocker — шифрование диска, которое использует TPM для защиты ключа.

- Secure Boot — часть цепочки доверия загрузки, которая выигрывает от наличия TPM.

Как работает TPM?

TPM — это не просто «секретное хранилище». Модуль выполняет несколько важных функций безопасности:

- Генерация и хранение ключей: TPM генерирует уникальные ключи и никогда не выдает приватные ключи наружу — операции выполняются внутри модуля.

- Защита учетных данных: пароли, сертификаты и ключи хранятся отдельно от основного накопителя, что усложняет их похищение при атаке на ОС.

- Измерение состояния загрузки: TPM хранит измерения (хэши) компонентов загрузки; при изменении этих компонентов TPM может заблокировать доступ к ключам.

- Аппаратные проверки при старте: при включении TPM может потребовать пароль/PIN или отказать в доступе, если обнаружена попытка подмены диска.

- Взаимодействие с функциями ОС: Windows Hello, BitLocker и другие механизмы используют TPM для повышения безопасности.

Важно: TPM не защищает от всех угроз. Он уменьшает вектор атак, связанный с кражей ключей и несанкционированной модификацией загрузки, но не заменяет актуальные патчи, антивирус и бэкапы.

Виды TPM

Производители реализуют поддержку TPM по-разному; важно знать тип, чтобы оценить уровень защиты и возможности активации.

- Дискретный TPM — отдельный чип на материнской плате, наиболее защищённый вариант. Его трудно физически подменить или изменить без следов.

- Интегрированный TPM — аппаратная реализация, встроенная в другой физический компонент платы; уровень защиты ниже дискретного, но лучше программной эмуляции.

- Фирменный/прошивочный TPM (fTPM) — реализован в микропрограмме процессора (или платформы) и использует доверенную среду выполнения CPU. Обеспечивает аппаратную основу, но зависит от реализации производителя.

- Виртуализированный TPM (vTPM) — TPM, эмулируемый гипервизором для гостевой ОС в виртуальной машине. Подходит для изолированных окружений и тестирования.

- Программный TPM — полностью эмулированное решение в виде приложения; самый низкий уровень безопасности, уязвим для багов и атак ОС.

Если в документации производителя указано, что платформа поддерживает TPM 2.0, это может быть либо дискретный модуль, либо fTPM. Для Windows 11 Microsoft ожидает аппаратного уровня (справедливо для дискретного или адекватно реализованного fTPM).

Почему TPM 2.0 требуется для Windows 11

TPM 2.0 стал обязательным требованием для Windows 11 с целью повышения безопасности платформы: он помогает защитить идентификационные данные пользователей, выполнить доверенную загрузку и обеспечить надёжное шифрование. Конкретнее:

- Windows Hello использует TPM для хранения биометрических и криптографических данных. Без TPM функционал становится менее защищённым.

- BitLocker может использовать TPM как хранилище ключа дешифрования, что делает кражу диска бесполезной без соответствующих ключей.

- TPM помогает обнаруживать подмену загрузчика или изменение важных компонентов — в таких случаях модуль может отказать в доступе или переключить систему в безопасный режим.

Практическая мотивация Microsoft: единый уровень минимальной аппаратной безопасности для защиты пользователей и корпоративных клиентов. Многие производители выпускали поддерживающие TPM платы с 2016 года, но у некоторых устройств TPM выключён в BIOS/UEFI по умолчанию.

Как проверить наличие TPM 2.0 на устройстве

Ниже приведены три надёжных метода, доступных в Windows, для проверки наличия и статуса TPM.

1) Приложение Microsoft PC Health Check

Шаги:

- Скачайте приложение PC Health Check с сайта Microsoft.

- Установите .msi-файл и запустите приложение.

- В интерфейсе нажмите «Проверить сейчас» (Check now). Приложение покажет, поддерживает ли ПК Windows 11 и версию TPM.

Приложение также может показать причину несовместимости (процессор, диск, Secure Boot, TPM) и другие параметры системы, такие как состояние обновлений и объём хранилища.

Если ПК несовместим, приложение покажет причины и возможные шаги — например, включение TPM в BIOS.

2) Запуск теста Trusted Platform Module (tpm.msc)

Шаги:

- Нажмите Win + R, введите

tpm.mscи нажмите Enter. - Откроется окно “Управление модулем доверенной платформы”. Посмотрите поле Specification version — там должна стоять 2.0.

Если отображается сообщение “Compatible TPM cannot be found” («Совместимый TPM не найден»), значит модуль либо отсутствует, либо отключён в BIOS/UEFI.

Если TPM найден, но статус «not ready» («не готов»), откройте меню “Действия” и выберите “Подготовить TPM” — это активирует модуль и выполнит необходимые шаги инициализации.

3) Приложение “Безопасность Windows”

Шаги:

- Откройте “Параметры” → “Обновление и безопасность” → “Безопасность Windows”.

- Перейдите в раздел “Безопасность устройства”. Найдите блок “Сведения о процессоре безопасности” (Security Processor Details).

- Там будет указана версия спецификации (Specification version).

Совет: включите основные параметры безопасности в «Безопасности Windows» (включая защиту от вирусов и работу с обновлениями), чтобы снизить риск проблем после установки новой ОС.

Как обойти требование TPM 2.0

Если устройство не имеет TPM 2.0 или модуль отключён и вы не можете/не хотите его устанавливать, существуют способы обойти требование. Обходы позволяют завершить установку Windows 11, но могут повлиять на поддержку и безопасность. Описаны три основных метода: через реестр на текущей ОС, через реестр во время чистой установки и с помощью Rufus.

Важно Обход требований — это вмешательство в механизм проверки совместимости. Microsoft предоставляет некоторые официальные настройки реестра, но не гарантирует корректную работу и обновления для устройств, которые не соответствуют требованиям.

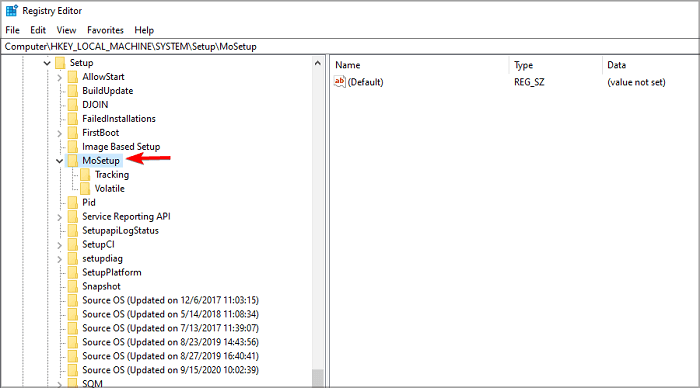

1) Добавление значения в реестр через regedit (в работающей Windows)

Шаги:

- Нажмите Win + R, введите

regeditи нажмите Enter, чтобы открыть Редактор реестра. - Перейдите по пути HKEY_LOCAL_MACHINE\SYSTEM\Setup\MoSetup.

- В правой панели правой кнопкой мыши выберите «Создать» → DWORD (32-бита).

- Назовите параметр AllowUpgradesWithUnsupportedTPMOrCPU.

- Дважды кликните и установите значение 1.

- Закройте редактор реестра и запустите обновление/установку Windows 11. Система должна позволить обновление, обходя проверку TPM/CPU.

Плюсы: быстрый метод без создания загрузочных носителей. Минусы: не всегда работает при чистой установке и нарушает гарантию поддержки.

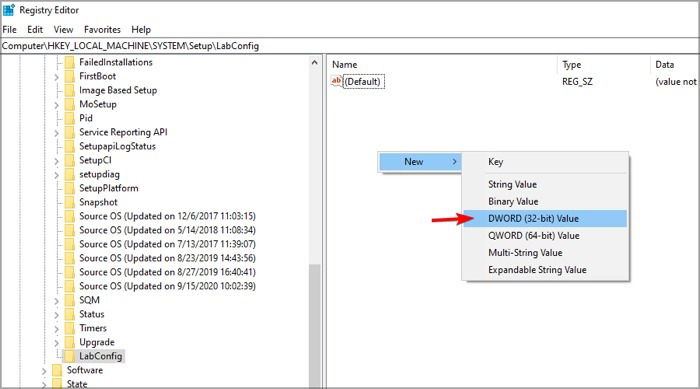

2) Модификация реестра во время чистой установки

Если вы начали чистую установку и получили ошибку “This PC can’t run Windows 11”, можно открыть командную строку и изменить реестр прямо в установщике.

Шаги:

- На экране с ошибкой нажмите Shift + F10, чтобы открыть командную строку.

- Введите

regedit.exeи нажмите Enter. - В редакторе реестра перейдите в HKEY_LOCAL_MACHINE\SYSTEM\Setup.

- Щёлкните правой кнопкой на “Setup” → “Создать” → “Ключ” и назовите его LabConfig.

- Внутри LabConfig создайте новые DWORD (32-бит) значения: BypassTPMCheck, BypassRAMCheck и BypassSecureBootCheck (по желанию). Установите у всех значение 1.

- Закройте редактор реестра и продолжите установку. Инсталлятор должен пропустить проверки и завершить установку.

Плюсы: позволяет завершить чистую установку на устройствах без TPM. Минусы: снижает гарантию безопасности и потенциально лишает некоторых функций и поддержки.

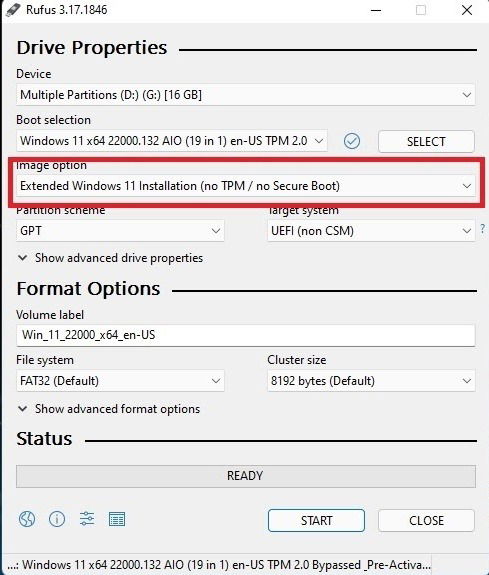

3) Создание установочной флешки через Rufus с расширёнными параметрами

Rufus помогает создать загрузочный USB с опцией “Extended Windows 11 installation”, которая автоматически отключает проверки TPM, Secure Boot и минимального объёма RAM.

Требования: USB-накопитель минимум 16 ГБ.

Шаги:

- Скачайте и запустите последнюю версию Rufus.

- Подключите пустой USB (16 ГБ или больше) и выберите его в Rufus.

- В “Выбор загрузки” (Boot selection) установите “Disk or ISO image” и нажмите “Download”.

- Rufus предложит скачать образ Windows 11 и выбрать язык и редакцию.

- Сохраните ISO, затем в опции образа выберите “Extended Windows 11 installation”.

- Нажмите “Start” и дождитесь записи образа на флешку. Используйте эту флешку для установки ОС на старые ПК или в виртуальные машины.

Плюсы: удобный способ подготовить универсальную флешку; не требует ручного редактирования реестра. Минусы: отключение проверок снижает защиту, возможны проблемы с обновлениями и драйверами.

Риски и последствия обхода

Обход TPM/Secure Boot/требований RAM/CPU имеет практические и юридические последствия:

- Обновления и поддержка: Microsoft может не выпускать все обновления для устройств, официально несовместимых с Windows 11. Это включает исправления безопасности и драйверы.

- Совместимость драйверов: старые платы и контроллеры могут работать некорректно с новыми версиями Windows.

- Уязвимость данных: без полноценного TPM некоторые функции защиты (шифрование ключей в аппаратном модуле) недоступны или снижают степень защиты.

- Корпоративные политики: в управляемых окружениях обход требований может нарушать правила ИТ-безопасности и привести к блокировкам на уровне политики (MDM, групповые политики).

- Гарантия: производитель или Microsoft теоретически освобождены от ответственности за сбои, вызванные установкой ОС на неподдерживаемое железо.

Важно оценивать риск перед обходом, делать полные резервные копии и понимать возможности отката.

Альтернативы и лучшие практики

Перед тем как использовать обходы, рассмотрите альтернативы:

- Включить TPM / fTPM / PTT в BIOS/UEFI: многие устройства имеют модуль, но он отключён по умолчанию.

- Обновить прошивку BIOS/UEFI: производители иногда добавляют поддержку TPM 2.0 через обновления.

- Установить дискретный TPM-чип на совместимую материнскую плату в настольном ПК.

- Приобрести современный ПК с предустановленным TPM 2.0 и UEFI/ Secure Boot.

- Использовать виртуальную машину с vTPM для тестирования Windows 11, прежде чем обновлять основной рабочий ПК.

Практическая последовательность принятия решения:

- Проверить текущий статус TPM (см. раздел проверки).

- Попробовать включить модуль в BIOS/UEFI и обновить прошивку.

- Если обновление невозможно и устройство критично, использовать обходы только в тестовой среде.

- В долгосрочной перспективе — план обновления оборудования.

Практическая методология проверки и установки (мини-методика)

- Резервная копия: создайте полный бэкап системы и важных данных.

- Проверка TPM: PC Health Check → tpm.msc → Безопасность Windows.

- Обновление BIOS/UEFI: проверьте страницу поддержки производителя и примените обновления.

- Включение TPM: включите модуль в BIOS/UEFI, сохраните настройки.

- Повторная проверка: запустите tpm.msc и убедитесь, что Specification version = 2.0.

- Установка: обновление через Windows Update или чистая установка с официального носителя. При необходимости — применение безопасного обхода.

- Тестирование: проверьте работу BitLocker, Windows Hello и драйверов; выполните контрольную проверку обновлений.

Роль‑ориентированные чек-листы

Чек-лист для обычного пользователя (домашний ПК):

- Сделан бэкап важных файлов.

- Проверен статус TPM (PC Health Check или tpm.msc).

- Если TPM отсутствует — проверен BIOS/UEFI на опцию включения.

- Установлены последние обновления BIOS/UEFI.

- Подготовлен установочный носитель Rufus (если выбран этот путь).

Чек-лист для системного администратора:

- Оценить количество устройств, не удовлетворяющих требованиям.

- Проверить корпоративные политики (MDM, AD) на требования к TPM.

- Разработать план миграции и отката для критичных систем.

- Произвести тестовую установку на образцах оборудования.

- Обновить документацию и уведомить пользователей о рисках.

Руководство по инциденту и откату (runbook)

- Перед началом — мгновенный бэкап и создание образа системы.

- Если установка завершилась с ошибками: загрузитесь в среду восстановления и восстановите образ.

- Если после установки отсутствуют драйверы: загрузитесь в безопасном режиме и откатите обновления драйверов.

- При проблемах с активацией BitLocker: используйте ключ восстановления, сохранённый при включении шифрования.

- Если система не загружается: восстановление через установочный носитель и восстановление образа.

Тестовые кейсы и критерии приёмки

Критерии приёмки:

- Устройство успешно загрузилось в рабочую среду Windows 11.

- BitLocker может быть включён и шифрует диск (при наличии TPM: ключ хранится в модуле).

- Все критичные драйверы установлены и работают корректно (сетевой адаптер, контроллер дисков).

- Обновления Windows скачиваются и устанавливаются без ошибок в течение 30 дней после установки (если устройство получает обновления).

Тестовые сценарии:

- Обновление с Windows 10 на Windows 11 через стандартный апдейт: система должна пройти проверку и завершиться без ошибок.

- Чистая установка с Rufus-носителя с опцией “Extended”: убедиться, что процесс установки проходит мимо проверок.

- Эмуляция кражи диска: убедиться, что при шифровании без TPM требуется ввод ключа восстановления.

Матрица совместимости: какие сценарии работают лучше

- Совместимый ноутбук с дискретным TPM 2.0: рекомендуемый путь — включение TPM и стандартная установка.

- Ноутбук с fTPM, поддержкой в BIOS: лучше обновить BIOS и включить fTPM.

- Настольный ПК со слотом для TPM: можно физически установить модуль.

- Старый ПК без поддержки TPM и без опций включения: можно установить через Rufus или реестр, но риск и потеря поддержки выше.

Риск‑матрица и методы снижения рисков

- Высокий риск: отключение проверок + использование на рабочем ПК (смягчение: не делать на критичных рабочих машинах; использовать виртуализацию).

- Средний риск: чистая установка с обходом на домашнем ПК (смягчение: бэкапы, сохранение ключей восстановления).

- Низкий риск: включение TPM в BIOS и официальная установка (смягчение: обновление прошивки и создание резервных копий).

Приватность и соответствие требованиям (GDPR и хранение ключей)

TPM повышает защиту локальных ключей и сертификатов: приватные ключи не покидают модуль, что снижает риск компрометации. При обработке персональных данных в корпоративной среде наличие аппаратного модуля безопасности упрощает соответствие требованиям безопасности и защите данных. Однако обход TPM может увеличить риск утечки ключей — учтите это при обработке персональных данных и при соблюдении регуляторных требований.

Counterexamples — когда обход может не сработать

- Корпоративные политики блокируют установку неподдерживаемой ОС через MDM/групповые политики.

- Некоторые производители включают дополнительные проверки в прошивке, которые не пропускают модифицированный установщик.

- Устройства с устаревшими контроллерами SATA/RAID могут испытывать серьёзные проблемы с драйверами после установки.

Короткая инструкция для установки TPM-чипа на настольный ПК

- Убедитесь, что материнская плата поддерживает TPM модуль (проверьте документацию).

- Купите совместимый TPM-модуль (проверьте совместимость по модели материнской платы).

- Отключите питание и установите модуль в соответствующий разъём на плате.

- Включите компьютер, зайдите в BIOS/UEFI и активируйте TPM.

- Проверьте статус через

tpm.msc.

Если вы не уверены в своих навыках — обратитесь в сервисный центр.

Часто задаваемые вопросы

1. Можно ли установить новый TPM-чип на мой ПК?

Да, если материнская плата поддерживает установку дискретного модуля. У большинства ноутбуков это делаетутся сложнее, а у настольных плат часто есть разъём для TPM. При отсутствии опыта лучше обратиться к профессионалу.

2. Сколько стоит TPM-чип?

Встречаются разные ценовые сегменты: в рознице цены могут быть низкими, но в периоды повышенного спроса стоимость могла временно вырасти. Рекомендуется проверять актуальные предложения у авторитетных продавцов.

3. Использует ли Windows 10 TPM 2.0?

Windows 10 умеет работать с TPM и использует его для защиты ключей и шифрования, но это не было жёстким требованием для установки ОС, как в Windows 11.

Заключение

TPM 2.0 — важная часть современного уровня защиты платформы. Перед тем как использовать обходы, выполните проверку и попытайтесь включить/обновить TPM через BIOS/UEFI. Если установка Windows 11 через обход неизбежна, соблюдайте меры предосторожности: делайте бэкапы, сохраняйте ключи восстановления и тестируйте систему в контролируемом окружении. По возможности планируйте обновление оборудования для долгосрочной безопасности и поддержки.

Примечание: если вы хотите конвертировать старый BIOS в UEFI или узнать больше о Pluton Security Processor, изучите отдельные руководства по этим темам.

Дополнительные ресурсы и примеры: инструкции по созданию загрузочной флешки Rufus, официальная страница поддержки Microsoft по требованиям Windows 11 и документация производителя вашей материнской платы.

Похожие материалы

Как смотреть видео вместе в Facebook Messenger

Staingate на MacBook — причины и как исправить

Удалить вкладки и индикаторы в Facebook

Как получить верификацию на Facebook

Как скачать и просмотреть данные Facebook